协同智能交通环境下的车辆信息安全技术

随着信息和通信技术的发展,使用联网车辆彻底改变了用户的驾驶体验。这些车辆更像是一个网络控制的车辆而不是用户控制的车辆。随着对联网车辆的理解和产量快速增长,车辆完全暴露于不受欢迎的恶意攻击之下。

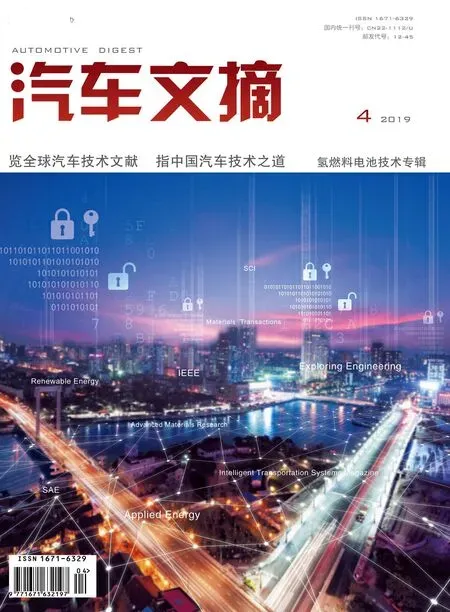

智能交通系统(Intelligent Transportation System,ITS)是增加安全性和移动性问题的基础。其中,智能车辆研究的重点已转向协同ITS(Cooperative-ITS,C-ITS),其中包括车辆彼此通信和/或与基础设施通信。C-ITS可以极大地提高有关车辆的位置和道路环境的信息质量和可靠性。如图1所示,在主要交通中心,车辆和驾驶员之间建立一个扩展通信。一个扩展的数据集包括车辆的位置和速度、当前的乘客数量和可能延迟到规定的时间表等。这样,这个城市交通系统可以被视为在车辆、基础设施和驾驶员之间具有实时信息交换的单一系统。

图1 ITS通信系统[1]

为了降低恶意攻击的可能性,信息安全技术显得尤为重要。如用于签署以验证收到的更新的代码,实现用于车辆制造商提供的更新认证的额外验证、密码管理、控制台身份验证、更新服务器设置以关闭自动出厂设置等。下面着重介绍最新的3种技术。

1 基于Diffie-Hellman算法 [2]

1.1 主要目的和主要原理

网络中缺乏经过身份验证的信息可能会导致恶意攻击和服务滥用,这可能对驾驶员和乘客构成巨大威胁。因此可以使用基于Diffie-Hellman密钥协商方案(DHKAS)将实际数据隐私和认证通信协议应用于车辆交互,从而提高风险投资的安全性,提高风险投资在交通运输领域部署互联网技术的效率。

VC中的第一步是向CTA(Central Trusted Authori⁃ties)提供所需身份信息(即其唯一真实ID(TID))的工具。在第二步中,CTA验证TID信息,并且在第三步中,CTA向车辆发出唯一的PID(Pseudo IDs)。出于安全原因,PID不应显示车辆的真实身份,并且必须与其TID不同。上述注册过程是初始保护步骤,并且对于每个车辆应该是必要的,因为车辆网络中的服务仅被提供给有效客户。它确保所有移动单元都是经过身份验证的车辆,以便在网络内进行通信。基于DHKAS的公共对称密钥加密过程是该协议背后的基本思想。

1.2 结论及存在的问题

文献[2]提出的数据隐私和认证通信协议,旨在提高安全性并提高VC交互的效率。在作者提出的协议中,IU可以通过CTA验证发送方(驾驶员-用户或/和车辆)的真实性以及消息的完整性,然后将其广播到其覆盖范围内的其他车辆。以这种方式,保留了发送者的匿名性并且实现了与源认证相结合的消息完整性。所提出的分析还可以扩展到在相同场景中结合V2V和V2I/I2V通信的混合车载网络架构。作为该领域的未来活动,可以考虑在足够大且逼真的V2V、V2I/I2V以及通常V2E通信现场测试中实施和验证所提出的协议。根据这些现场试验的结果,可以得出关于哪些现有安全规范被涵盖或可以进一步改进的结论。此外,由于不同的车载网络协议、机制和应用基于不同的架构和假设,因此需要共同的评估框架来比较不同的安全研究成果。

2 应用HID证书发布算法[3]

2.1 主要目的和主要原理

韩国Konkuk大学的Park提出了一种利用散列车辆ID(HID)证书来增强私人信息安全性的认证方法。

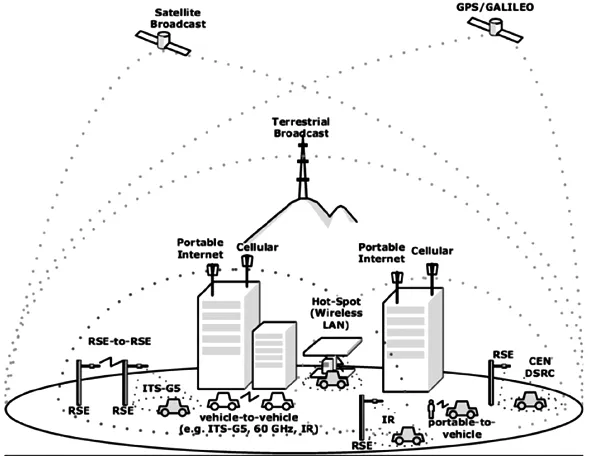

车辆A在请求证书从CA发出初始证书时发送车辆识别号(VIN),CA将这些请求转发到根CA。然后,根CA使用散列函数散列VIN,并生成第一个HID。然后,它将第一个HID传输到CA,并将第一个HID存储在根CA服务器上。接收第一个HID的CA通过重新散列生成第二个HID,以使用生成的第二个HID,确认了有效期,车辆A的公钥和CA签名创建HID证书。因此,CA将HID证书与相应车辆的隐私密钥一

图2 跟CA的算法逻辑[3]

2.2 结论及未来的工作

所提出的方法不仅可以应用于现有的V2V通信,还可以应用于未来的V2X通信。此外,当与诸如CAMP(Crash Avoidance Metrics Partnership)和 C2CCC的现有通信认证服务结构相比时,由于认证过程的持续时间的减少,所提出的方法减少了证书发布时间。

模拟是在特定的受控环境下进行的。然而,有必要考虑涉及实际车辆功能的各种可变情况以及大规模应用。对于未来的研究,将增加各种情况的模拟,并将在专用的车辆防火墙上研究安全性,以保护车辆免受黑客攻击。

3 双重认证和密钥管理技术[4]

3.1 主要目的和主要原理

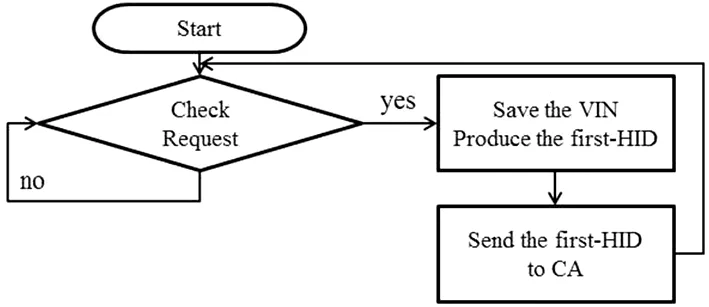

文献[4]采用一种新的相互认证方案,以确保车辆和RSU(Road Side Unit)之间的VANET(车载自组织网络)通信。拟议的方案由两个过程组成:

初始认证过程:当车辆第一次进入网络并与第一个RSU连接时执行。

重新认证过程:当车辆从一个RSU的覆盖范围移动到另一个RSU的覆盖范围时执行,以便不重复整个初始认证并提供在初始认证时交换的信息以优化重新认证过程的延迟。

VANET系统模型如图3所示,包括TA(Trusted Authority)、RSU和车辆。起传送到车辆A。根据CA的请求传输HID证书后,CA将使用first-HID和salt值生成新的第二个HID。此后,使用新创建的第二HID,重新重认有效期,车辆A的公钥和CA的签名生成HID证书。然后将它们发送到相应的车辆。一旦发送了具有车辆A的私钥的数字签名消息以及HID证书,接收车辆就请求CA的公钥并使用它来解密HID证书的签名。使用从车辆A获取的公钥来解密签名的消息以验证从车辆A发送的消息。跟CA的算法逻辑见图2。

图3 VANET架构[4]

3.2 结论

提供无缝移动性和安全协议是VANET通信中非常重要的挑战。当车辆通过RSU的覆盖范围时,高度安全的认证和重新认证过程会导致高且不可接受的延迟。此外,优化身份验证和重新身份验证延迟不应使其易受攻击并降低其安全属性。因此,作者提出了一种身份验证和重新身份验证流程,与On-siteDriver⁃ID协议相比,它可以实现非常受欢迎的延迟,并且不会影响安全分析和验证部分中证明的安全性。这是非常有益的,因为安全过程是VANET网络中延迟的主要来源。