面向电子政务网络建设的信任互联管控模型

陈中林 单志广 肖国玉 陈山枝

1(北京邮电大学网络技术研究院 北京 100876) 2(国家信息中心信息化和产业发展部 北京 100045) 3(复旦大学网络安全研究中心 上海 200433)

随着我国政务信息化的深入发展,电子政务网络作为国家关键基础设施网络,电子政务网络安全被提升到国家战略的高度[1].由于承载政务内涵使命的特殊性,相对于互联网、移动通信网等公众网络的信息化,电子政务网络更加注重行政管控与业务安全的融合,在满足各级各类政务部门高效办公需求的同时,需要与业务安全要求和管理模式相适应[2].

电子政务网络安全作为重要研究领域,国内一些机构和人员开展了大量的深入研究和设计.其中,张勇进等人[3]基于业务流的角度对政务网络的管理体制进行了深入研究;苏锐丹[4]从电子政务安全工程的几个关键问题出发,对政务网络中联合身份管理、基于身份的公钥基础设施、网络层与传输层数据通信加密等多个安全技术进行研究和系统设计;周晓斌[5]重点针对电子政务信任管理方面的开放式身份认证、资源共享的身份安全、网络身份管理的联盟体系架构等电子认证的一些关键技术进行了研究.然而,这些基于传统“客户端 -服务器”局域网模式(无域间信任)和单纯扁平“客户端 -云服务”的互联网模式(无层级化管控)都不能完全适应我国电子政务网络对信任互联和按区域管控的需要.

在信息安全领域,最早由美国国家安全局(National Security Agency, NSA)提出的IATF(information assurance technical framework)《信息保障技术框架》[6],形成以“纵深防御”为核心思想,采用多层次、纵深安全措施来保障信息系统安全的防御理论.2016年美国国家标准技术研究院(National Institute of Standards and Technology,NIST)发布的《美国网络空间安全威胁信息共享指南》,进一步对美国联邦政府各部门之间进行数据和信息的安全共享,提出了相关实施建议并对信息的信任互联进行了重点阐述[7].这些理论和实践对我国电子政务网络的安全信任管控体系有重要的参考意义.

然而,基于美国行政体系的政府业务架构不能很好适应于我国行政规划、电子政务网络特征和安全要求.单一局部性的技术改进也无法满足我国以地理区域为基础、“纵横兼备”的电子政务网络结构.当前我国电子政务网络在互联互通、可信可管面临4方面现状和需求[8].

1) 政务网络从局部分离到统一互通

国家电子政务网络需要实现从中央到地方的统一互通,但地方电子政务网络客观存在不同程度的网络与安全问题.

在网络互联方面:①网络设计不规范,各地建设在先、规范在后,需要进行统一规划和调整;②网络路由和IP地址不规范,先建的地方网络按照独立专网模式进行IP分配,导致全网互联时存在地址分配冲突,采用网络地址转换(network address translation,NAT)仍需深入研究和实践.

在安全互联方面:①地方电子政务网络安全互联的范围和向下延伸缺少有效的管控措施;②地方电子政务网络内部没有形成安全保障互信体系;③地方电子政务网络经过中央电子政务网络平台时,尚未形成切实可靠的互联互信任体系.

2) 部门专网迁移的隔离与互联

中央和地方工作部门的业务专网以承载本系统垂直业务为主,各部门独立进行建设,业务依赖程度较高.按要求,电子政务网络统一平台建设后,部门专网需要逐步向统一的电子政务网络平台迁移.

部门专网向电子政务网络迁移和互联时需要解决多方面的现实问题:①部门业务的隔离需求,专网迁移到电子政务统一网络平台后仍然有保持一定业务相对独立需求;②部门专网迁移到电子政务网络平台后,其业务范围可以得到有效扩展,信息共享和协同办公成为新的发展要求[9-10],在保持专有业务隔离基础上的互联互通是面临的另一个问题.

3) 网络上的分割与业务上统一互信

电子政务网络根据管理安全需要,在分层分域上按照行政管理区域为主体进行适配分割,但在分级分类上按照业务类别覆盖范围为主线进行隔离划分.

当前电子政务更迫切地跨地区信息共享、跨部门业务协同和全流程一体化办公.安全分域管理电子政务网络,如何更科学有效地支撑电子政务业务互信统一,是必须面对和解决的重要挑战.电子政务网络一方面在结构上不能违反安全域的要求,在管理上必须遵循政务管辖范围;另一方面政务信息能快速自动实现跨区域互信互通,在跨部门协同时能实现信息的顺畅流动又不影响到其他部门内部信息安全.

4) 域间的安全监管与全域的动态联动

电子政务网络分层分域的管理方式,使得基于行政管理边界构建的安全防御系统对电子政务网络整体的安全防御体系至关重要.基于传统网络防御系统建立体系化的安全监管协同联动系统,成为当前政务网络边界安全的新需求与新问题.

层级化的电子政务网络需要实现安全监管的协同联动,对构建可控可管安全提出了更高的要求:①安全行为可视化,需要对影响政务业务安全的行为按层级进行记录和展示;②安全事件可追踪,在跨行政区域时需要协同其他区域进行全程责任查证;③安全影响范围可管控,基于边界的安全管理在攻击防范的基础上,能够将危害事件管控在本域的范围内;④安全动态可预测,能够通过对安全事件的监控、动态发现,安全事件海量信息的关联、融合分析,形成对网络安全的状态和发展趋势感知和预警,从而提升安全应急处理能力.

因此,有必要基于我国电子政务的发展现状,分析我国电子政务网络的基本特征,研究在跨域条件下设计适应我国电子政务网络业务安全和管理需求的信任互联和安全管控模型,设计与我国电子政务网络在信息共享、分区管理、结构匹配、边界防护等多方面协作共生的总体安全架构管理模型.针对电子政务网络复杂环境,如何在分层分域基础上实现身份鉴别、信任传递、可信互联和边界安全管控,是亟需解决的重要科学问题.

本文的主要贡献和创新是基于对电子政务网络特征和实践的分析研究,将国际IATF模型和我国电子政务网络管理应用模型有机融合,创新性地提出了对等互联、层级互联和混合互联3种适应电子政务分级分域管理的信任互联管控模型,并针对跨域信任传递、跨间安全监管和全程策略管控等关键技术进行了设计与阐述.本文提出的信任互联管控架构模型,在电子政务规划及相关课题的应用示范中得到了实践验证,对电子政务的规划设计具有重要借鉴意义,对信任服务相关产品的研制具有重要参考价值.

1 信任互联管控模型

随着国家电子政务网络的演进和发展,结合这几年的建设实践,我国电子政务网络在结构建设和安全防御体系方面呈现出3方面特征:

特征1. 分层分域的安全防护结构.电子政务网络都由国家统一进行规划,适配行政管理体制划分安全域、安全区[11],依据 “技术分层、安全分域”保护原则,分别按照涉密信息系统分级保护和信息系统安全等级保护实施安全保护,重点对安全区域的边界严密管控[12].

特征2. 分级分类的受控访问要求.政务信息作为国家管理重要的信息资源,是国家行政管理的主要业务内容,由不同的行政机构产生,具有相应的行政流通范围和不同的安全属性要求.按要求,政务信息按不同密级、不同知悉范围、不同类别进行分级分类与受控访问.

特征3. 分级负责的安全管理模式.我国电子政务网络按照分级负责、各司其职的原则,共同实施安全管理,在上下级部门之间、有网络和业务互联的不同部门之间、信息化部门与业务部门之间、监管系统和被监管网络之间,实施基于身份的边界访问控制、责任溯源认定和建立建全管理制度等安全管理.

基于分级分域基本要素和互联可信可控的管理要求,电子政务网络信任互联管控(trust inter-connection control, TIC)模型架构以行政区域单元互联为特征,影响TIC模型实现的关键安全因素包括:跨域信任互联(如域内身份认证、网关信任传递)、域间边界防护(如数据传输安全、边界策略维护)和层级安全管控(如授权策略管理)等,如表1所示:

Table 1 TIC Model Key Security Factors表1 TIC模型关键安全因素

根据研究分析,电子政务网络安全规划可以归纳设计为3种模式:管理区域间(简称管理域或域)的对等或接入联接(简称对等互联模型)、上下层级管理区域的互联(简称层级互联模型)和两者同时兼有的混合联接(简称混合互联模型).

1.1 对等互联模型

电子政务网络中根据行政管辖边界划分形成不同的管理域,2个或多个管理域之间的互联可分为2种情形.

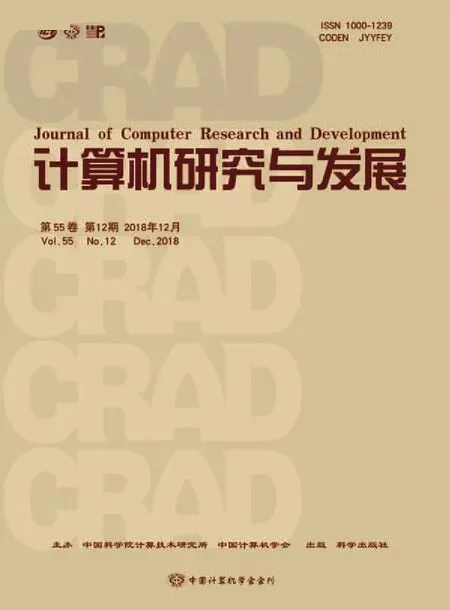

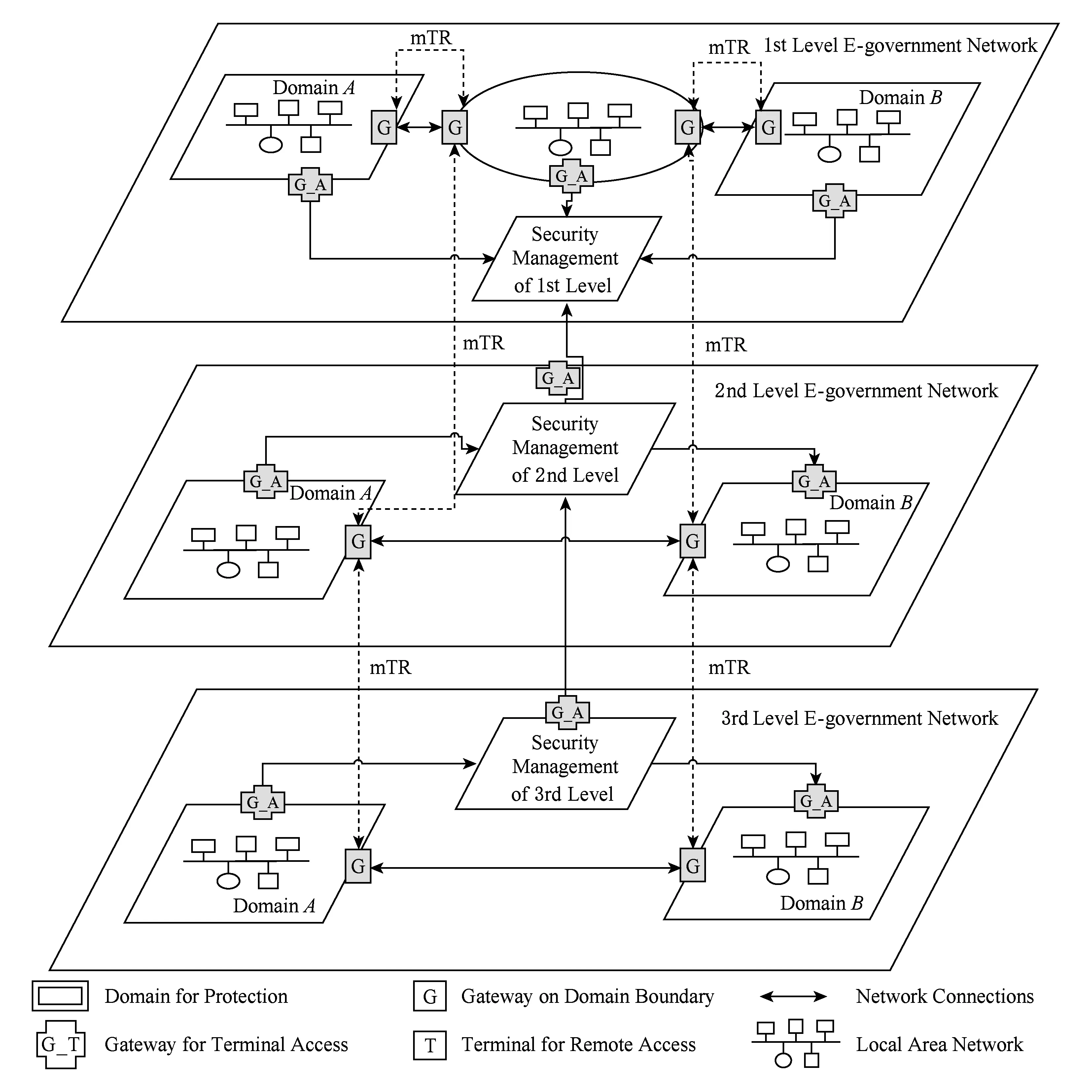

1) 对等域间直接互联

2个或多个相互独立没有主从或上下级关系的域进行互联,如图1所示.域A和域B是2个完全对等的管理域,在各自封闭的域内,网络系统通过本地的域边界防护网关(gateway, G)与对方的域边界防护网关实现互联,域边界防护网关G相互之间建立信任关系(mutual trusted relationship, mTR),彼此信任来自对方的访问,从而实现域间的安全联接.

域A和域B都有自己独立的域安全管理,负责对本域的安全管理.域安全管理相互对等独立.可根据需要,通过约定的交互接口进行信息交换.

Fig. 1 Peer domain interconnection model图1 对等域之间直接互联模型

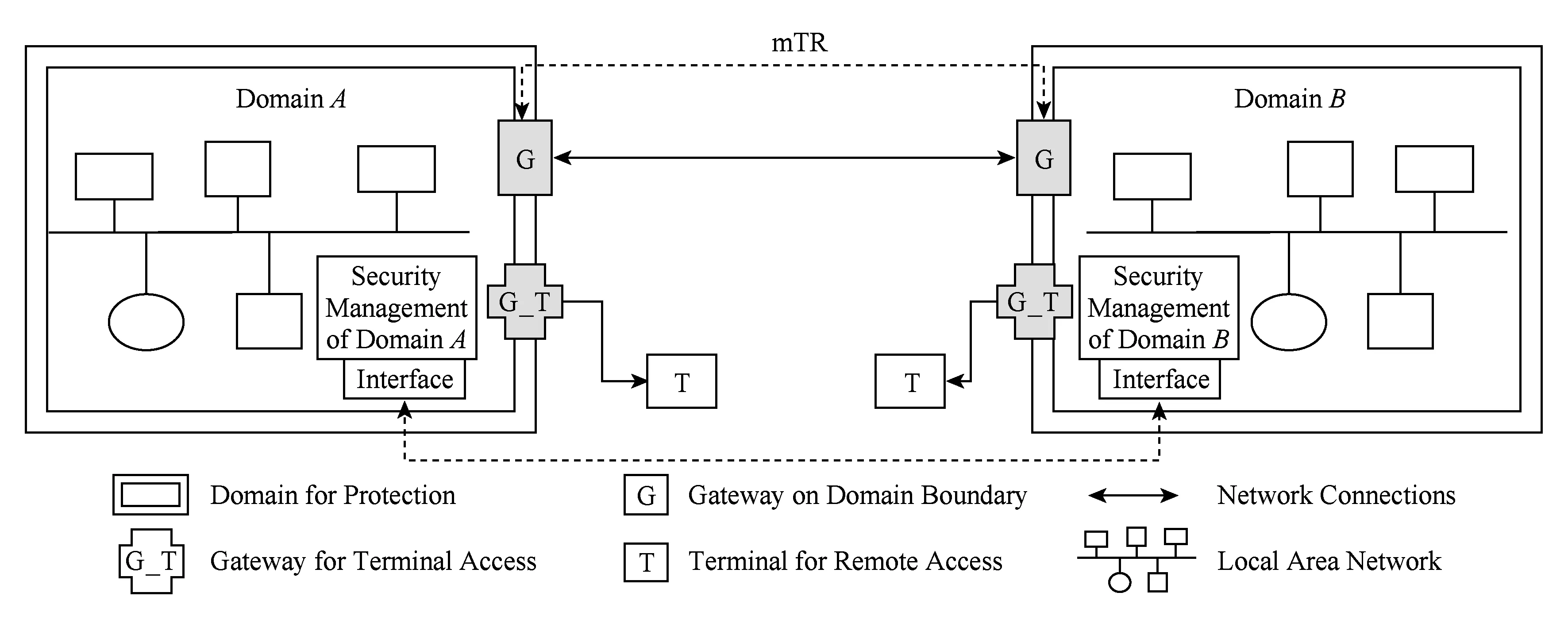

2) 跨中心桥对等互联

在实际应用中,根据管理需要还可进行跨中心桥的集中管理,即设置一个中心域,其他域则通过内嵌相应的安全管理模块,接入到中心域进行统一管理.

从网络关系来看,其他域相互之间没有直接相联,而是通过中心域作为桥梁实现联接。但其他域和中心域之间互联时还是按对等方式连接,故仍视为对等互联模型.如图2所示.

域A1,A2,A3,A4通过各自的域边界防护网关G与中心A实现对等互联.中心域A分别和其他4个域的边界防护网关G建立互信关系mTR,从而实现各域相互之间及各域与中心域A之间的互信访问.当其他域需要跨中心域A进行互访时,如域A1与域A4之间需要互访时,域A1和A4同时信任中心域A,由中心域A完成它们之间的信任传递,从而实现没有直接相连的2个域A1与A4之间跨域安全互通.

1.2 层级互联模型

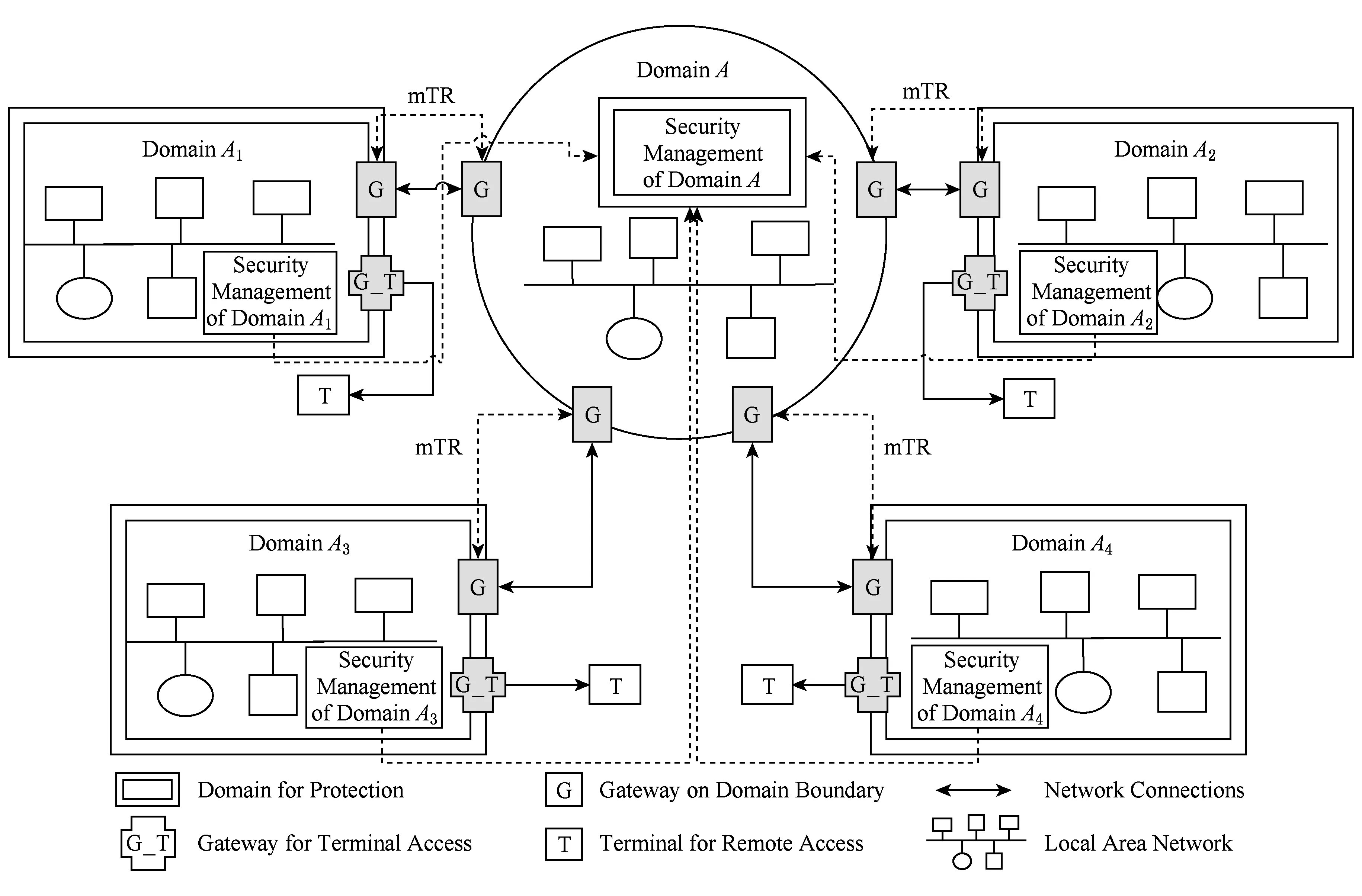

当2个或多个域之间存在主从关系或上下级关系而进行互访联接时,即构成层级互联关系,如图3所示.

Fig. 2 Across bridge peering model图2 跨中心桥的对等互联模型

Fig. 3 Hierarchical interconnection model图3 层级互联模型

在此模型中,假设域A有2个下属的子域A1和子域A2;域A需要分别与这2个下属子域进行管理访问;但子域A1和子域A2之间没有管理访问关系,它们之间的业务往来通过其上级域A进行交换.首先,域A的边界防护网关G将分别与子域A1和A2建立互信关系mTR.同理,如果子域A1或A2还有下属分支机构,则应类似地再与其相应下属分支机构的边界防护网关建立互信关系,这样逐次向下形成多层的级联结构.

Fig. 4 Hybrid interconnection model图4 混合互联模型

对于层级互联模型的集中安全管理,则可将下属子域的安全管理系统通过远程保护接入上级域的安全管理系统.远程接入保护可单独设计为域间安全管理的控制通道,以区别业务平台的互联,不影响业务流,同时增强域安全管理的可靠性与可维护性.这与对等互联模型中的安全管理相互独立和互不管理有所不同.例如在图3的层级互联模型中,域A安全管理作为全域的安全管理平台对所有子域进行管理,包括域A本地的安全管理模块、子域A1和A2安全管理系统.子域A1和A2的安全管理系统经过受保护的远程接入通道,单独向位于顶层域A的统一安全管理系统进行安全上报,接受域A的统一管理.

1.3 混合互联模型

在实际应用环境中,电子政务网络环境往往比较复杂,既存在不同管理域之间的对等互联,也存在上下层级之间的层级互联.当出现这种混合互联情形时,不能简单套用某1种或2种模型的组合,还需要对整体网络架构进行梳理,然后再结合总体模型进行规划和设计.

1) 设计原则

① 按层级优先方法将梳理出复杂网络中合理的层级结构,分解为不同层域的骨干域.根据实际经验,管理域的层级不能太多,以2~3级为宜,一般不超过4级.

② 在同一层级网络结构下分析是否存在中心域,如果不存在则可视为一个管理域;如果存在中心域和分支域,首先则定位出中心域与其他分支域的逻辑关系,在此基础上划定管理域的边界.

③ 根据已梳理划定的域及边界,按照相应的模型进行统筹分析,如有交叉部分时按照“属地优先原则”进行归并设计[13].

2) 典型模型

在实际网络中,不同网络划分和互联方式可能不尽相同,因此混合互联结构可能有所不同.以图4为例所示的是一种比较典型的混合互联结构模型.其中,电子政务网络第1级以“跨中心桥对等互联模型”为主构成;电子政务网络第2级和第3级,则以“对等域之间直接互联模型”为主构成;在电子政务网络的总体结构上,又形成“级联互联模型”的结构关系.

在图4的混合模型中,上下层级的电子政务网络之间通过所在层级的域边界防护网关构建互信关系mTR.电子政务网络第1级与第2级、第2级与第3级之间的边界防护网关G相互之间进行互信互认;在同一层级域内部,由中心域或指定的边界防护网关G对外进行域间互信关系的建设.例如,电子政务网络第1级的中心域边界防护网关G作为电子政务第1级统一的对外接口,负责与电子政务2级的边界防护网关互联;同级域A和域B只与中心域的边界防护网关建立互信,而不直接与下属的电子政务第2级所的域边界防护网关对接;电子政务第2级与电子政务第3级的内外部关系同理.

Fig. 5 The influence of cross-domain cascading access to the business图5 跨域级联访问对业务的影响

混合模型中的域安全管理系统按照层级互联模式通过单独通道进行逐层管理,也可根据需要进行集中统一管理.例如图4中电子政务网络第1级、第2级和第3级分别由本级的域安全管理系统形成全网的域安全管理体系.第3级域安全管理向第2级域安全管理系统上报,并接受第2级域安全管理系统的管理;第2级域安全管理系统则向第1级域安全管理系统上报,并授受第1级域安全管理系统的管理.本级域的安全管理系统若由多个安全子域组成,则各安全子域安全管理模块负责向本级的域安全管理系统上报,并接受其管理和对外提供统一接口.

2 信任互联管控的关键技术

基于信任互联管控(TIC)模型构建电子政务网络安全的安全可信、可控可管的纵深防御体系,涉及多项关键技术.本节主要针对电子政务网络中如何实现信任互联管控的关键技术进行阐述[14].

2.1 跨域信任传递技术

国家电子政务网络由中央电子政务网络管理域和各个地方电子政务网络管理域,按照分级分域的总体架构形成.根据信任互联管控(TIC)模型,在各电子政务网络域出口由边界防护网关进行隔离和保护,统一的电子政务网络互联平台形成后,电子政务业务将实现全域受控共享,跨域访问将不可避免.电子政务业务不仅要在本域内进行访问(即域内访问),必然跨过本级管理域访问到相关部门域(即域间访问),还将通过级联到其他层级的管理域进行访问处理(即跨层访问).因此,如何实现跨多个管理域的安全可信访问是面临重要技术问题。

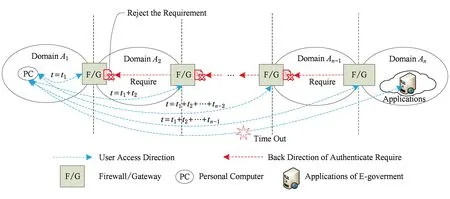

电子政务网络通过管理边界划分出不同的管理域,当未获信任的终端用户访问或跨过本管理域进行业务访问时,该域边界防护网关将进行拦截,并要求用户进行身份认证.电子政务网络全网互联后就会形成多级“串接式”的访问拦截,如果每次拦截处理都要求用户重新进行一次身份认证,这种情形将严重影响业务效率和用户体验;同时,由于身份认证已超越出该用户所在的管理域边界,可能导致产生新的安全风险[15-16],如图5所示:

1) 面对“串接式”的多级访问情形,每一次的网关认证都将使业务时延渐增加,政务业务的处理效率将随级联的次数增加而降低,用户体验下降同,甚至导致超时而无法访问.

2) 为了保障域内安全,在实际电子政务网络中管理域的边界安全如防火墙或网关的安全策略通常都设置为域外发起的连接请求为阻断.在图5中的场景下,当后一个管理域要求用户重新进行身份认证时,认证请求数据包将被前一个管理域的边界防护网关拦截阻断,从而使反向重新认证要求无法送达,政务业务访问被中断.

3) 后一个管理域保护边界网关的反向连接的认证请求若设置为允许,则后面的管理域将面临被非法访问的安全风险.

基于信任互联管控(TIC)模型的跨域信任传递技术可以有效解决电子政务网络互联中的上述1)~3)难题,实现“一次认证、全网通行”,成为保障电子政务业务安全高效的关键.与普通防火墙只有“放行/拒绝”不同,跨域信任传递技术不是取消后续认证和简单放行,而是将第1次身份认证结果安全传递到后续管理域的边界防护网关,使之能“认识”已通过的来访者.当认证请求到来时,后续管理域的边界防护网关只须做再“查验”而不做全新的“认证”过程,验证通过则快速放行,提高安全通行效率.首先,通过边界防护网关在不同管理域之间预先建立互信关系.网关间的互信关系mTR将采用密码方式(如数字签名、杂凑算法等)保障网关间数据传递的机密性和完整性.信任传递原理如图6所示:

Fig. 6 Cross-domain trust transfer model图6 跨域信任传递模型

当域A中的用户发起访问时,先在域A的本地归属边界网关进行安全认证,边界防护网关G保存认证结果并传递给下一个域B的边界防护网关G,并逐次传递到域X的边界防护网关G.当访问经过其中任意一个域I的边界防护网关G时, 该G将判断是否来自前一个受信任的边界防护网关G,然后再对认证请求进行“查验”后放行,不再要求重新返回到第一个发起点进行传统方式的身份认证.以此类推,直到访问最终目标域X所在的政务业务应用[17-18].跨域信任传递过程将平滑接续一次完成,不出现多重返复,用户对传递过程感知.

跨域信任传递技术不但遵循了电子政务网络中分层分域的管控要求,还为政务业务的全网统一互信建立了访问控制基石,可以有效支撑不同管理域内信任结果不统一无法全网通行的难题.

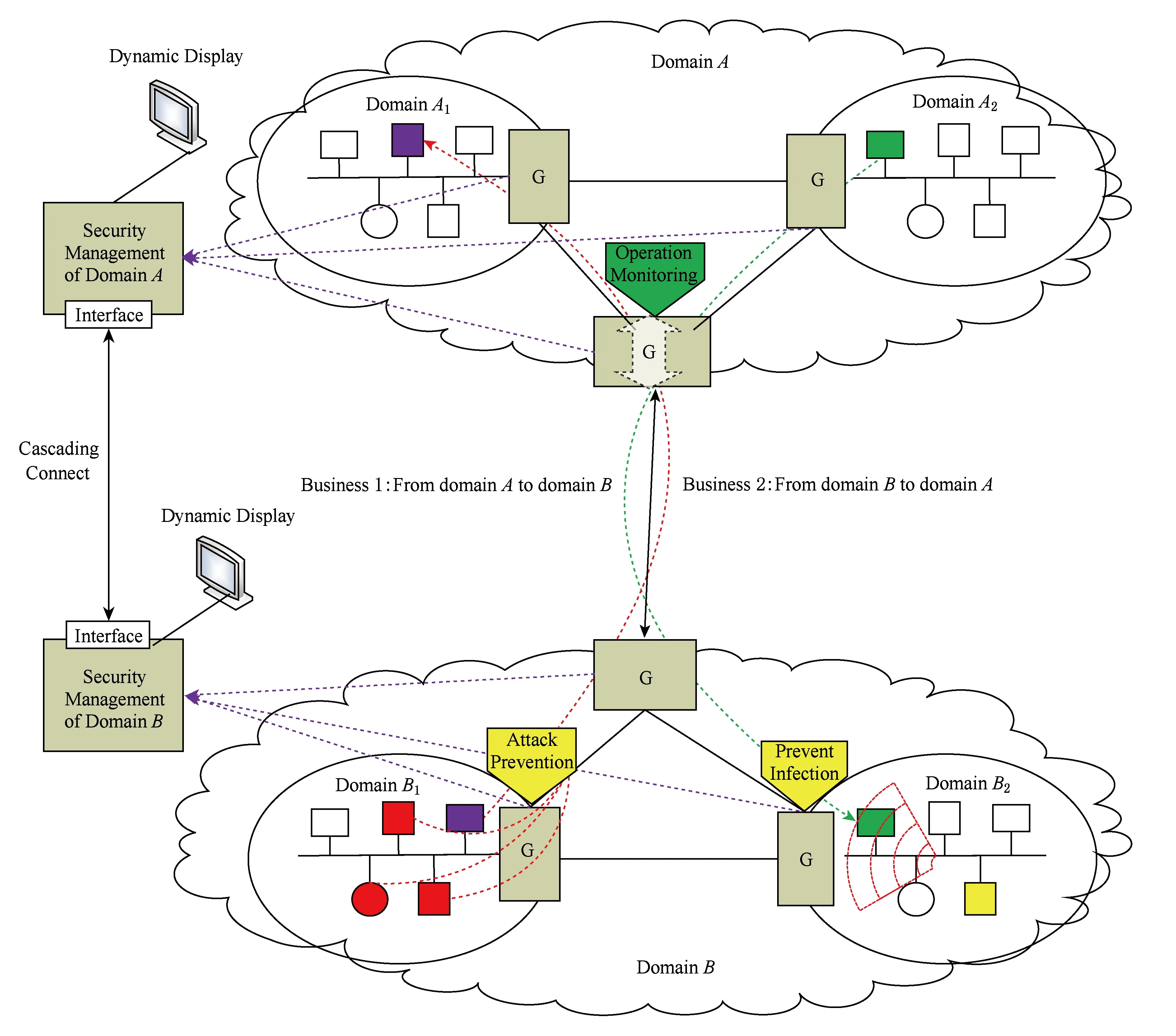

2.2 域间安全监管技术

在信任互联管控(TIC)模型中,管理域边界既是保护域内网络系统关键也是被攻关的重点,域间安全保障集中在域边界防护网关处,域间安全监管技术则是多种安全技术在域边界防护网关的综合运用,是域间安全监管的关键保障.通过对各层级管理域的安全监管平台的逐级互联,形成电子政务网络的安全监管体系,如图7所示.

Fig. 7 Inter-domain security supervision model图7 域间安全监管模型

电子政务网络域边界安全监管与保障的关键技术包括:

1) 防网络攻击技术.电子政务网络作为共同的承载平台,网络和安全设备本身必须具备抗网络攻击的防范能力,如DOS/DDOS攻击、流量攻击等.

2) 防病毒扩散技术.电子政务网络由不同域连接形成大范围的公共平台,各域的管理和应用环境复杂,通过集成防病毒扩散技术,防止由于其中某一个子域或个别服务器或终端感染病毒向其他域扩散而造成全网感染的风险.

3) 异常行为监管技术.电子政务域间业务经过边界安全网关监管,通过异常行为监管技术可以有效发现业务异常行为,并对违规行为进行报警或阻止.

4) 动态可视化技术.电子政务网络业务流量和流向都是动态变化的,安全风险也会随着应用范围和外部交互而发生动态变化.通过动态可视化技术,一方面要能及时反映各种网络和业务的动态变化状况;另一方面要对动态变形以视图方式直观展示.

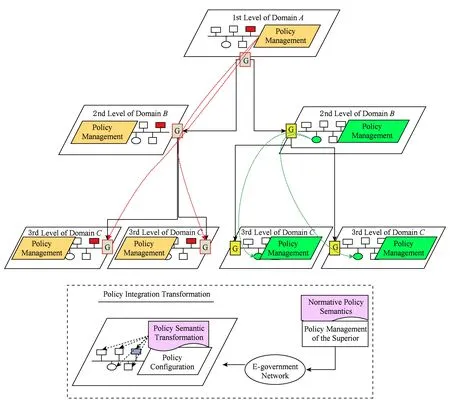

2.3 全程策略管控技术

电子政务网络的策略管理要求实现政务业务全流程协同统一.当面对全程业务管控,比如开通一条纵向跨区域部署的政务应用时,需要对电子政务网络中各相应管理域进行安全策略的配置;若对某一全网性业务需要改变访问限制范围时,则同样需要对电子政务网络中各管理域进行安全策略的配置,让其中一部分访问者为放行或阻止.通过全程策略管理技术实现对电子政务业务管理协调和快速响应.

电子政务网络实际建设过程中,不可避免地面临多种厂商、不同型号设备的异构.为有效实现策略配置的精准和高效,需要研究集成异构设备和语义转换的融合创新的全程策略管控技术,以适应业务管理要求.全程策略管理技术包含对安全策略管控的体系化设计和设备策略配置的集成设计[19],如图8所示.

Fig. 8 The whole-process strategy control model图8 全程策略管控模型

面向策略语义转换上进行体系化设计,即一个业务安全管理策略的语义在全网或所管辖的范围内是全网通行的,这与分区分域安全监管有所不同.比如某域的业务开通策略,则该策略在所有域间的相关边界防护网关、域内的安全设备均应可生效执行;当一个开通全网业务策略时,则该策略将通达到所属各层级的管理域,即涉及各层级的域边界防护网关及相应的安全设备均可生效执行.

面向设备策略配置上采用集成化,即全程安全策略到达具体设备时,再将全程策略语义进行翻译即本地化集成转换,不仅保证不因设备的差异性而无法实现业务上的全程化,而且有利于电子政务业务开展和管理过程中的平滑过渡.

3 模型评估

为验证本文提出的信任互联监管模型的适用性,基于我国信息安全专家组提出的WPDRRC[20](Waring预警、Protection保护、Detection检测、Reaction响应、Recovery恢复、Counter-attack反击) 信息安全模型,采用层次分析法(analytic hierarchy process, AHP)[21]进行评估.

在实施应用中,对基于本方案中的混合信任互联管控模型及其关键技术在电子政务网络的相关示范应用课题项目中进行验证,包括1个中央结点(对应TIC模型中的电子政务网络第1级)、2个2级结点(对应TIC模型中的电子政务网络第2级)和相应的3个区县(对应TIC模型中的电子政务网络第3级)结点构成跨域网络,部署信任互联应用及安全防护网关,形成层级互联结构,模拟跨层级、跨地区、跨部门的跨域信任互认、传递以及安全监控验证.

3.1 评估步骤

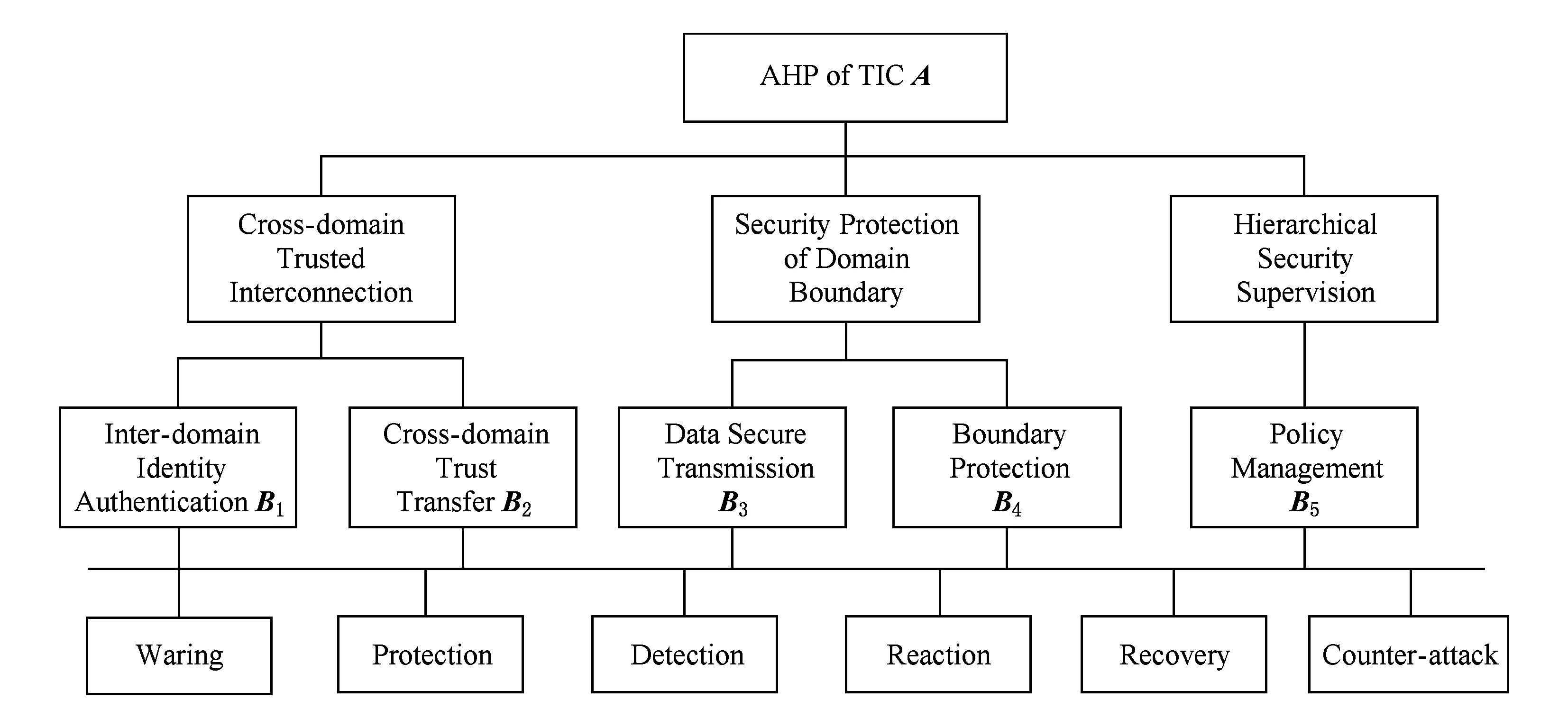

1) 根据关键安全因素建立层次安全模型,如图9所示.

Fig. 9 TIC model for AHP based on WPDRRC图9 基于WPDRRC的TIC层次安全模型

模型中的关键安全因素包括域内身份认证(inter-domain identity authentication, ID -Auth)、域间信任传递(cross-domain trust transfer, Cross-TT)、安全传输(data secure transmission, Sec -TR)、边界保护(boundary protection, bProtect)、策略管理(policy management, Policy-Mgt).

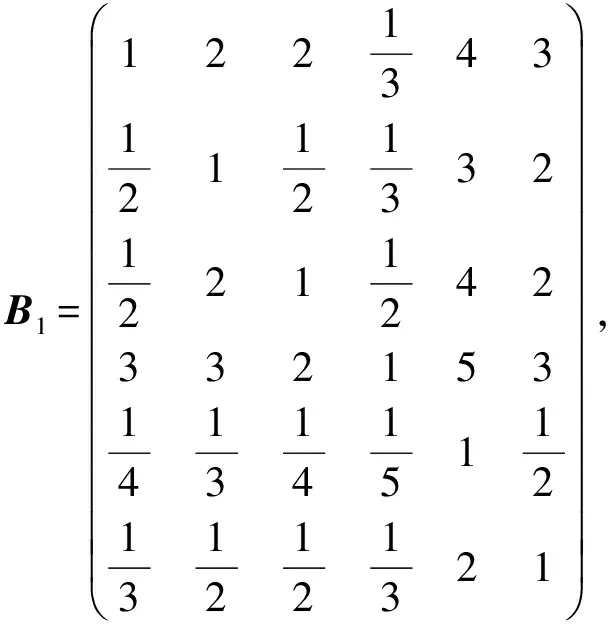

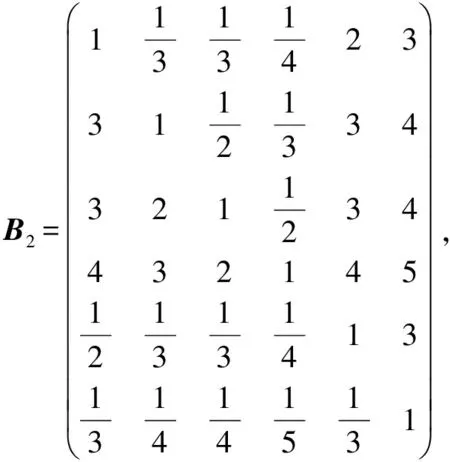

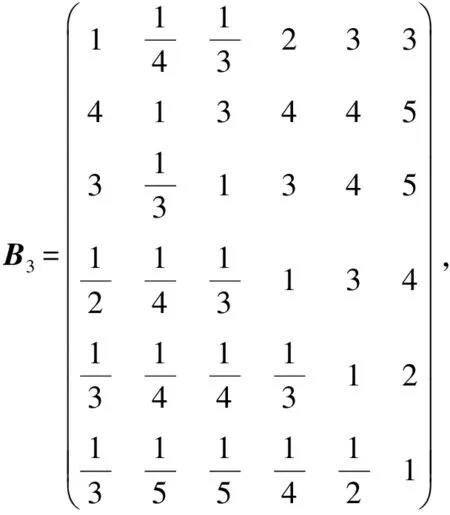

2) 进行关键安全因素之间的两两比较,构造判断矩阵A:

A=(αi j)n×n,

(1)

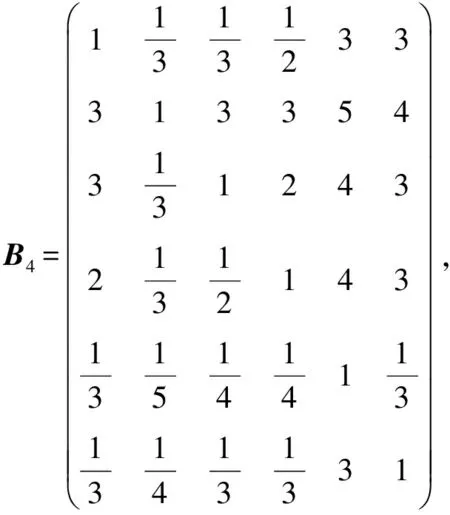

结合大数据治国战略研究课题和国家科技支撑计划项目的应用示范课题中形成的相关应用数据,TIC模型安全分析矩阵A,域内身份认证、网关信任传递、数据传输安全、边界防火墙、授权策略管理的判断矩阵B1,B2,B3,B4,B5构造:

(2)

(3)

(4)

(5)

(6)

(7)

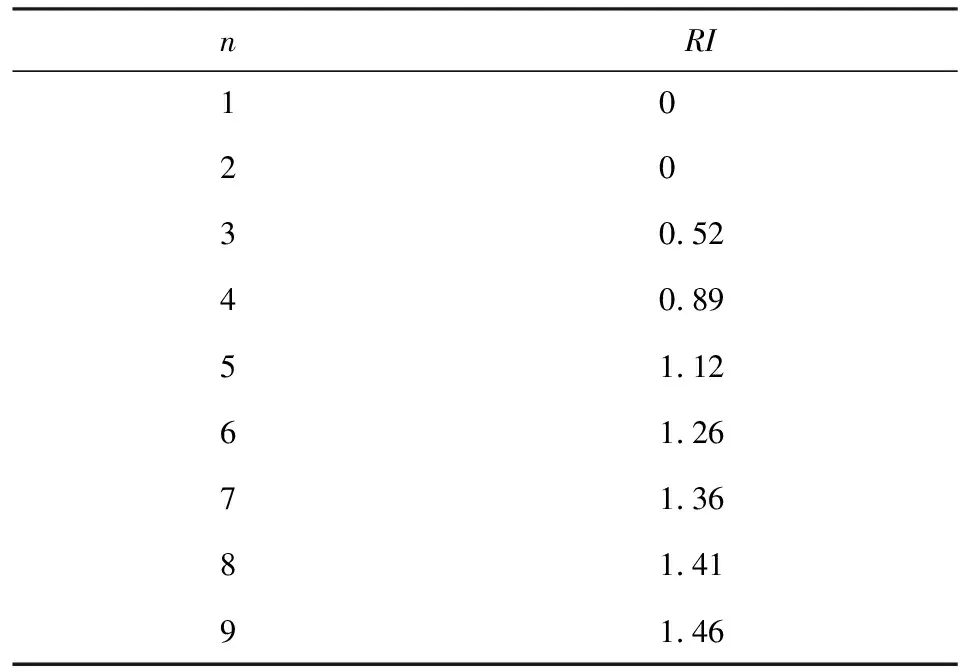

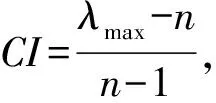

3) 计算最大特征根λmax、一致性指标CI及一致性比率CR,保证数据逻辑一致性.一致性指标RI取值,如表2所示:

Table 2 The Index RI of Random Consistency Value表2 随机一致性指标RI的取值

4) 根据计算结果及顺序关系,制定出最优方案(best scheme, bScheme).

(8)

(9)

(10)

3.2 计算结果及分析

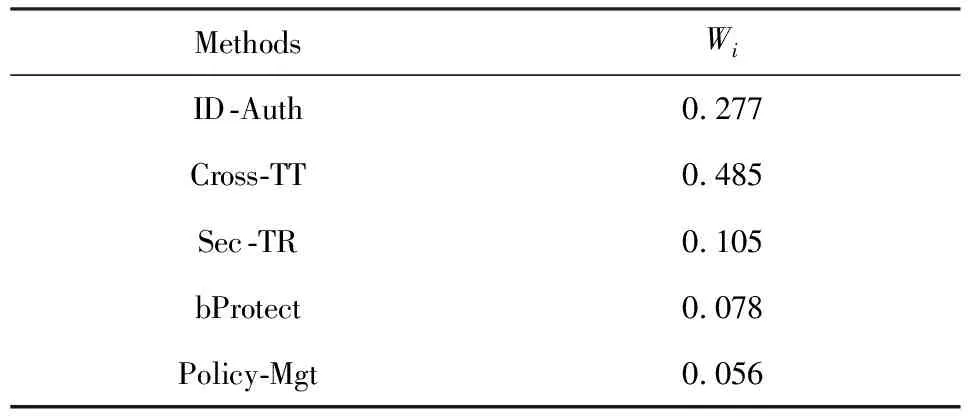

经过对矩阵的计算,得出安全关键因素层及方案层各指标权重Wi及λmax=5.368,如表3、表4所示:

Table 3 The Weight Result of Key Security Factor Layer(λmax=5.368)

Table 4 Weight Result of Security Factor for Scheme Layer (λmax=5.368)

从表3中列出的安全因素层权重结果可知,在本模型中各关键安全因素的重要性排序如下:信任传递>身份认证>安全传输>边界保护>策略管理.

根据式(8)~(10)及上述表中的λmax计算,求出A,B1,B2,B3,B4,B5的一致性比例CR,如表5所示:

Table 5 Judgment Result of Matrix Consistency表5 矩阵一致性判断结果

由表5可知,矩阵A,B1,B2,B3,B4,B5的CR<0.1,其一致性满足要求.根据表4列出方案层各指标的权重排序为:检测>响应>保护>预警>恢复>反击.依据计算结果验证表明:在复杂的电子政务网络中,基于身份认证的跨域信任传递是实现多层多域可信互联的核心要素,并应优先考虑检测和响应对信任传递的支持,这与实际试验系统运行安全状况相符.

4 结束语

电子政务网络建设是一项统筹规划、分步建设的系统性工作,面向电子政务的网络信任互联与安全管控,是电子政务网络安全规划和设计中必须解决和思考的基础性关键问题,需要从顶层设计和关键安全管控技术2方面进行分析研究.

本文在深入分析电子政务网络的基本特征和当前面临的需求与问题基础上,设计提出了适应电子政务分级分域管理的信任互联管控模型,并设计阐述了实现该信任互联管控模型的跨域信任传递、域间安全监管和全程策略管控等关键管控技术.本文提出的信任互联管控模型是基于对电子政务实践思考和对分析电子政务本质特征的分析,将行政管控与政务业务安全地进行融合设计,能够很好地适应电子政务网络在各层级间的信任管理互联中的不同安全管控场景,能够对构建适应我国管理特色和政务业务需要的电子政务安全体系和相关安全系统的研制与设计提供重要的参考借鉴.

致谢特别感谢清华大学林闯教授对本论文的指导!