Internet服务可访问性技术综述*

谭庆丰,时金桥,王学宾,顾钊全,崔 翔

(1. 广州大学 网络空间先进技术研究院,广东 广州 510006;2. 中国科学院信息工程研究所,北京 100093;3. 信息内容安全技术国家工程实验室,北京 100093)

0 引言

如今互联网已经成为人们日常生活和工作必不可少的工具,如网页浏览、在线购物、电子支付、电子邮件、即时通信等。然而,随着互联网的发展,人们对于互联网的隐私保护,自由表达意识的提高,网络监视和审查问题也就越来越受到人们的关注,如“棱镜门”事件[1],更是揭露了美国国家安全局(NSA)利用其信息优势对整个互联网进行电子监听,引起国际舆论界一片哗然。此外,大量的国家、企业和组织存在不同程度的网络审查,根据OpenNet Initiative发布最新统计数据显示[2],全球至少有59个国家和地区对网络访问进行不同程度的屏蔽或流量审查,企业和组织对某种类型的网络审查、屏蔽就更多。根据加拿大多伦多大学公民实验室的研究人员调查研究发现[3],UC 浏览器、QQ 浏览器和百度的浏览器收集和传输大量的用户隐私数据,包括各种硬件识别码、位置数据以及用户网页浏览历史数据等,因此,这些信息如果泄露将严重侵犯互联网用户的隐私。

然而,现有的互联网是基于TCP/IP协议族,在互联网设计之初,并没有充分考虑到网络安全性问题,尤其是用户的隐私保护需求。因此针对传统的通信方式,攻击者不仅可以清楚直接地看到通信的内容,还可以非常容易地观察到整个通信过程,包括通信行为本身以及通信主体(发送者和接受者)的位置信息。随着互联网的发展,国内外的研究者逐渐在原有的TCP/IP协议基础之上,开始考虑在不可靠的通信信道上如何构建安全可靠的信道,这样HTTPS、SSH、IPSec等加密通信协议如雨后春笋般涌现,加密协议的出现在很大程度上弥补了互联网通信安全的重要属性,如通信内容的私密性。但是,加密通信并没有解决在线用户的隐私保护问题,即通信双方的通信位置信息以及通信关系的隐藏问题。

在这种背景下,以保护用户通信行为隐私为目的的匿名通信技术得到了各方越来越多的关注。在互联网发展初期,人们通过网络代理或者匿名代理绕过互联网监视和审查,如Anonymizer.com[4]和Zero Knowledge[5]等提供匿名的Web浏览,通过加密HTTP请求来保护用户的隐私,然而这种匿名代理的方式存在单点失效问题,基于加密的通信,内容虽不可见,但是不能够保证用户的匿名性,此外其加密连接的通信行为会引起审查者怀疑,甚至有些组织会对所有的加密连接进行直接过滤。此后,为了保护互联网用户通信内容及其用户行为隐私,CHAUM D L于1981年首次提出了Mix(消息混合)技术和匿名通信的概念[6],并根据此思想设计了许多匿名通信工具,如Tor[7]、JAP[8]、I2P[9]等[10-11],被广泛应用于互联网的各个方面。与此同时,匿名通信技术作为隐私保护技术的主要方法已经吸引越来越多的国内外学者的研究兴趣。

现有的匿名通信技术都是利用洋葱路由技术隐藏通信过程中的通信主体的身份信息以及通信双方的通信关系,从而为在线用户提供隐私保护。然而,现有的匿名通信系统并不能隐藏通信主体正在使用匿名通信技术这一事实。因此,随着网络流量分析技术的发展,攻击者不仅可以检测到匿名通信系统的流量指纹特征,阻断互联网用户跟匿名网络的连接,还能够更进一步监视匿名网络,从而破解其匿名性[15-24]。在这种背景下,国内外研究者开始研究在匿名通信的基础上支持隐蔽的通信技术[25,27],当前匿名支持隐蔽的通信技术主要从通信协议、流量特征、通信行为特征三个层面研究匿名通信系统的不可观测属性[26],即通过协议伪装、流量模糊化、接入点隐藏和区分发布等消除匿名通信过程通信行为和流量特征,以抵御深度流分析、扫描攻击、女巫攻击等主动攻击和被动攻击方法,从而增强系统的匿名性和不可检测性。

因此,在匿名通信系统的基础上,实现对通信行为和流量特征的不可观测性越来越成为当前学术届的主要研究方向,本文将对国内外此类隐蔽通信技术及其系统进行深入分析,从而归纳、整理出隐蔽通信系统的研究现状和发展脉络。

1 问题陈述和定义

1.1 问题概述

从20世纪 90 年代开始,无论是学术界还是互联网用户都开始关注网络审查、监视所带来的用户隐私泄露和网络服务的可访问性问题[12-14]。服务可访问性描述的是信息系统或网络服务对互联网用户可用的程度,是描述系统服务可用性的重要属性之一。为了提高互联网信息可访问性、保护互联网用户的隐私,学术界开始提出一种隐藏用户身份信息为目的匿名通信系统以抵御互联网审查和用户隐私泄露。

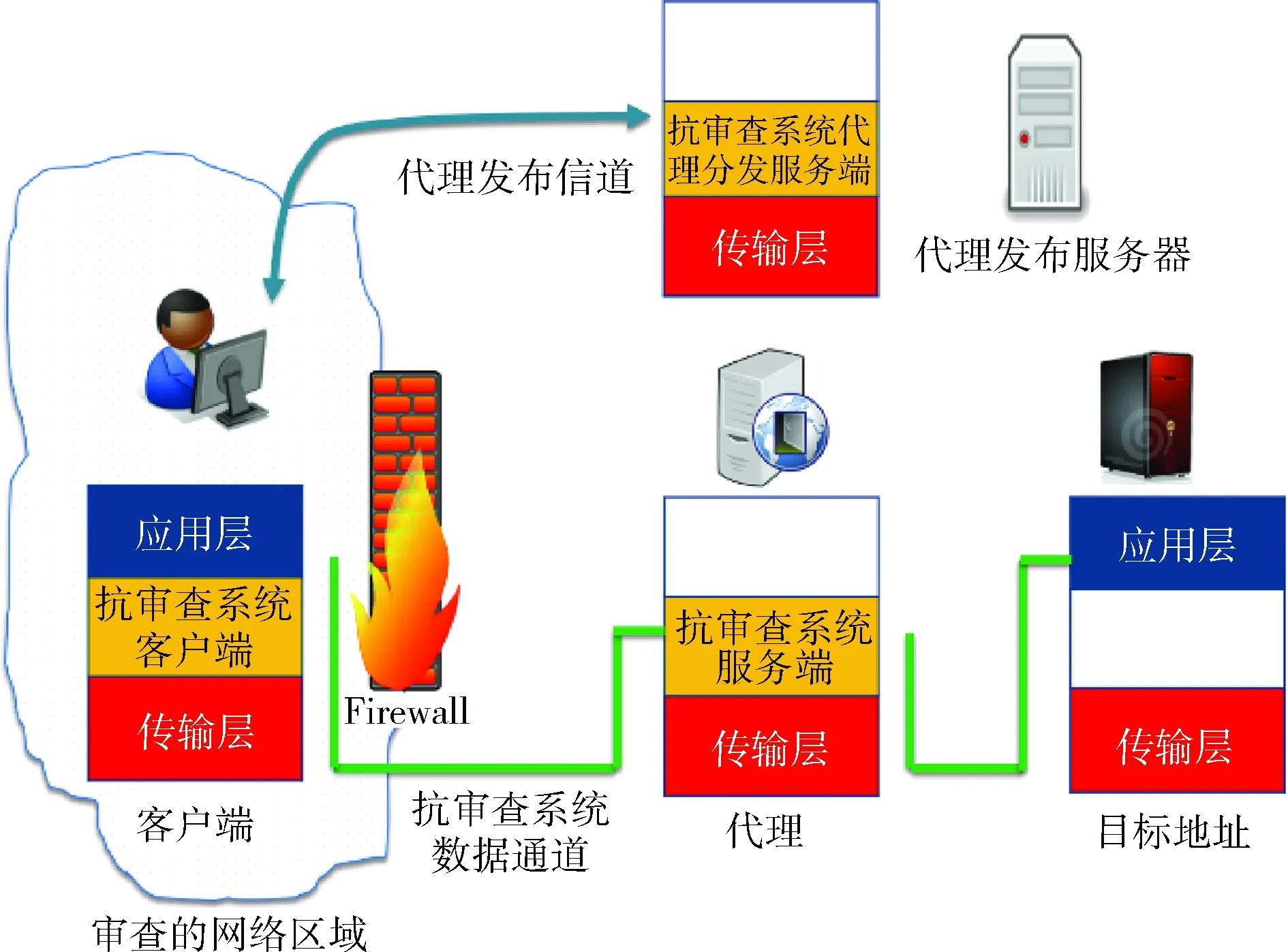

抗审查技术是指绕过互联网审查封锁的技术(如IP封锁、端口封锁、关键词过滤、域名劫持等),实现对审查的网络内容无限制的访问,甚至对网络审查内容的匿名和可抵赖性访问。在这种背景下,以保护用户通信行为隐私为目的的匿名通信技术得到了各方越来越多的关注,图1为典型的抗审查通信架构。

图1 抗审查系统通信架构图

1.2 威胁模型

从审查者能力的角度定义抗审查通信系统的威胁模型,审查者可能是本地的ISP,也可能是某一国家或组织。一般地,审查者有自己的网络边界,只能够在自己控制的网络边界部署流分析和监视设备,并利用复杂的网络审查技术,如IP地址过滤、DNS劫持、深度包监视等,识别用户的连接是否包含审查的内容和流模式,从而将一个联通图(互联网)分割成两个不联通的分量。但是,我们假设审查者不能够控制用户的计算机,即审查者不能够在用户的电脑安装监控软件。此外,我们假设审查者由于经济或者政治原因,不会大面积地干扰互联网关键设施,阻断用户与重要而流行的网络服务进行通信。审查者的目标是希望阻止用户获取审查的内容。因此常见的网络审查都是在网络边界通过监测、识别用户的抗审查通信系统的流量,利用目的地址过滤、关键词过滤、统计特征过滤等方式完成,具体如下:

(1)地址过滤:阻止客户端跟承载审查内容的服务器IP地址通信;

(2)模式过滤:在审查的内容中检测固定模式的明文字符串;

(3)统计过滤:在网络流量中检测随机出现的模式,如底层网络的流量特征(包计时特征,长度特征等)。

2 通信架构

2.1 “端到端”通信架构

端到端代理是目前最常用的一种抗审查通信技术,它的主要思路是利用部署在端点(服务器)上的代理程序从被审查的服务器(如Web服务器)上获取资源,然后再将这些资源通过代理返回给客户端。其研究的问题主要是如何让合法的用户连接到接入点(端点),而防止敌手作为一个恶意的内部攻击者发现这些接入点。在实际应用中,端到端代理主要面临两个方面的攻击,首先针对代理资源节点,审查者可通过模拟客户端的用户行为,以伪造大量合法的用户获取可用的代理资源节点,也可以通过主动探测等方法识别可疑的节点;另一方面,在抗审查通信系统的数据通信阶段,审查者也可以利用深度包分析识别用户的流量是否为可以的抗审查通信系统的流量,从而阻断用户跟该节点的连接。因此,当前端到端代理的抗审查通信系统主要是从代理资源隐藏和协议混淆两个方面开展研究工作。

2.2 “端到中”通信架构

随着网络空间信息对抗的日益升级,审查者有能力监视、篡改、过滤自己网络范围内的网络流量,控制本地用户的路由路径。尤其是 “棱镜”计划曝光美国国家安全部(NSA)对于全球互联网的监听,引起互联网用户和学术界对于国家级网络审查和监视问题的关注[28],面对国家级的网络监视和审查,学术界和工业界一直致力于研究相应的抗审查技术,开发相应的软件系统。然而,传统的匿名通信系统如Tor等都是“端到端”代理(End-to-End Proxing),互联网用户在使用“端到端”代理通信系统之前,都需要寻找可用的代理节点,并以此为跳板访问互联网其他资源。为了抵御攻击者的资源枚举攻击,避免抗审查系统陷入到“猫和老鼠”的游戏,国内外的研究者提出各种“端到中”的通信架构。

“端到中”架构的抗审查系统的基本思想是基于现有互联网协议其网络连接的数据报文包含目的IP,但是不包含路由路径中的中间跳IP地址,且网络对上行路由路径的控制非常少,其路由路径主要依赖于数据包头和路由协议。因此,在“端到中”架构中,几乎所有的IP地址(取决于“端到中”代理部署的位置)都可以成为掩体地址,而真正的代理部署在骨干网络的路由器之上。为了在客户端和“端到中”代理之间通信,代理需要拦截用户的连接、劫持用户的会话,从而将客户端数据转发给目标地址。由于其目的地IP是毫无意义的掩体地址,而部署在骨干网络的路由器又没有IP地址,因此,基于IP地址过滤的网络审查对于“端到中”代理是无效的。

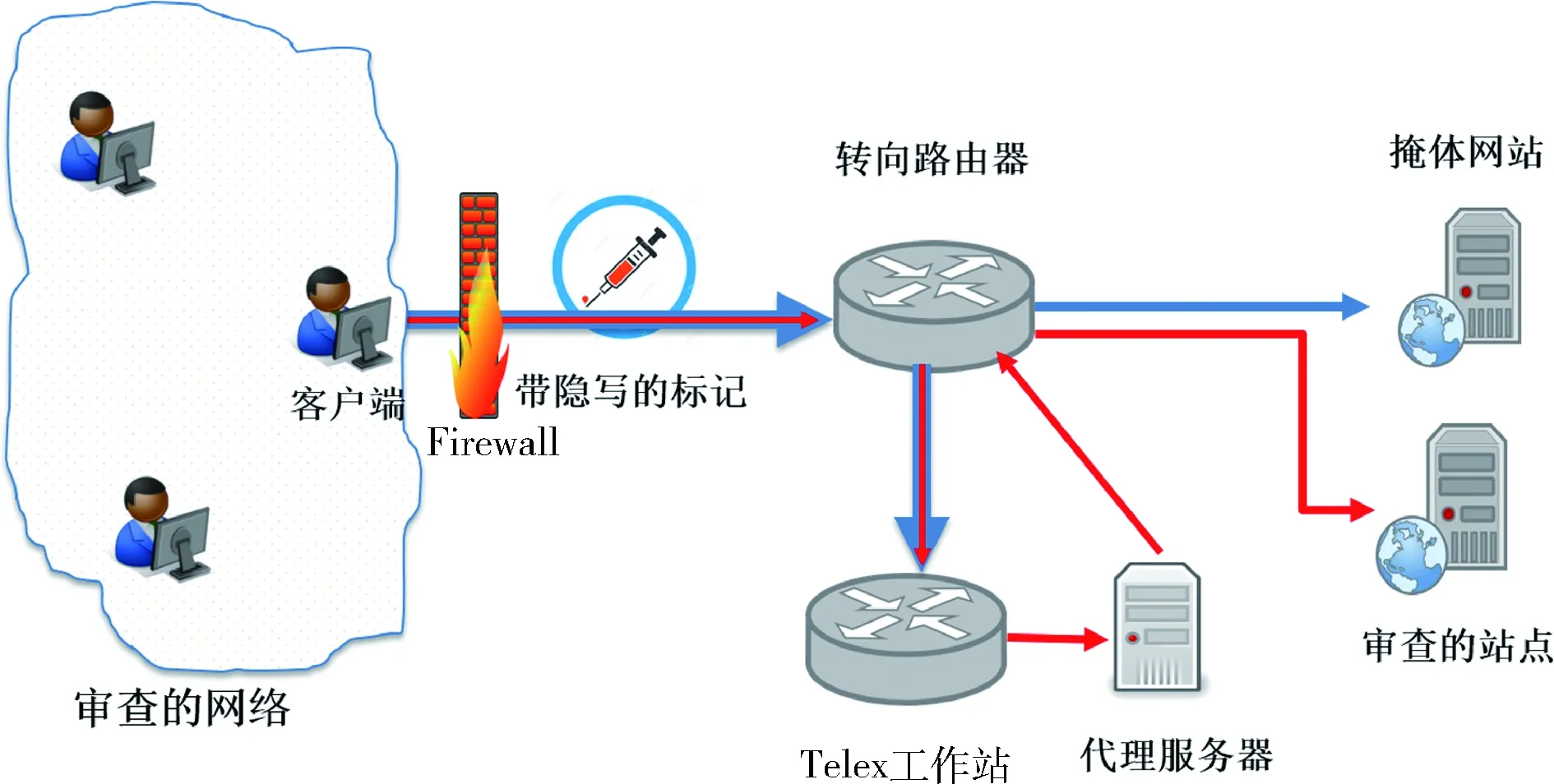

端到中架构首先由WUSTROW E等人、HOUMANSADR A等人分别在Usenix security’ 11和ACM CCS’11提出。图2所示为Telex的系统架构图,其通信过程如下:

(1)客户端首先向掩体服务器发起TLS握手协议,并利用隐写技术在HTTPS协议的随机域实现秘密标注,具体地,由于HTTPS的TLS ClientHello包含一个32 B的nonce,其中前4 B为Unix时间戳,后28 B为随机数, 因此,Telex客户端利用这一特性,在TLS ClientHello nonce域,利用Diffie-Hellman(DH)算法生成一个带隐写标记的tag,通过该tag和Telex station的私钥,Telex station则可以计算出客户端的DH系数,利用DH系数则可以计算出客户端和掩体服务器TLS回话的主键,并成为客户端和掩体服务器端的中间人。

(2)一旦通信双方收到TLS完成消息,部署在骨干网上的路由器解密并通过计算出客户端和掩体服务器之间的TLS回话的主键验证TLS完成消息。

(3)Telex station中断到掩体服务器的连接,并扮演中间人角色与客户端和隐蔽服务器通信,在此过程中会保留服务端TCP和TLS握手的状态信息。

图2 Telex系统架构图

Cirripede则通过在Cirripede客户端向“端到中”代理服务器的注册过程中TCP SYN包中的初始序列号(Initial Sequence Numbers,ISNs)中插入一个带隐写的标记来构建隐蔽信道。

由于Telex、Cirripede等系统需要将转向路由器(Decoy Routers)串联部署到骨干网络中,因此,在实际部署中面临诸多困难,一方面,Telex Station需要在大规模高速网络环境下监视一个连接的上行和下行方向,并选择性地中断某些网络流,由于Telex Station的串联接入,因此需要实时线速处理每一个网络流量,这样有可能增加网络时延、引入网络故障。另一方面,一旦在骨干网引入“端到中”的代理设备,将需要增加故障诊断设备,以防止出现网络故障。为了解决Telex系统在实际部署过程中的问题,WUSTROW E等人于2014年又提出了一种新的端到中代理,称之为 TapDance,该系统支持旁路接入骨干网络,以解决Telex等系统在实际部署上的不足。

然而,SCHUCHARD M等人在文献[66]中指出对于具有路由控制能力的敌手,基于端到中代理方式也很难有效抵御敌手的路由攻击,即攻击者可以通过路由探测技术测试出端到中代理所在的位置,然后通过控制路由策略,以绕过端到中的代理。此外,SCHUCHARD M在该文献中同样指出基于简单的计时分析和Web指纹攻击,攻击者不仅可以识别出端到中代理的流模式,还能够检测出哪些网站被用于掩体服务器。因此,在2016年,BOCOVICH C等人提出一种新的端到中代理系统Slitheen,该系统试图通过完美地模仿正常用户访问掩体Web站点的流模式来实现抵御时延分析和Web指纹攻击。

2.3 “端到云”通信架构

随着Internet上Web应用的飞速发展和广泛应用,而用户访问Web的性能除了依赖用户的网络带宽和服务器的性能,还取决于HTTP请求类型(页面对象)。典型的HTTP请求是大量的小文件、少数大文件,而大量的小文件请求使得网络时延成为Web浏览的主要性能瓶颈,而Web浏览的延迟将极大地影响互联网用户体验。此外,互联网内容分发过程中的热点效应更是加重Web服务器和骨干网网络的过载,导致远距离传输的网络服务质量无法保障。

由于互联网上传输的内容大部分为重复的Web内容,为了实现跨运营商、跨地域的高效访问,网络缓存技术将广域网中冗余数据的重复传输问题转换为本地就近访问。当前互联网服务提供商解决网络服务质量问题最主要的方案是采用CDN(Content Delivery Network)技术。CDN是构建在Internet之上的内容分发网络,依靠部署在全球各地区的边缘服务器,通过中心平台的负载均衡、内容分发、流量调度等功能,使用户就近获取所需的内容,降低网络拥塞,提高用户访问响应速度和命中率。

端到云架构的抗审查系统主要是将代理部署云端的CDN服务器之上,利用域名前置技术将客户端的流量伪装成访问外层Web服务的流量,而用户真正访问的目的地则隐藏在HTTP协议头的Host字段。具体地,当一个用户访问前端域名技术提供的Web服务时,用户发出的HTTPS请求的目的地址包含三个部分,即IP地址、TLS服务器名称指示(Server Name Indication,SNI)扩展以及HTTP请求的Host头部。其中真正的隐蔽服务地址信息加密在HTTPS的应用层数据,审查者只能看到用户访问云服务提供商的IP地址和SNI扩展信息。一旦数据包到达云服务商的前端域名地址,则会根据HTTP头的Host字段重定向到真正的目的地址。

2015年FIFIELD D等人在文献[60]中提出一种基于前端域名技术的传输层隐蔽通信插件,并将其应用到Tor项目组发布的Meek插件中,其最主要思想就是利用云平台的前端域名机制,让用户请求云平台的域名,然后解析得到其IP地址,Meek利用云平台作为中继节点,并将真正的Tor流量利用HTTP Host字段重定向到Meek服务器端,其过程与用户访问Google的搜索服务以及访问Amazon、Microsoft云平台的过程完全一致。

3 抗审查技术原理和方法

3.1 接入点区分发布技术

接入点分发策略主要研究如何让合法的用户连接到接入点,而防止敌手作为一个恶意的内部攻击者发现这些接入点,包括两层含义:

(1)尽可能让普通用户知道隐蔽通信系统的代理资源节点,从而轻松接入隐蔽匿名通信系统;

(2)抵御敌手的各种攻击方法,以防止敌手发现这些节点资源。

目前敌手对接入点的攻击方法主要包括对可疑的服务节点进行主动扫描的攻击方法;通过伪造大量的合法用户身份获取服务节点的女巫攻击方法;通过流分析以及深度包检测等方法识别用户的连接,从而识别用户第一跳链路的节点。本节主要介绍隐蔽通信系统的接入点分发策略研究工作。在接入点分发策略方面,国内外现有的研究主要从两个方面。

3.1.1基于区分发布的资源发布策略研究

区分发布思想是匿名通信系统、隐蔽通信系统实现网络服务可访问性的主要方法。现有匿名/隐蔽通信系统大都采用向用户分发接入点的方法[36],如Tor的bridge节点、fte节点、Obfs系列节点等以及JAP的Forwarder节点等都可以称为接入资源。用户通过特定的方式向资源分发系统申请这些资源后,才可以使用这些资源连接到匿名通信网络。为了防止攻击者恶意收割匿名通信系统的资源节点,以阻止用户接入匿名通信网络,现有的匿名通信系统大都采用相应的资源发布策略来限制用户获取资源的能力,即研究资源的区分发布策略。如Tor匿名网络为了抵御攻击者的枚举攻击,采用邮箱、Web等方式发布资源节点。通过IP地址或者邮箱地址(gmail.com的邮箱)标识唯一的用户,并对于每一个用户的请求限定在一定时间内只能得到相同的数量的接入点资源节点(如3个Bridge节点)。区分发布策略主要从资源节点总的使用效率这一角度来度量区分发布优劣,其目的是让合法的用户尽可能多地获得资源节点,而恶意用户尽可能少获得资源节点。

目前资源区分发布主要从资源消耗[39]、用户信誉和社交网络[40-41]、恶意用户识别[42-43]三个方面研究资源发布策略。资源消耗指的是在发布一个接入资源的同时给客户端用户增加一个对机器人很难解的谜题,以识别出人和机器,该客户端谜题可能是验证码,也可能是其他形式。通常如果客户端是人则很容易解出该谜题,而机器则很难解出。典型的应用有JAP的Forwarder节点分发方式,Tor的bridge、obfsproxy、fte分发方式。

然而,基于社交网络的资源发布策略主要是利用人和人之间的信任关系、社会关系。将资源节点通过可信的通道发布给互联网用户,用户也可以将自己的资源分发给下级用户(好友用户),然后通过资源的有效存活时间赚取信誉,以获取新的资源节点,从而可以将自己获取的节点发布给更多的下家。这样自己的信誉越高,能够获取的资源节点就会越多,从而可用的资源节点也就会越多。这方面的典型工作有:

MCCOY D等人提出的Proximax[40],Proximax使用可信的用户作为分发的代理通道,每一个用户有自己的Channel,将资源分发问题转换为一个最优问题求解,即每一个Channel的用户资源总的使用时间与资源节点总的分险的比值。此后,在NDSS’13会议上,Wan Qiyan等人提出的rBridge[41],是在Proximax基础之上,引入激励和惩罚机制,对每一个活跃的Bridge可以赚取信誉,同时可以利用信誉值购买新的Bridge节点。只有到达一定信誉值的用户才能邀请新的用户,以抵御Sybil攻击。

基于社交网络的资源分发方法的主要问题在于其开放性问题,即新加入的用户很难找到拥有可信节点的好友用户以获取可用的资源节点;其次信誉机制在实践上很难评判,目前在理论研究比较多。因此,基于消耗计算资源来限制枚举攻击目前在工程实践中仍然比较普遍,如Tor、JAP的分发机制等,但是,该机制很难抵御具有充分计算资源的敌手。

3.1.2基于单包认证思想的分发策略研究

单包认证最初用于抵御端口扫描攻击,以防止敌手通过端口扫描收集目标系统的数字指纹信息,如操作系统及其版本,开放的网络服务,从而帮助攻击者确定该服务是否具有已知的网络漏洞。传统解决端口扫描的方法主要是通过白名单机制过滤未知的IP包。然而隐蔽通信系统的目标用户是世界范围内的互联网用户,其IP地址具有动态性和不确定性,因此,白名单机制不适合如此场景。此后,VASSERMAN E Y等人首次提出一种可证的、不可检测的单包认证机制,叫做SilentKnock[44],即通过数字水印技术在TCP SYN包里面构造一个特别ISN值,在服务端检测这个ISN值是否为一个特别的ISN值。最后,作者提出一个形式化模型来评估该单包认证方案的不可检测性。SMITS R等人首次将这种单包认证机制BridgeSPA[45],并将该方法用于匿名通信系统以抵御扫描攻击,其基本思想是利用预先分享的密钥(在发布Tor的Bridge节点的同时发布一个密钥)去生成一个消息认证码(MAC),当某一客户端的连接到达资源节点的同时利用该消息认证码确定该客户端的连接是否合法,消息认证码被嵌入到TCP SYN包,并利用TCP包头的序列号字段作为单包认证的隐蔽信道。

3.2 协议拟态技术

现有的匿名通信系统如Tor、I2P等,在设计之初主要是保护用户的隐私,实现通信主体的身份隐藏,因此这些系统很难抵御网络审查和深度流分析[46-48]。为了解决这些问题,国内外的研究者开始提出各种不同的隐蔽通信方式,主要包括如下几种类型。

3.2.1流量随机化

流量随机化是将通信过程中的流模式加以混淆,如通过数据加密、流量混淆(报文延迟、乱序、报文填充等),以消除消息外观。WILEY B等人于2011年提出一种全随机化的协议Dust[49],该系统通过对隐蔽通信协议的每一个数据包的内容和大小进行随机化,以消除隐蔽通信协议的统计特征。Obfs2[32]通过将Tor的协议进行全随机化,以消除Tor的流量特征,但是,攻击者可以通过中间人攻击(Man-in-the-Middle)解密出Obfs2的流量。此后,Tor项目组开发Obfs2的后续版本Obfs3[33],该协议通过定制的Diffie-Hellman 握手来改进Obfs2的上述问题。但是Obfs2、Obfs3不能够防范主动探测攻击,还存在统计上特征,因此,后续的改进版本ScrambleSuit[50]和Obfs4[34]被提出,它们除了通过重加密机制混淆传输层上的通信流量,还对包的大小分布、内部到达时间进行了混淆,以抵御攻击者针对网络流量的统计特征进行攻击。此外,ScrambleSuit和Obfs4还引入单包认证机制,以抵御攻击者的主动扫描攻击。

3.2.2协议伪装

协议伪装是逃避网络审查和深度流分析的主要手段,协议伪装主要思想是通过模仿或者伪装流行的掩体协议如HTTP协议、Skype协议等,以逃避网络审查,类似于协议层面的“傍大款”。典型的工作有MOGHADDAM H M等人提出的SkypeMorph[51]和Appelbaum等人提出StegoTorus[52]。StegoTorus通过各种隐写术将隐蔽消息嵌入到一个预先生成的HTTP协议载荷中,然后通过设计一个通用的传输层插件将Tor的协议混淆,此外,任意用户可在此基础之上构建自己的协议模糊化层,以将Tor的流量伪装成任意其他协议如HTTP等。SkypeMorhp利用Skype流量的加密特性,将Tor的流量伪装成Skype流量。然而,HOUMANSADR A等人在IEEE S&P 2013年的论文中指出[30]:模仿和伪装是非常困难的,需要正确实现协议的具体规范以及协议内部和协议之间的依赖关系,并在理论和实践中证明现有的设计都存在诸多缺陷,不能满足协议的不可观测属性。

3.2.3可编程的协议形变技术

FTE (Format-Transforming Encryption)[53]是由波特兰州立大学的DYER K P等人于2013年提出的一种将加密协议转换成满足一定格式的其他协议,其主要目标是抵御基于深度包检测 (Deep Packet Inspection) 的网络审查。FTE相较于传统的协议拟态技术而言具有很强的创新性。传统的协议拟态技术通常把明文字串、密钥作为输入,输出一个完全随机的密文字符串,FTE协议在算法的输入中增加一个字串格式(如正则表达式,确定有限状态自动机等),然后输出一个符合该格式的密文字串。在实际应用中,很多DPI系统是根据固定的规则来检测报文的格式、协议类型等。因此,FTE会通过用户自定义的规则(如正则表达式)生成流行的无辜协议格式,并根据DPI的检测规则来构造能够绕过该规则的明文字符串,从而达到抵抗网络审查的目的。下图展示了利用FTE协议构造的HTTP报文绕过网络审查的过程。此后,DYER K P等人由根据该思想设计并开发了一个通用的框架,称之谓LibFTE[54],以帮助开发人员构建真实的、协议拟态的加密方案。此后,DYER K P等人针对FTE等拟态协议和隧道协议存在用户不能自定义协议类型、语义不匹配等问题,提出一种可编程的网络协议拟态方法Marionette[55],Marionette能够同时控制各种级别的加密流量特征,包括密文格式、状态协议语义和统计属性。

图3 FTE协议加密过程示意图

3.2.4隧道技术

隧道协议是一种隐蔽性更强的隐蔽信道构建方式。相对于协议伪装和模仿方法,隐蔽隧道的主要思想不是伪装和模仿,而是运行真实的目标协议,并将目标协议承载到掩体协议(如VOIP、P2P、UGC等)之上,以实现通信行为的不可检测性。构建隐蔽隧道协议的主要挑战在于寻找合适的掩体协议,并在系统架构、通信信道以及传输内容上与掩体协议完美匹配。这方面的典型工作有Collage[56]、FreeWave[57]、CensorSpoofer[58]。Collage主要思想是利用UGC站点作为隐蔽信道秘密约会地点,并利用用户上载的图片、文本等信息作为掩体媒介,然后使用共享的消息标识符加密目标信息,通过冗余编码将目标信息生成若干个分片(其中任意k个子集即可以恢复原文),并利用隐写术将分片嵌入掩体信息,最后将掩体信息上传到秘密协商的UGC站点,但是,UGC协议的通信双方需要同步一个任务列表,以实现隐蔽信道的秘密协商约会地点。FreeWare的主要思想是运行目标协议(VOIP),而不是伪装、模仿其他协议。用户通过在NAT后面部署Skype代理节点,然后发布这个Skype ID,FreeWave用户调用已知的Skype ID,代理节点则配置忽略所有进入的拨号,这样,Skype会随机选择一个超级节点连接代理节点。FreeWave利用Skype的超级节点机制来模糊化接入点,通过Skype的加密流混淆目标信息,以逃避网络审查和深度包检测。类似的工作有WANG Q等人提出的CensorSpoofer,其主要思想是利用非对称通道和IP欺骗技术实现抗审查,在通信协议层面,CensorSpoofer利用低容量的Email信道作为上行信道,利用高容量的VoIP信道作为上行信道。但是,GEDDES J等人指出[31]即便在流行的协议基础之上嵌入隐蔽隧道如

FreeWave也会引起各种问题,如架构不匹配、信道不匹配、传输内容不匹配等。

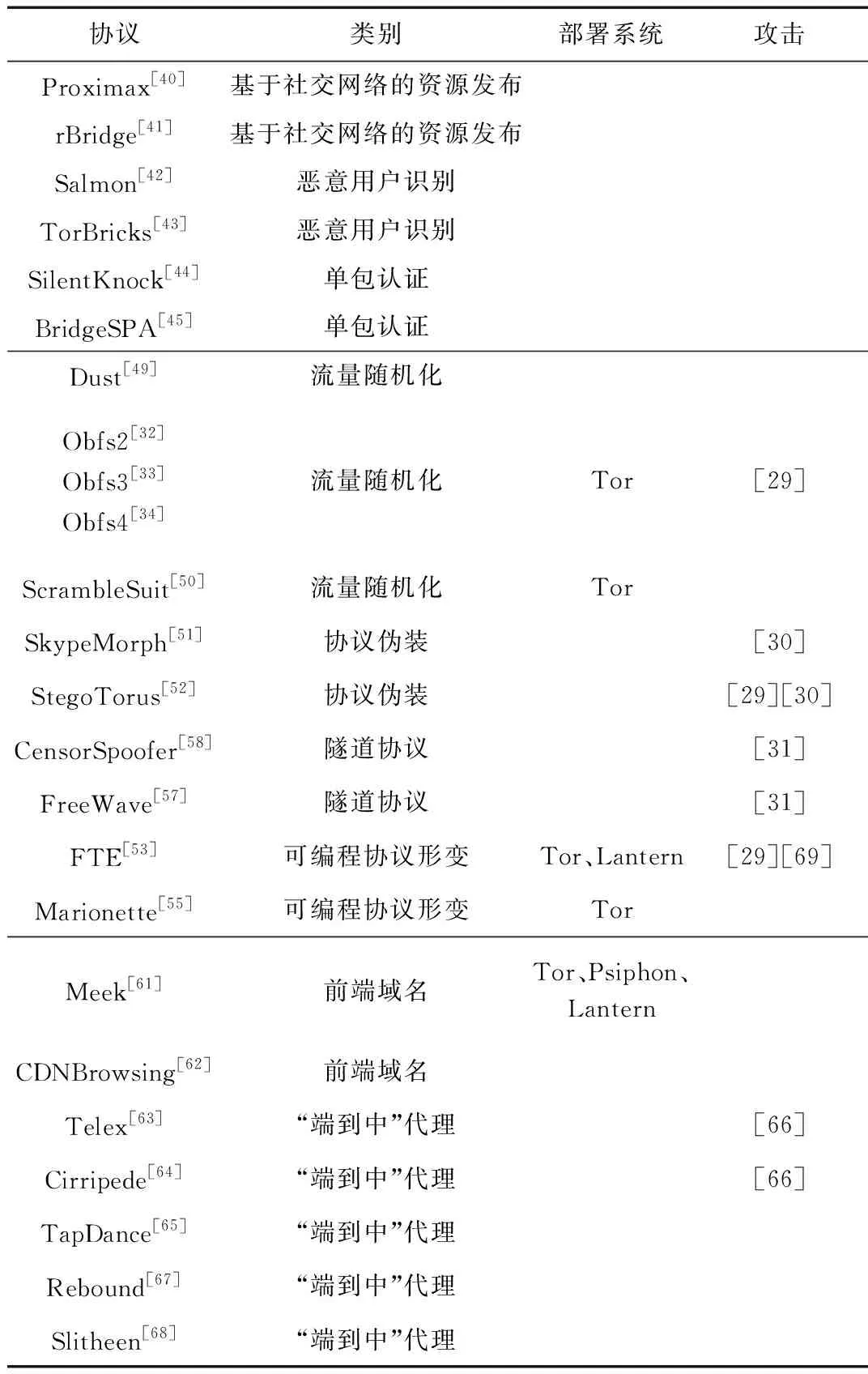

4 总结

总结归纳本文提到的主流抗审查通信协议、所用的技术、是否在实际中的系统中已经部署以及面临的主要攻击方法,如表1所示。

表1 主流抗审查通信技术的对比表

5 结论

当前,为了打击和治理网络空间犯罪行为,不同的国家和地区的互联网管理机构制定和施行了相关法律,对网络承载的内容以及网站进行审查,对部分内容进行监视、过滤和删除,或对网站进行关闭、过滤。然而,越来越多的国家和组织滥用网络审查制度,严重损害互联网用户的隐私和言论自由。

为了逃避网络审查和监视,国内外研究者开始研究在匿名通信的基础上支持隐蔽的通信技术,以绕过网络审查和监视。本文从通信架构和技术实现角度深入探讨互联网抗审查技术机理,从通信协议、流量特征、通信行为特征三个层面总结归纳抗审查技术特点,最后从技术类别、通信协议、在线部署的系统和主要攻击方法比较不同的抗审查系统的可用性和有效性。

[1] Wikipedia. PRISM (surveillance program)[EB/OL]. (2018-04-18) [2018-05-01] https://en.wikipedia.org/wiki/PRISM_(surveillance_program).

[2] OpenNet. OpenNet initiative[EB/OL]. [2018-05-01]http://www.opennet.net/.

[3] KNOCKEL J, SENFT A, DEIBERT R J. Privacy and security issues in BAT web browsers[C]. FOCI, 2016.

[4] Anonymizer. Best VPN Service & IP anonymizer - anonymizer[EB/OL].[2018-05-01] https://www.anonymizer.com/.

[5] Wikipedia. Zero Knowledge systems[EB/OL]. (2017-10-30)[2018-05-01] https://en.wikipedia.org/wiki/Zero_Knowledge_Systems.

[6] CHAUM D L. Untraceable electronic mail, return addresses, and digital pseudonyms[J]. Communications of the ACM, 1981, 24(2): 84-90.

[7] DINGLEDINE R, MATHEWSON N, SYVERSON P. Tor: the second-generation onion router[J]. Journal of the Franklin Institute, 2004, 239(2):135-139.

[8] BERTHOLD O, FEDERRATH H. Web MIXes: a system for anonymous and unobservable Internet access[C]//International Workshop on Designing Privacy Enhancing Technologies: Design Issues in Anonymity and Unobservability. Springer-Verlag New York, Inc.,2001:115-129.

[9] I2P Team. I2P anonymity & privacy[EB/OL]. [2018-05-01] http://geti2p.net/en/.

[10] REN J, WU J. Survey on anonymous communications in computer networks[J]. Computer Communications, 2010, 33(4):420-431.

[12] LING Z, LUO J, YU W, et al. Extensive analysis and large-scale empirical evaluation of tor bridge discovery[C]//IEEE INFOCOM. IEEE, 2012.

[13] ENSAFI R, FIFIELD D, WINTER P, et al. Examining how the Great Firewall discovers hidden circumvention servers[C]. Proceedings of the 2015 Internet Measurement Conference. ACM, 2015: 445-458.

[14] WINTER P, LINDSKOG S. How the Great Firewall of China is blocking Tor[C]//FOCI, 2012.

[15] 何高峰, 杨明, 罗军舟, 等. Tor 匿名通信流量在线识别方法[J]. 软件学报, 2013, 24(3): 540-556.

[16] JOHNSON A, WACEK C, JANSEN R, et al. Users get routed: traffic correlation on Tor by realistic adversaries[C]//Proceedings of the 2013 ACM SIGSAC Conference on Computer & Communications Security. ACM, 2013: 337-348.

[17] SUN Y, EDMUNDSON A, VANBEVER L, et al. RAPTOR: routing attacks on privacy in Tor[C]. USENIX Security Symposium, 2015: 271-286.

[18] ZHU Y, FU X, GRAHAM B, et al. Correlation-based traffic analysis attacks on anonymity networks[J]. IEEE Transactions on Parallel and Distributed Systems, 2010, 21(7): 954-967.

[19] CHAKRAVARTY S, BARBERA M V, PORTOKALIDIS G, et al. On the effectiveness of traffic analysis against anonymity networks using flow records[C]//International Conference on Passive and Active Network Measurement. Springer, Cham, 2014: 247-257.

[20] MITTAL P, KHURSHID A, JUEN J, et al. Stealthy traffic analysis of low-latency anonymous communication using throughput fingerprinting[C]//Proceedings of the 18th ACM Conference on Computer and Communications Security. ACM, 2011: 215-226.

[21] HOPPER N, VASSERMAN E Y, CHAN-TIN E. How much anonymity does network latency leak?[J]. ACM Transactions on Information and System Security (TISSEC), 2010, 13(2): 13.

[22] HOPPER N, VASSERMAN E Y, CHAN-TIN E. How much anonymity does network latency leak?[C]//Proceedings of the 14th ACM Conference on Computer and Communications Security. ACM, 2007: 82-91.

[23] MURDOCH S J, DANEZIS G. Low-cost traffic analysis of Tor[C]//2005 IEEE Symposium on Security and Privacy. IEEE, 2005: 183-195.

[24] TAN Q, GAO Y, SHI J, et al. A closer look at Eclipse attacks against Tor hidden services[C]//2017 IEEE International Conference on Communications (ICC). IEEE, 2017: 1-6.

[25] TAN Q, SHI J, FANG B, et al. StegoP2P: Oblivious user-driven unobservable communications[C]//2015 IEEE International Conference on Communications (ICC). IEEE, 2015: 7126-7131.

[26] 谭庆丰, 时金桥, 方滨兴, 等. 匿名通信系统不可观测性度量方法[J]. 计算机研究与发展, 2015, 52(10): 2373-2381.

[27] 谭庆丰, 方滨兴, 时金桥, 等. StegoP2P: 一种基于 P2P 网络的隐蔽通信方法[J]. 计算机研究与发展, 2014, 51(8): 1695-1703.

[28] BAMFORD J. The NSA is building the country’s biggest spy center (watch what you say). Wired[J/OL]. (2012-03-15)http://www.wired.com/2012/03/ff_nsadatacenter/all/1.

[29] WANG L, DYER K P, AKELLA A, et al. Seeing through network-protocol obfuscation[C]//Proceedings of the 22nd ACM SIGSAC Conference on Computer and Communications Security. ACM, 2015: 57-69.

[30] HOUMANSADR A, BRUBAKER C, SHMATIKOV V. The parrot is dead: observing unobservable network communications[C]//2013 IEEE Symposium on Security and Privacy (SP). IEEE, 2013: 65-79.

[31] GEDDES J, SCHUCHARD M, HOPPER N. Cover your ACKs: pitfalls of covert channel censorship circumvention[C]//Proceedings of the 2013 ACM SIGSAC Conference on Computer & communications security. ACM, 2013: 361-372.

[32] Tor project. Obfsproxy2[EB/OL]. [2018-05-07]https://gitweb.torproject.org/pluggable-transports/obfsproxy.git/tree/doc/obfs2/obfs2-protocol-spec.txt.

[33] Tor project. Obfsproxy3[EB/OL]. [2018-05-07]https://gitweb.torproject.org/pluggable-transports/obfsproxy.git/tree/doc/obfs3/obfs3-protocol-spec.txt.

[34] Tor project. Obfsproxy4[EB/OL]. [2018-05-07]https://gitweb.torproject.org/pluggable-transports/obfs4.git/tree/doc/obfs4-spec.txt, 2017.

[35] PFITZMANN A, HANSEN M. A terminology for talking about privacy by data minimization: anonymity, unlinkability, undetectability, unobservability, pseudonymity, and identity management[J]. 2010.

[36] REITER M K, RUBIN A D. Crowds: anonymity for web transactions[J]. ACM Transactions on Information and System Security (TISSEC), 1998, 1(1): 66-92.

[37] BERTHOLD O, PFITZMANN A, STANDTKE R. The disadvantages of free MIX routes and how to overcome them[C]//Designing Privacy Enhancing Technologies. Springer, Berlin, Heidelberg, 2001: 30-45.

[38] DIAZ C, SEYS S, CLAESSENS J, et al. Towards measuring anonymity[C]//International Workshop on Privacy Enhancing Technologies. Springer, Berlin, Heidelberg, 2002: 54-68.

[39] Tor project. BridgeDB[EB/OL]. [2018-05-01]https://bridges.torproject.org/.

[40] MCCOY D, MORALES J A, LEVCHENKO K. Proximax: a measurement based system for proxies dissemination[J]. Financial Cryptography and Data Security, 2011, 5(9): 10.

[41] WANG Q, LIN Z, BORISOV N, et al. rBridge: User Reputation based Tor Bridge Distribution with Privacy Preservation[C]//NDSS, 2013.

[42] DOUGLAS F, PAN W, CAESAR M. Salmon: Robust proxy distribution for censorship circumvention[J]. Proceedings on Privacy Enhancing Technologies, 2016, 2016(4): 4-20.

[43] ZAMANI M, SAIA J, CRANDALL J. TorBricks: blocking-resistant Tor bridge distribution[C]//International Symposium on Stabilization, Safety, and Security of Distributed Systems. Springer, Cham, 2017: 426-440.

[44] VASSERMAN E Y, HOPPER N, LAXSON J, et al. SilentKnock: practical, provably undetectable authentication[C]//European Symposium on Research in Computer Security. Springer, Berlin, Heidelberg, 2007: 122-138.

[45] SMITS R, JAIN D, PIDCOCK S, et al. BridgeSPA: improving Tor bridges with single packet authorization[C]//Proceedings of the 10th Annual ACM Workshop on Privacy in the Electronic Society. ACM, 2011: 93-102.

[46] BARKER J, HANNAY P, SZEWCZYK P. Using traffic analysis to identify the second generation onion router[C]//2011 IFIP 9th International Conference on Embedded and Ubiquitous Computing (EUC). IEEE, 2011: 72-78.

[47] GRANERUD A O. Identifying TLS abnormalities in Tor[D], 2010.

[48] DYER K P, COULL S E, RISTENPART T, et al. Peek-a-boo, I still see you: why efficient traffic analysis countermeasures fail[C]//2012 IEEE Symposium on Security and Privacy (SP). IEEE, 2012: 332-346.

[49] WILEY B. Dust: a blocking-resistant internet transport protocol[J]. Technical rep ort. http://blanu. net/Dust. pdf, 2011.

[50] WINTER P, PULLS T, FUSS J. ScrambleSuit: A polymorphic network protocol to circumvent censorship[C]//Proceedings of the 12th ACM workshop on Workshop on privacy in the electronic society. ACM, 2013: 213-224.

[51] MOGHADDAM H M, LI B, DERAKHSHANI M, et al. SkypeMorph: protocol obfuscation for Tor bridges[C]//Proceedings of the 2012 ACM conference on Computer and communications security. ACM, 2012: 97-108.

[52] WEINBERG Z, WANG J, YEGNESWARAN V, et al. StegoTorus: a camouflage proxy for the Tor anonymity system[C]//Proceedings of the 2012 ACM conference on Computer and communications security. ACM, 2012: 109-120.

[53] DYER K P, COULL S E, RISTENPART T, et al. Protocol misidentification made easy with format-transforming encryption[C]//Proceedings of the 2013 ACM SIGSAC conference on Computer & communications security. ACM, 2013: 61-72.

[54] LUCHAUP D, DYER K P, JHA S, et al. LibFTE: a toolkit for constructing practical, format-abiding encryption schemes[C]//USENIX Security Symposium, 2014: 877-891.

[55] DYER K P, COULL S E, SHRIMPTON T. Marionette: a programmable network traffic obfuscation system[C]//USENIX Security Symposium, 2015: 367-382.

[56] BURNETT S, FEAMSTER N, VEMPALA S. Chipping away at censorship firewalls with user-generated content[C]//USENIX Security Symposium, 2010: 463-468.

[57] HOUMANSADR A, RIEDL T J, BORISOV N, et al. I want my voice to be heard: IP over Voice-over-IP for unobservable censorship circumvention[C]//NDSS, 2013.

[58] WANG Q, GONG X, NGUYEN G T K, et al. CensorsPoofer: asymmetric communication using ip spoofing for censorship-resistant web browsing[C]//Proceedings of the 2012 ACM conference on Computer and communications security. ACM, 2012: 121-132.

[59] Wikipedia. Content delivery network[EB/OL]. (2018-05-02)[2018-05-01]https://en.wikipedia.org/wiki/Content_delivery_network.

[60] FIFIELD D, LAN C, HYNES R, et al. Blocking-resistant communication through domain fronting[J]. Proceedings on Privacy Enhancing Technologies, 2015, 2015(2): 46-64.

[61] Tor project. Tor Meek[EB/OL]. [2018-05-01]https://trac.torproject.org/projects/tor/wiki/doc/meek.

[62] ZOLFAGHARI H, HOUMANSADR A. Practical censorship evasion leveraging content delivery networks[C]// ACM Sigsac Conference on Computer and Communications Security. ACM, 2016:1715-1726.

[63] WUSTROW E, WOLCHOK S, GOLDBERG I, et al. Telex: anticensorship in the network infrastructure[C]// Usenix Conference on Security. USENIX Association, 2011:30.

[64] HOUMANSADR A, NGUYEN G T K, CAESAR M, et al. Cirripede:circumvention infrastructure using router redirection with plausible deniability[C]// ACM Conference on Computer and Communications Security, CCS 2011, Chicago, Illinois, Usa, October. DBLP, 2011:187-200.

[65] WUSTROW E, SWANSON C, HALDERMAN J A. TapDance: end-to-middle anticensorship without flow blocking[C]//USENIX Security Symposium, 2014: 159-174.

[66] SCHUCHARD M, GEDDES J, THOMPSON C, et al. Routing around decoys[C]//Proceedings of the 2012 ACM conference on Computer and communications security. ACM, 2012: 85-96.

[67] ELLARD D, JONES C, MANFREDI V, et al. Rebound: decoy routing on asymmetric routes via error messages[C]//2015 IEEE 40th Conference on Local Computer Networks (LCN). IEEE, 2015: 91-99.

[68] BOCOVICH C, GOLDBERG I. Slitheen: perfectly imitated decoy routing through traffic replacement[C]//Proceedings of the 2016 ACM SIGSAC Conference on Computer and Communications Security. ACM, 2016: 1702-1714.

[69] ALEXIS C, PAUL Q, ALEXANDR C. Detecting FTE proxy[J/OL]. (2016-03-01)[2018-05-01]. https://ensiwiki.ensimag.fr/images/1/17/Communeau-compain-quillent-FTE-paper.pdf.

[70] Wikipedia. Entropy (information theory)[EB/OL]. (2018-05-03)[2018-05-01]https://en.wikipedia.org/wiki/Entropy_(information_theory).

[71] Wikipedia. Kullback-Leibler divergence[EB/OL]. (2018-04-19)[2018-05-01] https://en.wikipedia.org/wiki/Kullback-Leibler_divergence.

[72] Tor Project. Tor metrics[EB/OL]. [2018-05-01]https://metrics.torproject.org/.

[73] Kaspersky. Demystifying Tor[EB/OL]. (2014-03-05)[2018-05-01]https://www.kaspersky.com/about/press-releases/2014_number-of-the-week-an-average-of-900-online-resources-are-active-on-tor-daily.

[74] David Gilbert. ISIS moves to the dark web to spread its message and avoid detection[EB/OL]. (2015-11-19)[2018-05-01]http://www.ibtimes.com/isis-moves-dark-web-spread-its-message-avoid-detection-2191593.

[75] Tor project. Did the FBI pay a university to attack Tor users?[EB/OL]. (2015-11-11)[2018-05-01]https://blog.torproject.org/did-fbi-pay-university-attack-tor-users.

[76] DARPA. DARPA launched the Memex program[EB/OL]. [2018-05-01]http://opencatalog.darpa.mil/MEMEX.html.