2017年我国联网智能设备安全情况报告

□ 文 高 胜 贾子骁 王适文 李志辉 王小群

近年来,联网智能设备安全事件时有发生,CNCERT对相关情况开展了持续的跟踪分析。CNCERT监测发现,2017年我国联网智能设备(以下简称“智能设备”)在安全漏洞、恶意代码及攻击活动等方面主要表现出如下特点:

在漏洞方面,智能设备漏洞数量大幅增加。国家信息安全漏洞共享平台(CNVD)2017年公开收录智能设备通用型漏洞2440个,同比增长118%。按漏洞类型统计,占比排在前三位的类型分别是权限绕过(27%)、信息泄露(15%)、命令执行(13%)。路由器及网关、摄像头及视频系统、机顶盒等类型设备漏洞数量多,是漏洞攻击的重要目标,利用漏洞入侵打印机等办公设备正在成为黑客窃取重要单位内部文件和数据的途径。

在恶意代码攻击活动方面,境外控制服务器控制我国境内的大批量智能设备。CNCERT抽样监测发现2017年下半年我国境内感染恶意代码的受控智能设备IP地址数量约129.8万,占比最大的是浙江(14.7%)、山东(13.3%)、江苏(10.6%)。控制我国智能设备的境外控制服务器IP地址数量约1.22万个,占比最大的是美国(30.3%)、俄罗斯(12.3%)、韩国(5.5%)。受控设备规模在1万以上的智能设备木马僵尸网络有39个,控制端主要分布在荷兰(11个)、美国(11个)、俄罗斯(7个)和意大利(7个)等国家和地区,其中受控设备规模在5万以上的僵尸网络有5个。

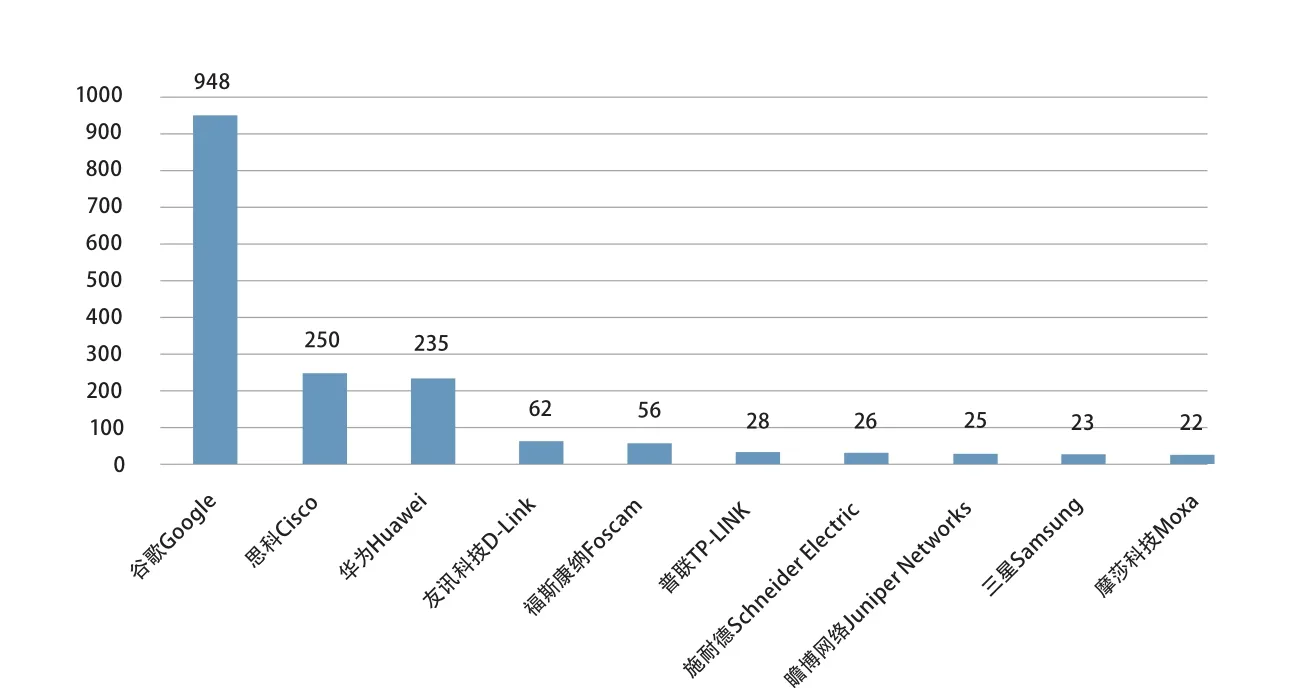

图1 IOT设备漏洞数量TOP厂商排名

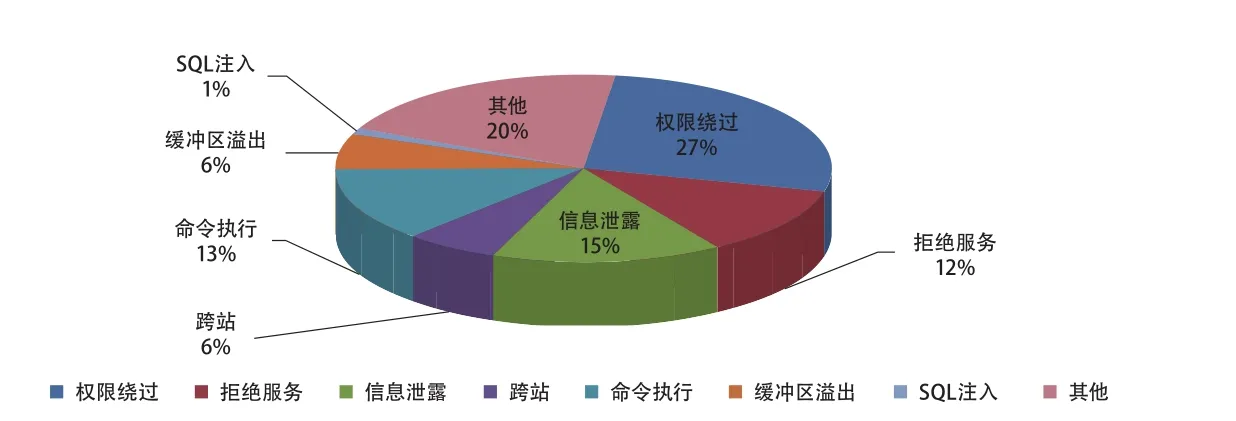

图2 按漏洞类型TOP分布

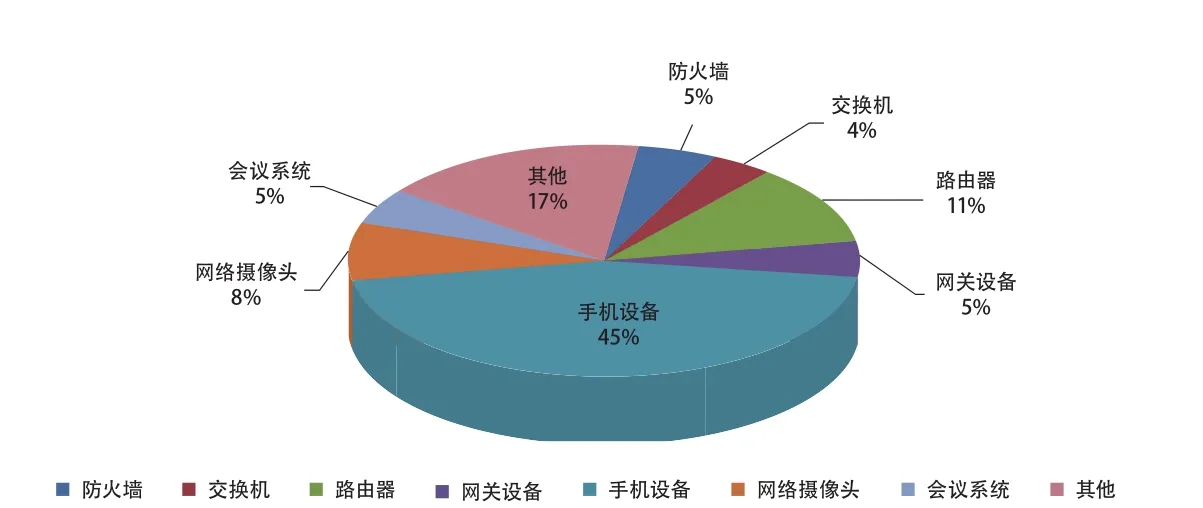

图3 漏洞(通用)按设备类型TOP分布

图4 漏洞(事件型)按设备类型TOP分布

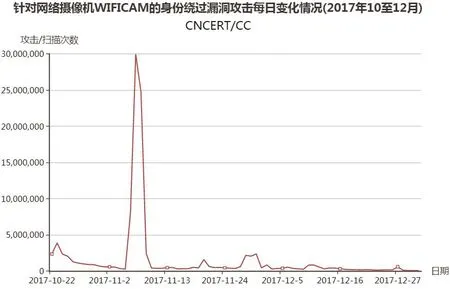

图5 WIFICAM身份绕过漏洞攻击趋势图

一、智能设备漏洞情况

智能设备存在的软硬件漏洞可能导致设备数据和用户信息泄露、设备瘫痪、感染僵尸木马程序、被用作跳板攻击内网主机和其他信息基础设施等安全风险和问题。CNVD持续对智能设备(IOT设备)漏洞开展跟踪、收录和通报处置,2017年漏洞收录情况如下。

1、通用型漏洞收录情况

通用型漏洞一般是指对某类软硬件产品都会构成安全威胁的漏洞。2017年CNVD收录通用型IOT设备漏洞2440个,与去年同期相比增长118.4%。按收录漏洞所涉及厂商、漏洞的类型、影响的设备类型统计如下:

漏洞涉及厂商包括谷歌、思科、华为等厂商。其中,收录安卓生产厂商谷歌IOT设备漏洞948条,占全年IOT设备漏洞的32%;思科位列第二,共收录250条;华为和友讯科技分列第三和第四,如图1所示。

漏洞类型包括权限绕过、信息泄露、命令执行、拒绝服务、跨站、缓冲区溢出、SQL注入、弱口令、设计缺陷等漏洞。其中,权限绕过、信息泄露、命令执行漏洞数量位列前三,分别占公开收录漏洞总数的27%、15%、13%,如图2所示。

漏洞影响的设备类型包括包括手机设备、路由器、网络摄像头、会议系统、防火墙、网关设备、交换机等。其中,手机设备、路由器、网络摄像头的数量位列前三,分别占公开收录漏洞总数的45%、11%、8%,如图3所示。

2、事件型漏洞收录情况

事件型漏洞一般是指对一个具体应用构成安全威胁的漏洞,2017年CNVD收录IOT设备事件型漏洞306个。所影响的设备包括智能监控平台、网络摄像头、GPS设备、路由器、网关设备、防火墙、一卡通、打印机等。其中,智能监控平台、网络摄像头、GPS设备漏洞数量位列前三,分别占公开收录漏洞总数的27%,18%,15%,如图4所示。

图6 被利用发起WIFICAM漏洞攻击的疑似受控设备IP地址境内分布图

二、智能设备漏洞监测分析案例

1、针对网络摄像机WIFICAM的身份权限绕过漏洞攻击

权限绕过漏洞在CNVD收录漏洞种类数量中排名第一,本节对其中一种攻击活动非常频繁的身份权限绕过漏洞(收录号CNVD-2017-06897)进行介绍,受漏洞影响的设备是远程网络摄像机WirelessIP Camera(P2P)WIFICAM。该摄像机Web服务没有正确检查.ini配置文件的访问权限,攻击者可通过构造账号密码为空的Http请求绕过身份认证程序下载配置文件和账号凭证。根据CNCERT抽样监测数据,10月22日至12月31日期间,此类漏洞的每日攻击次数在40万次以上,其中11月7日高达3000万次,如图5所示。

根据分析,除少数漏洞验证探测服务器和黑客恶意服务器,大部分发起漏洞攻击/扫描的IP地址实际上是被利用的受控智能设备或受控主机的IP地址,其中位于我国境内的IP地址约10.5万个,排名前5的是河北、新疆、辽宁、江苏和吉林,各省市详细数据见图6。

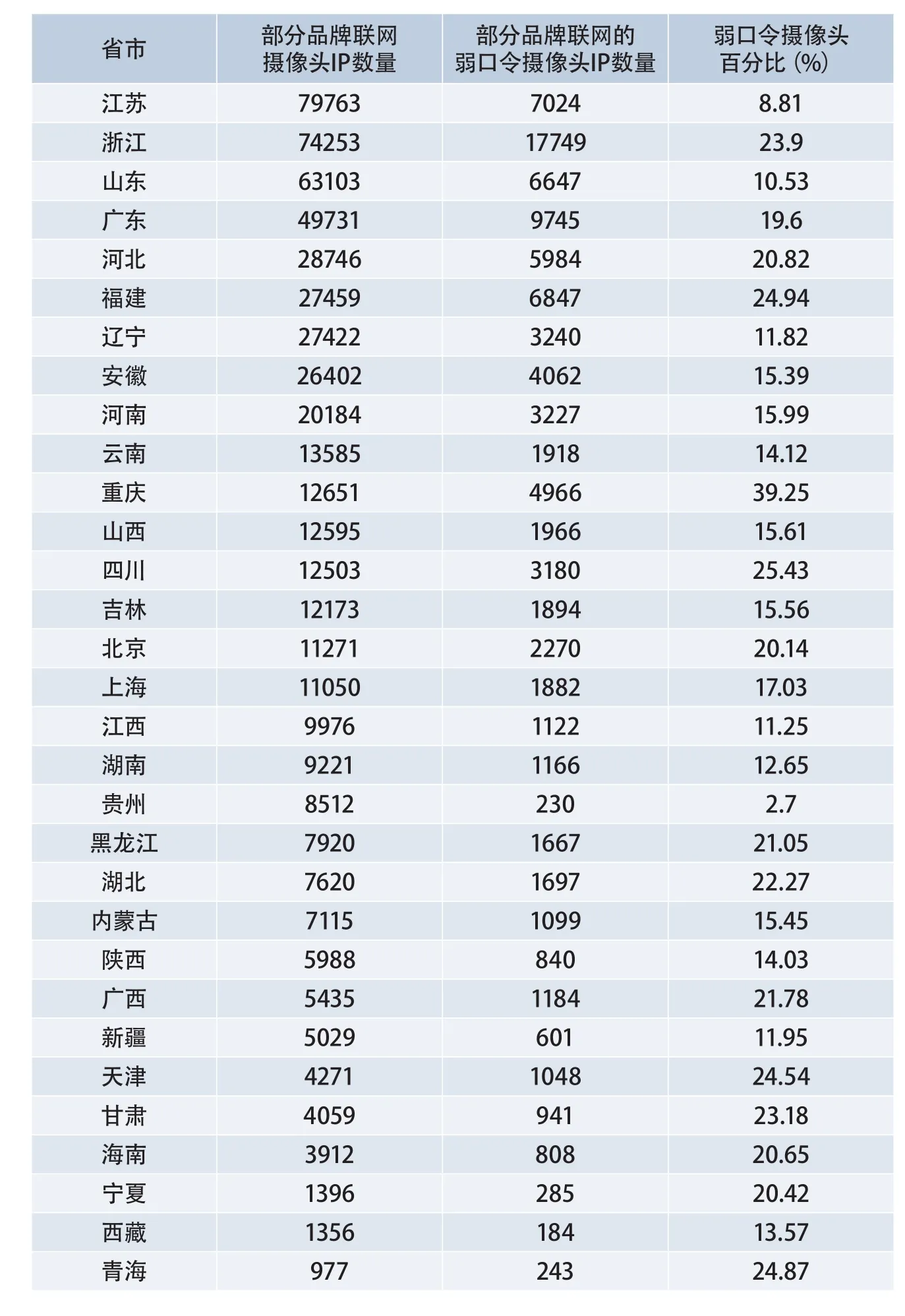

表1 部分品牌的联网智能摄像头IP数量分布情况

2、部分品牌智能摄像头弱口令漏洞情况

弱口令漏洞是联网智能摄像头的一个威胁高却极易利用的漏洞,CN CER T持续关注此类漏洞修复情况。2017年12月底,CNCERT再次对部分品牌在互联网上暴露的智能摄像头及其弱口令漏洞情况进行了抽样监测分析。这些智能摄像头联网IP地址在境内分布情况见表1的第2列,江苏、浙江、山东等省的智能摄像头联网IP地址均超过5万个,其中可能存在弱口令漏洞的摄像头联网IP地址在境内分布情况见表1的第3列,浙江、广东、江苏的数量排名前3。考虑到各省市区的联网智能摄像头总数存在较大差异,我们选取弱口令漏洞摄像头百分比(某省互联网上暴露的弱口令漏洞摄像头IP数量占该省互联网上暴露的全部摄像头IP数量的百分比)反映各省市区的弱口令漏洞摄像头比例及修复情况,发现重庆、四川、福建等地区的弱口令漏洞摄像头比例相对较高,见表1的第4列。

三、智能设备恶意代码攻击活动情况

目前活跃在智能设备上的恶意代码主要包括Ddosf、Dof loo、Gafgyt、MrBlack、Persirai、Sotdas、Tsunami、Triddy、Mirai、Moose、Satori,这些恶意代码及其变种可通过Telnet、SSH等远程管理服务弱口令漏洞、操作系统漏洞、Web及其他应用漏洞、密码暴力破解等途径入侵和控制智能设备。

1、智能设备恶意代码特点

图7 2017年下半年IOT恶意代码控制服务器IP地址分布图

图8 2017年下半年IOT恶意代码受控设备IP地址分布图

(1)恶意代码感染的硬件平台广、设备种类多。智能设备恶意代码多数支持嵌入式Linux操作系统,具有跨平台感染能力,可入侵感染Arm、Mips、X86和Powerpc等多种硬件平台架构的设备。

(2)恶意代码结构复杂、功能模块分工精细。部分恶意代码结构复杂、分工精细,具有蠕虫式扫描和暴力破解、漏洞设备信息上报采集、漏洞攻击与木马植入、C&C命令控制等多个模块,各功能模块可分布在不同的服务器或设备上,提高了监测跟踪和协调处置的难度。

(3)恶意代码变种数量多、更新升级快。由于Mirai、Gafgyt和Tsunami等恶意代码的源代码已公开,此类恶意代码的更新升级速度快、变种数量多,目前变种数量已经超过100种。9至10月份出现的Mirai变种IoT_reaper,其样本中集成了9个智能设备漏洞,变种代码将最新批露的漏洞利用代码集成进入样本中,其中一个漏洞在公开后仅2天就被集成和利用。

2、智能设备恶意代码攻击活动情况

C N C E R T对智能设备上感染的Gafgyt、MrBlack、Tsunami、Mirai、Reaper、Ddostf等部分恶意代码的攻击活动开展抽样监测,详细情况如下。

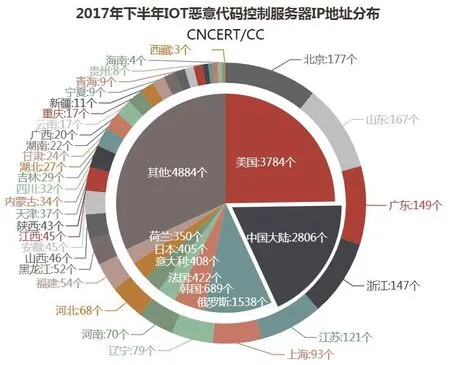

(1)恶意代码控制服务器数量及分布情况

2017年下半年,监测发现控制服务器IP地址累计数量约1.5万个,约81.7%的IP地址位于境外,排名前三的国家和地区依次为美国、俄罗斯、韩国。位于我国境内的控制服务器IP地址数量为2806个,排名前三的省市依次是北京、山东、广东,详细分布如图7所示。

(2)受控设备数量及分布情况

2017年下半年,监测发现的受控智能设备IP地址的累计数量为293.8万个,位于我国境内的受控IP数量129.8万,占比约44.1%,其中受控IP地址数量在5万以上的省份依次是浙江、山东、江苏、辽宁、河北、河南、广东、重庆, 详细分布如图8所示。

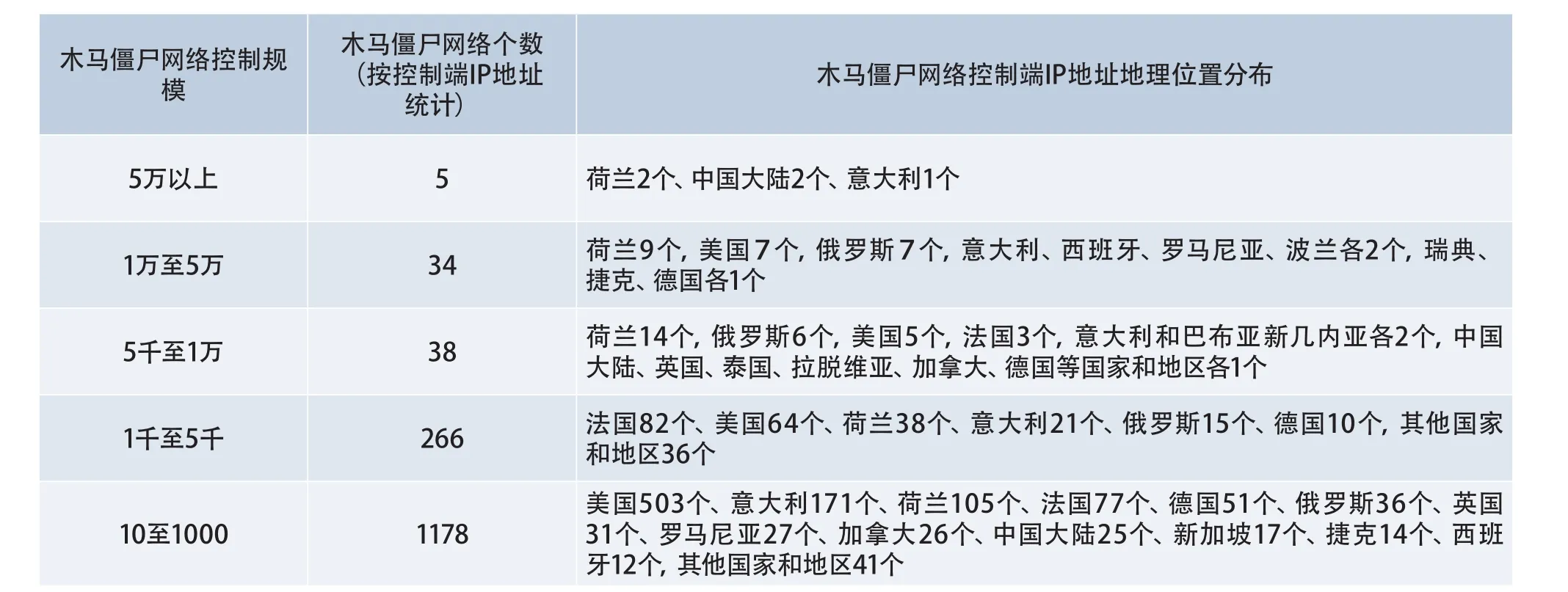

(3)木马僵尸网络规模统计分析

CNCERT对智能设备木马僵尸网络规模进行分析,2017年下半年木马僵尸网络控制规模(单个控制服务器所控制的受控设备IP地址的累计数量)在1千以上的僵尸网络有343个,在1万以上的僵尸网络有39个,在5万以上的僵尸网络有5个。控制端主要分布在荷兰、美国、法国、意大利和俄罗斯等国家和地区,详细情况见表2。

表2 2017年下半年智能设备木马僵尸网络控制规模统计情况

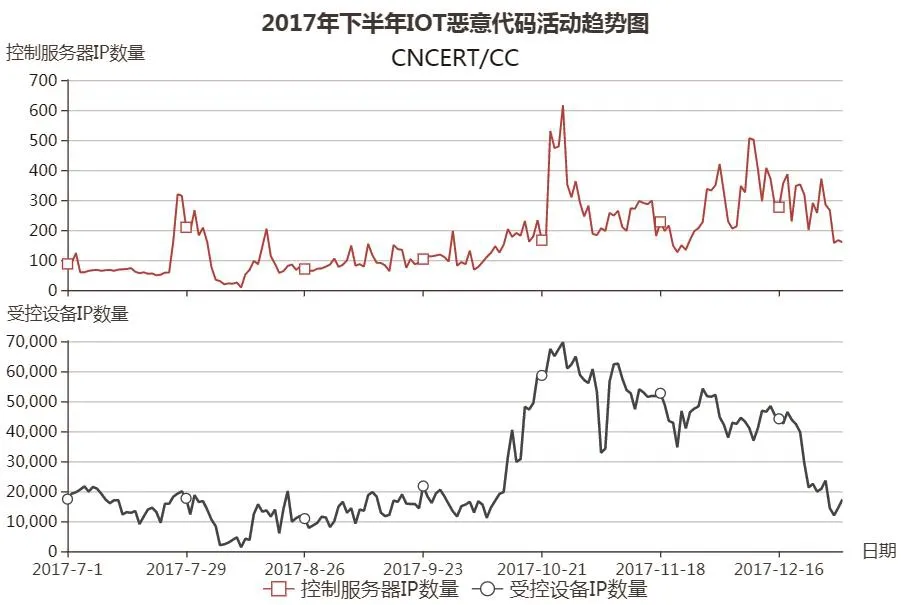

图9 2017年下半年IOT恶意代码攻击活动变化趋势图

(4)恶意代码攻击活动变化趋势

2017年下半年,抽样监测发现每日活跃的受控智能设备IP地址平均数量约2.7万个、控制服务器IP地址平均数量173个,处于持续活跃态势,7月26日至8月2日、10月17日至11月3日、11月28日至12月1日恶意代码攻击活动更加频繁,其中10月26日的单日活跃受控IP地址数量达到峰值69584个、单日活跃控制服务器IP地址数量达到峰值616个,如图9所示。

3、受控智能设备DDoS攻击情况

与个人电脑有所不同,路由器、交换机和网络摄像头等设备一般是不间断的联网在线,并且被控后用户不易发现,是DDoS攻击的稳定攻击源,黑客利用这些“稳定”的受控智能设备对公共互联网上其他目标发动DDoS等网络攻击。CNCERT对Gafgyt等木马僵尸网络发动的DDoS攻击进行抽样监测和分析,发现境外控制端利用大量境内受控设备对境内外的目标发动DDoS攻击,表3是攻击流量较大的部分DDoS攻击事件数据,数据显示DDoS攻击发起方的控制端IP地址位于境外的丹麦、美国和荷兰等国家和地区,DDoS攻击受害方的目标IP也位于境外的美国、德国、土耳其、丹麦和加拿大等国家和地区,而被利用的DDoS攻击资源“肉鸡”则是我国大量被入侵控制的智能设备。

表3 2017年 Gafgyt等僵尸网络发动DDoS攻击(10Gbps以上)的部分事件

四、联网智能设备安全防护建议

CNCERT建议相关厂商和广大用户更加重视联网智能设备安全问题,做好相关网络安全防护:

1、建议智能设备厂商加强产品的安全测试认证和技术防护能力,提升设备产品安全防护技术水平,做好设备产品自查工作,产品投放市场前做好安全测试,建立积极有效的应急处置措施机制,及时修复设备漏洞。

2、建议智能设备用户及相关使用单位提高安全意识,规范设备安全配置,及时更新升级固件、修复漏洞,避免设备使用默认密码或弱密码,关闭不必要的远程服务端口。如需开放远程端口,建议配置防火墙策略、设置NAT映射和更改为非默认端口等措施,非必要情况下尽量不在设备中留存姓名、身份证、账号、电话、住址等个人信息。

3、发现设备不明异常后,及时与安全机构或厂商联系,关注CNCERT发布的相关公告,采取应对措施避免安全风险和隐患。■

敬请关注国家互联网应急中心公众号