基于远程控制技术的计算机数据取证系统优化设计

邹瑛

(四川司法警官职业学院,德阳 618000)

0 引言

随着科技的发展,社会已经步入信息时代,人们对于计算机产生越来越高的依赖性。然而计算机在为人们带来便利的同时,网络安全问题也随之出现,越来越多的不法分子利用网络技术进行网络犯罪,这为国家、企业、个人都带来了巨大的损失。近年来,我国由于网络不安全造成的事件更是越来越多,“黑客”甚至以地下产业链的状态存在,专门以盈利为目的进行各种不法活动,恶意攻击其他企业或个人的计算机,盗取私人信息,从中获取暴利,而这种现象并没有得到有效控制,反而还在不断地恶化下去[1]。网络攻击不仅危害企业和个人,甚至对整个国家都造成威胁,例如2008年我国就发现有境外黑客组织对我国政府、军队和国防机构网络系统进行恶意攻击,盗取我国机密资料,对我国的国家安全造成了巨大的安全危害。计算机犯罪变得越来越猖獗,犯罪分子的犯案手段变得越来越高明,因此如果我们还按照传统的计算机取证方法来获取证据,那必然无法应对越来越高端的犯案手段,所以我们亟需寻找更加有效的计算机数据取证方法来解决当前这一问题。

本章首先分析了计算机数据取证系统的现状,然后阐述了这种系统模式有哪些不足,在这些问题的基础上,我们利用远程控制技术,给出了一种行之有效的优化设计方案,最后通过实例分析了这种经过优化设计之后的系统的优势。经过本文的探讨,我们可以发现优化后的系统能够更好的进行计算机数据取证,是一种值得大力推广的方案[2]。

1 计算机数据取证系统的硬件与流程设计

1.1 计算机数据取证的问题分析

当前的计算机取证主要分为静态取证(事后取证)和动态取证(实时取证)俩种取证模式[3-4]。静态取证是指犯罪事件发生时,未能保护网络特征,从网络采集到有效证据,因此在犯罪事件之后,将网络中的数据等进行分析复原和恢复。通过所恢复的数据来重构网络犯罪现场,重现网络犯罪过程,最后找出有效的网络犯罪证据。动态取证是指网络犯罪事件发生的时候,将直接的数据、情报和线索等提取出来进行分析,通过动态的模式来找到犯罪来源和犯罪分子所实施的网络犯罪手段,然后有效地记录取证,甚至可以主动出击去攻克犯罪分子的计算机,而不是被动的防御[5]。相比于静态取证模式,动态取证的实时性更强,而且执法者不是处于被动状态与犯罪分子进行搏斗,而是可以主动出击,因此近年来动态取证模式更受到人们的追捧和使用。动态取证和静态取证优势劣势对比,如表1所示。

通过上表1我们可以发现动态取证和静态取证各具优

表1 动态取证和静态取证对比图

势和劣势,所以我们在进行计算机数据取证时往往不局限于使用一种方法,为了达到更好的取证效果,我们通常俩种方法一起使用,俩种方法相辅相成,保证执法者有效获取犯罪证据。

1.2 硬件逻辑设计

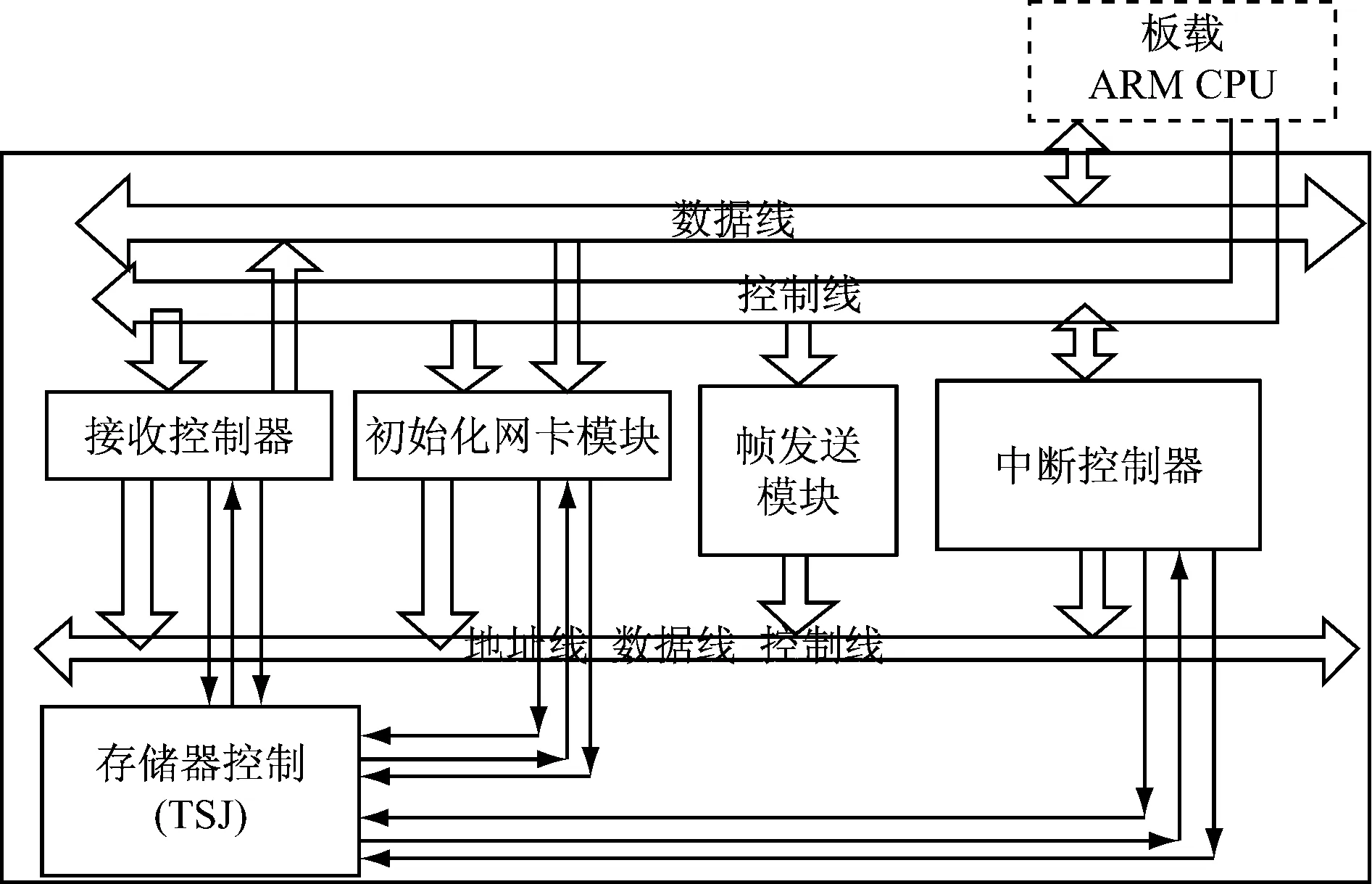

计算机数据取证主要是为了解决网络犯罪没有证据的问题。近年来网络犯罪在以惊人的速度增长,越来越多的人为了获取暴利通过不法手段来攻击他人的电脑,恶意盗取个人信息以及重要资料,虽然全球对于这种现象都加以重视并提出了控制策略,可是并没有得到有效的控制[6]。设计的取证系统硬件逻辑图,如图1所示。

图1 取证系统硬件逻辑设计

1.3 软件流程设计

虽然网络犯罪具有极高的隐蔽性和互动性,可是正如洛卡的互换原理所说的一样“犯罪行为只要发生过,必然会存在犯罪痕迹”,即使是隐藏性非常高的网络犯罪也不可能做到毫无痕迹,正因如此,我们必须寻找有效的计算机数据统计方法来将这些犯罪痕迹找出来,然后为犯罪分子。传统的计算机取证方法有6个步骤,分别为:① 保护犯罪现场;② 在犯罪现场发现犯罪证据;③ 将发现的犯罪证据收集起来;④ 保护犯罪证据;⑤ 对犯罪证据调查分析;⑥ 将犯罪证据进行分档归类[7]。具体软件设计流程,如图2所示。

通过图2我们可以发现,只有有效结合这6个步骤,才能做好计算机取证工作,保护现场证据的安全可靠性。

2 计算机数据取证过程优化设计

在当前计算机网络犯罪的数据取证中,无论是动态取证还是静态取证,都无法对数据的弱关联性进行分析,导致取证过程误差较大[8-9]。为了解决这一问题,在系统设计中,引入了弱关联规则。以保障数据取证的完整性。方法如下:

图2 计算机数据取证流程图

分布犯罪实施的过程中,不同时段T1,T2,…,TK,…上的特征关联度可以计算为式(1)。

(1)

在特征关联度可以作为约束条件的情况下,对考虑挖掘过程的完整性,构建取证目标函数为式(2)。

(2)

式中,μik为疑似数据属性集合,dik为所有样本数据,数据xk与疑似取证数据Vi的差异距离,为式(3)。

(3)

在约束条件固定的条件下,可满足式(4)。

(4)

通过对上述目标函数求最优解,得到目标函数的极值为式(5)、(6)。

(5)

(6)

在上述目标函数的的约束下,可以对存在的疑似取证数据进行判断,当数据存在如下规则时,可判断为可提取数据为式(7)、(8)。

(7)

(8)

3 试验分析

为了测试将远程控制技术应用到计算机取证系统是否会取得优化效果,本文设计的了仿真实验。在传统的方法上加上远程控制技术,同时使用下图设计的实验方案将远程控制技术应用到计算机数据取证中,最后检验实验的有效性。

为保证设计的实验的准确性,我们首先要控制主机目标,然后设置信息参数,通过信息参数NCBRESET为目标指令[10],NCBASTAT为发送指令;Winsock为IP地址。根据上述仿真设定的参量以及系统设定[11-12],进行实验,结果如下。

3.1 实验过程

如图3、图4所示。

图3 本文计算机数据取证系统

图4 传统的计算机数据取证系统

分析图3、4结果得知,本文设计的基于远程控制技术的计算机数据取证系统,在图像上的所有点都有大的波动,关联性很高,所得的信息更加准确。综上所述,本文设计的基于远程控制技术的计算机数据取证系统能够有效的获取计算机数据,整个数据的稳定性和可靠性更高,更值得推广。

3.2 结果分析

通过图3和图4对比,我们能够清晰地发现传统的计算机取证系统所得到的证据不活跃,在采集证据时,传统方法效率低、耗时长、且可靠性不高,而优化后的系统相对于传统系统来说更加安全可靠,具体优点如下:① 能够通过远程操控获取屏幕图像、声音、信息等等;② 通过客户端键盘操作可以有效地记录整个犯罪事件,输入犯罪过程;③ 远程鼠标操作,可以控制客户端的鼠标移动状态;④ 通过远程操作可以有效地管理目标计算机的磁盘文件,进行复制、粘贴、修改、创建等等;⑤ 远程操作可以修改文件名称,创建目录,删除文件;⑥ 远程操作可以利用服务端来下载上传文件,进行本地回执;⑦ 客户端可以控制服务端的程序开机、关机、重新启动等等,进行远程端口的控制;⑧ 远程操作可以以终端指令控制主机,进行版本的升级、更新、销毁操作。

4 总结

计算机网络技术在不断发展为人们带来便利的同时,网络犯罪问题也变得日益严峻,创立更加良好的网络取证系统,为网络犯罪的抓捕提供有效证据已经成为迫在眉睫的问题。网络取证问题如果不能得到很好的解决,那么网络法规永远都得不到健全和完善,不法分子和犯罪组织将会瑜伽猖獗。鉴于此,本文利用了远程控制技术优化了传统计算机数据取证系统,阐述了其原理和应用过程,通过分析探讨本文给出的计算机数据取证系统相比于传统系统有哪些优势,通过比较我们发现本文设计的基于远程控制技术的计算机数据取证优化系统更加具有优越性,值得大力推广。希望通过本文的研究,对以后研究者研究基于远程控制技术的计算机数据取证系统优化设计这一课题时积极促进作用。

[1] 史伟奇, 张波云, 谢冬青. 基于远程控制技术的动态取证系统[J]. 计算机工程, 2007, 33(16):117-119.

[2] 侯大伟, 何建忠. 基于GSM的远程分布式数据采集与控制系统[J]. 计算机工程与设计, 2009, 30(9):2102-2104.

[3] 胡钢, 吴正阳, 任平. 基于GPRS网的节水灌溉远程控制系统研究[J]. 计算机工程与设计, 2006, 27(8):1395-1397.

[4] 夏登超, 沈飙, 杨育. 基于RIA的EAST数据采集远程控制系统的设计[J]. 计算机测量与控制, 2010, 18(6):1346-1348..

[5] 刘源泉. 基于数据挖掘的计算机取证分析系统设计[J]. 大众科技, 2009(11):18-19.

[6] 王彩玲. 基于涉密网的计算机取证模型分析[J]. 科技资讯, 2013(23):5-6.

[7] 王素芳, 高美真, 苏继斌. 基于涉密网的计算机取证模型研究[J]. 微电子学与计算机, 2010, 27(5):202-205.

[8] Eldemerdash Y A, Dobre O A, Liao B J. Blind identification of SM and Alamouti STBC-OFDM signals[J]. IEEE Transactions on Wireless Communications, 2015, 14(2): 972-982.

[9] 崔永君,张永花.基于特征尺度均衡的Linux系统双阈值任务调度算法[J].计算机科学,2015,42(6):181-184.

[10] Li L, Xie W. Intuitionistic fuzzy joint probabilistic data association filter and its application to multitarget tracking [J]. Signal Processing, 2014(96): 433-444.

[11] 刘俊,刘瑜,何友,等. 杂波环境下基于全邻模糊聚类的联合概率数据互联算法[J]. 电子与信息学报, 2016, 38(6): 1438-1445.

[12] 王锐,何聚厚.基于领域本体学习资源库自动构建模型研究[J].电子设计工程,2015(24):32-35.