基于隐蔽声通道的物理隔离计算机信息泄漏研究*

齐国雷,寇云峰,胡 浩,刘文斌,程 磊,丁建锋

0 引 言

防范网络攻击的一种较为有效的措施是物理隔离,即将目标设备或网络从公共或其他可访问网络中分离出来。然而,通过社会工程学、供应链渗透等手段,可以实现对物理隔离计算机的木马植入或病毒感染,并构建出声、光、电磁、热等不同形式的信息传播隐蔽通道[1-2]。

隐蔽光通道可以通过人眼无法识别的光频段(如红外频段)来建立,也可以通过诸如肉眼难以觉察的高速闪烁频率(如LED灯闪烁)来实现。隐蔽电磁通道可以通过利用对接口、线路的规律操作产生的电磁泄漏发射来建立。低频电磁信号容易沿数据线、电力线以传导形式传播,高频电磁信号则容易以辐射形式通过空间传播。处理器或设备工作时的发热,能够被周边的热传感器监测,从而构建出隐蔽热学通道。

针对计算机系统,还有一种实现简单、通用性强、可靠性高的隐蔽通道构建手段——隐蔽声通道。点阵式打印机击打打印纸、3D打印都可以直接泄漏信息,而通过控制风扇转动,设备振动也可以泄漏信息。此外,还可以利用设备自带的发声模块(如扬声器、蜂鸣器),在超过人耳收听的极限声学频率工作,或是产生人耳无法识别的声学特征变化,隐蔽地传递信息。

通过与传统网络渗透手段的结合,可以产生新形式的声、光、电磁、热等隐蔽传输通道和更大的安全威胁。本文概述国内外隐蔽声通道的最新研究情况,分析典型通道的隐蔽性,验证了典型的基于扬声器的隐蔽通道构建,提出并实现了基于蜂鸣器的隐蔽通道构建,最后探讨了隐蔽声通道检测与防护措施。

图1 本古里安大学声信息泄漏演示场景

1 隐蔽声通道相关研究

2014年,北卡罗拉纳州立大学Luke Deshotels提出,利用麦克风和手机振动实现手机内部信息的恶意泄漏[3]。恶意软件控制手机麦克风,泄漏发声频率工作在成年人听不到的17 kHz以上的声信号频段,发送18 kHz声信号表示传输比特0,发送19 kHz声信号表示传输比特1。测试结果发现,最远泄漏距离达25 m,即使手机放在口袋中,泄漏距离也能达到5 m。

2016年,以色列本古里安大学Mordechai Guri等人开发了利用计算机风扇转动声泄漏来传递信息的Fansmitter演示[4]和利用硬盘读写声泄漏来传递信息的DiskFiltration演示[5]。Fansmitter程序可以控制计算机的风扇转速,让风扇以两种不同的转速工作,分别表示“1”和“0”比特,然后使用具备录音功能的设备如智能手机进行接收。它的演示场景,如图1(a)所示。1台受攻击电脑通过风扇噪声向旁边的智能手机发送敏感信息,有效通信距离为1~4 m,传输速率可到15 bit/min。DiskFiltration程序利用硬盘读写时操作机械臂发出的噪音来传送信息,程序控制硬盘读写臂执行查找操作和读操作时发出噪声表示为比特“1”,硬盘空闲时背景噪声表示比特“0”。它的演示场景如图1(b)所示。1台受攻击电脑通过硬盘噪声向外部发送敏感信息,旁边的智能手机和智能手表都能捕捉泄漏的声信号,泄漏距离可达2 m,传输速率可达180 bit/min。

2016年,中国科学院信息工程研究所丁雪洁等研究人员,验证了基于15~20 kHz声信道的隐蔽信息传输关键技术[4],实现了计算机之间以及计算机到手机的隐蔽信息发送演示。

上述研究表明,构造隐蔽声通道有两种主要方式。一是构造人耳听不到的高频声信号,二是构造淹没在噪声中但能被算法提取的声信号。本文重点围绕高频声信号进行隐蔽通道的分析与验证。

2 声通道隐蔽性分析与验证

基于高频声信号构造隐蔽声通道,涉及三个方面的要求。一是有能够产生高频声信号的声源;二是人耳听不到;三是接收设备能够检测到信号并进行分析和还原。下面分别从这三个方面进行测试验证。

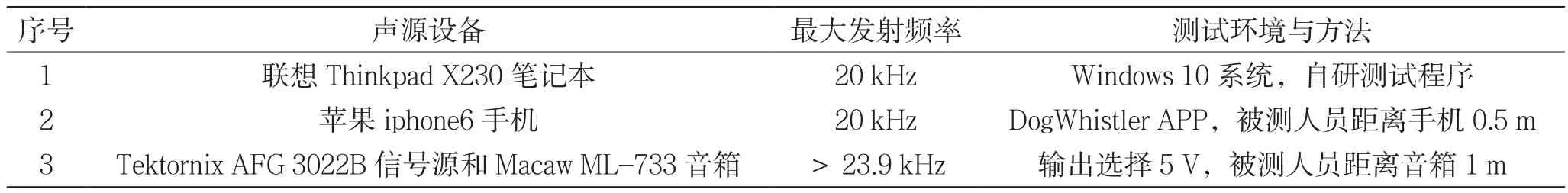

可选的声源包括笔记本电脑、智能手机以及信号源(连接音箱)3种,具体型号配置如表1所示,且发送信号设置为正弦波。测试发现,3种声源发送的最大信号频率均能达到20 kHz。

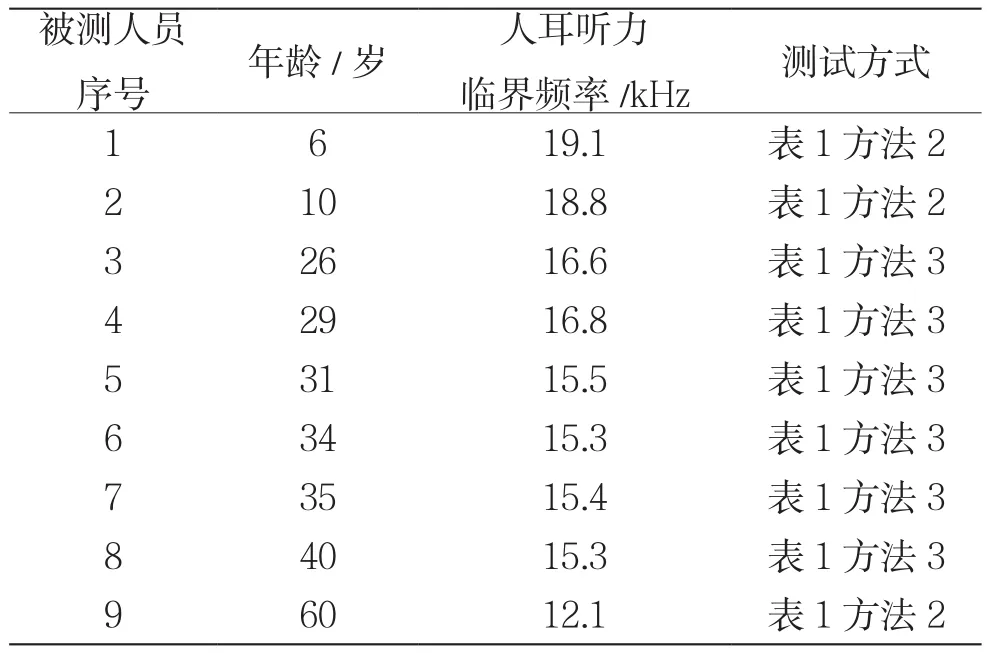

考虑到年龄和个体差异,人对声音的感知频率极限值也会有差异。不同文献中对该临界频率的描述有一定差异[3,6]。为了对该参数有更清晰的认知,本文进行了实测验证。具体地,分别选择表1中的第2、第3种测试方法,测试结果如表2所示。

表1 声源测试

表2 人耳高频声信号测试

可以看出,成人听力临界频率在17 kHz以下,随着年龄的增大,能够听到的最高信号频率呈下降趋势。

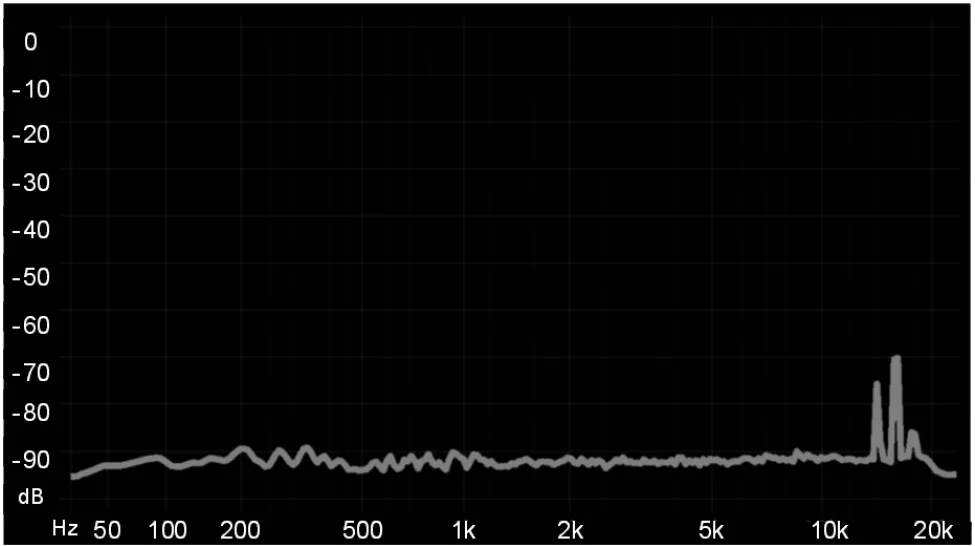

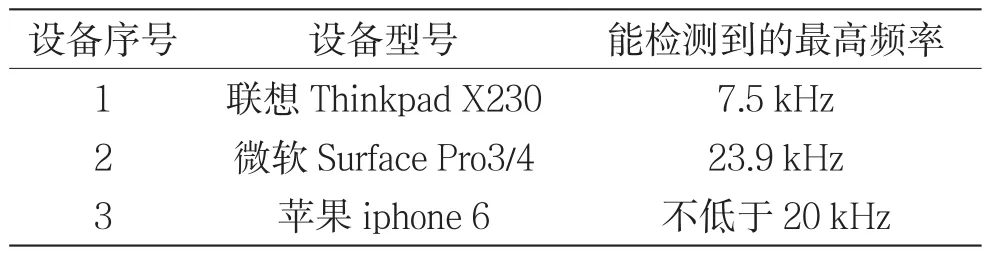

如表3所示,选择普通便携式设备作为接收设备,这些设备配有带麦克风传感器。在Windows系统环境下,可以使用通用软件(如SDR#)对声信号进行分析。在智能手机上,可以使用FrequenSee软件对声信号进行分析,如图2所示。其中,横坐标表示接收声学信号的相对强度,单位dB;纵坐标表示接收声学信号的频率范围,单位Hz。通过表1所列出的声源,可以测出表3设备能够检测到的声学频率范围。

图2 手机麦克风输入监测软件FrequenSee

表3 普通设备内置麦克风最高接收频率

3 扬声器隐蔽声通道验证

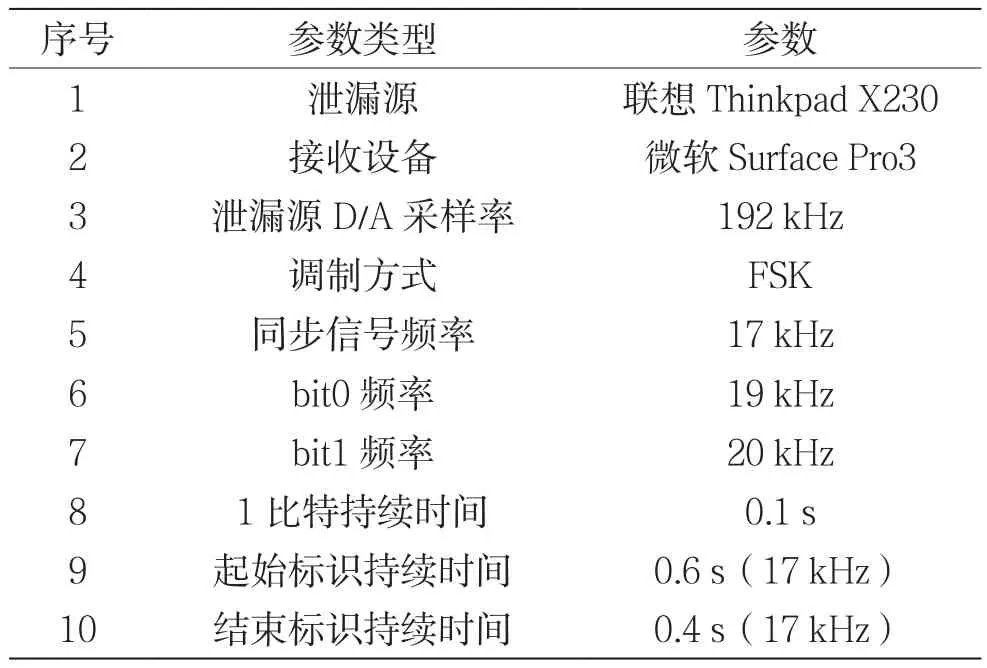

扬声器隐蔽声通道验证设置参数,如表4所示。在目标计算机(泄漏源)中运行一段特殊程序,读取敏感信息后,基于FSK进行数据调制。

有两种方式实现数据的发送:

(1)基于音频文件的播放实现。把调制后的数据流生成WAV音频文件,调用计算机的API接口函数PlaySound()播放该文件。

(2)基于数据流实现。把调制后的数据调用计算机API接口函数waveOutWrite(),向声卡缓存写入该段数据流。

表4 扬声器隐蔽声通道验证参数

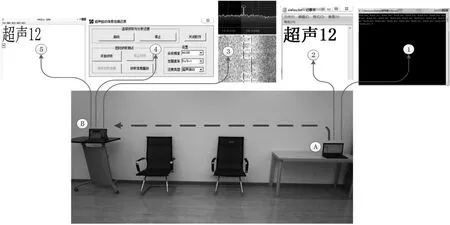

如图3所示,A模拟泄漏发射便携式计算机。泄漏程序搜索计算机A中的敏感文件,并将其转化成二进制比特,然后生成音频流数据并调用API接口,通过扬声器发出。B模拟接收还原便携计算机,用于接收语音信号,并对接收到的语音信号进行解码,恢复还原出泄漏信息。

①为泄漏程序,运行在计算机A中,读取敏感文件信息,并调用API接口进行泄漏。

②为被泄漏的文件,存储在计算中A中。

③为分析软件,运行在计算机B中,从声卡中读取采集到的信号,在界面上能够进行时频呈现。

④为还原软件,运行在计算机B中,从声卡中读取采集到的信号并进行解码,还原出泄漏的信息。

⑤为还原的泄漏信息,将还原出的信息以文件形式进行呈现。

4 蜂鸣器隐蔽声通道设计与验证

某些物理隔离的计算机扬声器已经被拆除,但是主板的蜂鸣器一般会保留,用于设备自检提示。利用设备的蜂鸣器也可以构建隐蔽声信道,使用软件控制同样也可以实现信息的隐蔽传输。

调用Windows系统的Beep()接口函数,直接输入频率参数,可以产生相应频率的声信号。其他方法与基于扬声器的隐蔽声通道构建方式相同,可以实现信息的泄漏与还原。表5为不同计算机的蜂鸣器通道测试结果。

图3 基于扬声器的隐蔽声通道验证

表5 不同计算机的蜂鸣器通道测试

测试还发现,对具有独立蜂鸣器的计算机设备,该方法简单有效;对没有蜂鸣器的计算机设备,该接口函数实际是调用其扬声器发声。因此,恶意程序有可能通过这两种隐蔽通道构建方式的结合,实现更全面的威胁能力。

5 应对措施

5.1 抑源、隔离与干扰

传统的声隔离与干扰方法对隐蔽的声泄漏防护依然有效,如缓解设备振动、降低泄漏信号强度;使用吸音或隔音材料进行抑源,缩短传播距离;在具有潜在威胁的接收位置周边发送干扰信号,使潜在的泄漏信号无法被接收还原。但需要注意,面对新型的隐蔽声通道威胁,需要扩展防护的频率范围。

5.2 内部监测与区域监测

内部监测是在计算机内部配备声监测传感器和监测软件,在检测到异常信号时,能够及时进行预警,因此又称为共生监测。内部监测的特点是体积小、与设备一体化设计且针对性强。

区域监测则是应用于某个特定区域,如办公室、会议室等。它可以是独立装置,也可以与其他声学设备一体化设计。通过持续监测,当目标区域内出现异常传输信号时,不仅能够记录信号,而且可以进行预警。

现有的声学分析设备主要用于环境噪声监测或是生产线上的产品质量检测,缺乏对信息泄漏的分析能力,因此亟需拓展现场声信息泄漏监测与检测的能力。

5.3 特征代码检测

本文重点分析隐蔽声通道的建立,是通过向特定接口发送有调制特征的数据来实现的。基于这一特性,可在计算机中运行监控程序。一是查看是否有程序在频繁调用蜂鸣器、扬声器,如发现有频繁调用,可禁止该进程的运行来达到保护信息安全的目的;二是把代码特征加入到木马/病毒库,对程序代码、可执行文件等进行特征检测和预警。

5.4 智能识别

不论是信号监测与代码检测,还是设备工作状态、行为特征的分析,关键是进行智能识别。通过使用机器学习算法,对目标场景或者目标设备的正常状态与环境进行大样本采集与训练,建立声纹特征库,以提高异常设备、异常信号、异常行为、异常信息的判别准确率。

6 结 语

本文研究并分析了计算机可能存在的声信道隐蔽通道,重点验证了基于扬声器的高隐蔽声信息泄漏,提出并测试了蜂鸣器等新的泄漏渠道。面对新的隐蔽通道造成的物理隔离网络泄漏威胁,检测与防护任重道远。后续需要持续挖掘漏洞,通过再现威胁并研究其特征,从而有针对性地提出其应对措施,加快检测与防护能力的建设。

[1] 刘文斌,丁建锋,寇云峰等.软件定义电磁泄漏技术与应用分析[J].通信技术,2017,50(09):2094-2099.LIU Wen-bin,DING Jian-feng,KOU Yun-feng,et al.Software-defined Electromagnetic Leakage Technology and Its Application[J].Communications Tech nology,2017,50(09):2094-2099.

[2] 丁建锋,刘文斌,廖翔宇等.基于电子设备电磁敏感特性的信息注入模型与验证[J].通信技术,2017,50(11):2589-2593.DING Jian-feng,LIU Wen-bin,LIAO Xiang-yu,et al.Verification of Information-Injection Model based on Electromagnetic Susceptibility Characteristic of Electronic Equipment[J].Communications Technolo gy,2017,50(11):2589-2593.

[3] Luke D.Inaudible Sound as a Covert Channel in Mobile Devices[C].8th USENIX Workshop on Offensive Technologies,2014.

[4] Mordechai G,Yosef S,Andrey D,et al.Fansmitter:Acoustic Data Exfiltration from (Speakerless) Air-Gapped Computers. [EB/OL].(2016-06-30)(2017-09-29).https://arxiv.org/ftp/arxiv/papers/1606/1606.05915.pdf.

[5] Mordechai G,Yosef S,Andrey D,et al.DiskFiltration:Data Exfiltration from Speakerless Air-Gapped Computers via Covert Hard Drive Noise[EB/OL].(2016-08-30)(2017-09-29).https://arxiv.org/ftp/arxiv/papers/1608/1608.03431.pdf

[6] 丁雪洁,李彬,韦迪等.基于声信道的隐蔽信息传输关键技术[J].信息安全研究,2016,2(02):131-136.DING Xue-jie,LI Bin,WEI Di,et al.The Transmission Technology of Covert Information Based on Acoustic Channel[J].Information Security Research,2016,2(02):131-136.