基于ICN的智能工业控制通信安全服务机制*

陈 征,章行健,施 勇,薛 质

0 引 言

随着国家对科技创新的重视,互联网得以在中国蓬勃发展,也成为第三产业的重要一环。2016年,李克强总理提出制定“互联网+”行动计划,即利用互联网平台和信息通信技术,把互联网和包括传统行业在内的各行各业结合起来,在新的领域创造一种新的生态。由此可以看出,传统产业在互联网的影响下正面对着前所未有的机遇。而电力行业作为人们生活和工作必不可少的一环,更需要锐意进取。由于现代电网正面临着能源浪费、可靠性低、可再生能源支持少等一系列重大挑战,智能工业控制应运而生。当前,智能工业控制正推动着我国电网向着自动化、信息化、数字化、交互化发展。

智能工业控制的理念最早可以追溯到2006年,当时美国的IBM公司首先提出这一概念。智能工业控制并不是一个单独的设备、应用、系统或网络,也并没有一个统一的官方定义,但其核心思想是明确的,即利用通信技术和信息技术来优化从供应者到消费者的电力传输和配电。

以电网为例,随着电网中现代通信技术的应用和对智能化、互动化要求的不断提高,在智能工业控制发展中,信息安全防护逐渐成为一大难点。信息安全问题主要表现在外来用户入侵、内部用户误操作以及网络、存储设备故障三个方面,对消费者、公用事业的威胁巨大。例如,在高级量测体系(AMI)实现中,智能电表会自动收集大量信息,并将信息传送到电力公司、消费者和第三方服务提供商,而这些数据可能包含侵害个人隐私的个人识别信息。不仅如此,攻击者还可以把对网络的攻击方式也轻易应用到电网中,如侵入公用事业公司的Web程序进程,无线客户端、WiFi、蓝牙等无线设备也都会成为被攻击对象,而这一切在传统电网里很难发生。所以,智能工业控制在提高智能化的同时,削弱了安全性。

此外,国际电工委员会提出了IEC 61850标准,是电力系统自动化领域唯一的全球通用标准[1]。IEC 61850标准的开放性,虽然相对于传统的变电站通信协议来说不可替代,但也带来了许多安全问题。随着互联网技术的飞速发展,基于IEC 61850的变电站系统面临着越来越多来自互联网的威胁。主要的原因是,这个协议的一般目的是解决不同制造商之间设备的互操作性,而不是安全问题,会引起潜在的安全隐患。基于智能工业控制与IEC 61850标准两个方面存在的安全隐患,本文提出使用信息中心网络来解决电力数据传输中的安全性问题,并提出一种轻便、可靠、易于实行的数据加密算法,从而提高智能工业控制在信息传输中的安全性。

互联网时代,智能工业控制正扮演着越来越重要的角色。这不但给人们的工作带来了全新变革,而且为人们的生活方式提供了全面的升级改造。但由于智能工业控制的开放性、多元化和IEC 61580标准的安全隐患,使得信息安全问题日益严重,也使得我们不得不对智能工业控制的安全隐患提高重视。一旦电网遭受外部攻击,出现信息泄露等安全事故,将会对用户和社会带来不可估量的风险。信息化在智能工业控制中具有非常重要的作用,但目前大部分研究着重于拓展新功能和数据挖掘,对安全性的关注尚不充足。

1 智能工业控制通信系统现状与安全需求

1.1 智能工业控制通信与数据采集方式

以电网为例,近年来,由于IEC 61850安全方面的薄弱性,国际电工委员会后来补充了IEC 62351协议,,增加了一些条目用于保证IEC 61850通信的安全。IEC 62351标准指出,电力系统即使在网络环境极其复杂的情况下,也必须能够提供数据机密性和数据保密性的功能,且还需要实现身份认证的功能[2]。该标准通过握手协议和记录协议,提高了通信的机密性和完整性。

为了提高IEC 61850安全性,在国内研究中,盛兆勇提出了在应用层和传输层之间引入改进的握手协议和记录协议,以减少传输数据和实现快速连接功能。使用该解决方案既可满足电力系统对实时性和可靠性的要求,又能满足安全要求,改进了IEC 61580 标准[3]。

而在ICN与IEC 61850下的智能工业控制相结合提高安全性方面,国外做出了可贵探索,提出了可行的解决办法。对于通信安全机制的漏洞,Ye Yan等总结网络安全的要求和智能工业控制通信中的潜在漏洞,探究智能工业控制通信中网络安全的当前解决方案[4]。Konstantinos V. Katsaros等基于实际电网的拓扑结构[5],在荷兰的配电网络中通过模拟量化ICN对智能工业控制的性能优势,从而迅速克服电网的潜在故障。Keping Yu指出了一种AMI中的密钥管理方案,提高了数据通信的安全性[6]。

IEC 61850标准是电力系统自动化领域唯一的全球通用标准。这个标准实现了智能变电站工程运作的标准化。它在智能变电站设立了SCD(Substation Configuration Description,全站系统配置文件),可以描述整个变电站的结构和布局,对智能工业控制的发展具有深远的意义。

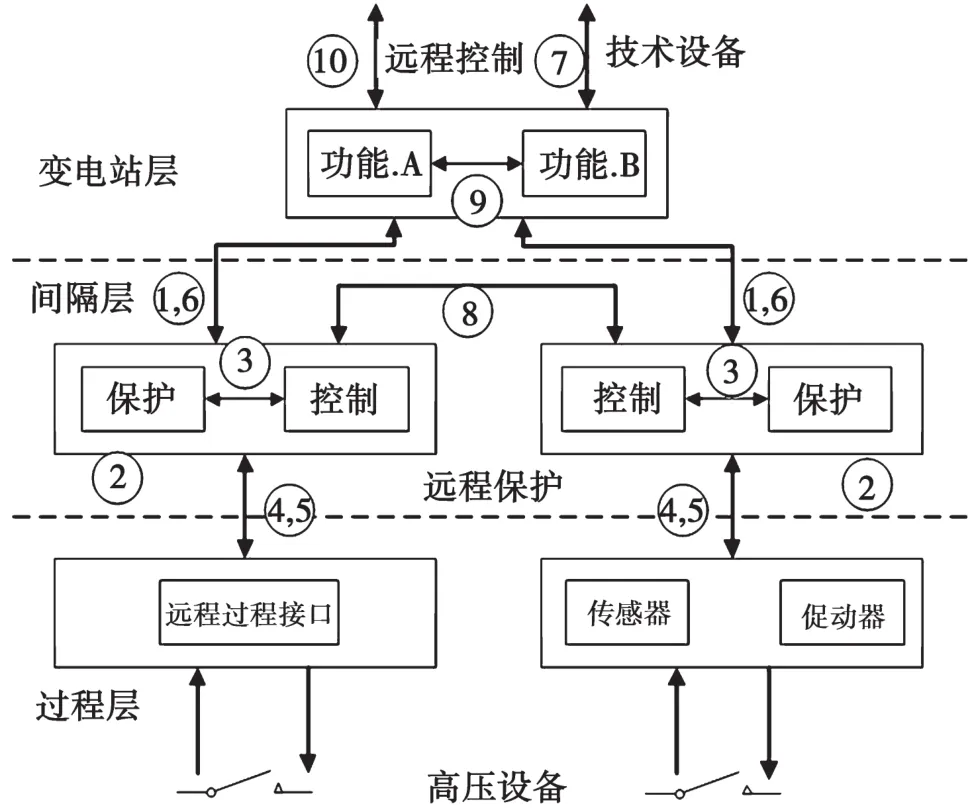

如图1所示,IEC 61850分为变电站层、间隔层或单元层、过程层。接口主要用于三层之间以及同一层之间的相互通信[7]。过程层的主要功能是通过逻辑接口4和接口5与间隔层进行通信,从而实现全功能。隔离层可以使用间隔的数据来操作主设备,通过逻辑接口3实现间隔层内的通信。接口4和接口5与流程层进行通信,接口1和接口6与变电站层进行通信。变电站层主要有两部分功能,进程相关变电站的功能和接口相关的变电站功能。IEC 61850主要是为了实现以下几个主要目标:互操作性、自由配置和长期稳定性。互操作性的目的是使不同制造厂家的设备协同工作并相互交换信息。自由配置的目的是可以满足SAS功能和性能要求,且可以灵活进行配置,将功能自由分配到装置中,支持用户集中式(如RTU)和分散式系统的各种要求。长期稳定性的目的是具有可扩展性,能够随着技术的发展而发展,伴随着系统的需求而变化。

图1 IEC 61850标准接口模型

1.2 智能工业控制安全需求

智能工业控制信息安全需求,主要分为以下五个方面:物理安全、网络安全、应用安全、环境安全和数据安全。保护智能工业控制的信息安全,最终的目的是保障信息的机密性、完整性、可用性、不可抵赖性以及对信息资源的控制性。

物理安全。物理安全的防护目标是防止有人通过破坏业务系统的外部物理特征,使系统达到停止服务的目的,或防止有人通过物理接触的方式对系统进行入侵。物理设备是智能工业控制运行的基础。对企业而言,物理设备是存放数据的载体,且造价十分高昂,一旦遭受破坏,后果不堪设想。如果物理设备失去了安全性,数据的安全性将无从谈起。因此,必须建立相应的数据备份系统,尤其应对重要数据予以备份。备份方式可采用完全备份和差异备份相结合的方式,可根据具体情况采取相应的措施。

网络安全。电力信息网是一个相当复杂的网络,包含调度、办公、外联等多类网络体系。在这些网络中,要根据不同的网络安全设备,设置对应的安全权限级别。另外,需要保护网络边界,防止非法的网络接入和外联,以免攻击者盗用内部资源。网络安全对电力系统十分重要,因为它内含了巨量的电力信息资源。所以,需要对其配置符合高安全性的防火墙和病毒防护系统。当然,在设计安全级别和配置安全系统的过程中,还需适当平衡网络的效率性和安全性的关系,不能为了安全失去了效率。

应用安全。随着互联网的发展,应用对于智能工业控制的冲击十分明显。可以预见,以后在电力企业中,应用的推广发展将会是一个趋势。但是,应用的安全问题也会暴露出来。一方面,企业要优化内控机制,防止企业员工错误或者恶意的操作导致应用系统出现安全问题;另一方面,要提升应用系统自身的安全性,防止外部的黑客攻击、木马和病毒的渗透等。

环境安全。电力资源对环境方面有着举足轻重的影响。火力发电是我国最主要的发电方式,占到7成以上的发电量。而火力发电主要使用的原材料是煤炭,会加大碳排放量、加剧温室效应等环境污染。此外,由于煤炭是不可再生资源,短时间难以补充。所以,智能工业控制的发展方向是要寻求可再生的清洁能源,并建立与之相匹配的电网系统,从而保障环境安全。

数据安全。数据安全是本课题对智能工业控制安全机制重点探讨的内容。数据的机密性、完整性和可用性,是信息安全的核心原则,必须应用到智能工业控制中,保证各个目标的顺利实现。对于机密性,可以通过加解密算法、身份认证等方式对数据自身进行保护。对于完整性,需要通过适当的安全控制手段确保收集的数据不受干扰。另外,对于收集到的数据,要采取数据防护方式,如数据备份、磁盘阵列等信息存储技术,对数据进行完整性防护。对于可用性,即通过适当的安全控制,阻止或者最小化如DDoS等攻击手段的影响,进而提升电网的可用性。

2 基于ICN和NDN的智能工业控制新型通信与安全技术

2.1 信息中心网络ICN技术

由于基于IEC61850的智能工业控制在安全性方面有较大的缺陷和安全需求,本文准备采用新型的智能工业控制安全技术——信息中心网络(Information-Centric Networks,ICN)与之结合,从而提高IEC61850的安全性。

ICN即信息中心网络,顾名思义是把网络中所有的东西都看成信息。它摒弃了传统主机互联的模式,把信息作为核心对象,即以数据内容作为互联,通过数据的名称标识所有的信息单元。网络中传递和储存的数据包都是包括数据名称和数据内容的,网络可以识别信息单元但无法分析内部的数据意义。但是,上层应用的产生方和需求方却可以分析。

在ICN中,各个节点和程序的运行,是以各种信息请求和应答行为作为驱动的,而它的网络功能是负责协调命名数据的传输和缓存,同时运用优化查询正确的数据,从而快速响应用户需求。因此,程序和用户只需关注命名数据本身,而不需关注信息块的其他属性。ICN的通信模型以信息为中心,取代了TCP/IP网络中以地址为中心的方式,因此通信模式从主机到主机进化为主机到网络,安全机制建立在信息本身。

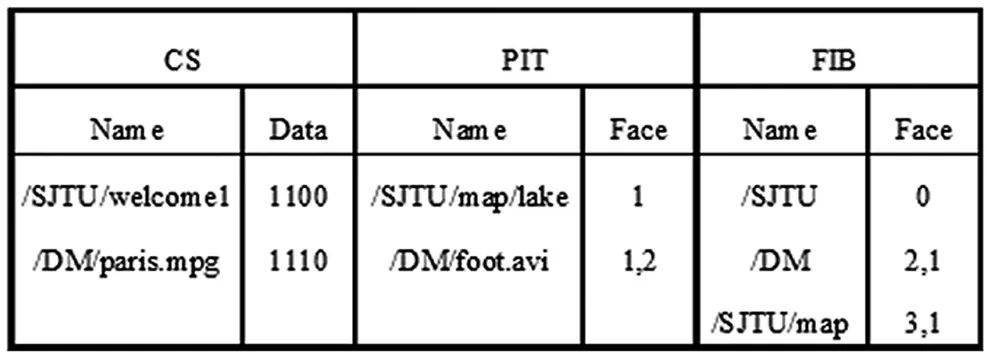

图2为TCP/IP网络结构和ICN协议栈结构。

图2 TCP/IP网络结构和ICN协议栈结构

2.2 命名数据网络NDN技术

在这些ICN架构中,本文选择的是命名数据网络(Named Data Networking,NDN)。NDN是在2010年获得美国国家自然基金800万美元投资,专门为未来互联网体系架构研究的一个基础信息中心网络项目。近几年,它成为了热点,取得了引人瞩目的发展。NDN由于项目理念具有先进性、可行性以及已经取得了实质性进展,正成为ICN将来体系架构的主流。

安全机制大概分为以下三个步骤。第一,所有数据都需要签名,包括数据内容、路由信息等;第二,通过多路径路由的方式减轻前缀劫持的影响;第三,NDN的消息只可以跟相关应答数据交互。这种机制的优点是成功实现了网络传输和数据安全的分离,更具灵活性和方便性,真正符合数据请求的自然处理方式。

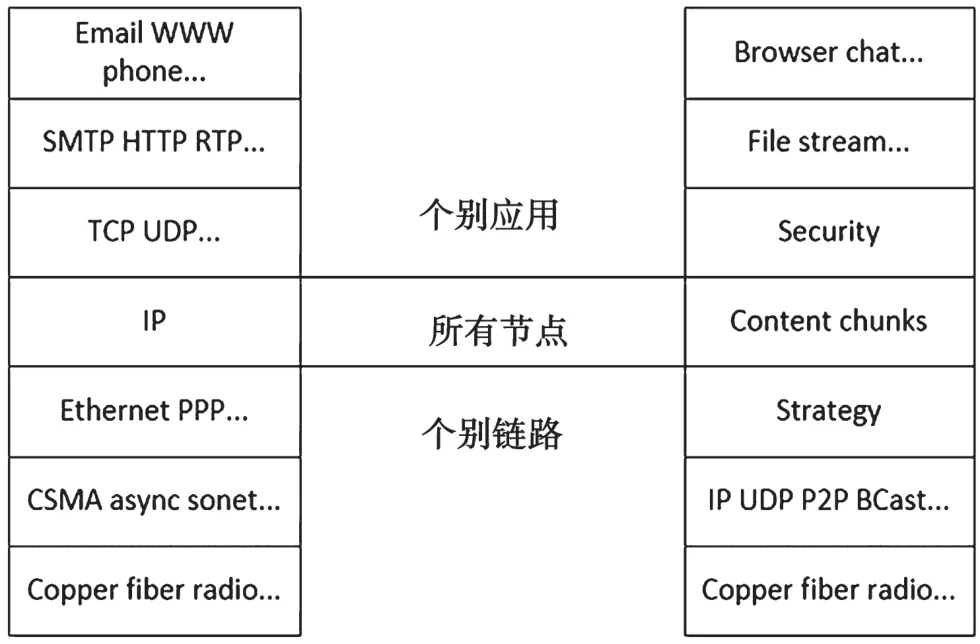

由图3可知,NDN路由机制中维护着3张表,分别是转发路由表(Forwarding Interest Base,FIB)、待处理请求表(Pending Interest Table,PIT)和数据包缓存(Content Store,CS)数据结构。图3中显示了NDN节点的工作模块,其中FIB用来寻找合适的转发接口,CS则采用LRU缓存算法来缓存内容数据包。对于PIT保存收取的interest包,当其数据名称和收到的Data包名称匹配时,将会根据相应的face接口传递回去。信息的转发方式为最长前缀匹配。

图3 NDN/CCN节点工作模型

在数据传输过程中,Interest包和Data包在传输顺序上是前者在前、后者在后,而在传播路径上,两者恰好相反。Interest包在经过每一个路由节点时,都有得到需要的Data包的可能,因此实现了逐跳式流平衡。NDN路由可支持多种路由协议,包括多播组播、内容分发、移动性和延迟容错网络,而传统的IP路由只采用最佳路径防止循环。

原理上,NDN防止了网络冲突和拥塞,实现了多链路路由,同时基于网络内缓存实现了就近获取、负载均衡和容断能力,提升了内容分发的性能、效率和可靠性。安全性上,NDN的加密保护是基于数据包本身的,而TCP/IP是依靠传输端点和通道的保护,故NDN在路由安全性上更胜一筹。首先,所有数据和路由信息都需要签名,如使用SHA-1或MD5产生哈希摘要,以保障数据的完整性,防止攻击者伪造篡改;其次,通过多路径路由减轻前缀劫持,因为路由器可以检测由前缀造成的异常劫持,并尝试其他路径检索数据;最后,NDN消息未必发送到主机,这令恶意数据包很难定位到特定主机。这种机制实现了数据安全与网络传输的分离,降低了实现的难度。

2.3 基于ICN的通信安全机制

基于ICN/NDN的通信安全算法建立在网络模型的传输过程中,算法描述如下:

下面具体解释各步骤的含义,并分析这样处理的意义。

在一次完成的数据传输过程中,首先假设需要发送数据的节点为A,接收数据的节点为B。

步骤1:各路由节点初始化。

步骤2:x代表各节点自己的私钥,IDi代表第i个节点的ID号。该步骤表示各节点通过直接连接自己的ID号和私钥生成hash值。通过秘密方式共享给拓扑中受信任的所有节点。各路由节点中的签名方式由第三方签名、群体签名[8]、环签名[9]或者临时身份进行。

步骤4:A节点生成需要发送的information的hash值Hmac。值得注意的是,这里的information其实不应单指数据内容本身,还应该包括路由信息、节点信息等内容。

步骤5:A节点对information和h做一次异或,记作C。

步骤6:A节点向相邻的所有路由节点广播C、Hmac和A的ID号,三者放在一同一个数据块中同时传输。

步骤7:B节点接收数据块。

步骤8:B节点根据数据块中的ID号从路由表中找出该ID号对应的私钥KiN。若无,则丢弃数据块;若有,则根据B节点直接连接数据中的ID号与KiN生成hash值,记作h。

步骤9:B节点对C和h做一次异或,记作information´。

步骤10:B节点计算information´的hash值Hmac´。

步骤11~步骤13:B节点比较Hmac´与数据块中的Hmac。若完全相等,则接收信息;否则,丢弃。

3 安全性分析

首先从理论上讨论分析NDN在防范传统网络攻击表现的安全性和可靠性。

在NDN网络下进行以下常见攻击方式。

(1)DDoS攻击

在TCP/IP网络中,无法避免DDoS(Distributed Denial of Service,分布式拒绝服务)攻击,只能减小攻击危害,故防御能力非常有限。但是,在NDN中,对DDoS的防御将大大加强。

DDoS的带宽消耗型攻击。在NDN中仿照IP网络的攻击方式,即向目标主机发送海量Interest包,假装试图得到目标主机上某一资源,实则想消耗主机的带宽。但是,由于一旦目标主机响应了该请求并回复Data,Data经过中间路由节点时将会被缓存,转而由这些路由节点响应攻击者的请求,使得目标主机减轻影响。

反射攻击。攻击者操纵肉鸡,生成了海量IP数据包,并将数据包源地址设成目标主机的IP地址,然后将其发往DNS服务器,试图消耗主机的带宽。由于NDN路由的特性,Data包是沿着Interest包走相反路径的,因此不会被路由到目标主机处。反射攻击发挥作用的一个必要条件是攻击者和目标主机处于同一物理网络。这个要求太过严苛,攻击效果有限。

前缀劫持攻击。NDN网络对前缀劫持攻击有着内在的抵抗力。首先,所有路由信息需要发布者进行签名,这减少了被操纵路由器实施前缀劫持的可能。其次,相比TCP/IP网络,NDN下的路由节点记录了更多信息,能及时监控信息转发过程中的异常,因此通过检查未被满足或超时的Interest来判断前缀是否被劫持简便易行。

(2)泛洪攻击

兴趣泛洪。攻击者操纵肉鸡向目标路由器发送大量Interest,从而使目标路由器PIT溢出,则该路由器便无法处理正常的Interest,同时使得某一内容的consumer陷入困境。NDN下Interest无需签名认证,也没携带源地址,故受到攻击时很难在短时间内确定攻击源头并采取措施。

缓存污染。只需验证内容签名,伪造的恶意内容不难被发现并丢弃掉,所以理论上这种攻击很容易检测。然而,实践中存在两大问题:由认证签名所造成的路由器过载问题和信任管理问题。因为无法由路由器验证所有的内容签名,将会给缓存污染带来可乘之机。

综上所述,NDN相比IP网络,对DDoS攻击具有很强的防范性,而在其他攻击面前也有一些对抗的方法。可以看出,安全方面,NDN具有无可比拟的优越性和先进性,而这是本文采取NDN架构的最重要原因。

4 仿真评估

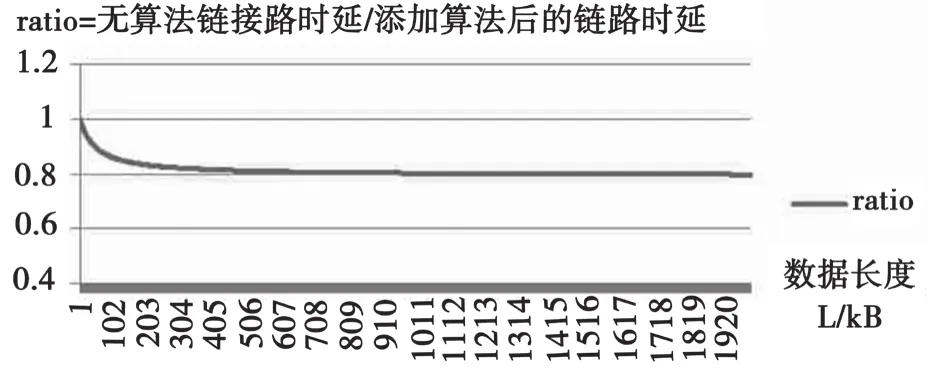

本次实验运行环境为Vmware 10下的Ubuntu14.04系统。需要安装的软件为NS-3、ndnSIM 2.1、Netanim、RGUI。这里,将使用ratio描述无算法链路时延与添加算法后的链路时延的比值。

当其他条件一定时,改变数据的长度进行传输。hash算法使用SHA-1算法,链路速率一定,为1 000 Mb/s,链路跳数n为5,传输时延设成0,仿真拟合后得到仿真结果,如图4所示。由图4可知,在链路速率和链路跳数相同的情况下,随着数据长度的增加,添加算法后的通信机制效率更优。

图4 数据长度L与ratio的关系

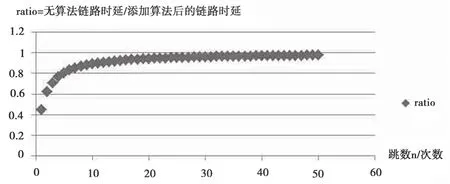

当链路速率一定,为1 000 Mb/s时,使用长度为1 MB的数据进行传输,传输时延设为0,改变链路跳数n值进行仿真,使用SHA-1算法,结果如图5所示。由图5可知,当链路速率和数据长度一定,且跳数较低时,添加算法后的通信机制效率更优。此外,随着跳数的增加,两种机制的传输效率趋于一致。

图5 链路跳数与ratio的关系

5 结 语

基于IEC61850的智能工业控制在安全性方面有较大的缺陷和安全需求,所以采用新型的智能工业控制安全技术与ICN结合,提高了IEC61850的安全性。ICN的通信模型以信息为中心,取代了TCP/IP网络中以地址为中心的方式,因此通信模式从主机到主机进化为主机到网络,安全机制建立在信息本身,且转发机制由存储转发进化为缓存转发,传输模式由“推”变为“拉”,增加了主机移动性支持,解决了海量数据传输难题。实现ICN的架构很多,本文选择的是NDN。针对TCP/IP设计上的缺陷和不足,提出从框架设计上根本解决的思路。该架构会保留细腰沙漏模型,特点是灵活且多样的路由策略配置以及基于数据内容的安全机制。理论分析和仿真结果表明,将NDN与智能工业控制结合,具有良好的效率、安全性和可行性,理论价值与应用前景良好。

[1] 任雁铭,秦立军,杨奇逊.IEC 61850通信协议体系介绍和分析[J].电力系统自动化,2000,24(08):62-64.REN Yan-ming,QIN Li-jun,YANG Qi-xu.Study On IEC 61850 Communication Protocol Architecture[J].Automation of Electric Power Systems,2000,24(08):62-64.

[2] 龙林德,李晶,刘莉莉.基于IEC 62351的变电站自动化系统通信安全的研究[J].长沙通信职业技术学院学报,2010,9(03):1-6.LONG Lin-de,LI Jing,LIU Li-li.Research on Communication Security of Substation Automation System Based on IEC 62351[J].Journal of Changsha Telecommunications and Technology Vocational College,2010,9(03):1-6.

[3] 盛兆勇.IEC 61850安全性分析及解决方案研究[D].青岛:中国海洋大学,2013.SHENG Zhao-yong.Research on Security and Solutions of IEC 61850[D].Qingdao:Ocean University of China,2013.

[4] YE Yan,YI Qian,Hamid S,et al.A Survey on Cyber Security for Smart Grid Communications[J].IEEE Communications Surveys & Tutorials,2013,14(04):998-1010.

[5] Konstantinos V K,Wei K C,WANG Ning,et al.Information-Centric Networking for Machine-to-Machine Data Delivery:A Case Study in Smart Grid Applications[J].IEEE Network,2014,28(03):58-64.

[6] Keping Y,Mohammad A,Zheng W,et al.A Key Management Scheme for Secure Communications of Information Centric Advanced Metering Infrastructure in Smart Grid[J].IEEE Transactions on Instrumentation and Measurement,2015,64(08):2072-2085.

[7] 林达.基于IEC 61850标准的变电站通信体系的研究[D].北京:华北电力大学,2005.LIN Da.The Research of Communication Architecture in Substation Based on IEC 61850 Standard[D].Beijing:North China Electric Power University,2005.

[8] Chaum,David,Eugene Van Heyst.Group Signatures[C].Advances in Cryptology_EUROCRYPT’91,1991.

[9] Ronald L.Rivest,Adi Shamir,et al.How to Leak a Secret[C].ASIACRYPT,2001:552-565.