不完备安全链接对WSNs网络寿命的影响

马晓辉,赵可欣,孙 超,崔凌云

(1.河北水利电力学院 计算机系,河北 沧州 061001;2.河北水利电力学院 教务处,河北 沧州 061001)

0 引 言

由于无线传感网络(wireless sensor networks,WSN)[1-3]是开放的无线环境,一些恶意节点攻击、破坏节点间的数据传输,即存在链路不存在问题。然而,由于WSN内的传感节点数量巨大,并且节点容量受限,不可能每条链路的一对节点间建立加密安全系统,只能对部分链路加密,这就形成了不完备安全链路ISC(incomplete secure connectivity)问题。

目前,已有不少研究人员关注了不完备安全链路问题[4-7]。如文献[4]讨论了ISC环境下的吞吐量,文献[5]分析了适用于ISC环境下的成对密钥分布的类型。然而,目前还没有文献分析ISC环境下的网络寿命问题。尽管有文献讨论了由于不安全链路导致无法基于最优路由向基站传输数据消耗能量成本的问题,但是它们并没有直接关注网络寿命,同时,它们只是理论分析了能量成本,并没有定量计算。

网络寿命是无线传感网络的重要性能,因此,它是本文的分析对象。据此,提出基于线性规划的量化网络寿命的分析模型LPQNL(linear programming-based quantifies network lifetime of wireless sensor network analyzed model)。基于传感节点间的不完备安全链路的事实,即只允许部分节点分享密钥,形成对称加密,LPQNL模型讨论ISC对网络寿命的影响。为了准确地估算能量消耗,采用对数正态衰落传播模型。LPQNL模型主要分析在满足网络寿命的条件下,所需节点密钥共享概率的最小值。同时,分析密钥共享概率值对网络寿命的影响,并进行量化。此外,分析了密钥共享概率对路径长度、队列尺寸以及能量消耗的影响。

1 预备知识

1.1 网 络

用有向图G=(V,A)表示无线网络拓扑,其中V表示所有传感节点集,包括基站(BS)。用W表示除基站外的所有传感节点集,即W=V{BS}。而A表示两个节点间的链接,即A={(i,j):i∈W,j∈V-i},其中i,j表示节点ID号。

1.2 密钥共享概率

考虑文献[5]的密钥池方案,假定信任中心提供具有P个密钥池,传感节点可从中随机选择k个不同的密钥。密钥池通常由217至220个密钥。两个节点的密钥共享概率Psharing

(1)

若两个节点至少共享一个密钥,则两节点便形成了通信连接,可以将所感测的数据转发至基站。例如,当Psharing为0.5、P=220时,则k=853。若使用AES-128的加密算法,每个加密密钥需要16B的内存。因此,相应的存储空间约为14kB。在典型的WSN的网络内,节点通常有512kB的内存容量,只需占用3%的内存用于安全加密,这是可行的。

1.3 无线传播能量消耗

(2)

其中,ρ表示传感节点的电子电路所消耗的能量、ε表示发射机效率。Tb为一比特所持续的时间、η表示最小能量等级。

相应地,接收M字节的数据所消耗的能量Erx,ij

Erx=8×M×ρ

(3)

(4)

(5)

(6)

2 基于线性规划LP(linear programming)的量化网络的分析模型

本节着重讨论提出的分析模型,包括最大化网络寿命和最小化能量消耗,旨在分析密码共享概率对网络寿命的影响。

首先明确网络寿命的定义。引用文献[10]给出的定义,其已被广泛采用。假定网络在初始时刻tstart内部署了W个传感节点,在时刻tend时第一个节点的能量消耗殆尽,那么该网络寿命Tlife

Tlife=tend-tstart

(7)

从式(7)可以看出,网络寿命取决于第一个节点能量消耗殆尽的时间。为了最大化网络寿命,应当平衡网络内能量消耗,使得多数节点能量消耗速度相近,避免某单一节点因能量过早殆尽,缩短了网络寿命。换而言之,所有节点以平衡方式消耗能量。此外,网络寿命还与消息传输模式相关。若一些节点不在彼此通信范围内,整个网络就被分割。因此,在最大化网络寿命时,应尽可能考虑网络内所有节点的行为,即是整个网络特征决定了网络寿命,而不是部分节点的特性。

将网络执行时间划分等间隔的轮(round),每轮时长Trnd=100 s。在每一轮,每个节点接收数据所消耗的能量为EDA=600 μJ,并产生MD=230字节的数据。数据包由MH=25字节的开销和MD=230字节的数据组成。因此整个数据包长度MP=MP+MD=255字节。

假定从节点i流向节点j的数据包数量表示为fij。每个节点均产生相同的数据流si=MP,并向基站传输。基于LP的最大化网络寿命的目标函数以及约束条件如式(8)~式(14)所示。式(8)限定了数据流为非负数。而式(7)对数据流平衡进行了约束:除了基站外,其它任意节点(节点i),流出的数据流和流入的数据流的差等于该节点所产生的总数据。

MaximizeTlife

subjectto

fij≥0, ∀(i,j)∈A

(8)

(9)

(10)

ei=ξ∀i∈W

(11)

(12)

(13)

(14)

此外,所有节点产生的数据均需要传输至基站。式(10)对能量进行限制。一个节点所消耗的总体能量由接收数据包消耗的能量、传输数据包所消耗的能量、因数据包丢失所产生的重传所消耗的能量、数据收集和处理所消耗的能量组成。式(10)表明,所消耗的能量不大于节点的初始能量ei。式(11)规定了每个节点的初始能量均为ξ。

尽管最大化网络寿命是无线传感网络的根本目的,但是分析平均路径长度、平均队列尺寸以及平均能量消耗率也是非常重要的。因此,对式(10)和式(11)进行了修改。网络内总体能量消耗Etot,定义如式(15)所示

(15)

3 性能分析

为了更好地分析密码共享概率对网络寿命的影响,利用MATLAB构建网络拓扑和通用代数建模系统GAMS(generalalgebraicmodelingsystem)。考虑圆形的拓扑结构,基站位于圆形中心。W=300个传感节点在区域S内均匀分布[12-15]。区域S的面积越大,表示节点密度越小。每次实验仿真独立重复100次,取平均值作为最终的数据。

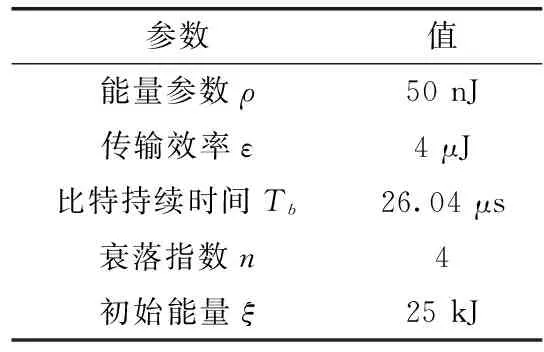

仿真参数见表1。在仿真过程中,主要考查共享密码概率Psharing和区域S的面积对网络寿命、队列尺寸的变化、路径长度以及能量消耗的影响,其中Psharing从0.05至1.0变化,区域S分别为300m2、400m2和500m2。

表1 仿真参数

(1)网络寿命下降率

提出的模型的根本目的在于最大化网络寿命Tlife。当密码共享概率Psharing=1,对流量没有限制时,能获得最大的网络寿命。因此,以Psharing=1得到网络寿命T为基准,而Psharing<1时的网络寿命一定小于T。仿真结果如图1所示。纵坐标表示Psharing<1的网络寿命比T的下降率。

从图1可知,随着密码共享概率Psharing的增加,网络寿命下降率下降。原因在于:Psharing越大,表明网络内提供的链路数越多,找到最优路由的概率就越大。相应地,数据传输效率就越高,越多节省能量。此外,注意到图1,Psharing从0.05变化到1.0的过程中,网络寿命下降率先有激烈变化,后缓慢。在Psharing从0.05变化至0.2时,网络寿命下降率快,而当Psharing从0.2变化至1.0时,网络寿命下降率变化相当缓慢。这些数据表明,当Psharing达到某值后,维持所有链路的安全是没有必要的。例如,在S=300时,当Psharing=0.2时,网络下降率为2.48%,而Psharing=0.3时,网络寿命下降率为1.439%。

此外,网络密度对网络寿命的影响较小。在Psharing=0.1时,S=300、400以及500时的网络寿命下降率分别为33.2%、46.2%和55.9%。在Psharing=0.5时,S=300、400以及500时的网络寿命下降率分别为0.7%、1.0%和1.2%。面积越大,网络寿命下降率呈上升趋势。原因在于:网络密度越高,参与数据传输的节点越多,能量消耗相对多。

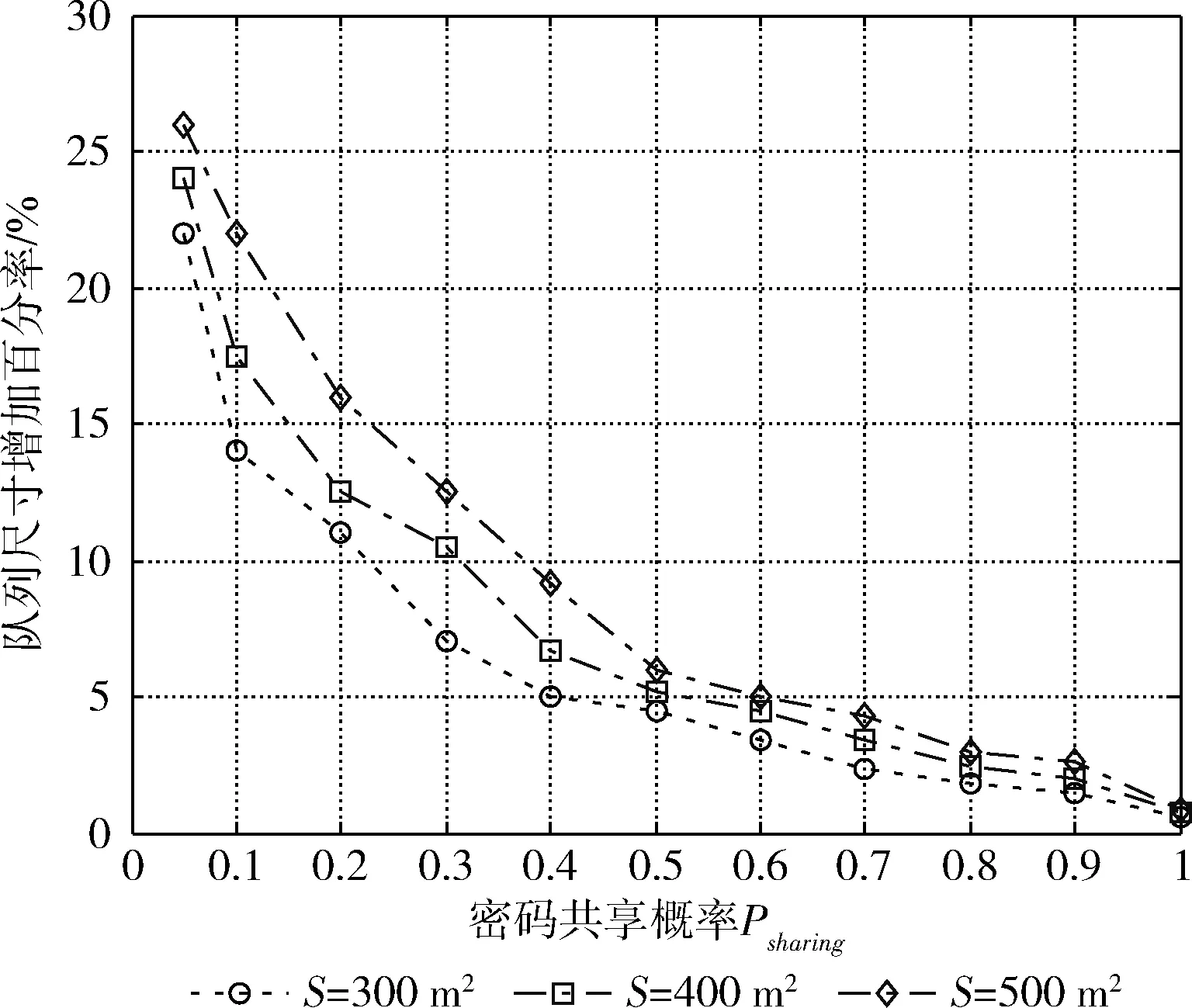

(2)队列尺寸增加百分率

类似地,以Psharing=1的队列尺寸为基准,分析Psharing从0.05至1.0变化时,队列尺寸的增加变化率,结果如图2所示。从图2可知,队列尺寸增加百分率随Psharing的增加而下降,同时,区域面积的增加也加大了队列尺寸的增加速度。例如,当Psharing=0.4时,S=300、400和500的队列尺寸增加百分率分别为5%、6.4%和9.0%。

图2 队列尺寸增加百分率

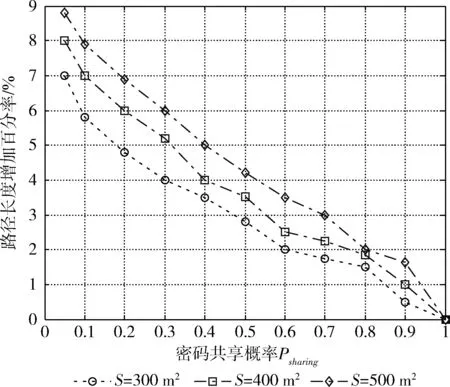

(3)路径长度增加百分比

仍以Psharing=1的路径长度为基准,分析Psharing从0.05至1.0变化时,路径长度增加百分率,结果如图3所示。从图3可知,路径长度增加百分率随Psharing的增加而下降,但是在Psharing从0.05至1.0变化时整个过程中,路径长度增加百分比小于10%。同时,区域面积的增加也加大了路径长度寸的增加速度。例如,当Psharing=0.5时,S=300、400和500的队列尺寸增加百分率分别为2.8%、3.52%和4.2%。

图3 路径长度增加百分比

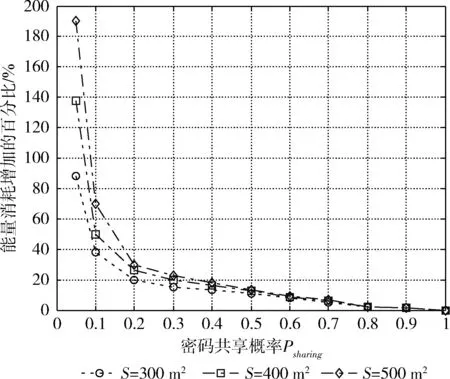

(4)能量消耗增加的百分比

最后,分析能量消耗增加速度。仍以Psharing=1的能量消耗为基准,分析Psharing从0.05至1.0变化时,能量消耗增加的百分比,结果如图4所示。从图4可知,Psharing的增加,降低了能量消耗的增加速度,这与图1的数据相吻合。Psharing的增加,提高了路由选择的机会,增加了选择最优路由的概率,进而降低了能量消耗。

图4 能量消耗增加的百分比

4 结束语

针对无线传感网络的不完备的安全链接环境,提出了基于线性规划LP的量化网络的分析模型LPQNL。LPQNL量化密度共享概率对网络寿命的影响,同时分析了密度共享概率对队列尺寸、路径长度以及能量消耗的影响。仿真结果表明,当密码共享概率大于0.3后,网络寿命受密码共享概率的影响微小,这一结果有利于设计无线传感网络的密钥分布方案。

[1]SHENYanxia,XUEXiaosong.PathoptimizationstrategyofWSNsmobilebeaconnodes[J].TransducerandMicrosystemTechnologies,2012,31(12):42-46(inChinese).[沈艳霞,薛小松.无线传感网络移动信标节点路径优化策略[J].传感器与微系统,2012,31(12):42-46.]

[2]GUIYihong.ResearchonHEDSAdataaggregationofwirelesssensornetwork[J].ComputerEngineering,2011,37(7):160-164(inChinese).[归奕红.无线传感器网络HEDSA数据聚合研究[J].计算机工程,2011,37(7):160-164.]

[3]TaghikhakiZ,MeratniaN,HavingaPJM.Atrust-basedprobabilisticcoveragealgorithmforwirelesssensornetworks[J].ProcediaComput,2013,21(5):455-464.

[4]KoyluogluO,KoksalC,GamalH.Onsecrecycapacitysca-linginwirelessnetworks[J].IEEETransInfTheory,2012,58(5):3000-3015.

[5]EschenauerL,GligorVD.Akey-managementschemefordistributedsensornetworks[C]//ProcACMConfComputCommunSecur,2012:41-47.

[6]ChanH,PerrigA,SongD.Randomkeypredistributionschemesforsensornetworks[J].ProcIEEESympSecurPrivacy,2013,10(9):197-213.

[7]DuW,DengJ,HanY,etal.Akeymanagementschemeforwirelesssensornetworksusingdeploymentknowledge[C]//ProcIEEEIntConfComputCommun,2014:586-597.

[8]CotukH,BicakciK,TavliB,etal.Theimpactoftransmissionpowercontrolstrategiesonlifetimeofwirelesssensornetworks[J].IEEETransComput,2014,99(11):2866-2879.

[9]ZunigaM,KrishnamachariB.Analyzingthetransitionalregioninlowpowerwirelesslinks[C]//ProcSensorMeshAdHocCommunNetw,2014:517-526.

[10]ChengZ,PerilloM,HeinzelmanW.Generalnetworklifetimeandcostmodelsforevaluatingsensornetworkdeploymentstrategies[J].IEEETransMobileComput,2013,7(4):484-497.

[11]ChengM,GongX,CaiL.Jointroutingandlinkrateallocationunderbandwidthandenergyconstraintsinsensornetworks[J].IEEETransWirelessCommun,2014,8(7):3770-3779.

[12]SpechtE.ThebestknownpackingsofequalcirclesintheUnitCircle[EB/OL].http://hydra.nat.uni-magdeburg.de/packing/,2016.

[13]ZhangJ,HongP,XueH,etal.Anovelpowercontrolschemeforfemtocellinheterogeneousnetworks[C]//IEEEConsumerCommunicationsandNetworkingConference,2012:802-806.

[14]PalanisamyP,NirmalaS.Downlinkinterferencemanagementinfemtocellnetworks-acomprehensivestudyandsurvey[C]//InternationalConferenceonInformationCommunicationandEmbeddedSystems,2013:747-754.

[15]MustaphaB,HafldA,MichelG.Source-basedroutinginwirelessmeshnetworks[J].IEEESystemsJournal,2016,10(1):262-271.