移动社交网络中的无线资源分配算法研究

陈言良,张凤元

(1.北京化工大学,北京 100029;2.北京化工大学 信息科学与技术学院,北京 100029)

0 引 言

随着移动通信技术和智能穿戴设备的发展,移动大数据也伴随着各种新应用,如新媒体等在社交用户中逐渐得到应用和发展[1-2]。尤其是移动社交网络的广泛发展,可以使处在不同地点的人形成一个交流社区,彼此之间可以进行移动数据的交换和共享[3-4]。随着通信技术和网络的发展,在未来的生活中,移动社交大数据将会扮演着重要的角色[5]。

随着社交大数据的广泛应用,关于用户信息的安全性、保密性等一些问题也随之而来,社交用户的位置信息对用户个人而言是非常重要的,因为社交用户的位置信息可以揭示用户什么时间在什么位置等,因此,这些问题必须在考虑之中[6]。另外,所利用的无线资源也需要受到保护,防止其受到来自第三方的攻击。因此,除了传统的无线资源之外,还需要为社交用户分配相应的保密性资源来实现监控、加密等作用。但由于无线资源和保密性资源都是有限的,如何有效分配无线资源并确保资源的保密性成为了一个新的挑战[7-8]。一方面,不仅要考虑用户面对不同级别的威胁其所需的保密性资源是不一样的;另一方面,社交用户不同的社会行为其所需要的保密性资源也是不同的。尽管在移动网络中,关于资源的安全问题进行过相关的研究,但主要都是针对如何保护社交用户的隐私等进行的研究,很少涉及到为保证用户信息的安全和保密而进行资源分配[9-10]。针对无线资源的研究,目前主要考虑的是关于带宽和频谱的问题,针对用户信息的保密等问题还没有考虑进去。关于资源分配中有关能量效率的研究,则主要集中在功率分配和用户体验质量等方面[11-12],关于保证用户信息的安全性资源分配还没有进行相关深入的研究。因此,关于移动社交网络中移动社交用户的无线资源分配等问题还需要进一步研究。

本文主要研究移动社交网络中资源分配算法的问题,文中资源分配包含无线资源和保密性资源。无线资源为移动社交用户提供相应的无线连接,保密性资源可以用来保护用户社交行为的安全。另外,提出了一种基于梯度的迭代算法去获取移动社交用户所需的最佳无线资源和保密性资源。仿真结果分析表明,文中提出的资源分配算法可以有效提高资源的利用率和能量效率。

1 移动社交网络系统模型设计

本文中假定有一个移动社交网络,在社交网络中有I个基站BSi,J个社区Cj,每个社区中有K个用户。每个基站的信道数为N,则移动社交网络系统模型如图1所示。

图1中移动社交用户nk,j通过基站BSi获取无线资源取得相应的无线连接。则移动社交用户nk,j在信道y上的信干噪比为

(1)

对于社交用户nk,j,其收到来自基站BSi的数据速率可表示为

(2)

(2)式中:B为每个信道的带宽;Li表示基站BSi分配给用户的信道集合。对于一个交流社区j,所有用户收到来自基站BSi总的数据容量为

(3)

对于一个交流社区j相对基站BSi,能量效率可以表示为

(4)

(4)式中:Kj·pi表示基站BSi到社区j的总的传输功率;pc表示电路额外的功率消耗。

对于保密性资源,因为每位用户的需求不同,所以定义用户nk,j从基站BSi获取的保密性资源为sk,j,因此,可以得出在一个交流社区j中,所有用户收到来自基站BSi总的保密性资源总量为

(5)

同理,可以得出保密性资源的能量效率为

(6)

另外,定义一个二元变量xj,k,xj,k∈{0,1},当xj,k=1时,表示用户nk,j需要获取无线资源或者保密性资源。可以得到

∀j∈J

(7)

(8)

(8)式中,Si,Wi分别是基站BSi的保密性资源总量和无线资源总量。

2 资源分配问题分析

2.1 问题建模分析

为描述用户对体验质量的满意度,先定义一个函数[8,13]

(9)

(9)式中:γ表示每个用户接收的数据速率;τ用来调整表示传输速率的效用曲线的斜率;γγeq·τ用来反映用户对无线资源的需求程度;τ和γγeq随用户变化而变化。那么对于保密性资源其对应的满意度函数可以定义为

f(s)=ξlog(1+s)

(10)

(10)式中:s是获取的保密性资源;ξ是保密性资源调节参数,用来反映用户对保密性资源的需求程度。

对于用户来说,其需要的资源包括2部分:无线资源和保密性资源,所以其效用函数也包括2部分,可定义为

uk,j=α(Fk,j-Vk,j)+β(Mk,j-Ek,j)

(11)

(11)式中:Fk,j表示接收无线资源的满意度函数;Vk,j表示社交用户在无线资源上花费的费用;Mk,j表示在保密性资源上的满意度函数;Ek,j表示用户在保密性资源上花费的费用;α,β是反映社交用户在无线资源和保密性资源上的倾向参数,其中α+β=1。从(9)式中可以得出,社交用户nk,j的满意度函数Fk,j,其中

(12)

在无线资源上的费用函数Vk,j可以表示为

(13)

同理,可以得到关于保密性资源的满意度函数和费用函数分别表示为

Mk,j=ξk,jlog(1+sk,j)

(14)

(15)

所以对于一个社交用户nk,j来说,其效用函数则可以表示为

(16)

因为在一个交流社区中,用户们可以共享资源,所以在资源费用支出上可以共同支付,(16)式可以表示为

(17)

在一个交流社区中共有K个社交用户,所以针对一个交流社区来说其效用函数可以表示为

(18)

因此,可以把保密性资源分配问题转化为社交网络中的优化问题

(19)

maxEEs,k∈K,j∈J

(20)

2.2 资源分配过程分析求解

对于社交用户nk,j来说,其所需要的资源包括无线资源和保密性资源,所以分别对用户所需求的最佳无线资源和保密性资源进行分析。首先针对社交用户对无线资源的最佳需求进行分析。

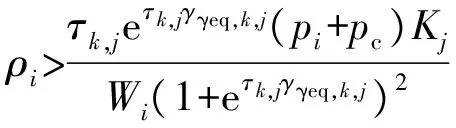

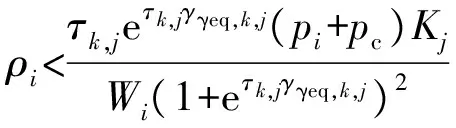

利用(17)式对γk,j进行一阶求导得到

近年来大学毕业生的就业形势相当严峻。大学生趋向于留在发达地区就业是重要的影响因素。因此,国家一方面要不断扩大发达地区的就业渠道,鼓励非公有制经济不断发展,为毕业生创造更多的就业机会,另一方面也要鼓励大学生到贫困地区或山区就业,特别要加大投资力度,给予去欠发达地区就业的大学毕业生一定的经济补贴。另外,还要千方百计地开辟更多的就业渠道,如通过使公有制经济和非公有制经济在社会保障方面持平,把公有、私有社会保障全部社会化,彻底打破“铁饭碗”,消除私营企业职工的后顾之忧,使毕业生去非公有制单位就业发生战略性转变。同时,高校的人才培养计划要与市场需求完全对接,向社会输送急需的人才。

(21)

接着对(21)式再次对γk,j进行求导得到

(22)

由(22)式可以得出(21)式是递减函数。所以考虑当γk,j→∞和γk,j→0这2种情况时(21)式的大小。

(23)

当γk,j→0时,可以得到

(24)

对于获取最佳保密资源,分析如下。

首先,令(21)式对sk,j进行一阶求导,得到

(25)

然后,对(24)式进行二阶求导,得到

(26)

因为(26)式小于0,所以得出(25)式是递减函数,考虑当sk,j→∞和sk,j→0这2种情况时(25)式的大小。

当sk,j→∞时,可以得出

(27)

当sk,j→0,可以得出

(28)

(29)

3 数据仿真及分析

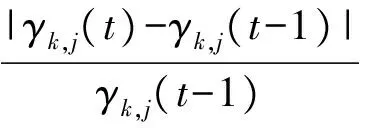

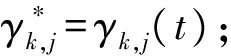

3.1 最佳无线资源需求算法分析

步骤1首先基站广播其提供的无线资源的价格和资源总量,此时移动社交用户nk,j先随机选择一个无线资源需求;

步骤4移动社交用户通过(30)式更新无线资源需求

(30)

步骤7结束。

3.2 仿真测试分析

首先设置仿真参数,在仿真过程中假设在移动社交网络中有3个基站分别提供无线资源,每个基站有不同的信道,分别设置为2,3,4。每个信道可以提供20 Mbit/s的带宽,每个基站所能提供的无线资源量化值分别是100,110,130,保密性资源量化值分别是120,100,140。每个基站无线资源的价格量化值分别为0.2,0.15,0.25,保密性资源的价格量化值分别为2,1.5,0.25。假设每个交流社区内的用户量随机分布为[5,50],另外假设数据传输速率在[0, 2]随机分布。每个社交用户对无线资源和保密性资源的需求度分别是[0,1],[1,3]随机选择。

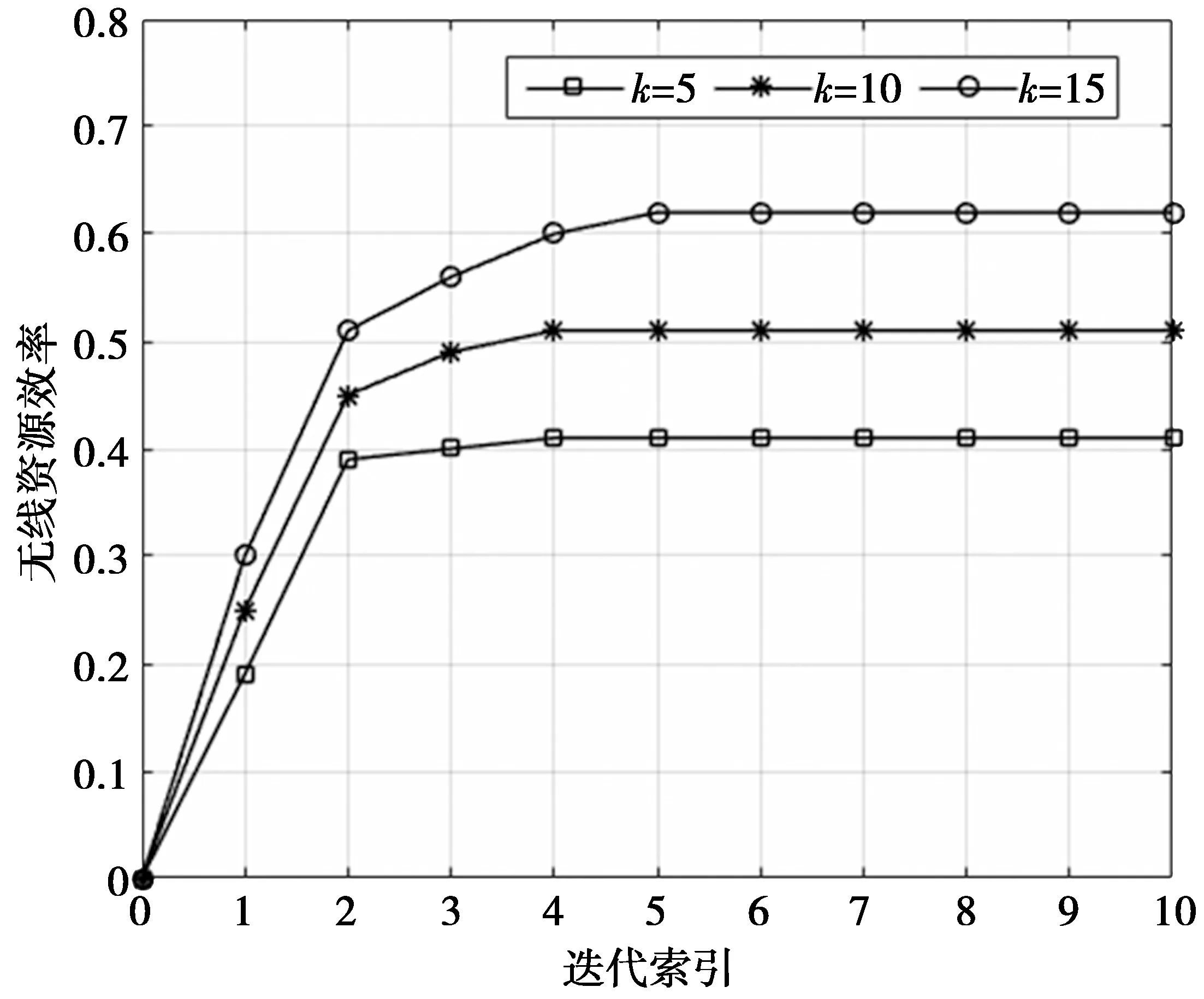

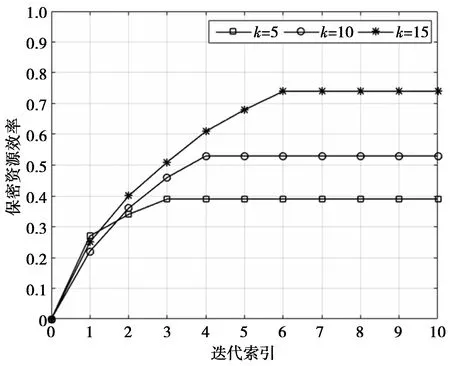

无线资源效率随着迭代次数变化情况如图2所示。保密性资源效率随迭代次数变化情况如图3所示。

图2 无线资源效率随着迭代次数变化情况Fig.2 Wireless resource efficiency varies with the number of iterations

图3 保密性资源效率随迭代次数变化情况Fig.3 Security resource efficiency varies with the number of iterations

从图2和图3中可以看出,无线资源效率和保密性资源效率随着迭代次数的变化逐渐收敛于最优价格,并且还可以得到随着社交用户数量的增加,无线资源效率和保密资源性效率也逐渐增加,因为随着社交用户数量的增加,其所需的无线资源和保密资源量也逐渐增加。

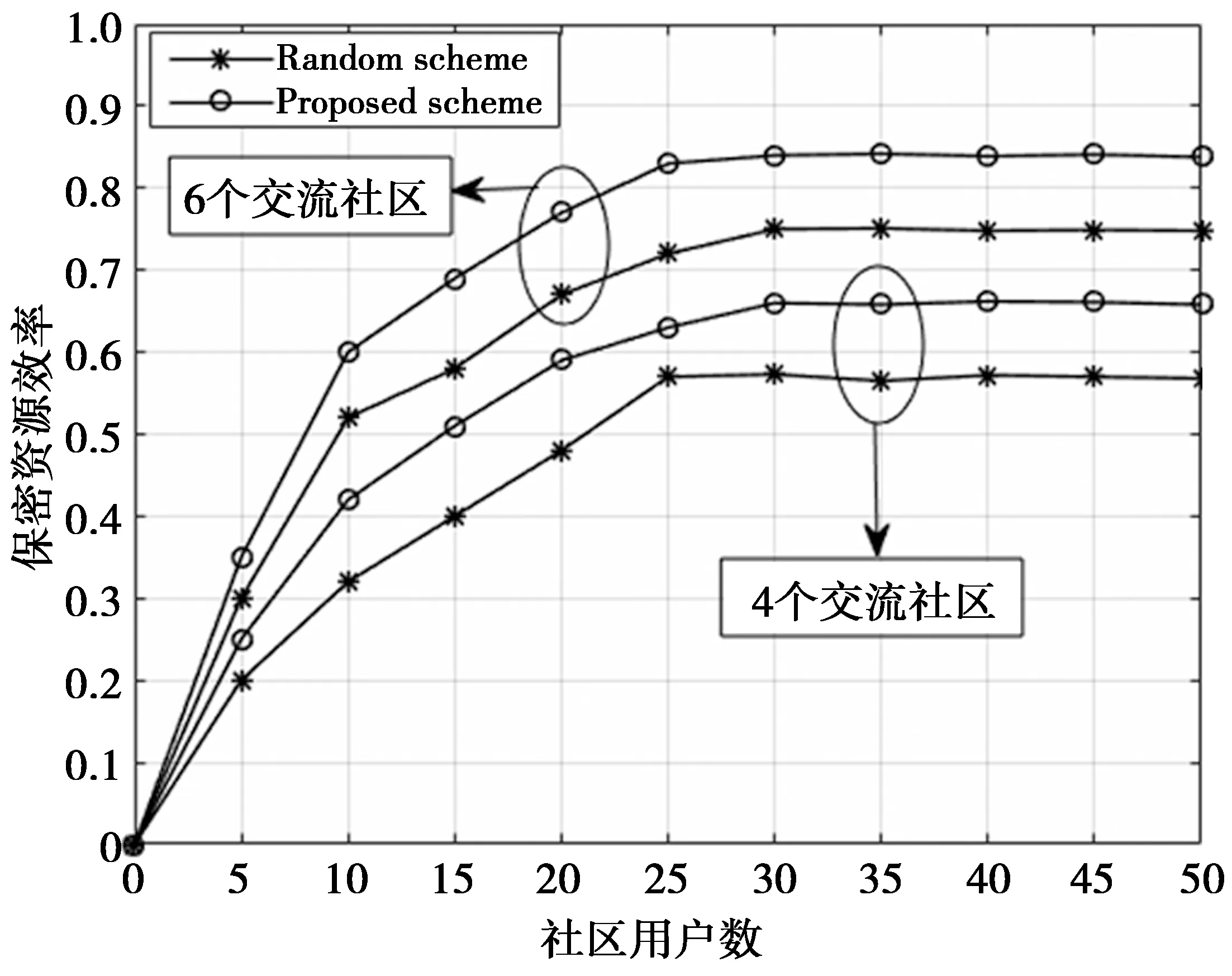

保密性资源能量效率随着用户数量变化情况如图4所示。

图4 保密性资源能量效率随着用户数量变化情况Fig.4 Security resource energy efficiency varies with the number of users

从图4可以看出,文中所提保密性资源分配方案与随机分配保密资源方案相比,在保密性资源能量效率上具有明显的优势,由于为用户随机分配保密性资源,并没有依据用户的需求进行分配,致使资源分配不合理,导致保密性资源能量效率较低,而文中所提保密性资源分配方案是依据用户对保密性资源需求的效用函数,利用文中提出的梯度迭代算法,去求解得到用户的需求量,为用户提供最佳的保密性资源,因此,在保密性资源能量效率上优于随机分配方案。

4 结束语

随着移动社交网络的发展和应用,社交数据的安全性和保密性问题越来越受到人们的重视,本文针对移动社交网络中无线资源分配算法问题进行了研究,并利用梯度迭代算法进行分析求解,通过仿真测试分析,结果表明,所提方案可以有效提高移动社交网络中无线资源和保密性资源的利用效率,具有很好的实际应用价值。

[1] XU Qichao, SU Zhou, GUO Song.A game theoretical incentive scheme for relay selection services in mobile social networks[J].IEEE Transactions on Vehicular Technology, 2016,65(8): 6692-6702.

[2] XIAO Liang, XIE Caixia, CHEN Tianhua, et al. A mobile offloading game against smart attacks[J]. IEEE Access, 2016(4): 2281-2291.

[3] XIAO Liang, XU Dongjin, XIA Caixia, et al. Cloud storage defense against advanced persistent threats: A prospect theoretic study[J]. IEEE Journal on Selected Areas in Communications,2017,35(3):534-544.

[4] HUI Yilong, SU Zhou, GUO Song. Utility based data computing scheme to provide sensing service in internet of things[J]. IEEE Transactions on Emerging Topics in Computing, 2017,PP(99):1-1

[5] SU Zhou, XU Qichao, QI Qifan. Big data in mobile social networks: A QoE-oriented framework[J]. IEEE Network, 2016, 30(1): 52-57.

[6] ZHANG Kuan, YANG Kan, LIANG Xiaohui, et al. Security and privacy for mobile healthcare networks: from a quality of protection perspective[J]. IEEE Wireless Communications, 2015, 22(4): 104-112.

[7] WANG Ding, CHENG Haibo, HE Debiao, et al. On the challenges in designing identity-based privacy-preserving authentication schemes for mobile devices[J]. IEEE System Journal, 2016,PP(99): 1-10.

[8] SU Zhou, XU Qichao. Security-aware resource allocation for mobile social big data: A matching-coalitional game solution[J].IEEE Transactions on Big Data, 2017,PP(99):1-1.

[9] YOUNIS Mohamed, FARRAG Osama, D’AMICO William. Packet size optimization for increased throughput in multi-level security wireless networks[C]//IEEE MILCOM. Boston, MA, USA:IEEE Press,2009: 1-7.

[10] HU Lin, WEN Hong, WU Bin, et al. Adaptive base station cooperation for physical layer security in two-cell wireless networks[J]. IEEE Access, 2016,4(99): 5607-5623.

[11] XIE Renchao, YU F.richard, JI Hong, et al. Energy-efficient resource allocation for heterogeneous cognitive radio networks with femtocells[J].IEEE Transactions on Wireless Communications,2012,11(11): 3910-3920.

[12] JING Wenpeng, LU Zhaoming, ZHANG Zhicai, et al. Energy-efficient power allocation with QoS provisioning in OFDMA femtocell networks[C]//Wireless Communications and Networking Conference.Istanbul,Turkey:IEEE Press, 2014: 1473-1478.

[13] XIAO Liang, XIE Caixia, CHEN Tianhua, et al. A mobile offloading game against smart attacks[J]. IEEE Access, 2016(4): 2281-2291.

(编辑:王敏琦)