基于接口可靠性的命名数据网络概率转发策略

黄茹辉,康浩浩,施 佳,朱 轶

(江苏大学 计算机科学与通信工程学院,江苏 镇江 212013)

0 引 言

命名数据网络[1](named data networking,NDN)是未来互联网架构的典型代表,该网络通过在路由器中设置大容量缓存,结合名字路由,实现内容在网内的高效分发。在内容安全方面,NDN做了全新的设计。与传统IP安全机制不同, NDN通过发布者对内容签名,用户(或节点)校验签名的方式保证内容完整性和安全性,提供一种基于内容本身的安全机制。理论上,NDN 建立的内容签名/校验机制能有效保证网内数据安全,但实际部署中,由于NDN目前执行的签名算法复杂度较高,兼之节点计算资源有限,因此,在流量较高的场合,节点无法对所有接收内容进行签名校验。Gasti等指出,若节点的处理器为Intel Core 2 Duo 2.53 GHz,每一数据包的大小为1.5 KByte,采用RSA-1024算法进行数据包签名,则该节点可完成所有数据包校验的最大流量约为150 Mbit/s[2]。

面对大数据流量场合下NDN签名校验机制的运行限制,内容污染已成为NDN的严重安全隐患之一[2-4]。而如何有效对抗内容污染,成为当前NDN领域的关键研究问题。

针对内容污染,Bianchi等[5]在节点设置校验缓冲区,按某固定概率对接收数据包进行先校验后存入,但是,设置固定概率并不适应网络流量的动态性和攻击者攻击行为的不确定性,内容污染现象不能得到有效抑制。Kim等[6]提出了命中校验方法,将缓存区域划分成保护区和非保护区,数据包到达节点后首先存入非保护区,命中事件发生后,节点再校验该数据包,并将通过校验的数据包存入保护区。该策略有效降低了校验负载,但由于采取命中校验,缓存中虚假内容比例较高,网络的可靠性较差;Wang等[7]提出了“路由协作”校验方案,仅有网络边缘的接入路由器进行内容校验,网内其他路由器不再校验,并且使用对称加密算法进行签名,降低了计算复杂度。但当网内流量较大时,边缘节点负载过重,依然无法完全验证所有接收到的内容;Li等[8]设计了基于Merkle Hash Tree的轻量级签名机制,将用户授权与签名机制相结合,但该方案计算复杂度依然较高,未能解决计算开销与节点校验能力之间的矛盾;DiBenedetto等[9]设计了一种节点间的消息通告机制,用于向上游节点告知校验出的虚假内容,并进一步寻求可替代内容源。但该文设计的通告机制负荷较重,节点同时需要维持最近所有接收内容的列表,开销较大。

分析内容污染的成因可知,源服务器污染是导致NDN网内出现内容污染的核心原因。因此,通过设计合适的转发策略,将请求兴趣包尽可能转发到可靠性高的源服务器,必然可以减轻内容污染对网络的影响。基于这一解决思路,本文提出了一种基于节点接口可靠性的概率转发策略(probabilistic forwarding strategy based on interface reliability,PFSIR)。该策略要求网内每一节点对接收数据包均尽力校验,根据接口的成功校验概率对接口的可靠性进行评估,进而以此为依据设置每一接口的转发概率,将用户请求的兴趣包尽可能转发至可靠的内容源,从而降低污染内容对网络的影响。

需要指出的是,虽然目前在NDN的研究中,研究者也提出了若干概率转发策略[10-12],但这些策略主要从路由角度优化网内内容分发效率,而并非解决内容污染问题。文献[10]考虑了网络层重传机制的超时信息,设计了一种基于概率的自适应转发策略,提高了内容分发的有效性;文献[11-12]考虑了转发接口的多种属性,引入多属性决策模型计算转发概率,实现了网内负载平衡并保证了高吞吐量。

1 内容污染的成因

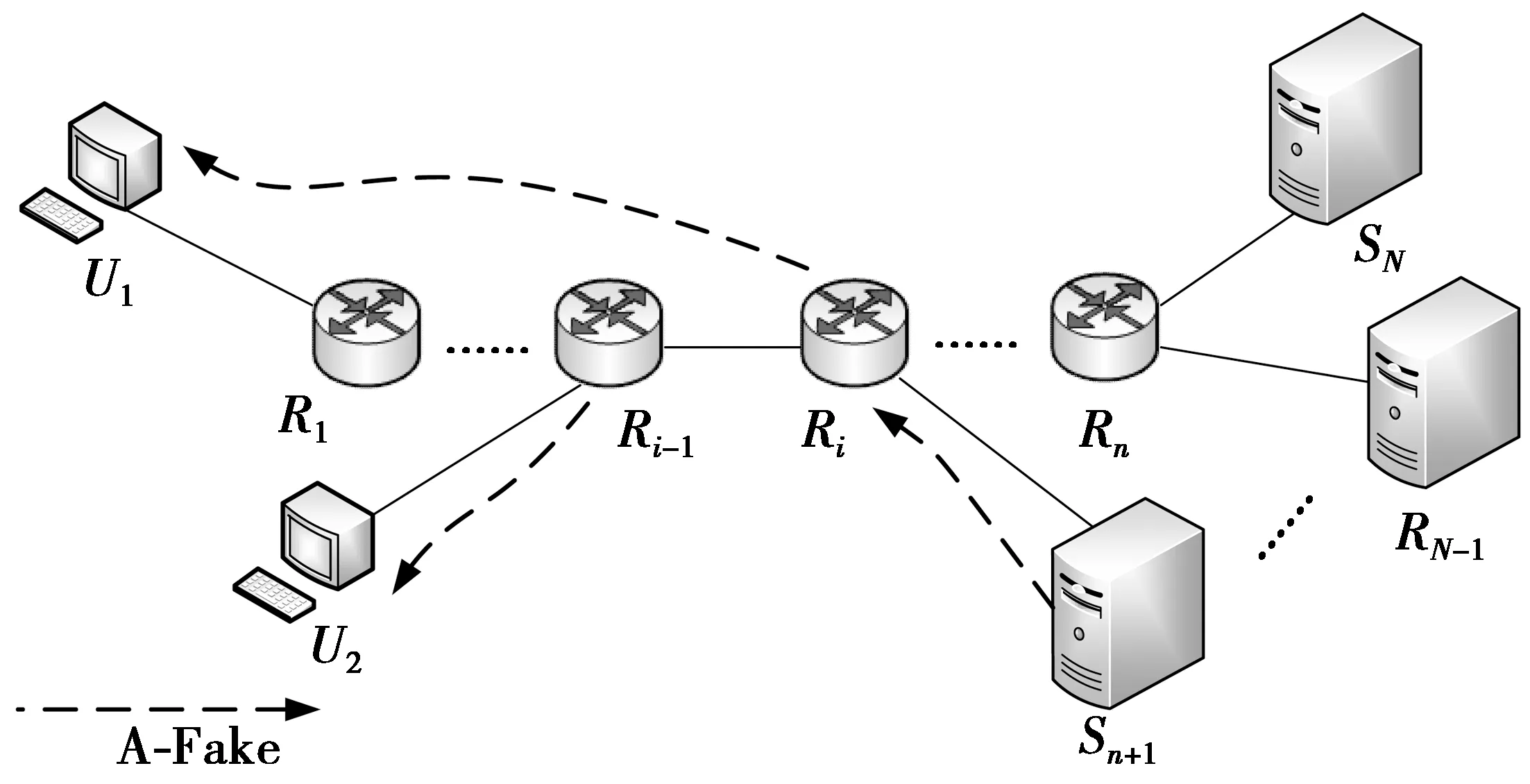

内容污染攻击是攻击者针对NDN泛在存储机制的一种恶意攻击行为,如图1所示。假设网内共有N台设备,包括N-n个源服务器,n个NDN节点(路由器),其中,服务器Sn+1被挟持,存储了部分攻击者伪造的内容。当用户U1向节点R1发出兴趣包请求内容A时,若该兴趣包在节点R1至Ri均未被命中,则有可能路由到被污染的服务器Sn+1。Sn+1响应该请求后,发送虚假内容A-Fake,由于该虚假内容的内容名和真实内容完全一致,在不经过校验的情况下,将沿兴趣包的反向路径返回,并在沿途节点中存储,达到污染沿途节点Ri-1,Ri-2直至R1的目的。此后,若用户U2请求同样的内容,该请求将被Ri-1响应,攻击者成功实现了用户与合法内容的隔离。

图1 内容污染攻击模型Fig.1 Content pollution attack model

从上述示例中可见,源服务器污染是NDN网内出现内容污染的根源。图1中,若所有源服务器均存储合法内容,则网络中不会出现内容污染现象;同时,若仅有源服务器Sn+1被污染,则只有其下游节点R1至Ri会出现内容污染,而节点Ri+1至Rn的缓存并不会出现污染现象,除非Ri+1至Rn的上游源服务器被污染。由此可见,在NDN的“Pull-based”通信模式下,某个节点是否会出现内容污染,完全取决于其所联通的上游内容源(源服务器、上游各节点的缓存)的内容是否真实,因此,避免向污染内容源转发请求成为抑制NDN内容污染的一个重要解决思路。

2 PFSIR策略

由第1节的分析可知,上游内容源污染是导致网内出现内容污染的核心原因。鉴于此,本文提出了一种新型转发策略,充分利用节点自身校验能力检测上游内容源的可靠性,以此为依据设置每一接口的转发概率,达到降低网内虚假内容存储比例的目标。

2.1 节点接口可靠性

根据NDN的运行机制,内容发布者对数据进行签名后,用户和路由器均可以对内容进行签名验证,判断接收数据的真实性。因此,节点对每个接口接收到的数据流,可根据其最大校验能力,进行数据包校验,从而计算出各接口返回数据包的成功校验概率。由于接收数据包的成功校验概率,是对该接口所联通上游内容源所提供内容真实性的度量,因此,可利用接口返回数据包的成功校验概率表示该接口的可靠性。

定义1(接口可靠性) 设在观测时间Ts内,节点vi第j个接口接收内容数据包的数量为Nrec(i,j),校验成功的内容数据包数量为Nv-s(i,j),则该接口可靠性定义为

(1)

2.2 PFSIR策略描述

PFSIR策略根据节点各接口的可靠性,设置各接口的转发概率,将请求兴趣包尽可能转发到可靠性高的内容源,抑制内容污染对网络的影响。因此,在原NDN模型的基础上,在节点上增加了接口可信度表(interface reliability table,IRT),为节点选择可靠接口进行转发提供了依据,如表1所示。IRT中包含了节点所有接口、接口可靠性和接口转发概率。

表1 节点vi的接口可信度表(IRT)Tab.1 Interface reliability table (IRT) of node vi

定义2(接口转发概率) 设Pv-s(i,j)为节点vi第j个接口的接口可靠性,则接口转发概率定义为

(2)

PFSIR策略的实施包括2个阶段:初始化阶段与运行阶段。前一阶段用于评估节点各接口在初始阶段的可靠性,后一阶段根据节点接口的可靠性设置转发概率,并对接口可靠性进行动态更新。

2.2.1 初始化阶段

初始化阶段,节点各接口的可靠性均设为1,在该阶段中:①若请求兴趣包在节点vi缓存中命中,直接返回内容;②若请求兴趣包在节点vi缓存中未命中,节点vi等概率选择某个接口转发该兴趣包;当转发出去的兴趣包在上游节点命中时,对应的数据包将通过原接口返回节点vi,节点vi以自身最大校验能力对该接口返回的数据包进行校验,统计出该接口到达数据包的成功校验数量,计算出接口可靠性Pv-s(i,j)与转发概率Pforward(i,j),并写入IRT表。

2.2.2 运行阶段

该阶段,若请求兴趣包在节点vi缓存中未命中,节点vi查询IRT表中各接口参数,根据Pforward(i,j),概率选择接口进行转发。当接口转发出去的兴趣包在上游节点命中后,对应的数据包将通过原接口返回,节点vi同样以最大校验能力对接口返回的数据包进行校验,并以时间T为统计周期,重新计算该接口的校验成功概率Pv-s(i,j)和转发概率Pforward(i,j),然后更新IRT表。

由上述PFSIR设计描述可见,PFSIR策略实现了较为客观的接口可靠性(所联通上游内容源的可靠性)评估,并以此为依据实施概率转发策略,以大概率选择可信度高的接口将用户请求转发至可靠的内容源,从而有效降低网内虚假内容比例。此外,通过周期性自我更新机制,实现实时跟踪上游内容源的可靠性变化,动态调节自身的转发概率。

3 仿真分析

为验证PFSIR策略在源服务器出现污染情况下的防御能力,本节选择文献[13]给出的等概率随机转发策略(equal probability forwarding strategy,EPRFS)为对比策略进行网络性能评估。性能评价指标包括缓存真实内容命中率和用户总丢包率。

1)真实内容命中率:定义为用户请求在该节点被命中,且命中对象为真实内容的概率;

2)用户总丢包率:通过统计未响应的请求与响应为虚假内容的请求,计算其占用户总请求的比例。

3.1 仿真环境和参数设置

仿真运行的硬件配置为:Intel(R)Core(TM) i7 6700HQ CPU@2.60 GHz,16 GByte内存、操作系统是Ubuntu16.04 LTS 64 bit。仿真软件采用ndnSIM[14],通过修改其代码,实现了对PFSIR和EPRFS 2种转发策略的仿真,并将仿真数据导入Origin软件中处理,绘制出仿真结果图。

图2 两层2叉树NDN网络拓扑Fig.2 Two layers topology of two fork trees

3.2 仿真结果分析

为评估PFSIR对内容污染的防御能力,仿真中分别以单个源服务器污染程度加重、4个源服务器污染程度都加重2种情况,对PFSIR与EPRFS策略进行对比验证。

3.2.1 单个源服务器污染程度加重

由图4可见,节点R2的真实内容命中率在2种策略下基本上保持不变。因为R2未命中的用户请求被转发到Server3和Server4,所以Server2的污染内容比例升高对R2没有影响。

图3 R1真实内容命中率Fig.3 Valid content hit rate of R1

图4 R2真实内容命中率Fig.4 Valid content hit rate of R2

图5 R3真实内容命中率Fig.5 Valid content hit rate of R3

图6 R4真实内容命中率Fig.6 Valid content hit rate of R4

图7 用户总丢包率与污染程度关系Fig.7 Relationship between total loss rate of and server

综合图3—图7,可见在单个内容源污染程度恶化、但网络整体污染较轻的情况下,PFSIR策略能有效的抑制内容污染对网络性能造成的影响,保持较优的网络环境。

3.2.2 4个源服务器污染程度均加重

以仿真初始设置的源服务器污染程度为基准,考虑以下4种情况。

这里,由Case1—Case4,4个源服务器的污染程度均逐步加剧。现计算这4种情况下,节点分别执行PFSIR与EPRFS策略后的真实内容命中率和用户总丢包率,仿真结果如图8—图11所示。

图8 网内真实内容命中率(Case1)Fig.8 Valid content hit rate of Case1

图9 网内真实内容命中率(Case2)Fig.9 Valid content hit rate of Case2

图10 网内真实内容命中率(Case4)Fig.10 Valid content hit rate of Case4

图8—图10分别给出了源服务器污染程度为Case1,Case2,Case4时的节点真实内容命中率。对比图8—图10可见,随着源服务器污染内容比例升高,网内各节点真实内容命中率在2种策略下均有所下降;但对于源服务器污染内容程度相对较低的场景(Case1,Case2),PFSIR下各节点真实内容命中率还是高于EPRFS策略,如图8—图9所示;但当源服务器污染程度较为严重时(Case4),各节点真实内容命中率在2种策略下近似相等,如图10所示。

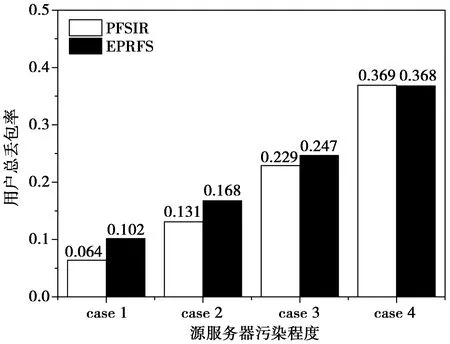

图11 用户总丢包率与源污染程度关系Fig.11 Relationship between total loss rate and server pollution degree

图11给出了源服务器污染程度逐步增加时,2种策略下用户总丢包率变化情况。由图11可见,源服务器污染内容比例由Case1增加到Case4过程中,2种策略的用户总丢包率均明显上升。其中,在Case1,Case2,Case3情况下,PFSIR的用户丢包率还是低于EPRFS策略,但随着源服务器污染程度的提高,2种策略之间用户总丢包率的差距逐渐缩小;当源服务器污染程度加剧到Case4时,PFSIR的用户丢包率略高于EPRFS策略。

综合上述仿真结果,表明了PFSIR策略在网络整体污染较轻时能有效抑制内容污染,维持网络运行于正常工作状态;当网络整体严重污染情况下,PFSIR策略并不能有效防御。

3 结束语

为了解决内容污染对命名数据网络造成的安全威胁,本文提出了一种基于节点接口可靠性的概率转发策略(PFSIR),通过评估节点各接口的可靠性,以此为依据设置各接口的转发概率,将用户请求流量尽可能送至可靠内容源。仿真结果表明,PFSIR策略在网络整体污染较轻时,能有效地抑制内容污染;但对网络整体严重污染的场景,作用甚微。这也进一步说明,当NDN内容污染较为严重时,不能单纯依靠转发策略的优化,还需要进一步结合有效的校验机制,才能保证网络内容的安全性。在后续的工作中,我们将研究如何设计校验机制,进一步解决源服务器严重污染情况下的内容污染问题。

[1] JACOBSON V, SMETTERS D K, THORNTON J D, et al. Networking named content[J].Communications of the ACM, 2012, 55(1):117-124.

[2] GASTI P, TSUDIK G, UZUN E, et al. DoS and DDoS in named data networking[C]//IEEE.2013 22nd International Conference on Computer Communication and Networks (ICCCN). Nassau: IEEE Press, 2013: 1-7.

[3] LAUINGER T.Security & scalability of content-centric networking[D].Darmstadt: TU Darmstadt, 2010.

[4] RIBEIRO I, ROCHA A, ALBUQUERQUE C, et al. On the possibility of mitigating content pollution in content-centric networking[C]//2014 IEEE 39th Conference on Local Computer Networks. Edmonton: IEEE Press,2014: 498-501.

[5] BIANCHI G, DETTI A, CAPONI A, et al. Check before storing: what is the performance price of content integrity verification in LRU caching?[J]. Acm Sigcomm Computer Communication Review, 2013, 43(3):59-67.

[6] KIM D, NAM S, BI J, et al. Efficient content verification in named data networking[C]//Proceedings of the 2nd nternational Conference on Information-Centric Networking. New York: ACM, 2015: 109-116.

[7] WANG Y, QI Z, LEI K, et al. Preventing bad content dispersal in named data networking[C]//ACM Turing, Celebration Conference-China. Shanghai: ACM, 2017:37-44.

[8] LI Q, ZHANG X,ZHENG Q,et al.Live: Lightweight integrity verification and content access control for named data networking[J]. IEEE Transactions on Information Forensics & Security, 2015, 10(2):308-320.

[9] DIBENEDETTO S,PAPADOPOULOS C. Mitigating Poisoned Content with Forwarding Strategy[C]//Computer Communications Workshops. Collins: IEEE Press, 2016:164-169.

[10] QIAN H,RAVINDRAN R,WANG G Q,et al.Probability-based adaptive forwarding strategy in named data networking[C]//Ifip/ieee International Symposium on Integrated Network Management.New York:IEEE Press,2013:1094-1101.

[11] LEI K, YUAN J, WANG J. MDPF: An NDN Probabilistic Forwarding Strategy Based on Maximizing Deviation Method[C]//IEEE Global Communications Conference.San Diego:IEEE Press, 2016:1-7.

[12] LEI K, WANG J, YUAN J. An entropy-based probabilistic forwarding strategy in Named Data Networking[C]//IEEE International Conference on Communications.London:IEEE Press, 2015:5665-5671.

[13] XUE J, ZHANG D, TANG B. Research on active detection forwarding strategy for Named Data Networking(NDN)[J].Computer Engineering & Applications, 2014, 50(18): 89-93.

[14] MASTORAKIS S,AFANASYEV A, MOISEENKO ,et al. ndnSIM 2.0: a new version of the NDN simulator for NS-3[R].Berkeley:Technical Report NDN-0028, 2015.

[15] WANG G Q, HUANG T, LIU J, et al. Modeling in-network caching and bandwidth sharing performance in information-centric networking[J]. Journal of China Universities of Posts & Telecommunications,2013,20(2):99-105.

[16] CHAI W K, HE D, PSARAS I, et al. Cache “less for more” in information-centric networks[C]// International Ifip Tc 6 Conference on NETWORKING.Prague: Springer-Verlag,2012: 27-40.

[17] CHIOCCHETTI R, ROSSI D, ROSSINI G, et al. Exploit the known or explore the unknown? Hamlet-like doubts in ICN[C]//ACM SIGCOMM Workshop on Information-Centric Networking.Helsinki,Finland:ACM,2012:7-12.

(编辑:王敏琦)