基于任务能力的指挥信息系统超网络弹性度量

崔琼 李建华 冉淏丹,2 南明莉

指挥信息系统是网络化体系作战各类要素链接、力量聚合和效能倍增的纽带和桥梁[1],在增强作战体系信息优势的同时,也面临来自敌方赛博攻击、电磁干扰和火力打击等威胁,迫切需要具备主动防护、快速重构和动态适应能力[2].为此,诸多学者从不同角度研究了指挥信息系统的弹性[3]、抗毁性[4]和鲁棒性[5]等复杂特性,对指挥信息系统受到破坏、性能下降的过程进行了深入研究.其中,弹性不仅要求系统适应扰动和保持性能,更强调系统应积极预测和响应风险,并能够从扰动中快速恢复,体现了指挥信息系统响应、抗毁、适应和恢复等综合属性,能够较好地反映指挥信息系统应对不确定性威胁的能力.目前,专门针对指挥信息系统弹性的成果较少,迫切需要对弹性的概念、内涵、度量和分析等进行研究.

本文从指挥信息系统任务能力角度出发,界定了指挥信息系统弹性的概念,根据指挥信息系统的结构和功能特征,以及系统所面临的风险和相应恢复措施,建立了基于任务能力的指挥信息系统超网络弹性度量模型.仿真分析表明,该模型可用于定量分析不同攻击方式和恢复策略下指挥信息系统的弹性,为下一步提高和优化指挥信息系统弹性能力奠定了基础.

1 基础知识

弹性表征了系统在面对威胁时所具有的预测、抵抗、吸收、响应、适应和恢复能力,是系统有效应对复杂动态环境及不确定性威胁的重要属性.目前,系统弹性度量问题已成为国际研究热点,文献[6−7]对现有系统的弹性定义及度量方法进行综述,分析了多个领域系统弹性概念,归纳总结了各类系统的弹性度量方法;文献[8]提出了一种网络化体系弹性度量与分析框架,可用于定量计算网络化体系的弹性;文献[9]提出了一种具备可操作性的基于功能的弹性分析方法;文献[10]提出了可用于度量复杂动态系统弹性的TIRESIAS模型.指挥信息系统依托军事信息栅格构建,在软硬件构成上与一般信息系统相近,因此,以上方法为指挥信息系统弹性度量提供了有益参考,但这些方法强调一般性和通用性[11],没有考虑指挥信息系统的军事特征和任务属性:一方面,指挥信息系统是承担特定作战任务的系统,其弹性应考虑特定作战任务需求,而不仅仅是对系统性能的维护和恢复[12],另一方面,一般复杂系统弹性度量多是针对自然灾害或随机故障,风险因素偶发、单一,这与指挥信息系统所面临的对抗性风险存在明显不同[13].

综合以上考虑,本文定义指挥信息系统弹性为:在对抗过程中,指挥信息系统具有的主动响应风险、吸收扰动、维持运行,通过快速恢复到初始状态或演进到另一种均衡状态,保障系统作战任务顺利实施的能力.在此基础上,为进一步度量指挥信息系统弹性,首先进行如下定义和假设:

定义1.指挥信息系统超网络

由指挥信息系统功能节点和信息连边构成的、满足特定作战任务需求的超网络,记为H(V,E),其中V={v1,v2,···v n}表示功能节点的集合,n为节点个数,E表示信息连边的集合,且E={e ij|e ij=v i→v j},v i,v j∈V.动态的指挥信息系统网络是时间的函数,记为H(t)={V(t),E(t)}.

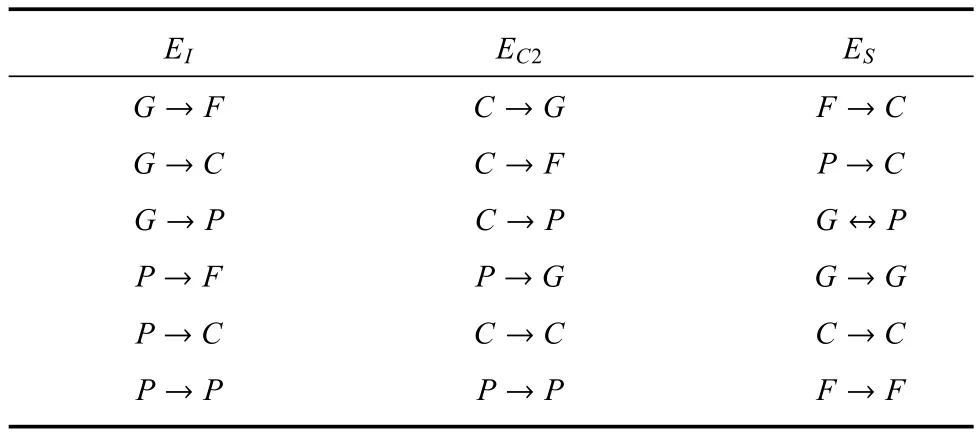

根据指挥信息系统的功能[2],可将节点分为信息获取节点G、信息处理节点P、作战指挥节点C和火力打击节点F,即V=G∪P∪C∪F;根据节点之间信息交互类型的不同,可将信息连边分为情报信息E I、指控信息E C2和协同信息3类E S,即E=E I∪E C2∪E S,如表1所示.

表1 信息连边类型

定义2.信息功能链

信息功能链是指由指挥信息系统特定功能节点和信息连边组成的具有完整信息功能的有向信息流[14],每条信息功能链由一条或多条信息连边组成.如图1所示,G→G→P形成一条“协同侦察—融合处理”的信息功能链,表示为l=G→G→P.完成一项作战任务一般需要多条信息功能链[15],若系统拥有m条信息功能链,可将其表示为L={l1,l2,···,l m}.

定义3.任务能力

任务能力是指特定时刻指挥信息系统超网络结构满足该时刻作战任务需求的能力.

指挥信息系统功能节点之间通过传输不同类型的信息,形成多条信息功能链,支撑任务完成.因此,信息功能链的类型和数目在一定程度上能够反映指挥信息系统的任务能力,记为MC(t).

设t时刻指挥信息系统完成作战任务所需的信息功能为F(t)={f1,f2,···,f k},其中f k表示信息功能链;设t时刻系统信息功能链为L(t)={l1,l2,···,l m};令A(t)=(a1,a2,···,a k)表示t时刻系统满足任务需求的程度,其中a i,i∈ {1,2,···,k}为布尔数,当a i=1时,∃l j∈L(t),j∈ {1,2,···,m},使得l j=f i,否则a i=0,即:

若∀f i∈F(t),∃l j∈L(t),则称t时刻指挥信息系统满足作战任务需求,此时|A(t)|=m,通常情况下,若指挥信息系统遭受攻击,则|A(t)|≤m,不能完全满足作战任务需求,因此,可用指挥信息系统满足作战任务需求的程度来表示指挥信息系统任务能力:

假设1.风险是指影响指挥信息系统有效遂行作战任务的不确定性威胁,能够造成指挥信息系统任务能力下降[16],如电磁干扰、赛博攻击和火力打击等,本文仅考虑由敌方攻击导致的节点失效风险.

假设2.从功能角度考虑指挥信息系统,系统各单元不区分等级和通信属性.

2 模型构建

指挥信息系统的弹性与系统遭受扰动的严重程度,以及系统的恢复速度和程度紧密相关,而系统的扰动主要来自敌方攻击,系统的恢复速度和恢复程度与采取的恢复策略有关,因此,攻击方式和恢复策略对指挥信息系统弹性有影响.

2.1 攻击方式

敌方对指挥信息系统的攻击方式很多,本文重点考虑对系统功能节点的直接破坏和打击,如图2所示,节点受到攻击后失效,将导致指挥信息系统多条信息连边消失,信息功能链完整性被破坏,指挥信息系统任务能力降低.

敌方进行攻击时,将首选系统中较为重要的节点进行攻击,但由于敌方一般不可能掌握系统全部信息,因此,可认为是基于节点重要度的概率攻击.分析可知,节点受攻击概率将随敌方获取信息比例的变化而变化,敌方获取信息越多,越重要的节点就越容易受到攻击,受攻击概率计算步骤为:

1)设攻击前指挥信息系统网络结构为H(V,E),根据PageRank算法对V中节点按重要度进行排序[17],noderank表示n个节点的排序信息,若v i重要度序号为j,则noderank(j)={v i};

2)设敌方获取信息占系统全部信息的比例为p,p=0表示敌方不掌握任何信息,p=1表示敌方掌握全部信息,通常情况下,敌方获取系统部分信息,即p∈(0,1);

3)设节点v i的失效概率为ρi,采用文献[2]中计算节点失效概率的方法,根据noderank和p计算各节点的失效概率ρ:

虽然各节点失效概率不同,但根据节点失效概率只能确定节点受到攻击的可能性,并不能确定在某次攻击事件中具体受到攻击的节点.考虑到系统弹性度量应包含恢复过程,且恢复策略必须针对具体节点进行,因此,按照节点失效概率的不同,设置核心攻击、随机攻击和边缘攻击3种攻击类型,采取非随机抽样方法,确定每种攻击类型下受到攻击的节点.

将节点根据noderank分为I、II、III 3类,且3类节点的重要程度依次降低,令核心攻击表示敌方获取较多系统信息,攻击节点全部为I型节点,用E a表示;随机攻击表示敌方获取较少系统信息,且攻击节点包括I、II、III型,用E b表示;边缘攻击表示敌方无法获取系统信息,且攻击节点全部为III型节点,用E c表示.设δ为敌方攻击强度,表示为攻击后系统失效节点数占节点总数的比值,δ∈[0,1],按照攻击类型进行不等概率抽样,抽取个节点进行攻击,攻击后系统的网络结构为H′(V,E).

2.2 恢复策略

指挥信息系统在遭受敌方攻击后,可通过节点修复和连边重构方式实现任务能力的恢复.本文讨论以下两种常见的恢复策略:

1)节点备份策略:某功能节点失效后,其备份节点将替代失效节点实现相应功能,如某指挥所受到攻击失效后,可由地下指挥所替代该失效指挥所实现作战指挥功能;节点备份策略能够迅速恢复系统原有功能,时间短、效果好,但成本高、开销大,因此,通常是对重要指控节点和信息处理节点采取节点备份策略,具体如图3(a)所示.

2)节点接替策略:某功能节点失效后,其他具备相似功能的节点将替代原失效节点的功能,实现节点接替,如信息获取节点通常存在一个或多个接替节点,当采取节点接替策略时,某节点失效将触发其接替节点从单负荷状态转到双负荷状态,通过功能替代恢复系统任务能力;节点接替策略由于涉及任务重分配,因此,花费时间较长,且只有在接替节点存在的情况下,才能实现恢复,具体如图3(b)所示.

令S1和S2分别表示节点备份和节点接替策略,对应平均恢复时间为MTTR1和MTTR2.一般情况下,节点接替消耗时间大于节点备份消耗时间,即MTTR2>MTTR1.指挥信息系统的恢复过程包括对失效节点进行修复,将失效节点的功能转移至其他功能节点,并建立新的信息连边,或在剩余功能节点之间建立信息连边等,即指挥信息系统网络复合过程[18].设待恢复的系统网络结构为H0(V,E),恢复次数为Nr,设每次恢复一个失效节点,则恢复次数与失效节点数相同Nr=「δ·n■,设系统进行第i次恢复后网络结构为H i(V,E),则系统恢复后的网络结构为H Nr(V,E).

2.3 度量模型

弹性表现的是指挥信息系统在受到攻击导致任务能力下降后,通过采取相应恢复措施,迅速提高任务能力的属性,为度量指挥信息系统弹性,首先需要确定系统在各时间阶段的任务能力.如图4所示,t0表示初始时刻,t a表示敌方开始攻击时刻,t d表示敌方攻击完成的时刻,t r表示系统开始恢复的时刻,t s表示系统完成恢复的时刻,t e表示结束时刻,设MC(t)为指挥信息系统在t时刻的任务能力,则MC(t0)、MC(t d)和MC(t s)分别表示指挥信息系统超网络在初始时刻、攻击结束时刻和恢复时刻的任务能力.

1)整体弹性能力

整体弹性能力P是指系统在整个任务阶段表现出的任务完成能力,分析可知,P可用t0−t e内累积任务能力的归一化值表示,即:

2)吸收扰动能力

吸收扰动能力D是指当系统遭受到攻击后还能完成任务的能力,分析可知,D可用系统任务能力的降级程度d与降级速率νd的负指数函数表示,即

3)快速恢复能力

快速恢复能力R是指系统通过节点备份和节点接替等恢复策略后能够完成任务的能力,分析可知,R可用系统任务能力的恢复程度r和恢复速度v r的指数函数表示,即

指挥信息系统弹性是系统响应风险、吸收扰动和快速恢复能力的综合体现,设指挥信息系统弹性为R,则R=Ψ(P,D,R)=P·D·R,具体步骤为:

Step1:计算t∈[t0,t e]系统任务能力MC(t);

Step2:计算降级程度d、降级速率νd、恢复程度r和恢复速度v r;

Step3:计算综合任务能力P,吸收扰动能力D和快速恢复能力R;

Step4:计算指挥信息系统超网络在t∈[t0,t e]阶段的弹性R=P·D·R.

3 仿真分析

以某联合防空作战为背景,根据文中所建模型,设置不同的攻击类型和不同的恢复策略,对执行该防空作战任务的指挥信息系统弹性进行度量.

3.1 想定设置

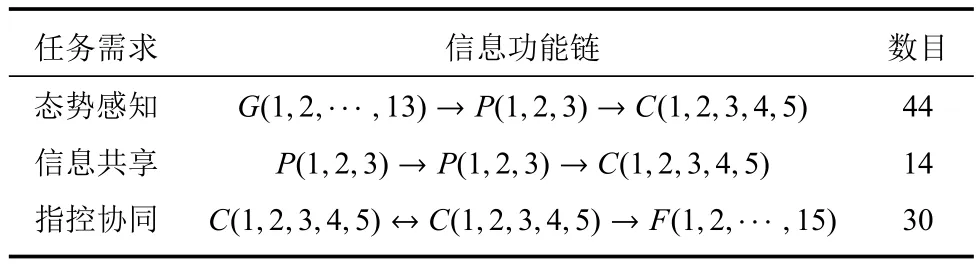

假设在某联合防空作战过程中,指挥信息系统需完成态势感知、信息共享和指控协同任务,其网络结构如图5所示,包括13个信息获取节点G1−G13,3个信息处理节点P1−P3,5个作战指挥节点C1−C5,15个火力控制节点F1−F15,共36个节点,考虑到一般性,设信息连边的权值为1.

已知初始时刻t0=0,结束时刻t e=1800s,敌方开始进行攻击的时刻t a=600s,攻击强度δ=0.1,t d=840s时,系统受到敌方攻击的节点完全失效.假设指挥信息系统在初始时刻满足作战任务需求,即MC(t0)=1,对应作战任务所需的信息功能链如表2所示,总数m=|A(t0)|=88.

表2 防空任务所需信息功能链

根据攻击强度可知,攻击节点数Nr==3,根据3.1模型,对系统节点重要度进行排序,结果如图6(a)所示;对敌方在获取不同比例信息的条件下,对系统节点的失效概率进行计算,结果如图6(b)所示.

设敌方进行核心攻击时,系统受攻击节点的重要度序号j=1,2,3,攻击后网络结构为H a(V,E);进行随机攻击时,系统受攻击节点的重要度序号j=6,18,30,攻击后网络结构为H b(V,E);进行边缘攻击时,系统受攻击节点的重要度序号j=34,35,36,攻击后网络结构为H c(V,E),则:

1)核心攻击中P3,C3,C5节点失效,攻击导致节点G9−G13和F1−F9被孤立,H′a(V,E)如图7(a)所示,|A(t d)|=27,MC(t d)=0.3068;

2)随机攻击中P1,F15,G2节点失效,攻击导致节点G1,G3,G4被孤立,如图7(b)所示,|A(t d)|=64,MC(t d)=0.7273;

3)边缘攻击中G6,G7,G8节点失效,该攻击未导致其他节点失效,如图7(c)所示,|A(t d)|=79,MC(t d)=0.8977.

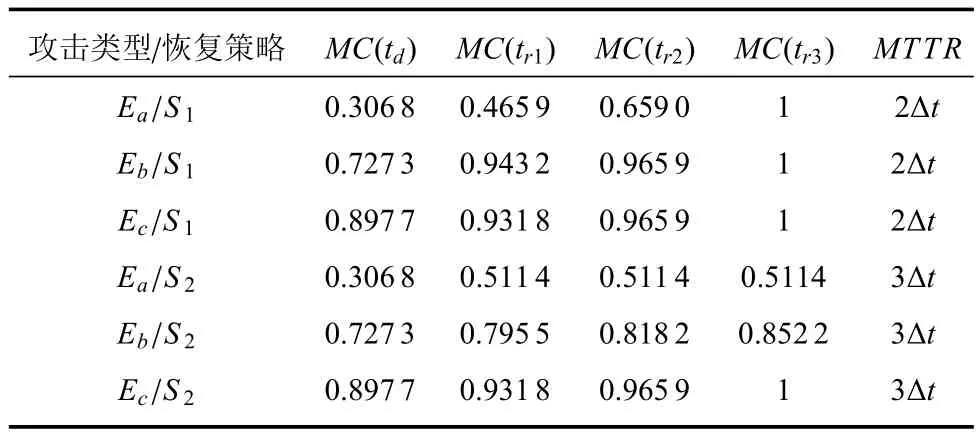

设系统于t r=960s开始进行恢复,恢复策略包括节点备份S1和节点接替S2,Nr1==3,平均修复时间分别为MTTR1=2Δt,MTTR2=3Δt,且Δt=60s,系统弹性过程示意图如图8所示:

以核心攻击E a为例,已知待恢复网络结构分别采取S1和S2策略恢复.

1)S1策略:每隔MTTR1启用一个备份节点,由于备份节点与失效节点完全相同,因此,S1策略能够完全恢复各失效节点的功能,设备份节点分别为具体恢复过程为:在t r1=t r+2Δt时刻,启用,在t r2=t r1+2Δt时刻,C3′启用,在t r3=t r2+2Δt时刻,C5′启用,

2)S2策略:每隔MTTR2启用一个与失效节点具有相似功能的节点进行接替,由于节点属性的约束,接替节点不一定能够完全实现失效节点的功能,如P3,C3,C5的接替节点分别为P1/P2,C5,C3,由于C3,C5均失效,故C3和C5失效后无法接替,此外,P1/P2虽然能够接替P3,实现对G9−G13的信息进行处理,但不能实现信息功能链P1/P2→P3,因此S2策略只能实现部分任务能力的恢复;为实现最大程度的恢复,选择P1作为P3接替节点,并增加信息连边G(9,10,11,12,13)→P1,P1→C2,恢复后MC(t r)=0.5114.

表3 MC(t)数据

3.2 弹性度量

根据1.2度量模型,对指挥信息系统在t∈[t0,t e]阶段的弹性进行计算,结果见表4.

分析可知,攻击类型和恢复策略均对指挥信息系统弹性产生影响:

敌方获取系统信息越少,对指挥信息系统的攻击越趋向于边缘攻击,遭受攻击的节点重要程度越低,系统任务能力损伤就越小,从而系统弹性就越大;反之,若敌方获取系统信息较多,则越趋向于打击系统重要节点,系统受到攻击后的任务能力下降越多,从而系统弹性就越小.如图9(a)所示,在核心攻击条件下,指挥信息系统弹性远小于边缘攻击条件下的系统弹性.

表4 弹性度量参数

此外,指挥信息系统弹性与系统采取的恢复策略紧密相关,相同攻击条件下,若系统能够采取节点备份策略,则系统弹性较大,反之,若系统采取节点接替策略,则系统弹性较小;与此同时,由于节点接替策略对失效节点的属性和接替节点的属性都有要求,因此,该策略下指挥信息系统弹性的波动范围较大,如图9(b)所示,当失效节点的功能无法被接替时,采取节点接替策略将大幅降低系统弹性,但若接替节点能够较好替代失效节点提供相应的信息功能,则节点接替策略下的系统弹性接近节点备份策略下的系统弹性.

根据以上分析,若要提高该防空作战指挥信息系统弹性,应采取的措施包括:1)增强指挥信息系统隐蔽性,尽可能防止敌方获取我方指挥信息系统信息,特别是需要加强对重要节点的隐蔽和保护工作;2)在指挥信息系统建设过程中,尽可能增加备份节点的个数,若考虑到成本因素,则应优先对系统重要节点进行备份;3)提高指挥信息系统相似功能节点之间进行相互接替的能力,增强节点的互操作性,尽可能缩短节点接替所消耗的时间,加快节点接替速度;4)增强指挥信息系统节点的抗毁抗扰能力,增加敌方攻击难度,延长节点生存时间.

4 结论

指挥信息系统弹性度量是一项复杂的系统工程,涉及到如何对系统进行界定、如何用弹性要素表征系统弹性以及如何确立系统弹性度量标准等.本文在确立指挥信息系统弹性概念的基础上,基于拓扑结构分析方法,建立了指挥信息系统超网络模型,提出了基于任务能力的指挥信息系统超网络弹性度量方法,即通过对超网络时序统计特性的分析,对系统弹性进行度量.该方法能够定量分析节点或链路失效、资源冗余备份和网络重构互联等给系统弹性带来的影响,较好地克服了单纯采用一般系统弹性度量方法的缺陷.为了验证该度量方法的有效性,本文以某联合防空作战指挥信息系统为例,通过设置不同的攻击类型和恢复策略,计算系统弹性并进行对比分析,所得结论不仅验证了模型的有效性,而且为进一步有针对性地优化指挥信息系统奠定了基础.

1陆军,杨云祥.战争形态演进及信息系统发展趋势[J].中国电子科学研究院学报,2016,11(4):329−335.

2蓝羽石,毛少杰,王珩.指挥信息系统结构理论与优化方法[M].北京:国防工业出版社,2015:1−281.

3赵洪利,杨海涛,付芸.网络化指控信息系统弹性分析方法研究[J].指挥与控制学报,2015,1(1):14−19.

4易侃,王珩,毛少杰,等.网络化C4ISR系统结构抗毁能力优化方法[J].指挥信息系统与技术,2015,6(3):9−15.

5张杰勇,易侃,王珩.考虑级联失效的C4ISR系统结构动态鲁棒性度量方法[J].系统工程与电子技术,2016,38(9):2072−2079.

6 WOODS D D.Four concepts for resilience and the implications for the future of resilience engineering[J].Reliability Engineering and System Safety,2015(141):5−9.

7 HOSSEINI S,BARKER K,RAMIREZ-MARQUEZ J E.A review of definitions and measures of system resilience[J].Reliability Engineering and System Safety,2016(145):47−61.

8 TRAN H T,BALCHANOS M,DOMERCANT J C,et al.A framework forthequantitativeassessmentofperformance-basedsystemresilience[J].Reliability Engineering and System Safety,2017(158):73−84.

9 FILIPPINI R,SILVA A.A modeling framework for the resilience analysis of networked system-of-systems based on functional dependencies[J].Reliability Engineering and System Safety,2014(125):82−91.

10 BALCHANOS M G.A probabilistic technique for the assessment of complex dynamic system resilience[D].Atlanta:Georgia Institute of Technology,2012.

11 HOLLNAGEL E,WOODS D D,LEVESON N.Resilience engineering:concepts and precepts[M].London:Ashgate Publishing Limited,2006:1−416.

12 DESSAVRE D G,RAMIREZ-MARQUEZ J E,BARKER K.Multidimensional approach to complex system resilience analysis[J].Reliability Engineering and System Safety,2016(149):34−43.

13 TRAN H T,DOMERCANT J C,MARVRIS D N.A Network-based cost comparison of resilience and robust SoS[J].Procedia Computer Science,2016(95):126−133.

14贾珺,吴元立,贺筱媛,等.作战协同关系超图模型[J].国防科技大学学报,2015,37(3):185−190.

15石福丽.基于超网络的军事通信网络建模、分析与重构方法研究[D].长沙:国防科技大学,2012:1−156.

16程启月.基于信息系统的指挥效能评估与风险管理[M].北京:国防大学出版社,2011:1−343.

17张琨,李配配,朱保平,等.基于PageRank的有向加权复杂网络节点重要性评估方法[J].南京航空航天大学学报,2013,45(3):429−434.

18隋毅,邵峰晶,孙仁诚,等.基于向量空间的多子网复合复杂网络模型动态组网运算的形式描述[J].软件学报,2015,26(8):2007−2019.