区域反导威胁评估建模分析

肖金科 李为民 潘帅 江萧君

区域反导威胁评估是针对大规模战术弹道导弹(Tactical ballistic missile,TBM)进攻,按照一定的准则评估TBM威胁区域保卫要地的程度,分清“轻重缓急”,明确威胁队列,是区域反导指控系统首要解决的关键问题.目前大多数文献局限于防空威胁评估研究[2−3];局限于把威胁评估与区域保卫要地、拦截系统隔离开,只分析TBM威胁[4−5],不足以紧扣拦截系统提供后续目标分配辅助决策支持.本文从区域指控系统威胁评估、目标分配一体化核心功能的角度出发,综合考虑TBM客观威胁、区域保卫要地及拦截系统,基于电场力建立区域反导威胁评估模型,力求为区域反导威胁评估及目标分配提供科学参考.来越严峻.部署多个拦截系统的区域反导威胁评估的概念图见图1.

1 区域反导威胁评估分析

随着TBM技术的进一步扩散,不同射程、不同型号的TBM,可能从不同方向进行大规模的侵袭.这种多批次、多方向、多类型、真假目标难辨、连续饱和攻击、复杂电磁干扰等使得反导威胁评估形势越

由于末段TBM速度极高,留给威胁评估的时间极为有限,这要求区域反导威胁评估是一种自动化的威胁评估,能为后续拦截决策节约时间.据此构建区域威胁评估框架见图2.

对自动化威胁评估框架说明如下:

保护对象是由防御的对象类型、数量和防御等级,区域反导体系将区域内的保卫要地和拦截系统归为保护对象;知识库存储保护对象的空间分布、潜在威胁TBM的杀伤性能等具体指标以及威胁评估领域专家的经验知识;情报信息包括事先获取的来袭TBM具体型号、发射区域、发射方向等信息;传感器信息包括传感器观测TBM的运动状态、电磁特性等综合信息;威胁评估模型及算法是根据来袭TBM的多个特征因素,应用一定的融合、决策和推理准则,给出某时刻的TBM对保护对象侵袭成功可能性的综合估计值.

评估指标体系是评估TBM威胁的关键,给出如图3所示区域反导威胁评估指标体系.

2 基于电场力的威胁评估模型

2.1 模型构建

根据电场理论,场源点电荷q1,则r处的同性电荷q2所受的斥力f见式(1).

类比式(1),第i个保护对象受到第j个TBM电荷的电场斥力F ij即威胁度见式(2).

2.2 TBM攻击能力指数

2.2.1 TBM攻击能力指数指标

1)射程.采用G.A.Miller 9级量化理论[6]进行量化射程对威胁度的贡献,按照远程、中程、近程分别量化为9、6、3.

2)突防能力.突防能力是弹头无损伤地穿越反导拦截系统杀伤区的能力,主要体现在TBM采取的弹头的机动、电磁干扰措施和多假目标等突防措施上,突防措施越先进其生存能力越强,对保护对象的威胁程度越大.用p表示突防概率,其威胁贡献隶属度函数见式(3).

3)命中精度.命中精度指TBM平均弹着点(散布中心)对目标中心的偏差.一般采取圆概率误差[7−8](Circle error probable,CEP)来度量.CEP 就是圆的半径,该圆以期望弹落点为圆心弹落点有一半的可能落入该圆内.CEP越小,则命中精度越高,摧毁保护对象的可能性就越高,威胁度越高.用c表示CEP的大小,其威胁贡献隶属度函数见式(4).

4)弹头威力.弹头威力是引信系统在预定区域正常引爆弹头的条件下,弹头爆炸产物对保护对象破坏作功的总和[9],一般用TNT当量来衡量.TNT当量x越大,弹头的破坏力越强,威力越大,对攻击指数的贡献越大,其威胁贡献隶属度函数见式(5).

5)飞抵时间.飞抵时间是弹头从进入大气层到攻击到地面目标的时间间隔,该时间越短,对保护对象的威胁度就越大,反之亦然.把区域反导系统反应时间和作战持续时间统称为反导快速反应时间,记为t1,其威胁贡献隶属度函数见式(6).

2.2.2 计算攻击能力指数

分别对来袭第k(k=1,2,···,q)个TBM的各属性进行模糊化处理,生成属性矩阵R k,然后计算TBM攻击能力指数.计算TBM攻击能力属于典型的多属性决策问题,这里采取灰色关联度分析[10−11](grey relationship analysis),由于计算关联度时采用关联系数的平均来计算,不足以反映序列之间的差异,对序列数据突变灵敏度反映较低.为此本文采用熵的思想确定影响TBM攻击能力指数的各因素的权重,改进基本的灰色关联度分析,即基于熵灰色关联度分析计算攻击能力指数.

下面给出多TBM攻击能力指数计算流程,如图4所示.

step1.以属性矩阵R k为基准,基于熵计算各属性的权重[12−13]

step2.以属性矩阵R k为基准,计算最优、最劣绝对差矩阵:

最优参考序列

最劣参考序列

根据式(7)和式(8)

step3.计算关联系数和关联度

分辨系数ρ∈(0,1),表示各属性对关联系数的间接影响程度.ρ越小越能提高关联系数间的差异,一般选取ρ=0.5;

step4.综合关联度

使用将最优关联度和最劣关联度兼顾的综合关联度η1,见式(13).

此时的综合关联度作为各个TBM的综合攻击能力指数.

2.3 攻击能力削弱因子

TBM攻击能力削弱因子表示拦截系统对抗TBM的有利程度.有利程度越高,攻击能力被削弱越大,反之亦然,对抗TBM的有利程度m与攻击能力削弱因子的描述见式(14).

2.4 保卫对象重要程度

依据区域反导体系内的每个保护对象的政治、军事、经济价值,赋予其一个优先级以表示其重要程度.文献[14−15]根据任务、敌人、地形与天气、部队、可用时间和民用设施考虑防御要地的重要程度,从而将防御要地划分为0级(没有在战区)到最高4级(高价值设施).拦截系统本身也属于重要的保护对象,假设防御等级为4级,不考虑0级的保护对象.这里采用G.A.Miller 9级量化理论进行量化.据此,保护对象的1级到4级分别量化为2、4、7、9,并将量化数值进行归一化处理.

2.5 与落点距离

根据斥力的计算式(2)可知,R ij越小,斥力F ij越大;无穷远处的斥力趋于零.为降低运算的复杂度和模型贴近实战,进行如下假设:

此时第j个TBM对第i个保护对象的威胁度即斥力F ij见式(15).

3 仿真分析

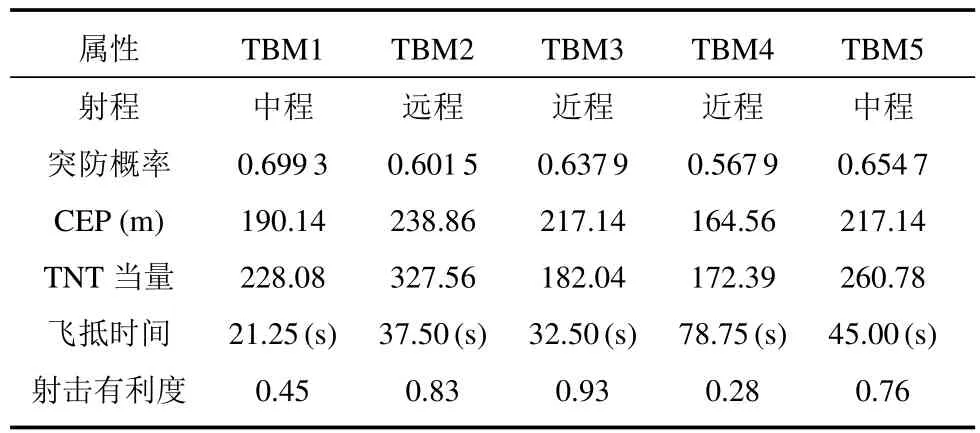

假设来袭5批TBM,编号分别为TBM1、TBM2、TBM3、TBM4和TBM5,影响各TBM的攻击能力指数的各因素及射击有利度见表1.

表1 各批TBM的属性因素值

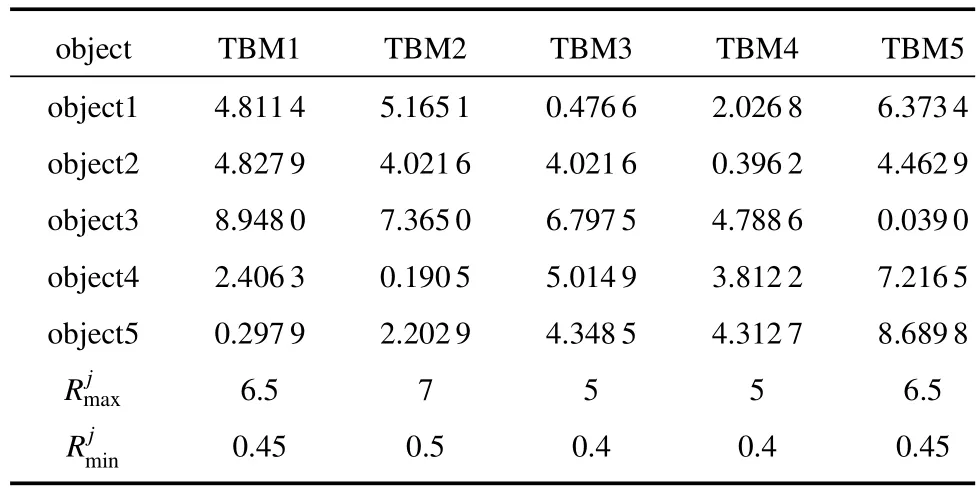

设区域编号为 object1、 object2、 object3、object4、object5,防御等级分别为 4、3、3、3、2的5个保护对象,TBM的弹落点到保护对象的距离见表2.

表2 TBM到保护对象的距离(km)

取p1=0.15,p2=0.85,a1=100,k1=0.00002,k2=0.00003,t1=15,t2=140,m1=0.15,对各个属性因素模糊化处理,得到表3.

表3 各批TBM的属性因素模糊值

根据表3 TBM的各属性因素的模糊量化值,采用信息熵计算各属性权重见图5,可见在该仿真数据背景下,按照权重从大到小,各个属性因素排序:射程、飞抵时间、弹头威力、突防能力、命中精度.

各TBM的攻击能力指数见图6,按照攻击能力指数从大到小,威胁排序为TBM3、TBM1、TBM4、TBM2、TBM5.

考虑区域反导拦截系统对TBM拦截有利度,各个拦截系统对TBM的威胁具有一定的削弱能力,根据表1,各TBM的攻击能力削弱因子见图7.

考虑到区域保护对象重要程度以及表2与TBM弹落点的距离,各TBM的威胁度见图8.

由图8可直观清晰地分析各TBM的攻击意图,TBM5主攻object1,TBM4主攻object2,TBM1主攻object3,TBM2主攻object4,TBM3主攻object5,以TBM对区域保护对象的威胁度为基准,各TBM的威胁度排序为TBM5、TBM2、TBM4、TBM3、TBM1.

对结果进行分析如下:

1)由图6可知,虽然TBM3的攻击能力指数较其他TBM的攻击能力指数大,但由于拦截系统对TBM3的射击有利度较高,TBM3的弹落点到保护对象的距离相对偏大,最后针对区域保护对象反而是TBM5的威胁度最大,TBM5一旦进入目标分配流程,区域反导指控系统需要分配更多的拦截系统资源优先拦截TBM5.这就说明区域反导威胁评估需要考虑拦截系统对抗TBM的能力.

2)一般运用灰色关联度分析方法计算关联度时,各属性的权重常常一样或者专家打分定权重,由于战场瞬息万变及其不同专家给出的属性权重具有一定的不合理性;基于熵的思想计算权重,根据客观信息之间的状态关系求解属性权重,提高TBM的综合攻击能力指数的可信度.

4 结论

区域反导威胁评估是区域反导指控系统规划拦截的首要前提和基础,是一项复杂多属性决策过程.本文从区域多保护对象全局出发,定性分析与定量研究TBM的属性,构建了用电场斥力来定量描述多TBM对多个区域保护对象的威胁度评估模型.

分析该威胁评估模型及其求解方法,可以得到以下结论:

1)基于电场力的计算威胁度,使得区域反导威胁评估简单实用,较直观地反映出TBM的攻击意图,对指控系统仿真具有一定的工程应用价值.

2)区域反导威胁评估是针对TBM威胁区域保护对象而建立的,是从区域内多个保护对象出发,而不是从局部要地出发研究,保护对象包括拦截系统本身,且赋予了较高的防御等级.

3)威胁评估考虑的因素不限于本文所列,在实际反导威胁评估中,威胁因素固化到系统数据库中.一旦TBM目标群来袭,指控系统根据构建的模型和求解算法全自动化地进行目标威胁排序,生成威胁排序队列.

这种区域多保护对象多TBM威胁评估模型及求解机制为威胁评估的定性定量研究提供了一种新思路与方法,希望能给相关人员一些启示.

1 肖金科,王刚,付强,等.反导C2BM技术体系结构研究[J].飞航导弹,2012,42(9):57−61.

2 耿涛,卢广山,张安.基于Vague集的空中目标威胁评估群决策方法[J].系统工程与电子技术,2011,33(12):2686−2690.

3 郭辉,徐浩军,周莉.基于区间数TOPSIS法的空袭目标威胁评估[J].空军工程大学学报(自然科学版),2011,12(1):40−15.

4 李俊生,梁伟,刘雪梅,等.基于离差最大化的导弹中段目标威胁度评估[J].系统工程理论与实践,2007,27(5):164−167.

5 羊彦,张继光,景占荣,等.战术弹道导弹防御中的威胁评估算法[J].空军工程大学学报(自然科学版),2008,9(2):31−35.

6 徐加强,毕义明,梁伟,等.基于离差最大的机场威胁度评估[J].系统工程与电子技术,2011,33(8):1816−1819.

7 李淼,祁载康.寻的制导导弹攻坚战斗部随进率研究[J].兵工学报,2011,32(10):1223−1229.

8 FUKUI Y,SHIMOJO M.Recognition of virtual shape using visual and tactual sense under optical illusion,Robot and Human Communication,1994.RO-MAN′94 Nagoya[C]//Proceedings,3rd IEEE International Workshop on,1994:294−298.

9 李淼,祁载康.寻的制导导弹攻坚战斗部随进率研究[J].兵工学报,2011,32(10):1223−1229.

10 郭昆,张岐山.基于灰关联分析的K匿名方法及其在聚类中的应用[J].系统工程与电子技术,2011,33(9):2139−2143.

11黄有澎,曹万华,张志云,等.基于灰色关联分析的异类传感器航迹相关算法[J].华中科技大学学报(自然科学版),2011,39(10):83−86.

12 CAO Z S,MA L,WANG N C,et al.An entropy-based evaluation method of maintenance support system[C]//Reliability,Maintainability and Safety(ICRMS),2011 9th International Conference on,2011:842−848.

13 JIAO X J,BAI J,CHEN S G,et al.Research on mental fatigue based on entropy changes in space environment[C]//Virtual Environments Human-Computer Interfaces and Measurement Systems(VECIMS),2012 IEEE International Conference on,2012:74−77.

14 BAO N,YIP H.A stochastic model for layered defense:Ballistic missile defenseandharborprotection[C]//WatersideSecurityConference(WSS),2010 International,2010:1−8

15肖金科,李为民,吕诚中,等.从试验视角看美军弹道导弹发展及其启示[J].装备学院学报,2015,26(5):105−109.