基于不完全信息静态博弈的DDoS防御机制评估方法研究

张尚韬

(福建信息职业技术学院计算机工程系,福建福州350003)

基于不完全信息静态博弈的DDoS防御机制评估方法研究

张尚韬

(福建信息职业技术学院计算机工程系,福建福州350003)

根据DDoS攻击和防御行为本身所具有的博弈性质,利用不完全信息静态博弈理论对DDoS攻防行为进行建模,提出了一种基于不完全信息静态博弈的DDoS防御机制评估方法,并用该方法对DDoS防御机制进行评估研究,利用仿真软件进行模拟实验,验证了该方法的适用性和有效性。

博弈;DDoS;贝叶斯纳什均衡;UDPFlood;SYNFlood

博弈论与网络攻防行为有着天然的密切联系。博弈论是研究多人谋略和决策问题的理论,它使用严谨的数学模型来解决现实中的厉害冲突。而DDoS攻击和防御之间就是一种冲突,一种对抗,DDoS攻击和防御行为本身就是一种博弈行为。因此,可以用博弈论的思想来研究DDoS攻防行为,博弈的双方就是DDoS的攻击方和防御方。双方都是理性的人或组织,博弈中对理性的描述是:在给定的约束条件下追求效用的最大化,显然,DDoS的攻击方和防御方是满足这个条件的,他们从各自的策略集合中选择能使自己效用最大化的策略执行[1-4]。

1 基于不完全信息静态博弈的DDoS防御机制评估方法

本文选取不完全信息静态博弈对DDoS的攻防博弈进行建模。不完全信息是指一般情况下,防御方对攻击方因拒绝服务攻击所产生的效用以及攻击方采用的攻击方法、参量等信息并不清楚。同样,攻击方对防御方的信息可能也不确定。静态是指攻击方和防御方同时选择且仅选择一次行动计划。在DDoS攻防行为中,攻击方和防御方都是理性的参与方,由于双方的策略集合具有相当的透明度,假设双方都了解对方的策略集合,在DDoS攻击发生时,防御方已经有了自己的策略选择,处于一定的防御状态,这样可更好地保证应对DDoS攻击的有效性。同时攻防双方可以通过一些手段检测到攻击和防御的效果,因此假设攻击方和防御方都了解对方在每一次攻防行为中的效用。但防御方对攻击方的某些攻击参量并不清楚,假设攻击方可选择的参量有两种:

(1)攻击代理数目少,每个代理的攻击流量大,发送大量的数据包;

(2)攻击代理数目多,每个代理的攻击流量小,发送少量的数据包。

基于以上假设,用不完全信息静态博弈定义DDoS攻防博弈模型如图1所示。此博弈用标准式描述可表示为 G={Aa,Ad;Ta,Td;pa,pd;ua,ud}。

图1 DDoS攻防博弈模型

(1)Aa,Ad是攻防双方的行动空间,其中Aa是攻击方的行动空间,Ad是防御方的行动空间,如表1所示。

表1 攻防双方的行动空间

(2)Ta,Td是攻防双方的类型空间,其中Ta是攻击方的类型空间,Ta={ta1,ta2},ta1表示攻击代理数目少,ta2表示攻击代理数目多,Td是防御方的类型空间。

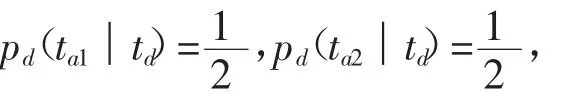

(3)pa,pd是攻防双方对对方类型的推断,这里先假设

也就是说,防御方推断攻击方的类型为ta1的概率为1/2,同样,推断攻击方的类型为ta2的概率为1/2。

(4)ua,ud是攻防双方的效用函数,攻击方的效用函数:,防御方的效用函数:ud=。

各参数的含义如表2所示。

在DDoS攻击中,攻击方的目的是占用系统的各种资源来损害合法用户的利益,而防御方的目的是保证合法用户的性能。在构造攻防双方的效用函数时,考虑到攻击方既可能利用资源耗尽型攻击SYN Flood消耗服务器的连接资源,也可能利用带宽耗尽型攻击UDP Flood消耗链路带宽。所以把链路带宽和连接资源都引入了效用函数的构造中。效用函数在DDoS攻防博弈模型中反映了攻防双方的偏好关系,是攻防双方策略到各自结果收益的映射。

根据以上提出的DDoS攻防博弈模型,可以求解该博弈的均衡。该博弈模型是不完全信息静态博弈模型,根据博弈论求解其均衡得到的是贝叶斯纳什均衡。根据均衡的定义可以知道,只有当双方均选择均衡策略时才能使自己的收益达到最大,并且理性的攻防双方都不会主动偏离均衡策略。因此,对DDoS防御机制进行评估的过程也就是求解贝叶斯纳什均衡的过程。只要计算出具体的贝叶斯纳什均衡,就可以得到攻防双方的最优策略选择,从而知道选择哪个防御机制能使防御方的效用最大化,指导对防御机制合理有效地选择。

2 仿真实验和结果分析

对DDoS防御机制评估方法进行仿真实验分析,验证该评估方法的有效性。这里使用NS2网络仿真工具来实现DDoS攻击场景的建立和DDoS防御机制的模拟,然后计算双方的效用函数,最终计算出攻防双方的贝叶斯纳什均衡,得到防御机制的最优选择。

2.1 对抗UDPFlood攻击的仿真实验设计及结果分析

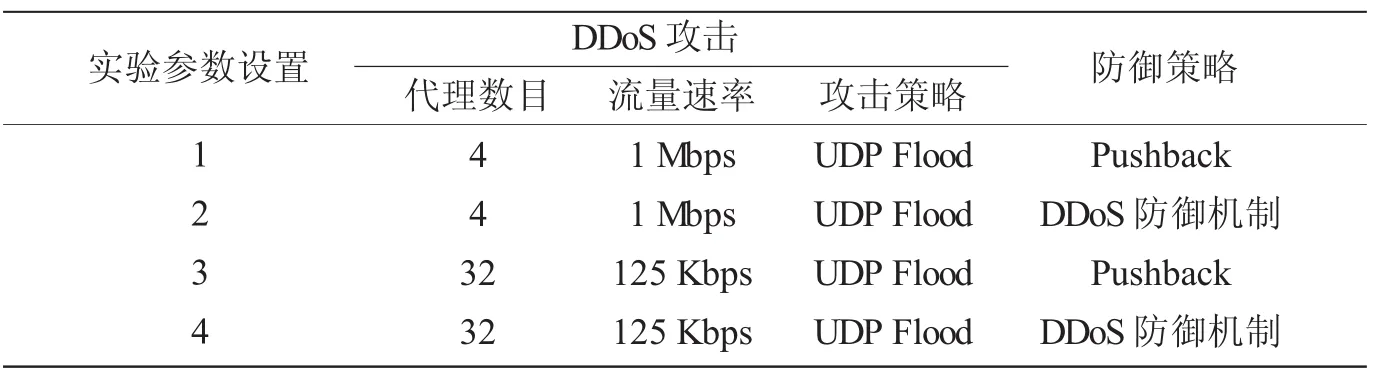

首先模拟攻击方选择实施UDP Flood攻击时,在实验中,设置多攻击代理的情况是有32个攻击代理,而少攻击代理的情况是有4个攻击代理。设置Poor用户的数目为10,Good用户的数目为28。Poor和Good是合法用户,它们的数据流是NS2流量发生器模拟的正常的Web流量。而Bad用户是攻击代理,它们的UDPFlood攻击流量类型是CBR,也就是攻击者一直发送固定的攻击流量。实验参数设置如表3所示,得到的实验结果如图2所示。

表3 对抗UDPFlood攻击的实验参数设置

图2 对抗UDPFlood攻击的结果

由上述实验结果可以得到以下结论:

(1)无论是用哪种防御机制进行防御,对攻击代理少,攻击流量大的攻击的防御效果要好于多代理但低攻击速率的情况。在攻击总流量相同的条件下,多攻击代理尽管分散了攻击源,但由于攻击速率较低,使Pushback机制在进行拥塞检测时聚类的区分度降低,导致更多的Poor用户误判为攻击者,从而减少了Poor用户的流量。

(2)DDoS防御机制防御UDP Flood的效果要优于Pushback机制。因为DDoS防御机制使用了白名单,合法的Good和Poor用户都将被记录进白名单,在Pushback模块进行速率限制时,将不会限制Poor用户的流量,从而使Poor用户可以得到更多的带宽。同时,Bad用户得到的攻击带宽也会减少。

2.2 对抗SYN Flood攻击的仿真实验设计及结果分析

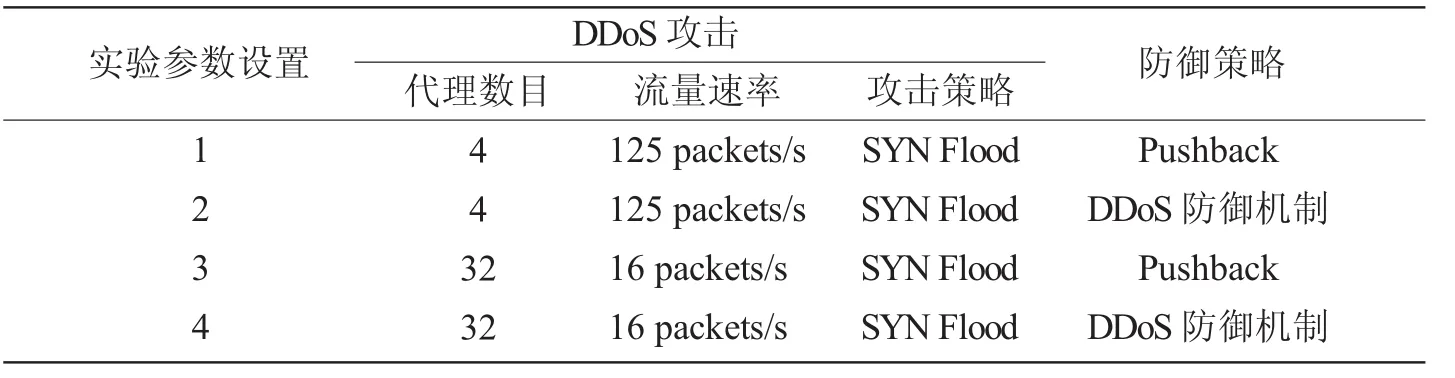

模拟攻击方选择实施SYN Flood攻击时,同样设置多攻击代理的情况是有32个攻击代理,而少攻击代理的情况是有4个攻击代理,设置Poor用户的数目为10,Good用户的数目为28。Poor和Good是合法用户,它们的数据流是NS2流量发生器模拟的正常的Web流量,而Bad用户是攻击代理,以一定的速率一直发送SYN Flood数据流。实验参数设置如表4所示,得到的实验结果如图3所示。

表4 对抗SYN Flood攻击的实验参数设置

图3 对抗SYN Flood攻击的结果

由上述实验结果可以得到以下结论:

(1)DDoS防御机制对SYN Flood的防御效果要大大优于Pushback机制。因为DDoS防御机制的Client Puzzle模块对SYN Flood攻击有较好的防御效果,而由于SYN Flood攻击只产生很小的数据流量,并不会导致到服务器的链路发生拥塞,也就不会触发Pushback机制,因此Pushback机制对这种攻击的防御效果很差。

(2)DDoS防御机制对少代理大流量的攻击的防御效果要优于多代理小流量的情况。因为攻击代理多的情况下,能和服务器建立真实连接的可能性也大大提高了。

2.3 求解贝叶斯纳什均衡及结果分析

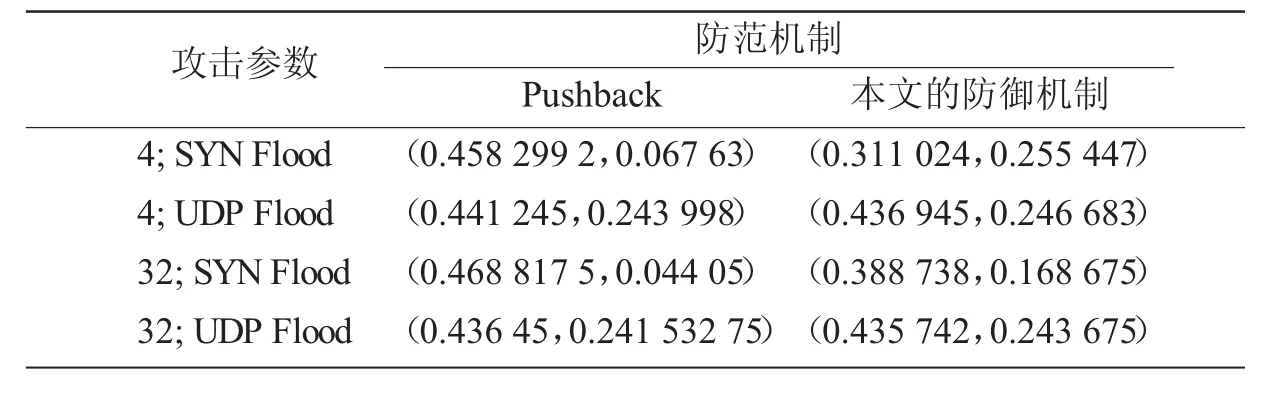

通过上述实验,根据攻防双方的效用函数可以计算出它们在各种情况下的效用。假设攻防双方对带宽和连接资源都同样看重,即设定权重影响因子为 α=0.5,β=0.5,α′=0.5,β′=0.5,计算得到双方的效用值,如表5所示。

表5 效用值

表5中,括号内的第1个值是计算出的攻击方的效用值,第2个值是防御方的效用值。利用Gambit工具来计算博弈的贝叶斯纳什均衡,得到攻击方的均衡结果是(0,0,0,1),防御方的均衡结果是(0,1),即防御方应以概率1选择DDoS防御机制。也就是说不管攻击方选择哪种攻击方式,都应选择DDoS防御机制,才能使防御方的效用达到最大化。

3 结语

根据DDoS攻击和防御的博弈性质,提出了一种基于不完全信息静态博弈理论的DDoS防御机制评估方法,并使用该评估方法对DDoS防御机制和Pushback机制进行了定量的评估研究,利用网络仿真工具进行了模拟实验,得到了不同防御机制在不同攻击场景下的性能和防御效果,并通过计算攻防双方的贝叶斯纳什均衡验证了该评估方法的适用性和有效性。

[1]JUN-JIE LV.AGame Theoretic Defending Model with Puzzle Controller for Distributed DoSAttack Prevetion[C]//Proc of the Seventh InternationalConference on Machine Learning and Cybernetics.Piscataway:IEEEPress,2008:1064-1069.

[2]MEHRAN SF.A Puzzle-Based Defense Strategy Against Flooding Attacks Using Game Theory[J].IEEE Transactions on Dependable and Secure Computing,2008,7(1):5-19.

[3]SHIPan,LIAN Yifeng.Game-Theoretical Effectiveness Evaluation of DDoSDefense[C]//Seventh International Conference on Networking.Piscataway:IEEEPress,2008:427-433.

[4]SHIJin,LU Yin,XIE Li.Game Theory Based Optimization ofSecurity Configuration[C]//IEEE 2007 International Conference on Computational Intelligence and Security.Piscataway:IEEEPress,2007:799-803.

Research on evaluationmethod of DDoS defensemechanism based on incom p lete information static game

ZHANGShang-tao

(Department of Computer Engineering,Fujian Polytechnic of Information Technology,Fuzhou 350003,China)

According to the nature of DDoS attack and defense behavior,we use the incomplete information static game theory tomodel the DDoS attack and defense behavior.An evaluationmethod of DDoS defensemechanism based on incomplete information static game is proposed.Themethod isused to evaluate the defensemechanism of DDoS.The simulation resultsshow that themethod isapplicableand effective.

game;DDOS;Bayesian Nash Equilibriums;UDPF lood;SYN Flood

TP393.08

A

1008-0171(2017)06-0012-05

2017-03-06

福建省中青年教师教育科研项目(JAT170937)

张尚韬(1980-),男,福建福州人,福建信息职业技术学院副教授。

王桂珍 foshanwgzh@163.com】