防护网络边界

企业网络安全防护体系一般都是按照安全域来进行设计的,而合理划分安全域的基础就是理顺网络边界。网络边界是指内部安全网络与外部非安全网络的分界线,由于网络中的泄密、病毒、攻击等安全事件的发生主要是透过网络边界来进行,网络边界实际上是企业网络安全的第一道防线,其重要性不言而喻,不少企业在网络边界安全防护方面投资巨大,购买各类安全设备进行层层防护,但是效果并不明显,安全事件仍然时有发生,导致企业逐步陷入“投资陷阱”中,其实这种现象很可能是网络边界防护方案设计不合理造成的,下面本文将结合一个实际案例介绍企业网络边界防护方案。

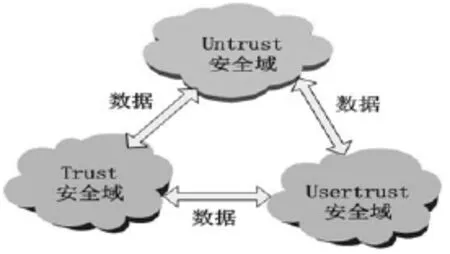

某公司的网络架构可抽象为三个安全域:Untrust域,Trust域 和 Usertrust域,其中Untrust域包含Internet区域,Trust域包含服务器区域,Usertrust域包含用户区域,这三个安全域之间均有双向的数据传输,如图1所示。

图1 某公司安全域示意图

任意两个安全域间均存在安全状况不对等的情况,必须采取合理的边界防护策略,防护策略必须覆盖网络层、传输层和应用层,根据安全域数据流向的不同,公司实施如下安全防护策略:

1.Untrust至 Trust:这个方向的数据流一般属于外网用户访问发布在外网的应用系统的流量,由 于Untrust区域的可信程度最低,所以需对来自该区域的流量进行严格过滤,采取何种过滤措施还需结合具体业务来选择。在网络层面上,在两个区域之间架设硬件防火墙,按照按需分配的原则进行NAT(网络地址转换)和PAT(端口地址转换)设置,确保有需求的服务器和端口才能发布在外网,Trust区域内的其他服务器一律不得与Untrust区域通信;在传输层面上,在防火墙上采取最低权限原则实施端口安全策略,只允许与业务相关的端口对Untrust区域开放,其他端口全部封禁;在应用层面上,按照业务流量类型可在防火墙下方依次部署防毒墙、IPS入侵防御设备、Web应用防护设备,并开启相应的安全策略,这些设备均以透明模式部署,仅开启管理口供网络管理人员进行维护,最大程度减少对网络架构的变更,其中防毒墙主要针对来自Untrust区域的木马、病毒进行防护,IPS针对常见的服务器、操作系统以及中间件的漏洞和DDoS这类恶意攻击进行防护,Web应用防护设备主要针对SQL注入、XSS攻击、网站篡改等Web类型攻击进行防护。

2.Trust至 Untrust:这个方向的数据流属于Trust区域内服务器与Untrust区域通信流量,一般包括系统升级、中间件升级、杀毒软件病毒库更新等应用程序产生的流量,对应的Untrust区域中的目标地址一般具有较高的可信度,如官方下载网站等,在网络和传输层面上,利用防火墙做DNAT(动态地址转换)设置进行IP地址伪装,确保数据流只能单向流动;在应用层面,在防火墙下方部署防毒墙即可,主要防范来自Untrust的木马、病毒等安全威胁。

3.Untrust至User trust:由于这两个安全域间采用了DNAT地址转换技术,数据流呈单向流动,从逻辑上考虑,该方向并没有有效的业务流量,但是可能存在Usertrust区域内用户主机不慎被植入病毒或木马,成为“肉鸡”或者“僵尸主机”的现象,这时就需要对该方向上的数据流进行识别和过滤,斩断Untrust区域内的控制主机与Usertrust区域内受控主机的通信,保护内部网络安全,所以需要在应用层面上部署IPS设备,重点针对僵尸主机进行防护。

4.Untrust至Untrust:这个方向的数据流属于Usertrust区域内用户主机与Untrust区域之间通信的流量,主要包括用户访问Internet资源的流量,由于用户行为的不确定性,所以流量类型非常复杂,如P2P下载、在线视频、HTTP访问等,该方向上的防护目的主要是避免用户主机访问异常资源而感染病毒。在网络和传输层面上,利用防火墙做DNAT设置进行IP地址伪装,同时可以利用ACL对Untrsut区域中的恶意IP进行封禁;在应用层面上,可利用防毒墙针对网页脚本病毒、邮件病毒、木马等安全威胁进行防护。

5.Trust至 Usertrust:按照安全域的职能划分,这个方向数据流实际很少,基本不涉及到业务数据,但为防止Trust区域内服务器被挟持,成为攻击Usertrust内网区域的跳板,还是需要部署一些安全策略;由于Trust区域和Usertrust区域本质上都属于企业内网,所以网络和传输层面上并不需要部署安全策略,在应用层上可以部署IPS设备,重点对DDoS攻击、主流操作系统漏洞进行防护。

6.Usertrust至Trust:这个方向的数据流属于Usertrust区域内用户访问Trust区域业务系统的流量,是需要重点保障的业务数据流,避免Trust区域内的服务器遭受攻击。在网络层面上通过划分VLAN对两个区域进行三层隔离,然后利用ACL控制不同的用户仅能访问对应的业务系统,如财务系统仅允许财务人员访问,其他人员访问请求全部被封禁;应用层面上,在安全域之间可部署防毒墙、IPS设备,重点针对传染性较强的病毒和木马进行防范,同时针对常见的服务器、操作系统以及中间件的漏洞和DDoS恶意攻击进行防护。

由于现在的安全设备绝大多数支持多路并行防护,所以一台安全设备可以针对多个方向的数据流进行安全防护,这样也大大节约了设备投资成本;部分安全设备甚至集成了覆盖网络层、传输层和应用层的安全模块,单台设备即可实现多层次、立体化的安全防护功能,这样也大幅降低了网络架构的复杂性,有利于网络运维工作的开展。

网络边界防护必须是一个完善的体系,能够形成一个有机整体,必须按照企业实际业务流量进行细粒度定制,否则将造成边界不明确、效果不佳,甚至会影响业务正常运转。只有合理划分网络边界,按不同数据流设计不同的安全策略,才能实现边界防护水平的提升。