计算机网络安全的主要隐患及管理措施分析

◆杨 洋

(南通航运职业技术学院 江苏 226010)

网络安全综述与趋势

计算机网络安全的主要隐患及管理措施分析

◆杨 洋

(南通航运职业技术学院 江苏 226010)

针对计算机网络隐患给人们造成的威胁,本文对目前计算机网络安全隐患进行了系统性的梳理,并就这些网络隐患造成的原因进行了分析,然后提出如何对这些措施进行防范。最后,针对网络安全的重要性,提出一种网络异常检测模型,从而为网络安全管理提供参考和借鉴。

网络安全;隐患;管理措施;入侵检测

0 引言

现代网络的普及,给人们生活和工作带来极大的便捷。网络技术被广泛应用在各个领域,在社会领域中扮演着重要的角色。但网络的普及也给人们带来很多的安全隐患,并严重影响网络的应用,给用户信息安全带来极大的影响。因此,如何理清网络安全隐患,并制定各种安全管理措施,成为提高网络安全性的重要途径和方式。

1 网络安全主要隐患与出现的原因

1.1 主要隐患

对网络安全来讲,主要是针对信息方面的安全。由此,在保障信息安全的前提下,通过一定的网络协议,从而保证用户通过计算机操作让各种信息保密。目前,在网络市场中,其主要的安全隐患大致可以分为以下几类:

木马程序和病毒入侵。在计算机网络安全中,木马程序和病毒入侵是常见的一种隐患,也是目前在网络安全中最具有危害性和破坏性的一种方式。一旦计算机感染病毒,就会将文件附加在计算机的各个文件或者是程序上,进而给用户计算机造成大面积的数据损坏,甚至让计算机瘫痪。而对于木马病毒和计算机病毒,其主要是通过代码的形式对PC端电脑入侵。当PC端的代码出现变化的时候,此时木马和病毒就会非常容易的进入到个人或者企业电脑,进而对电脑中的应用程序进行恶意的篡改和操作,最终引发计算机的瘫痪。如最近影响较大的“勒索病毒”,就是以程序木马、网页挂马等形式在网络中传播,一旦中毒,所有的文档会被加密,只有在缴纳“赎金”后方解密。

非法链接访问。随着人们精神上的需求,会通过各种网络渠道获取信息。在大量的网络信息渠道中,网页也变得五花八门,但大部分是通过程序的方式来获取用户的相关资料,这些就是非法链接。在这些链接中,网站提供者课堂通过病毒软件获取他人隐私,并对用户的网络资料进行篡改,从而给用户的使用安全带来严重隐患。

系统自身安全隐患。对计算机来讲,其本身就是一种虚拟和开放性的空间。人们可以通过计算机发布和获取各种信息,满足自身对信息的需求。但随着信息量的膨胀,网络环境安全也变得日益复杂,但随之而来的网络防御却没有提升,从而导致计算机防御出现漏洞,进而导致用户数据丢失或篡改。

1.2 产生的原因

针对上述的隐患,可以将其产生的原因归纳为三类:

第一,个人用户使用不当造成。这主要是由于网络的普及,导致用户在进入网络之前,忽视了网络自身的安全性,进而给一些不法分子带来可乘之机。

第二,计算机防护体系不完善,导致系统不能适应现有网络容量所需要的防护要求。

第三,黑客入侵。由于网络防护体系的不健全,导致系统存在很多的网络漏洞,进而给黑客带来很多的可乘之机。这些黑客利用网络漏洞,对计算机进行恶意攻击,进而侵入到用户电脑,获取相关的有利信息。

2 提高计算机安全保护的管理措施

针对目前计算机网络安全中存在的隐患,制定基于各种隐患的管理措施,成为提高网络安全的重要举措。对此,结合上述的问题和原因,提出以下几点网络安全管理措施:

第一,加强信息安全技术的研发。对计算机网络安全来讲,提高信息安全技术是解决信息安全的核心。因此,要加强对网络安全的防范,就必须要加强对网络安全方面的研发投入,以此更好的做好大众网络安全防护。

第二,构建完善的计算机网络防范体系。在网络安全防范中,防火墙技术是其中的一个关键。目前,我的防火墙体系大部分都是由硬件和软件两个部分构成,并且在使用过程中对数据进行检测和保护。而通过防火墙的设置,可以在一定程度上限制黑客行为,并大力增强信息的安全性。对于防火墙技术来讲,目前主要使用的包括代理服务器型防火墙、包过滤型防火墙、全状态包过滤型防火墙三种。而在具体的应用中,应结合不同类型的防火墙,并在以太网中的任意链路进行分割,然后形成一个安全的网络区域,进而对数据进行保护。

除防火墙以外,为更好的杜绝病毒感染,还应该对计算机可能感染病毒的途径进行分析,如通过杀毒软件的方式,实现对病毒入侵报警、分布式病毒查杀等,从而在第一时间内处置病毒,找到感染的部位。

第三,加强对计算机网络的访问设置。对计算机网站访问中,开发者要加强对访问者的控制,并加强对网络的监控。通过网络监控体系,加强对网络隐患页面的控制,并通过窗口检查,防止网络使用中的非法入侵。

3 网络安全管理应用实例设计

3.1 RC加密算法的提出

随着现代网络技术的应用,无线网络被广泛的应用,如在高校图书馆、餐饮企业等各种场景。无线网络的应用,极大的提升了人们获取信息的效率。但是,在实际的场景应用中,非法入侵和监听使得无线网络存在很多的安全隐患。对此,在网络安全的防范中,提出一种基于改进 RC4加密算法。而之所以提出该算法,是该算法通过生成密钥长度可变的流加密算法簇,从而使得该算法具有良好的随机性和抵抗分析能力。

3.2 RC4加密算法改进

其具体的步骤为:

(1)制定一个短密码,并将其储存在key[MAX]数组中,与此同时还存在一个数组S[256],令S[i]=i。然后将数组key与S进行重新排列,具体算法为:

for I from 0 to 255

s[i]:=i

end for

j:=0

for I from 0 to 255

j:=(j+s[i]+key[I mod key length]) mod 256

swap values of s[i] and s[j]

end for

(2)借助上述的数组S产生任意长度的密钥,具体算法为:

i:=0

j:=0

while generating output;

i:=(i+1) mod 256

j:=(j+s[i]) mod 256

swap values of s[i] and s[j]

k:=s[s[i]+s[j] mod 256]

out put k

endwhile

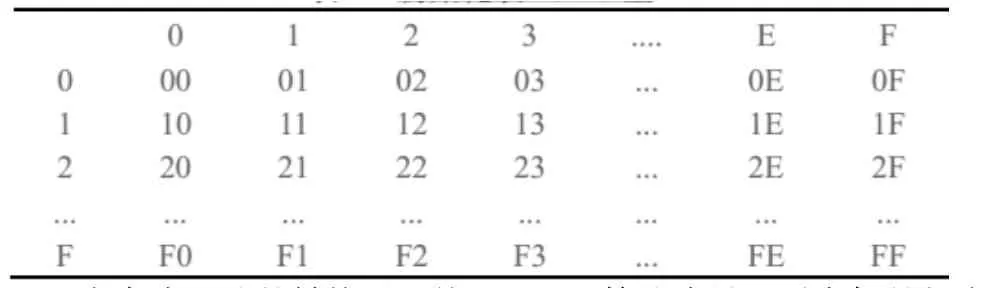

但是,通过上述的分析可以看出,但是其产生的任意数组在0~255之间,还时存在一定的局限性。对此,在上述基础上,将0~255全部采用16进制数,并严格按照表1进行排列。

表1 初始化表16*16 型

在完成上述的转换后,按照 RC4算法步骤,对密钥的长度进行计算。

具体计算步骤如下:

第一步:

第二步:

针对上述的步骤,可以通过改变 mi和 mj选择的方式,进而来避免密钥受到攻击,最终提高无线网络安全。

4 结语

总之,网络安全是一个非常复杂难解决的问题。由于其导致隐患的因素多,使得其面临的解决方法很多,并且在实际的应用中需要结合具体的场景制定具体的方案。但是,针对上述的隐患,加强对网络防护体系,以及加强对新技术的研发,是解决不断变化网络威胁的重点,也是关键。

[1]赵明阳.基于 RC4加密算法对无线网络安全技术的研究[J].网络安全技术与应用,2017.

[2]罗常.基于 RC5加密算法的无线传感器网络安全通信协议实现技术[J].机电工程技术,2014.

[3]唐琳,王瀚伦,王耀祖.电力调度自动化系统网络安全隐患及防止措施[J].信息系统工程,2016.