TVOS智能终端CA安全中心解决方案浅析

薛淞文+王娇

摘 要:TVOS系统安全对终端机顶盒的可靠运行、搭载业务的有序开展及用户安全使用起到决定性作用。TVOS智能终端在运行过程中,所有数据的安全传递全部通过对应的密钥对来加解密验签,而密钥对的安全产生、传递和管理由CA安全中心完成。文章主要围绕启动安全、系统安全及应用安全这三个安全体系展开。

关键词:TVOS;CA安全中心;密钥;签名校验

中图分类号:TP309 文献标识码:A 文章编号:2095-1302(2017)06-00-04

0 引 言

陕西广电网络已研发完成基于国家广电总局TVOS智能电视操作系统的终端机顶盒,并在陕西各地市进行了规模试点应用。公司考虑到后期的运营安全,应对系统刷机、系统侵入、违规应用等重点安全问题,提出了CA安全中心解决方案。该方案贯穿了TVOS终端的启动安全、系统安全以及应用安全三个层次的密钥生成、管理和流转的安全自动化流程,实现终端安全可管可控的目的。

1 CA安全中心体系架构

1.1 安全分层体系

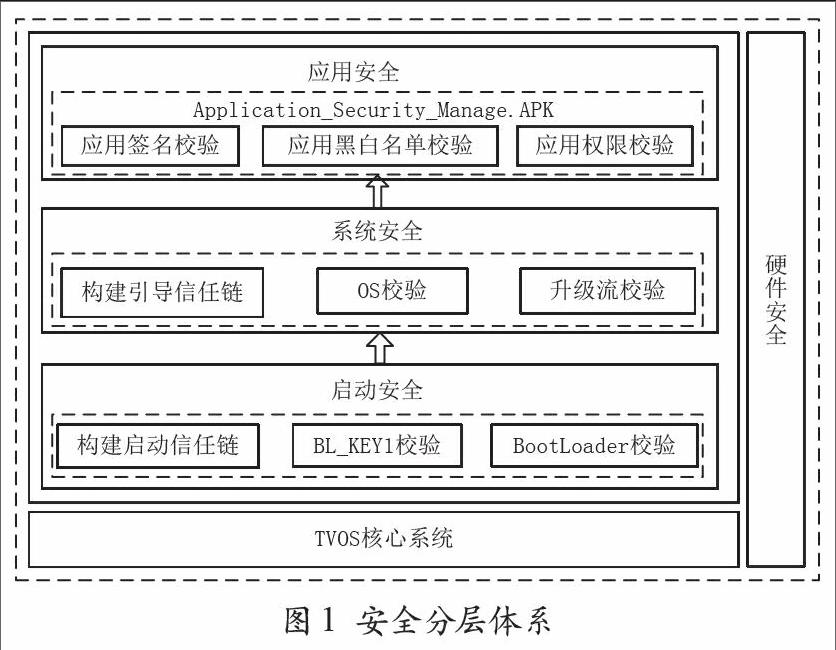

TVOS的安全保障需通过多个层级来实施,CA安全中心是各层级安全方案实施的核心,同TVOS各业务平台及支撑系统有机协同,形成一条可靠可信的层次化安全信任链,最终实现保证系统安全的目标。TVOS终端安全管控体系主要划分为启动安全体系,系统安全体系,应用安全体系。

1.1.1 启动安全体系

该层是TVOS安全的基础,保证数据的安全存储及数据的不可篡改性。由机顶盒提供特定的硬件,并烧录专用的固化程序,实现对后续加载步骤的安全保障。

1.1.2 系统安全体系

该层主要是在TVOS的前端与终端之间建立一条可靠可信的安全数字证书体系,通过PKI体系的密钥管理技术与数字证书实现TVOS终端运行软件及各应用的管控安全,并对终端数据信息进行有效保护,实现对后期新增的涉及用户账户资金安全及用户信息安全的支撑。

1.1.3 应用安全体系

该层主要由应用商店服务端与客户端相互配合,实现对受信应用的推荐、安装及应用程序的管理。涉及到标准的APK签名机制,采用特定的应用管理安全策略,为TVOS终端应用的下载、安装和使用提供安全管控机制。

图1所示为TVOS安全分层体系。在自下而上的三个安全分层中,下层安全是上层安全的基础,上层安全是下层安全的保障。

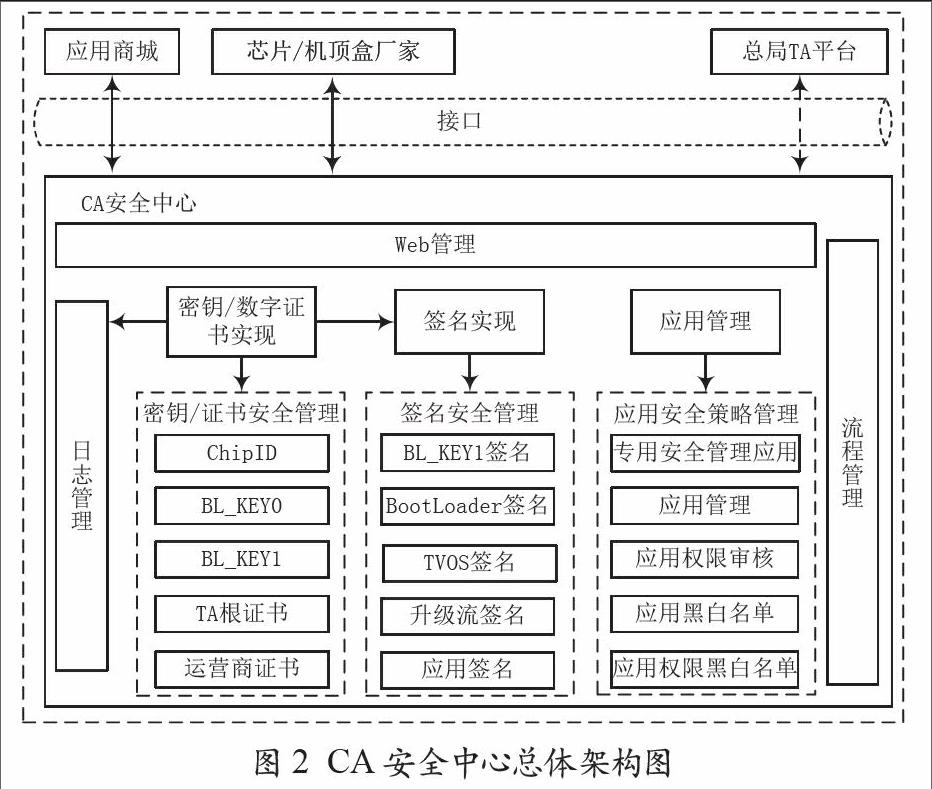

1.2 总体架构说明

CA安全中心以Web页面形式展现,充分利用B/S模式的优势提高系统的可维护性和便捷性。CA安全中心通过生成密钥及数字证书完成相应TVOS操作系统镜像、BootLoader、TVOS应用的安全签名,同时完成TVOS终端应用认证管理、应用黑白名单管理及每个TVOS应用的权限管理。图2所示为CA安全中心总体架构。

(1)CA安全中心通过接口将签名好的数据文件交给申请签名的机顶盒厂商与软件厂商。

(2)应用商城通过接口推送给CA安全中心未签名的TVOS应用软件用于签名,CA安全中心将签名完成后的TVOS应用软件打包,再通过接口交由应用商城上架。

(3)系统也预留了与广电总局TA平台接口,完成与总局TA平台的密钥证书交互。

2 CA安全中心实施方案

2.1 硬件安全管理

2.1.1 CA安全中心密钥/证书管理建设内容

CA安全中心通过可视化的Web页面实现多种芯片的密钥申请、生成、查询、修改,同时实现对各参与方包括终端厂商、芯片厂商、应用商店及CA中心人员的角色管理,以及相关密钥的申请、下载、查询、数据导入导出权限等。陕西广电CA安全中心对密钥/证书的管理主要包括以下五个方面:

(1)Chip ID管理:Chip ID也称作OTP高安芯片的公开标识符,其标注信息包括芯片厂商、芯片型号及芯片的全球唯一标识符等相关信息。CA安全中心目前采用与芯片厂家对接,并以文件导入的方式实现存储相关芯片的Chip ID。

(2)BL_KEY0管理:BL_KEY0的公私鑰对由CA安全中心自动生成,BL_KEY0私钥用于对指定的BL_KEY1公钥签名,然后由终端厂商烧录到机顶盒;BL_KEY0的公钥需嵌入高安芯片的安全区域,用于TVOS终端启动时对BL_KEY1私钥的验证。

(3)BL_KEY1管理:BL_KEY1公私钥对由CA安全中心自动生成,用BL_KEY1私钥对BootLoader、TVOS镜像及升级文件签名,然后由终端厂商烧录到机顶盒;BL_KEY1的私钥对BL_KEY0的公钥签名,并将签过名的BL_KEY0公钥烧入至终端Flash区域。

(4)TA根证书管理:TA根证书主要用于签名与校验运营商证书。其公私钥对由CA安全中心生成,TA根证书私钥用于对运营商证书签名;TA根证书公钥用于终端厂商烧录到终端Flash。

(5)运营商证书管理:CA安全中心自动生成运营商证书公私钥对,运营商证书私钥用于对应用商店上传到CA中心的应用进行签名;运营商证书公钥被TA根证书签名后交由终端厂商烧录到终端Flash。

2.1.2 CA安全中心签名管理建设内容

各参与方根据需要在CA安全中心申请密钥,按照既定流程将未签名的文件通过离线文件或Https网络加密传递的形式传递给签名方签名,签名完成后文件返回申请方。

陕西广电CA安全中心需要完成签名的文件使用相应的BL_KEY0私钥对BL_KEY1公钥签名;使用相应的BL_KEY1私钥对引导程序、系统镜像以及升级流文件签名;使用相应的TA根证书私钥对运营商证书签名;使用运营商证书私钥对App签名。

表1所列为CA安全中心签名管理建设内容。

2.2系统安全管理

陕西广电搭载TVOS系统的智能终端安全体系基于CA安全中心,主要以OTP高安芯片为硬件支撑基础。在终端系统启动时逐步建立从芯片启动到引导程序再到TVOS系统加载的完整信任链,保证终端系统运行环境的安全。TVOS安全启动的认证实现流程采用数字签名技术(RSA算法和HASH算法),整个安全信任链环环紧扣,层层嵌套,仅當上个环节的签名通过安全校验后,方可启动下一环节,有效规避TVOS智能终端被刷机和被克隆的风险。图3所示为TVOS安全启动认证实现流程。

2.2.1 安全芯片到引导程序的信任构建

安全芯片到引导程序是信任链构建的第一个环节,此环节为安全方案提供安全根基,如存储安全、不可篡改性等。该过程涉及到的密钥包括BL_KEY0公私钥对和BL_KEY1公钥。该环节的实现流程为:

(1)当TVOS终端加电启动时,首先由ROM固化代码主导终端系统的控制权,读取之前写入高安芯片OTP区域的BL_KEY0公钥。

(2)ROM固化代码从终端Flash读取之前写入BL_KEY1公钥和被BL_KEY0私钥签过名的BL_KEY1公钥文件,通过哈希算法对两者进行对比校验。

(3)BL_KEY1校验通过后,ROM固化代码开始加载BootLoader引导程序,并读取烧录入Flash的由BL_KEY1私钥签过名的BootLoader进行对比校验,校验通过后加载引导程序到内存中,此时由引导程序接管系统控制权并完成系统的安全加载。

2.2.2 引导程序到TVOS系统的信任构建

从引导程序到TVOS系统的信任链构建过程就是从硬件OTP区域到ROM的过程,只有在TVOS镜像未被篡改,通过密钥校验搭载在机顶盒上的系统和应用程序才逐步启动,否则启动recovery系统对终端重新烧写;若recovery未校验成功,则机顶盒无法使用。该过程涉及的密钥包括BL_KEY1公私钥对,其实现流程如下:

(1)从Flash中装载TVOS内核镜像,对CA管理中心生成的由BL_KEY1私钥签名的TVOS镜像进行签名校验。

(2)校验通过,则由TVOS系统接管系统控制权继续装载组件层的模块,此时安全加载TVOS操作系统;若未通过安全校验,则终端将强制执行系统恢复加载备份系统,以保证TVOS终端的启动安全,规避终端被刷机的风险。

2.2.3 系统安全升级的信任构建

系统安全升级的信任构建发生在系统需要优化完善或增加新业务功能的情况下,一旦升级流被恶意篡改,会导致升级失败等诸多不良后果。该过程涉及到的密钥有BL_KEY1公私钥对。该环节的实现流程如下:

(1)在终端上电并加载引导程序时,系统会检查升级标志,若没有升级标志,则进入正常TVOS系统;若有升级标志,系统认为可对其进行软件升级更新,便开始对被BL_KEY1私钥签名过的升级文件进行签名校验。

(2)若升级文件通过校验,则终端下载升级文件并对当前运行的TVOS终端进行升级;若校验未通过,则系统默认升级文件不合法,终端OTA升级失败,重新加载现有版本的TVOS系统。系统安全升级的信任构建可避免终端通过升级的方式被刷机。

2.3 应用安全管理

CA安全中心实现对第三方应用签名的安全管控:

(1)CA安全中心将应用商店系统上报的第三方应用进行签名后再交由应用商店上架,用户只可从应用商店下载已审核签名过的应用,以此保障终端所安装的应用安全合法。

(2)对于第三方应用的签名管理,CA安全中心具有将应用签名重新打包的功能(集成了应用商店文件打包工具)。通过可视化的Web界面,CA安全中心对上报的待签名应用文件进行签名打包,最终生成新的META-INF文件夹交给应用商店上架。图4所示为App被签名、重打包流程。

(3)用户在使用TVOS终端时,所有的应用只能通过应用商店下载安装。当用户端发起下载指令后,终端先要使用烧录在终端的TA根证书公钥校验TA根证书私钥签名的运营商证书生成的CERT_TA.SF文件,若通过校验则表示运营商证书安全可靠。读取运营商证书公钥校验运营商私钥签名的App应用,通过校验的应用程序被认为是合法的,用户可安全下载使用。

(4)只有被TA根证书、运营商根证书签名校验过,被认定安全合法的应用才可被正常安装运行。若应用未通过校验,则认为该应用被篡改或不合法,对于该类应用,TVOS终端均不可下载使用。图5所示为App校验流程。

3 结 语

CA安全中心的建设是在TVOS安全体系和安全机制的基础上,采用软件学和现代密码学等技术手段,管控终端具体的安全策略。该平台有力保证了从底层芯片的硬件启动安全到终端正常运行的系统安全以及到第三方软件的应用安全的全流程,可有效应对刷机、系统侵入、违规应用等重点安全问题,为后期TVOS智能终端的运营规划夯实基础。

参考文献

[1]史创明,王立新.数字签名及PKI技术原理与应用[J].微计算机信息,2005,21(6X):122-124.

[2]盛志凡,王强,刘进,等.智能电视操作系统TVOS1.0安全技术方案[J].广播与电视技术,2015,42(9):40-49.

[3]胡颖.公开密钥加密体系和数字签名技术的研究[J].计算机光盘软件与应用,2013(11):298-300.

[4]薛淞文.TVOS业务平台及支撑系统方案浅析[J].中国有线电视,2017(2):126-129.

[5]王娇,薛淞文.TVOS运营支撑系统落地浅谈[J].物联网技术,2017,7(3):94-97.

[6]王明敏,熊俊,朱允斌,等.面向TVOS的智能终端关键业务承载技术的研制[J].世界广播电视,2014(11):22-33.

[7]张东东.TVOS电视操作系统分析和展望[J].中国有线电视,2015 (3):253-255.

[8]刘佳,杜雪涛,朱文涛,等.互联网数据中心安全解决方案[J].电信工程技术与标准化,2010,23(2):25-29.