一类新的基于移动序贯测试的无线传感网络节点克隆攻击检测

周豫苹,于冬梅,陈群山,陈 东

(1.闽南师范大学计算机学院,福建 漳州 363000;2.江苏理工学院电子信息工程学院,江苏 常州 213001;3.中国电信股份有限公司漳州分公司,福建 漳州 363000;)

一类新的基于移动序贯测试的无线传感网络节点克隆攻击检测

周豫苹1*,于冬梅2,陈群山1,陈 东3

(1.闽南师范大学计算机学院,福建 漳州 363000;2.江苏理工学院电子信息工程学院,江苏 常州 213001;3.中国电信股份有限公司漳州分公司,福建 漳州 363000;)

无线传感器网络经常被部署在无人值守且严酷的环境中,攻击者能通过克隆节点来发起各种的内部攻击。本文提出一种新的分布式移动节点克隆攻击检测方法。仅当证人节点和被检测节点相遇或相关证人节点相遇时,检测信息被转发到证人节点进行检测。同时,利用序贯概率比检测技术,避免单一样本产生的高错误率。移动辅助的随机验证和序贯测试技术相结合,降低传统路由寻径开销和误警率/虚警率。仿真结果表明,协议具有较高检测效率和合理的开销。

移动无线传感器网络;节点克隆攻击;序贯检验;移动辅助;随机验证

无线传感器网络由许多部署在监测区域的廉价微型传感器组成。因其易于部署而越来越受欢迎,特别是移动无线传感器网络,其移动节点具有传感、通信和移动能力,能满足更多应用需求[1-3]。例如,野生动物活体监测,病人心脏状况跟踪等。随着移动无线传感器网络广泛应用于不同领域,各种物理攻击层出不穷,例如捕获攻击,虫洞攻击、Sinkhole攻击、窃听等,无线传感器网络的安全问题面临严峻考验[4]。由于微型传感器节点被任意部署且处于无保护状态,攻击者很容易直接捕获传感器节点,并通过分析获取节点秘密信息,如身份证明,代码,密钥对等,然后利用秘密信息克隆变节节点,将克隆节点部署到关键战略位置,拥有合法身份的克隆节点通过内部攻击会导致网络完全瘫痪,給网络带来毁灭性的灾难。例如,克隆节点不仅可以捕获、吞噬正确数据,注入虚假数据。也可以监视网络流量。更严重的是,克隆节点可以发布虚假的路由信息或静默相关节点来控制网络拓扑。节点克隆攻击已成为无线传感网络安全的主要困扰之一[5]。

根据证人节点的选择方式,节点克隆攻击检测分为集中式检测[6-7],和分布式检测[8-12]。Yu等[6]提出了一种利用压缩感知技术来区分网络中正常节点和克隆节点的方法。Zhu等[9]应用分布式局部多播技术实现克隆节点检测。Zeng等[12]针对克隆检测,提出了两种基于表的随机游走和改进随机游走方案。现有方案大多基于节点位置冲突检测克隆节点,因此无法适用于移动无线传感网络,移动环境下的节点克隆攻击检测方案研究必须另辟蹊径。同时由于节点的移动性,如何选择分布式证人节点成为一个技术关键。把相关检测信息转发到指定的移动证人节点的开销和难度也是设计这类方案的困难问题。

1 序贯概率比检验

在静态传感网络中,相同节点出现在不同位置是矛盾的。然而在移动传感网络中,这种检测标准无法适用,必须探索其他技术检测移动克隆节点。采用高效速度测量系统,因为相同身份出现在不同的地点,克隆节点的监测速度明显快于正常节点的速度,它甚至超越系统设置的速度阈值。不失一般性,假如移动节点的速度超越预定义的系统速度最大值vmax,则该节点很大概率为克隆节点。

依据最大速度的判断标准,依靠单一样本直接进行判断容易产生较大错误率,序贯概率比检测技术可以有效缓解该问题。亚伯拉罕·瓦尔德在1947年首次提出了序贯概率比检验的理论SPRT(Sequential Probability Ratio Test)。事实上,SPRT是一个特定的统计模型,基于序贯概率比检验的节点克隆攻击检测新方法能获得良好检测效果[14]。根据序贯检验的统计假设分为零假设和交替假设,检验过程表示为在规定最小值与规定最大值的两点之间直线上随机漫步过程。初始时,零假设关联规定最小值的下限端点,而交替假设关联规定最大值的上限端点。检测过程中,随机漫步根据移动传感器节点的监测速度选择行进方向,从直线上的任意点向两个端点直线行进。下限端点根据低于预定义最大速度值的次数设置,上限端点根据高于预定义最大速度值的次数设置。每一次检测,随机漫步命中或超越下限端点时,则零假设被接受,移动传感器节点被判定为正常节点。反之,随机漫步命中或超越上限端点时,则交替假设被接受,移动传感器节点被判定为恶意节点。

基于序贯概率比的移动克隆节点检测的基本原理:当移动传感节点移动到新的位置,首先判断一跳邻居节点是否是其自身的证人节点。如果相遇的邻居节点是证人节点,则由证人节点向待测节点发出请求数据包,请求待测节点的时间地点信息,并以一定概率存储收到的时间地点信息。证人节点利用接收到的两个连续时间地点声明计算待测节点速度。每个监测速度作为序贯检测的样本。如果速度样本超过系统设定的最大速度vmax,随机漫步朝上限端点方向加速。一旦漫步命中或穿越上限端点,则检测到节点克隆攻击。另一方面,如果观察到的速度不超过的最大速度vmax,随机漫步将沿下限端点行进。一旦漫步命中或穿越下限端点,即移动节点被认为是正常节点。

2 协议环境

2.1 网络模型

克隆节点分散部署到传感网络不同位置,在检测节点克隆攻击过程中,采用分布式检测方式能有效避免集中式检测造成的单点失效、局部节点因耗能巨大而过早消亡等问题。针对指定证人节点的确定性检测,节点克隆的智能攻击可以预测证人节点,并在检测开始前提前控制证人节点,使检测无法进行。随机选择证人节点的随机检测方式使检测方案更安全,所以检测协议的设计应具有随机性和分布式的特点。一旦检测到克隆节点,系统将触发相应的撤销机制,由证人节点向全网通报并废除克隆节点。这样,克隆节点将无法参与传感网络的正常工作。由于传感器节点体积微小,因此存在一些固有缺陷,如能量受限和存储空间较小,为提高协议的检测效率,延长传感器节点的生存周期,如何减少通信量和计算量,以降低能耗和提高存储效率成为协议设计必须考虑的问题。

移动无线传感器网络是由大量体积微小,价格低廉的移动传感节点组成。这些微型传感器节点被随机部署到传感网络中,以随机位点移动模式在网络空间中漫步。每个传感器节点都有能力定位自己的地理位置。同时,它可以对邻居节点的位置信息进行认证。网络中的所有移动节点使用松散时钟同步。任何两个移动节点之间的通信链路采用一般的双向通信模型。在网络的生命周期内,能量耗尽或物理损坏的节点将被排除。网络中的基站可以是移动或静止,同时必须是安全和可信的。在节点被部署前,PKI系统为其预分配一对公/私密钥对[15]。每个节点都可以通过权威机构获取其他节点的公钥。因此,攻击者无法伪造新的传感器节点身份。假设攻击者破坏合法节点的能力是有限的,只有有限数量的合法节点被颠覆。如果绝大多数合法节点被颠覆,则检测攻击的任何方案将失效。克隆节点至少有一个一跳邻居是正常的。攻击者以完全隐秘的方式捕获和破解正常节点,以避免触发节点克隆攻击自动检测协议。同时,攻击者可以自动记忆变节节点以避免重复攻击。

2.2 移动模型

定义1 随机位点移动模型RWP(Random Waypoint Mobility Model)中,节点的移动趋势:首先在网络区域随机选择一个位点X;在速度区间[vmin,vmax]随机选择一个移动速度v,节点以速度v从初始点沿位点X方向直线运动;在区间[0,Tmax]中随机选择一个时间Tstop,在位点X处停留Tstop直至一个纪元时间结束;不断重复上面的运动过程。

其中,纪元是节点以一定速度,沿同一方向行进到某一位置,然后停顿一段时间的过程。

假设移动传感节点移动区域为矩形区域,则随机位点移动模型具有以下特性:

在一个纪元内,节点的平均移动距离是:

(1)

节点停留在位置(x,y)的概率是非均匀分布,概率密度是

(2)

在一个纪元内,节点的平均移动时间是:

(3)

(4)

式中:g(θ)=-2cos4θ-2cos3θ|cosθ|+cos3|cosθ|+cos2θ+cosθ|cosθ|+1。

在随机位点移动模型中,每个节点随着移动而趋向网络中心。节点的非均匀分布使对随机位点移动模型的分析更加困难。

3 协议框架

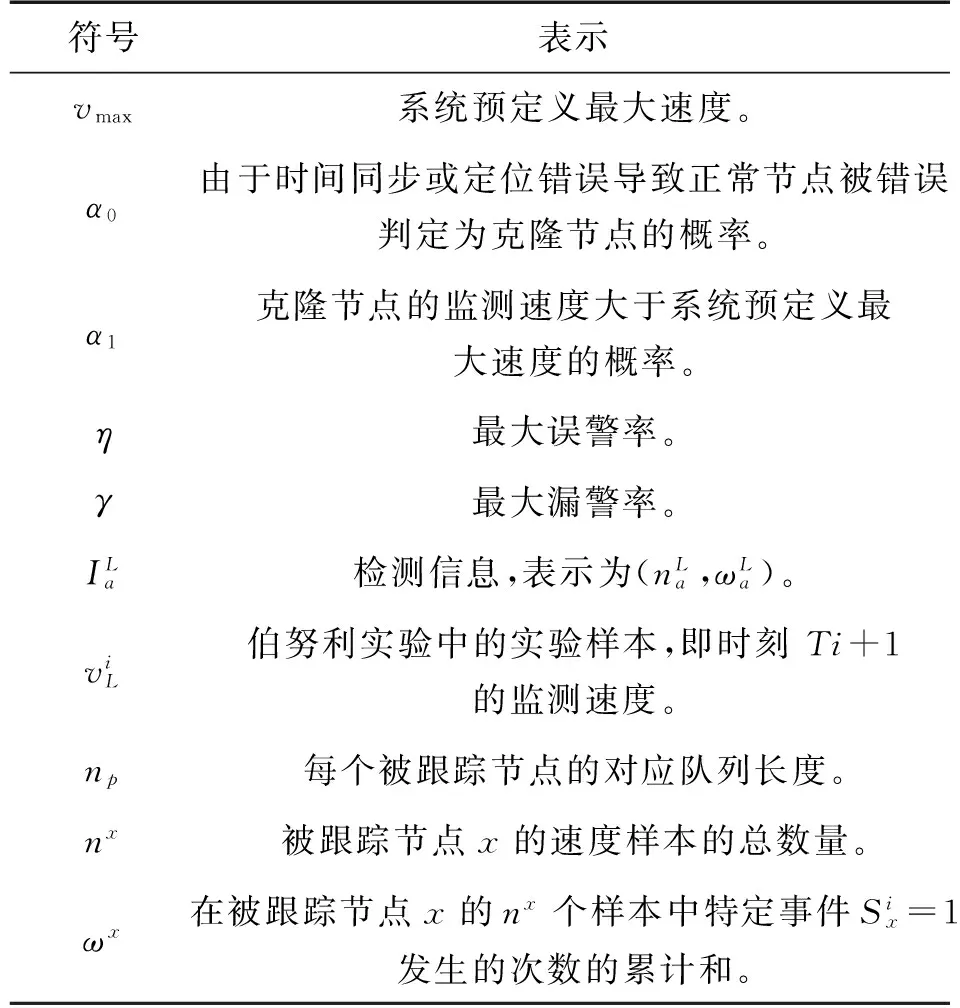

不同于确定性验证的节点克隆攻击检测协议,一种新的基于随机性验证的节点克隆攻击检测协议即基于相遇的序贯检测协议(ESTP)能有效避免攻击者的智能攻击,防止攻击者通过预测并提前控制证人节点从而使检测协议失效。同时,ESTP协议利用移动节点移动辅助性实现检测,可以节省寻找证人节点所需的路由开销。当证人节点接收到隶属于其跟踪集中的某一单跳邻居的时间地点信息时,序贯概率检测方法被应用于采集多样本进行节点克隆攻击检测。一旦两个具有相同被跟踪节点的证人节点相遇,检测信息被转发到其中一个证人节点执行攻击检测。表1为ESTP协议中的相关符号表示。

表1 协议的相关符号表示

协议分为如下3个阶段:

①时间地点声明的生成和验证

|TL-Tn|≻ξ+τ

式中:TL是移动节点L收到请求数据包的时间,Tn是邻居节点发送请求数据包的时间,ξ是时间地点声明传输的时间延迟;τ是时间同步过程中的最大误差;否则,节点L生成一个时间地点声明,表达为{IDL,tL,lL,SIGSKL(H(IDL||tL||lL))},其中,IDL是移动节点L的身份,lL表示节点L的位置,tL是生成时间地点声明的时间;‖表示拼接操作,SIGSKL(H(IDL||tL||lL) 表示将节点L的身份ID、时间地点声明生成时间和节点位置等三部分信息级联后求其哈希值,再利用节点L的私钥加密哈希值以完成对发送信息的认证。邻居节点作为节点L的跟踪节点收到数据包后首先验证数据包的完整性,并判断跟踪节点与被跟踪节点距离的合理性。一旦验证失败或距离不合理,数据包将被丢弃,否则,数据包以一定概率被保存下来。

②相遇和检测

(5)

(6)

(7)

监测速度大于预设最大速度的概率α表示为

(8)

设置一个预定义的阈值α′来判断节点L是否是克隆节点。如果概率α大于或等于预定义的阈值α′,则可以推断,移动节点是克隆节点。相反,当概率α低于预定义的阈值α′时,移动节点被视为一个正常节点。节点克隆攻击检测的问题可以归结为序贯概率比检验。在检测过程中,一个好的取样策略可以容忍最大概率错误。要做到这一步,序贯概率比检验可以进一步归结为一类包含零假设α≤α0和交替假设α≥α1的假设检测,其中α0≤α1。当α≥α1成立且零假设被接受,将导致漏警率。另一方面,当α≤α0成立且交替假设被接受,这将导致误警率。为了尽量避免这两种错误,最大的漏警率γ和最大的误警率η被设置为阈值,以保证漏警率不超过γ和误警率不超过η。

序贯概率比检验定义了两种假设,一种是零假设H0,另一种是交替假设H1。零假设意味着节点是正常的。而交替假设意味着该节点是克隆节点。检测通过伯努利实验进行描述,节点的监测速度作为实验样本。如何根据所观察的n个样本来判断移动节点是否为克隆节点是关键问题。不妨设n个样本的对数概率比定义为Ln

(9)

(10)

(11)

式中:α0=Pr(Si=1|H0),α1=Pr(Si=1|H1)。参数α0和α1满足如下要求:α0根据正常节点由于时间同步误差或定位误差被错误地检测为克隆节点的概率设置;另一方面,α1则根据克隆节点的监测速度大于系统预设的最大速度vmax的概率设置。因此,α0<α1。序贯概率比检验利用对数概率比Ln来判断是否接受假设H0或假设H1。决策过程如下:

其中,γ为最大漏警率,η为最大误警率。进一步将式(11)代入检测过程得:

③转发和检测

(12)

(13)

由方程(12)可以推导

(14)

将式(12)、式(13)代入检测第2阶段式(11),归结检测过程如下:

4 仿真实验

4.1 仿真环境

仿真实验采用OMNET++平台,N个传感器节点均匀初始均匀部署到面积为1 000 m×1 000 m的正方形区域,传感器节点数量从100到1 000之间变化。每个节点的通信范围从50 m到100 m不等,采用随机位点移动模型(RWP)作为运动模型,利用Ganeriwal等人的代码[16]构建稳态分布的随机位点移动的运动模型。

在随机位点移动模型中,节点在(2 m/s,8 m/s)速度区间中随机选择一个速度朝某特定位点移动。当一个纪元结束时,节点将在该位点停留Tstop,随机时间Tstop是一个在(0 s,20 s)范围内取值的时间。

在仿真实验中,只有一个变节节点和一个克隆节点被部署在网络中。IEEE802.11协议作为每个节点的介质访问控制协议。假设用户定义漏警率γ=0.01和误警率η=0.01。每个实验执行1 000 s,每10次的实验结果的平均值被讨论分析。

4.2 仿真分析

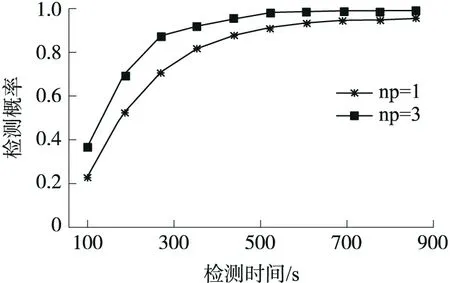

检测率是成功检测到克隆节点的概率,是评估检测协议的一个重要指标。当N=1 000且R=40,检测率随时间变化的情况如图1所示。当进入第8纪元时,系统的检测率达到94.19%。

图1 检测率随纪元时间变化图(R=40,N=1 000)

图2 不同R条件下检测率与检测时间关系图

检测时间是估计方案的重要指标。由于通信范围影响相遇概率,而相遇概率决定节点间每次相遇的间隔,随着时间的推移,不同通信范围对检测率的影响如图2所示。当R=50时,经250 s后检测率为51.1%;当R=100时,经250 s后检测率为82.1%,经350 s后检测率超过90%;当R=50,为达到相同的结果,经550 s后检测率达到 90%。所以,通信范围越大,检测率越大。

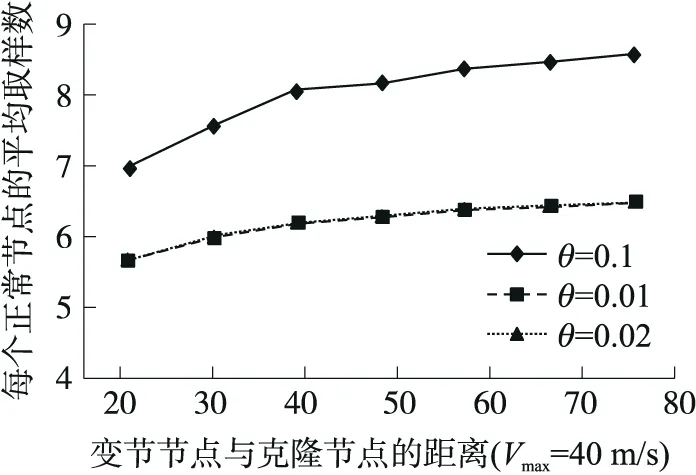

考虑时间同步和定位误差对协议性能的影响,我们采用理想的时间同步和定位方法来测量速度,设测得的速度为v′ m/s,v′在随机区间[v-vθ,v+vθ]内均匀选择,其中θ为最大速度误差率。α0和α1根据最大速度误差θ设置,图3显示了根据vmax设置α0和α1。当vmax在区间[10,60]中,且θ为0.01或0.02,则α0和α1分别设置为0.1和0.95。当vmax在区间[60,80]中,θ为0.9或0.02,则α0和α1分别设置为0.05和0.01。当vmax在区间[80,100]中,且θ为0.01或0.02,则α0和α1分别设置为0.01和0.8。当vmax在区间[10,60]中,且θ为0.1,则α0和α1分别设置为0.2和0.9。当vmax在区间[60,80]中,且θ为0.1,则α0和α1分别设置为0.15和0.85。当vmax在区间[80,100]中,且θ为0.1,则α0和α1分别设置为0.1和0.8。由此推导,α0和α1的设置与vmax成反比。

图3 α0和α1的设置图

图4 检测恶意节点的平均取样数量图

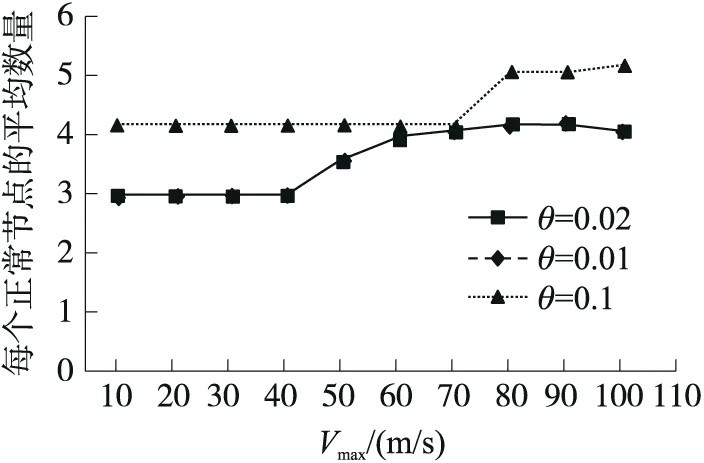

每个被跟踪节点的平均样本数是证人节点判断一个节点是否为克隆节点所需的样本量。当vmax不同,每个恶意节点被准确检测的平均样本数如图4所示,当vmax=10且θ=0.1,平均样本数达到最大值8。当vmax=100且θ=0.01,平均样本数达到最小值4.25。另一方面,当vmax不同,每个正常节点被准确检测所需的平均样本数如图5所示,当vmax=100且θ=0.1,平均样本数达到最大值5.2。当vmax=10 且θ=0.01,平均样本数达到最小值3。总体而言,随着vmax增加,每个被跟踪节点的平均样本数略微上升或下降。证人节点只需少量的样本数即可检测移动传感器节点是否为克隆节点。同时,很明显最大速度误差率θ的增长将导致平均样本数增长。由此推导,更快的运动速度将导致一个正常节点的监测速度被误判为大于系统预定义最大速度vmax的可能性提高。相反,运动速度越快,恶意节点的监测速度被误判为低于系统预定义最大速度vmax的可能性降低。

图5 检测正常节点的平均取样数量图

图7 正常节点取样数的概率分布图

准确检测每个恶意节点所需样本数的概率分布如图6所示。当θ=0.1且vmax=20,约79% 概率分布在 [4,9]区间。样本数的概率分布符合图5的规律。准确检测每个正常节点所需样本数的概率分布如图7所示。当θ=0.1且vmax=20,大约87%概率分布在[3,7]区间。样本数的概率分布符合图5中规律。每个正常节点的样本数低于或接近平均样本值。由图6和图7可见,证人节点可以利用少量的样本快速检测到恶意节点。

图6 恶意节点取样数的概率分布图

在检测过程中,为跟踪集中的每个被跟踪节点设置一个对应队列,它可以容纳两个以上的相关的检测信息。由于检测样本越多,检测准确度越高,队列长度np被设置为一个较高的值以加快检测速度。但队列越长,空间成本越大,为避免跟踪节点过载,可使每个队列的大小等于3。如图8所示,在变节节点数量相同的情况下,np=3的方案较np=1的方案表现出更强的灵活性。例如,当检测时间为100 s时,np=3条件下的检测概率为37.1%,np=1条件下的检测概率为23.3%;当检测时间为500 s,np=3条件下的检测概率为95.9%,np=1条件下的检测概率为88.1%。在检测初始时,np=3条件下检测率的增长率高于np=1条件下检测率的增长率。约400 s后,np=3条件下检测率的增长率逐渐低于np=1条件下检测率的增长率。一般来说,np=3条件下检测率高于np=1条件下检测率,如图8所示。

图8 不同np的检测率比较图

图9 恶意节点的平均取样数与D关系图

考虑一种特殊情况,由于检测是基于速度,如果变节节点与其克隆节点保持一定距离不变,则恶意节点可能逃避检测。例如,当D≤Dmax/2且Vmax=Dmax/s,则变节节点及其克隆节点将以较高概率逃避检测。假设D表示变节节点与其克隆节点之间的距离,使D从[Dmax/2,2Dmax]取值,其中Dmax的取值根据Vmax设置,Vmax在[10,50]中取值,使D相对较短的情况下评估协议的检测性能。如图9和图10所示,恶意节点的平均样本量随着最大速度误差率θ的增加而增加。观察D对恶意节点平均取样数的影响,当D从Dmax/2 增长到2Dmax,恶意节点的平均取样数的则明显增长。总体而言,恶意节点的平均样本量低于9.5,变节节点与其克隆节点通过合理数量的取样样本可被检测到。

图10 恶意节点的取样平均数与D关系图

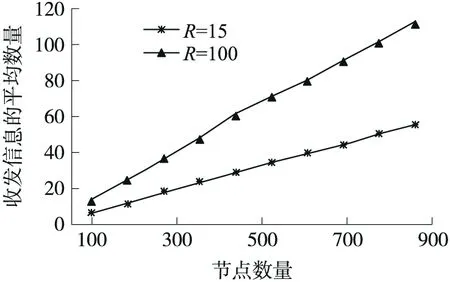

在一个纪元内每个节点发送和接收的平均消息数即为通信开销。在无线传感器网络中,具有不同通信范围的节点的通信开销随网络规模的变化情况如图11所示。当传感器节点的通信范围增大时,节点的一跳邻居集增大,节点遭遇被跟踪节点的概率增大,需转发的数据包数量相应增加,因此通信开销变得更大。如图11所示,网络规模为500个节点,当R=100时发送和接收的平均消息数为62,当R=15时发送和接收的平均消息数为29。网络规模为1 000个节点,当R=100时发送和接收的平均消息数为113,当R=15时发送和接收的平均消息数为56。可见通信范围越大,通信开销越高。进一步,随着网络规模增大,两个具有不同通信范围的节点的发送和接收的平均消息数的差距会越来越大。

图11 通信开销

5 结束语

针对移动网络环境中节点的移动特性,提出了一种新的用于检测移动传感网络的移动节点克隆攻击的分布式检测协议。在基于相遇特性的序贯测试协议(ESTP)中,节点相遇事件被充分利用,保持传统多跳路由的开销被极大节省以达到节能效果。同时,采用统计假设的序贯测试进一步检测克隆节点,从而避免依靠单一样本进行检测造成的高错误率。仿真表明,检测协议能以较少的样本量快速判断移动传感器节点是否为恶意节点,并能获得较小的误警率和漏警率。在未来的工作中,协议针对不同移动模型的检测性能需要被进一步评估。同时,有必要深入研究各种针对检测协议的直接攻击,如证人节点无效克隆攻击,及抵御这类攻击的防御策略。

[1] Tanwar S,Kumar N,Rodrigues J. A Systematic Review on Heterogeneous Routing Protocols for Wireless Sensor Network[J]. Journal of Network and Computer Application,2015,53:39-56.

[2] 张江南,褚春亮. 无线传感器网络中源节点位置隐私保护方案研究[J]. 传感技术学报,2016,29(9):1405-1409.

[3] Jian L,Xiaolong L,Bin Y,et al. Segmentation-Based Image Copy-Move Forgery Detection Scheme[J]. IEEE Transactions on Information Forensics and Security,2015,10(3):507-518.

[4] Lo SW,Wu JH,Lin FP,et al. Cyber Surveillance for Flood Disasters[J]. Sensors 2015,15(2):2369-2387.

[5] Mishra K M,Trurk A K. A Comparative Analysis of Node Replica Detection Schemes in Wireless Sensor Networks[J]. Journal of Network and Computer Applications,2016,61:21-32.

[6] Yu C M,Lu C S,Kuo S Y. CSI:Compressed Sensing-Based Clone Identification in Sensor Networks[C]//Proceedings of the IEEE International Conference on Pervasive Computing and Communications Workshops,13-17 March 2012,Lugano Switzerland:290-295.

[7] Naruephiphat W,Ji Y,Charnsripinyo C. An Area-Based Approach for Node Replica Detection in Wireless Sensor Networks[C]//Proceedings of the 11th IEEE International Conference on Trust,Security and Privacy in Computing and Communications,25-27 June 2012,Liverpool UK:745-50.

[8] Manjula V,Chellappan C. The Replication Attack in Wireless Sensor Networks:Analysis and Defenses[J]. Advances in Networks and Communications,2011,132:169-178.

[9] Zhu B,Setia S,Jajodia S,et al. Localized Multicast:Efficient and Distributed Replica Detection in Large-Scale Sensor Networks[J]. IEEE Transactions on Mobile Computing,2010,9(7):913-26.

[10] Zhou Y P,Huang Z J,Wang J,et al. An Energy-Efficient Random Verification Protocol for the Detection of Node Clone Attacks in Wireless Sensor Networks[J]. EURASIP Journal on Wireless Communications and Networking,2014,2014:163.

[11] Zhu W T. Analysis of a Replication Attack Detection Protocol for Wireless Sensor Networks[C]//Proceedings of the 3rd International Conference on Networks Security,Wireless Communications and Trusted Computing(NSWCTC),23-24 April 2011,Wuhan China:593-596.

[12] Zeng K,Govindan K,Mohapatra P. Non-Cryptographic Authentication and Identification in Wireless Networks[J]. IEEE Wireless Communications,2010,17(10):56-62.

[13] Deng X M,Xiong Y. A New Protocol for the Detection of Node Replication Attacks in Mobile Wireless Sensor Networks[J]. 计算机科学技术学报(英文版),2011,26(4):732-743.

[14] Manickavasagam V,Jayashree P. A Mobility Optimized SPRT Based Distributed Security Solution for Replica Node Detection in Mobile Sensor Networks[J]. Ad Hoc Networks. 2016,37(2016):140-152.

[15] Nagaraj S,Raju G,Srinadth V. Data Encryption and Authentication Using Public Key Approach[J]. Procedia Computer Science 2015,48:126-132.

[16] Ganeriwal S,Capkun S,Han C,et al. Secure Time Synchronization Service for Sensor Networks[C]//Proceedings of 2005 ACM Workshop on Wireless Security(WiSe),2 September 2005,Cologne,Germany:97-106.

A New Node Clone Attacks Detection Based on Mobile Sequential Tests in Wireless Sensor Networks

ZHOU Yuping1*,YU Dongmei2,CHEN Qunshan1,CHEN Dong3

(1.College of Computer Science,Minnan Normal University,Zhangzhou Fujian 363000,China; 2.School of Electrical and Information Engineering,Jiangsu University of Technology,Changzhou Jiangsu 213001,China; 3.China Telecom Corporation Ltd. Zhangzhou Branch,Zhangzhou Fujian 363000,China)

Wireless sensor networks are often deployed in unattended and harsh environments to perform various monitoring tasks. The adversary can launch node clone attacks to start a variety of insider attacks. This paper proposes a novel distributed protocol for detection of mobile replicas in wireless sensor networks. In our scheme,sensor’s time-location claims are forwarded to obtain samples only when the corresponding witnesses meet. Meanwhile,sequential tests of statistical hypotheses are applied to further detect the cloned node by witnesses. The combine of randomized verification based on encountering and sequential tests drastically reduces the routing overhead and false positive/negative rate for detection. Simulation results show the detection efficiency and reasonable overheads.

mobile wireless sensor networks;node clone attacks;sequential test;mobility-assisted;randomized verification

周豫苹(1976-),女,福建人,闽南师范大学副教授,博士,主研方向为计算机网络、信息安全,yp_zhou@mnnu.edu.cn。

项目来源:国家自然科学基金项目(61601107);江苏省高校哲学社会科学研究项目(2015SJD501);闽南师范大学教学研究项目(JG201507)

2016-11-15 修改日期:2016-12-27

TP393.08

A

1004-1699(2017)06-0935-09

C:7230;6150P

10.3969/j.issn.1004-1699.2017.06.022