基于CK模型的安全节点认证密钥交换协议*

刘志猛,赵燕丽

(山东工商学院 山东省高校智能信息处理重点实验室,山东 烟台 264005)

基于CK模型的安全节点认证密钥交换协议*

刘志猛,赵燕丽

(山东工商学院 山东省高校智能信息处理重点实验室,山东 烟台 264005)

无线传感器网络中的节点常常被部署在非安全的环境中,因而容易遭受假冒等安全威胁。为保护可信节点之间数据通信安全,基于计算性Diffie-Hellman假设,提出一种节点认证与密钥交换协议。推荐方案不仅能实现对参与节点真实身份的鉴别,而且生成一个参与方共享的秘密密钥,为参与方之间的数据交换建立一个安全的通信信道。并证明了推荐方案能实现CK模型下认证和密钥协商的协议的安全目标。此外,对安全属性的分析表明该协议具备前向安全、已知会话密钥安全、抗密钥泄漏假冒及未知密钥共享攻击的能力。

无线传感器网络;节点认证;CK模型;计算性DH假设

0 引言

无线传感器网络往往部署在敌对环境中,因而可能要面对各种各样的恶意攻击。为保证任意两个节点之间交互信息的安全,往往引入认证的密钥交换协议(Authenticated Key Exchange,AKE)实现节点之间的认证,并协商出一个共享的秘密密钥,继而建立节点之间的安全通信信道。设计和分析安全的AKE协议是一项非常困难的工作。自从Bellare and Rogaway第一次提出密钥交换协议的形式化方法[1]以来,众多的AKE协议分析模型[2-7]被提出,其中最为著名也应用最为广泛的当属CK模型[5]。本文中,基于CDH假设,提出一种CK安全的适于节点认证的AKE协议,分析表明该协议具有抵抗KCI攻击的属性。

1 CK安全模型

在CK模型中,一个AKE实验包括n个主体和一个经公共网络相连的敌手M。每个主体都可以被接收到的网络信息或者是其他子程序发来的行为请求激活。AKE协议的一次执行成为一次AKE会话。而敌手则具有选择执行会话的主体的能力以及安排会话执行顺序的能力。

CK模型通过以下两步设计安全的认证密钥交换协议:首先设计在认证链路模型中安全的密钥交换协议π;其次,利用CK模型提供的认证器将π转换成非认证链路模型下具有同等安全性的协议π′。

定义1 CK模型将两个会话(Ni,Nj,s,initiator)和(Nj,Ni,s,responder)称为匹配会话。

1.1 敌手能力

在CK模型中,敌手被模型化为一个具有概率多项式时间的图灵机。认证链路模型中的AM敌手,仅能够忠实地传递主体之间交换的消息,而不能任意添加或改变消息的内容。而非认证链路模型中的UM敌手,除了完全控制了主体之间的通信链路和协议事件的调度以外,还能够通过发起一系列的查询获取参与主体及相关会话的秘密信息。

利用Session-State Reveal查询敌手M获得未完成的会话s的全部内部状态信息。

利用Session-Key Reveal查询获得已完成的会话s的会话密钥。

利用corrupt party查询完全控制s的拥有者,从而获得其包括长期私钥的全部内部状态信息。

利用Test-session查询,获得已完成、未过期并且尚未暴露的会话s的真实会话密钥或者一个满足密钥分布的随机数。

定义2 当且仅当会话s与其匹配会话都未被Session-State Reveal查询、Session-Key Reveal查询以及corrupt party查询时,s及其匹配会话称为未暴露的会话。

1.2 CK模型中安全密钥交换协议

定义3 对所有PPT敌手M,CK安全的密钥交换协议满足以下性质:

(1)协议是未过期未暴露的,并且参与主体不是被腐化(corrupted)主体;

(2)参与主体完成匹配会话计算出相同的会话密钥;

(3)PPT敌手M攻击协议π的优势函数满足:

(1)

2 节点认证的密钥交换协议

2.1 计算性Diffie-Hellman假设

AdvCDH(A)=Pr[A(p,g,ga,gb)=gab]≤ε(k)

(2)

2.2 推荐协议

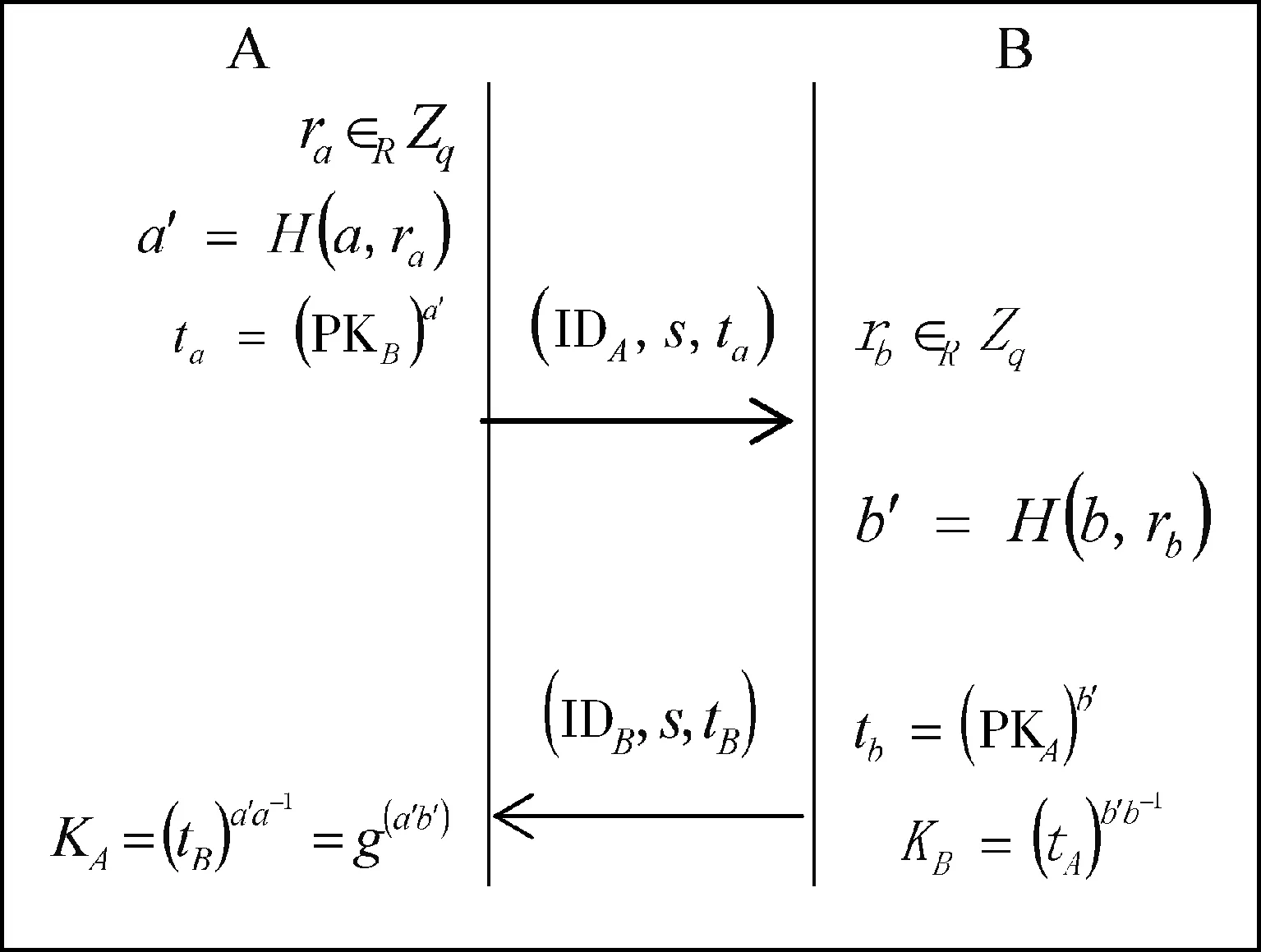

假设相邻节点A和B的密钥对为(a,PKA=ga);节点B私钥和公钥对为(b,gb)。则双方分别执行匹配会话协商一个共享的会话密钥,继而为后续的数据通信建立安全的通信信道。如图1所示。

图1 认证链路模型中的协议π

2.3 推荐协议的安全证明

引理1 如果CDH假设成立,则推荐的认证密钥交换协议π是CK安全的。

具体证明过程如下:

(1)根据协议描述,正确执行协议π的参与节点完成协议的执行后计算并输出相同的会话密钥g(a′b′)。会话标识s与双方选择的随机数绑定一起,保证了s的会话密钥的新鲜性。

(2)以下证明推荐协议π同时满足定义3的性质(2)。假设在CK模型中存在一个认证模型中的敌手M,能以不可忽略的优势正确地猜测出测试会话查询的返回值。除了M以外,构造一个解决器D,它能以不可忽略的概率δ(k)区分出真实的会话密钥和符合会话密钥分布的随机数。将D的输入记为(p,g,(ta)*,(tb)*,t*),以0.5的概率分别从D0和D1中选取,其中:

D0={〈G,g,ta,tb,ta-1b-1〉:a′,b′∈RZq}

(3)

D1={〈G,g,ta,tb,tr〉:a′,b′,r∈RZq}

(4)

令m表示M发起的全部会话数。首先M选中的第r次会话正好是测试会话时,M发起会话测试查询继而接收响应t*。如果D的输入来自D0,则响应是真实的会话密钥ga′b′;如果来自D1,则响应是随机数。由于输入来自D0或D1的概率分别是0.5,则D提供的测试会话查询响应的概率分布与攻击者成功猜测出测试会话会话密钥的概率相同,因此M正确猜测测试值是真正的会话密钥还是随机数的概率等于0.5+δ(k),即区分器D正确区分输入来自D0还是D1的概率是0.5+δ(k)。其次,M选中的第r次会话不是测试会话时,则D总是在终止后输出一个随机位,则M猜中的概率等于0.5。由于两种情况下,测试会话与M选中会话相同和不同的概率分别是1/m和1-1/m,因此M猜中的概率响应也就是M获胜的概率等于(0.5+ε)×(1/m)+0.5(1-1/m),说明解决器D能以不可忽略的优势区分D0和D1,这与不存在有效算法能解决CDH假设相矛盾。因此,在CDH假设下推荐协议π是CK模型安全的。

3 非认证模型中的安全协议

选取基于签名技术的MT-认证器λSIG模拟推荐协议π,构造出非认证模型中具有相同会话密钥安全的协议π′。

引理2 假设认证器所选用的签名算法能抵抗选择消息攻击,则协议λSIG(π)在非认证链路模型中模拟了推荐协议π[2-3]。

非认证链路模型中CK安全的节点认证密钥交换协议如图2所示。协议执行过程如下:

(1)对于输入(NA,NB,s),发起方A选择随机数ra∈RZq,计算a′=H(a,ra)、tA=(PKB)a′,并将消息(NA,tA,s)发送给B。

(2)收到消息后,响应方B选择随机数rb∈RZq后计算b′=H(b,rb)、tB=(PKA)b′,继而向A发送消息(NB,tb,s)及签名SIGB(NB,s,tA,tB,NA)。计算会话密钥KB=(tA)b′b-1=gH(a,ra)H(b,rb),并擦除rb。

(3)A验证收到的消息和签名,并检验签名中包含信息的正确性。如果验证通过,则A向B发送消息及签名NA,s,SIGA(NA,s,tB,tA,NB),擦除ra。输出会话密钥KA=(tB)a′a-1=gH(a,ra)H(b,rb)。

(4)B收到NA,s,SIGA(NA,s,tB,tA,NB)后,验证签名是否有效、签名内的消息是否正确。如果通过验证,则输出会话密钥KB。

图2 非认证链路模型中的协议π′

若CDH假设成立,选用签名算法能抵抗选择消息攻击且散列函数是抗强碰撞的,由引理1、2可知协议π′在非认证链路模型下是CK安全的。

4 结论

为保护相邻节点之间交换信息的安全性,本文在CDH假设基础上,提出一种节点认证和密钥交换协议,既实现了对节点真实身份的认证,又为双方交换数据建立一个安全的通信信道。此外,分析表明推荐协议既能实现在CK模型下的安全目标,还能为参与双方以及建立的会话密钥提供抗KCI、完美前向安全等安全属性。与类似协议相比,由于推荐协议需要计算的模幂指数、Hash运算量相对较少,故而能较好地适应资源相对受限的无线传感器节点环境中的应用。

[1] BELLARE M,RAN C.Entity authentication and key distribution[C].International Cryptology Conference,1993:232-249.

[2] BELLARE M,RAN C,KRAWCZYK H.A modular approach to the design and analysis of authentication and key exchange protocols[C].Thirtieth ACM Symposium on the Theory of Computing,1998, 20(301):419-428.

[3] BELLARE M,ROGAWAY P.Provably secure session key distribution-the three party case[C].Proceedings of the 27th Annual ACM Symposium on Theory of Computing,1995:57-66.

[4] KRAWCZYK H.HMQV:a high-performance secure diffie-hellman protocol[C].Protocol Advances in CryptologyCrypto’05 Lncs,2005,3621:546-566.

[5] RAN C,KRAWCZYK H.Analysis of key-exchange protocols and their use for building secure channels[C].Lecture Notes in Computer Science,2001,2045:453-474.

[6] LAMACCHIA B,LAUTER K,MITYAGIN A.Stronger security of authenticated key exchange[C].International Conference on Provable Security,2007:1-16.

[7] CREMERS C.Examining indistinguishability-based security models for key exchange protocols:the case of{CK,CK-HMQV,and eCK}[C].Proceedings of the 6th ACM Symposium on Information,Computer and Communications Security,2011:80-91.

A secure node authenticated key exchange protocol based on CK model

Liu Zhimeng, Zhao Yanli

(Key Laboratory of Intelligent Information Processing in Universities of Shandong, Shandong Institute of Business and Technology,Yantai 264005, China)

Nodes in wireless sensor networks are often deployed in a non secure environment, which is vulnerable to security threats such as counterfeiting .To protect sensor nodes deployed in insecure wireless sensor networks from variety of malicious attacks, an authenticated key exchange protocol is proposed, which security relies on Computational Diffie-Hellman Problem, and is better suited for Wireless Sensor Networks (WSN) to establish a shared session key between two adjacent nodes. The proposed protocol has some good security properties on the basis of CK model, including perfect forward secrecy,known session key,unknown-key share, key compromise impersonation resistance.

wireless sensor networks; node authentication; the CK model; CDH assumption

山东省高等学校科技计划(J12LJ04)

TN918

A

10.19358/j.issn.1674- 7720.2017.09.002

刘志猛,赵燕丽.基于CK模型的安全节点认证密钥交换协议[J].微型机与应用,2017,36(9):5-7.

2017-01-06)

刘志猛(1974-),男,硕士,讲师,主要研究方向:信息与网络安全。

赵燕丽(1976-),女,硕士,讲师,主要研究方向:大数据及安全。