软件定义网络中基于加密的端口跳变技术研究

赵子郁 郭渊博,2 刘 伟

1(信息工程大学先进计算国家重点实验室 河南 郑州 450001)2(信息控制和安全技术重点实验室 浙江 嘉兴 314033)

软件定义网络中基于加密的端口跳变技术研究

赵子郁1郭渊博1,2刘 伟1

1(信息工程大学先进计算国家重点实验室 河南 郑州 450001)2(信息控制和安全技术重点实验室 浙江 嘉兴 314033)

针对软件定义网络中拒绝服务攻击问题,在其控制平面提出了加密的端口跳变解决方案。利用软件定义网络集中控制可编程特性,提出了改进的加密端口跳变策略,保证了从端口生成初期到通信过程的安全性,并采用基于Ack的同步技术保证了通信过程的连续性。理论结合实验表明,端口跳变技术在OpenFlow实验平台上实现简单,改进的加密算法安全性高,是基于软件定义网络的轻量级端口跳变策略。

软件定义网络 端口跳变 加密算法 认证 基于Ack同步

0 引 言

拒绝服务攻击DoS(denial of service)[1-2]已成为如今互联网的主要安全威胁之一,用传统的解决方案例如防火墙、IDS/IPS等并不能够最大程度阻止和回避这种攻击模式。而随着软件定义网络SDN(software defined network)[3]这一新型网络架构的日趋成熟和使用,在SDN中使用DoS攻击的数量也日渐增多,对抗DoS攻击的方案也逐步出现,其中包括:Oktian等[4]通过在控制器上构造威胁检测应用程序,根据端口流量数据检测出DoS攻击并进行数据包过滤;Lim等[5]使用OpenFlow标准接口[6]在SDN控制器上实现DoS阻断应用;Wang等[7]提出一个高效、轻量级且协议无关的FloodGuard防御方案。综上,目前提到的抗DoS攻击方案多采取被动或外挂式方案,重在检测,缺乏能灵活动态发现和抵御攻击的主动防御机制。

目前,动态目标防御作为一种主动防御策略被提出,不再单纯依靠安全系统本身的复杂度进行目标保护,其通过增加系统的不确定性或减少系统的可预见性增加攻击者攻击难度。而端口跳变技术作为动态目标防御里的重要分支,能够通过一定时隙改变通信双方端口号增加系统随机性,达到抗DoS攻击的目的。

相比传统网络,在SDN网络上实现端口跳变的意义在于其本身具有集中控制、可编程性、数据平面与控制平面相分离的特性,能够利用SDN控制器掌握全网的全局信息并能通过北向接口在上层直接进行代码编写,便于端口跳变方案的动态调整。 而SDN中使用动态目标防御技术中端口可变方案抗DoS攻击的Kampanakis等[8]的端口跳变策略能够通过控制器过滤掉可疑流量,但无法应对DoS攻击者在盲攻阶段对特定端口的扫描以及对特定主机的直接攻击。

为进一步解决SDN网络中的DoS攻击问题,本文结合动态目标防御领域的端口跳变关键技术,结合SDN控制器所具有的全局监测、动态调整的特性,在SDN网络中引出了系统的基于加密的端口跳变解决方案。基于加密的端口跳变算法可以保证在端口生成初期不被攻击者探测到初始端口号,相对普通的端口跳变算法,安全性更高,特别适用于对安全性、可靠性有较高需求的通信场合。本文提出的跳变策略也可以和其他安全策略一起使用,组成一套能够保护目标主机的安全策略组合机制。

1 相关研究

端口跳变的一般模型主要包括随机端口序列生成函数,加密、密钥交换算法和通信同步策略。而通信同步策略是其关键技术。Lee等[10]提出的端口跳变方案,将时间端划分为相等的时隙,为每个时隙分配不一样的端口,所提这个方案无需修改原有TCP/UDP协议,为防止数据传输时丢失,重复开放为每个时隙前后一段时间内使用的端口。Badishi等[11]提出基于Ack的发送方、接收方使用的端口跳变协议,接收方在收到数据消息后向发送方发送确认Ack消息,并根据传输成功率分析了攻击者由盲目攻击状态到直接攻击状态状态所需最短时间ε,提出了随机端口跳变(RPH)算法,证明其缓解DoS攻击具有一定效果。Hari等[12]为避免Ack丢失或被截获的情况发生,提出了改进的RPH算法。改进的RPH在分配端口时向通信双方分配两个通信端口,当其中一个端口跳变过程遭受盲目攻击后可以使用另一端口进行通信。Fu等[13]提出了HOPERRA算法来解决线性时钟漂移对通信同步的影响,实现了不需要第三方参与的同步机制。Jia等[14]在该模型的基础上,提出一种插件策略来抵抗服务器端信息被监听。Lin等[15]使用基于时间戳的同步方式提升时钟同步性能并证实了该方案的有效性。Liu等[16]提出了基于非广延熵和Sibson熵融合的实时网络异度度量算法,在此之上设计了端信息跳变周期和跳变空间调整策略,并证明了其主动防御效果。

综上,端口跳变技术可以有效抵抗DoS攻击。本文正是结合了SDN网络自身特点,设计了适用于SDN网络的加密端口跳变一般模型,利用其集中控制、可编程特性通过改进的加密算法保证了从端口生成阶段初期到双方通信的安全性,实现了SDN中对抗DoS攻击的目的。

2 SDN架构下基于加密的端口跳变技术

2.1 场景分析与模型架构

考虑到这样一种场景,如果某一信息部门采用SDN网络架构需要从下属众多子机构中接收日常数据,信息部门需要确保能获得准确安全的数据,并能防止窃听以及DoS攻击,显然在SDN网络架构中部署需要考虑安全性和可用性这两个最重要的要素,这样就需要加密技术运用到端口跳变方案中为SDN架构提供解决方案。本文所提出的模型及构建方案就可以用来部署在上述场景中,控制器先对接入主机进行身份认证、对端口流量进行检测,再通过改进的Diffie-Hellman[17]算法在SDN架构中实现端口跳变达到抵御DoS攻击的目的。

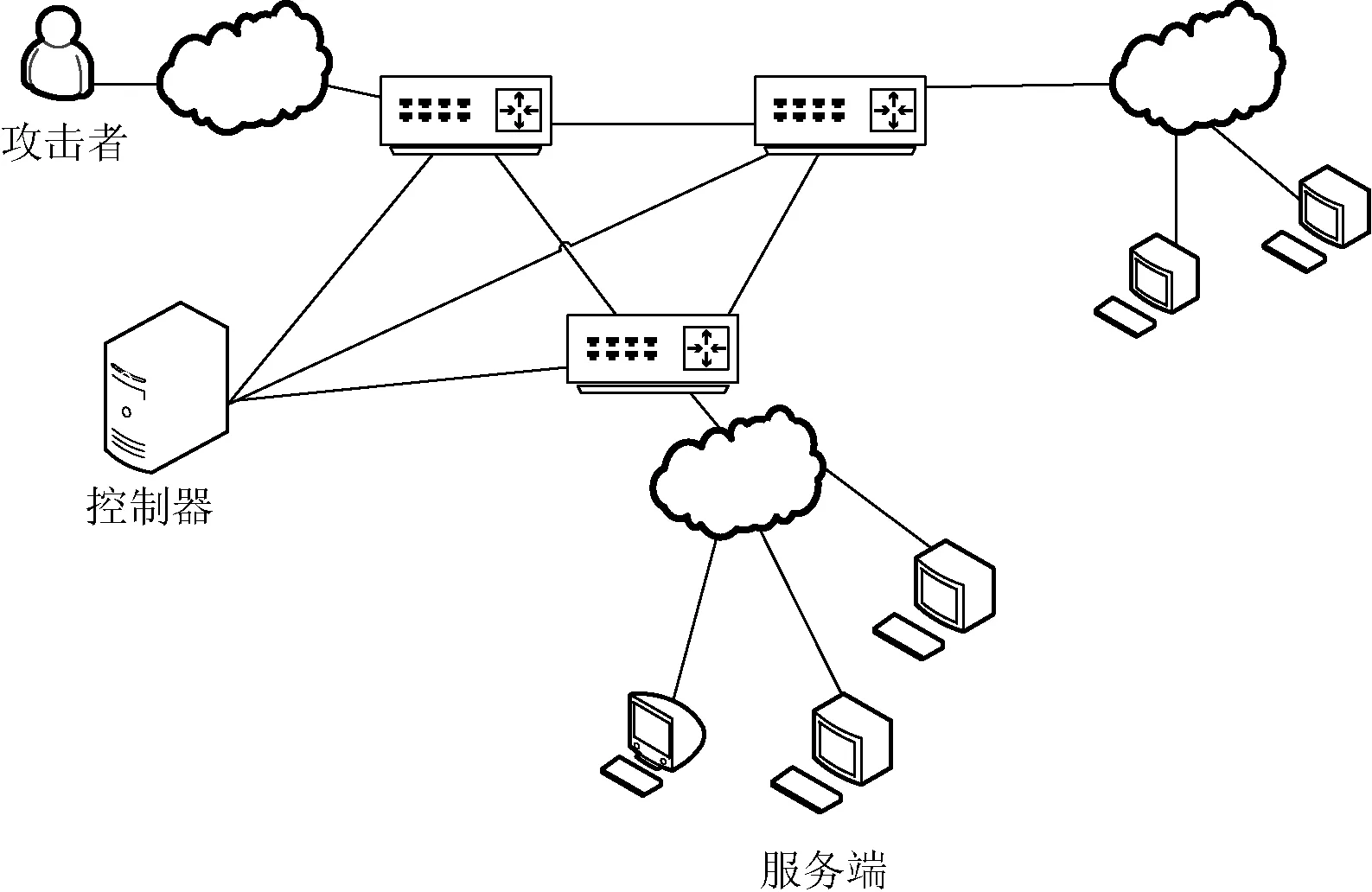

本模型的网络拓扑如图1所示,在控制器上架构跳变模块,客户端服务端架构跳变模块和同步模块。其中,跳变模块负责实现网络通信过程中端口跳变功能,同步模块负责时钟同步,以保证双方端口使用匹配,防止丢包、通信中断等情况。

图1 模型系统架构

提出的基于加密的端口跳变方案有两个主要优势:(1) 采用的加密算法能够确保端口设定过程中防止DoS攻击者窃听通信端口号;(2) 使用基于时隙的端口跳变算法能够快速变化通信端口从而保证通信过程的可靠性和安全性。

2.2SDN架构下基于加密的跳变算法

本文提出的应用于SDN的端口跳变算法根据改进的秘钥交换的Diffie-Hellman算法生成秘钥K,后通过线性移位寄存器生成伪随机序列,根据跳变时隙j(j={0,1,2,…})变换通信端口。

在跳变开始前,控制器使用简单的融入逻辑的应用程序来验证进入网络的每个设备的注册信息,支持OpenFlow1.0协议及以上的设备在源MAC地址上做匹配,对请求通信的双方进行身份认证。然后改进Diffie-Hellman算法:

1)SDN控制器向通信双方分配初始数字序列

2) 客户端生成随机数x,计算axmodP并把计算结果发给服务端;

3) 服务端生成随机数y,计算aymodP并把计算结果返回客户端;

4) 客户端计算K=(aymodP)xmodP,服务端计算K′=(axmodP)ymodP即K=(aymodP)xmodP=axymodP=(axmodP)ymodP=K′因此K即为生成的秘钥。

此时的生成秘钥交由流密码中经常使用的线性移位寄存器进行处理,秘钥K转换为二进制比特流x0,x1,…,xn-1来作为n-bit的移位寄存器的每个寄存器上的初始值,每一个时钟周期,反馈移位寄存器执行如下动作:

1) 将最后一个寄存器上的值x0作为输出,传递到输出序列;

2) 对于其他所有寄存器,发生一次值的向下传递,把第i+1个寄存器的值xi+1赋值给xi;

3) 对于第一个寄存器xn-1,则是将前一时刻的所有寄存器的值输入一个反馈函数f(x0,x1,…,,xn-1)中,将反馈函数的输出作为xn-1新的值。

此时得到反馈移位寄存器的二进制输出序列,由于TCP/IP通信端口范围是0~65 535,因而将输出的伪随机序列字节按照16比特为单元进行划分(这时最大端口号是16个1即65 535),生成的16比特端转化为十进制的通信端口号作为正常通信使用。

例如,控制器下发的初始序列

f(x)=x0⊕x1⊕x2⊕x3⊕…⊕xn-1

(1)

初始值为其二进制序列0100,即(x0,x1,x2,x3)=0100,输出序列010010100101001…,周期为5。将其以16比特为单位划分成端口号,即为01001010010 10010则其初始端口号是19026。

移位寄存器的输出序列的随机性主要由其本身设定的反馈函数f(x0,x1,…,xn-1)来决定。根据其反馈函数的不同划分为线性和非线性移位寄存器,式(1)使用了线性移位寄存器,也可使用非线性移位寄存器。移位寄存器有多种生成随机数逻辑表达式,也可为其函数式x0,x1,x2,x3前设置0,1比特的常数项c0,c1,c2,c3。这样在很大程度上保证了生成的端口号随机性高。

这样,根据跳变时隙j选择不同的比特段转化为十进制端口进行通信,为进一步防止DoS攻击,控制器根据接入主机通信目的端口号判断是否符合当前时隙开放的端口,过滤不符合当前时隙开放端口的数据流。

2.3 基于Ack的同步方式

在客户端服务端通信过程中,端口同步对端口跳变非常重要,现有端口跳变同步方式包括时间同步[10]、基于Ack同步[11]以及基于时间戳的同步[15]。时间同步要求客户端和服务端设置相同的时钟,跳变信息根据当前时间决定。这一方案可能会受网络延迟影响,基于Ack同步方案中跳变信息在Ack段中传输,不需要设置精确时钟并且设置过程较为简单。

本文采用基于Ack的同步方案,相关伪代码如下所示。在端口同步实现过程中,使用portGenerator,portCounter,buf分别代表端口随机生成函数p,端口计数器,缓存。sendPacket函数和receivePacket函数分别用来发送/接收数据包。用reInit函数初始化通信状态,在reInit函数中portCounter和portGenerator被初始化,channelAB和channelBA分别代表客户端到服务端以及服务端到客户端使用的通信链路。

具体做法是:用一个端口计数器记录两个生成的端口号,在客户端到服务端的通信过程中(channelAB),客户端挑选其中一个端口发送数据包,服务端同时开启两个接收端口,当服务端从客户端任一接口接收到数据包时,服务端更新端口计数器并向客户端发送确认消息Ack,同时客户端开启发送端口在channelBA中接收Ack,客户端从任一端口收到Ack后更新计数器portCounter。

本文采用的这种基于Ack的同步方案的优势在于:(1) 即便客户端不能从服务端接收到Ack确认消息或者选定端口不能及时执行跳变策略,客户端也可以使用开启的另一端口,保证了端口随机变化的连续性;(2) 本方案不需要设定精确时钟,不会具有较高传输时延因而对于跨域通信十分有效。

客户端SendPacket方法:

for(i=1,…,nPackets){

packets[i].portToSend←portGenerator[portCounter];

}

Add this.packets to channelAB.receivePackets;

客户端ReceivePacket方法:

buf←channel[1].sendPacket();

for(i=1,…,nBuf){

if(buf[i].sender=receiver){

if(receivePacketCount>nPacketChangePort||

receivePacketTime>j)

portCounter++;

receivePacketCount←0&&j++;

channelBA.openPort(PortGenerator[portCounter]);

}else{

receivePacketCount++;

}

}

}

服务端ReceivePacket方法:

buf←channel[0].sendPacket();

for(i=0,…,nBuf){

if(buf[i].sender=sender){

Create ack;

ack.portToSend←PortGenerator[portCounter]{

ack.sender←receiver;

if(buf[i].portToSend=portGenerator[portCounter]

portCounter++;

channelAB.openPort(portGenerator[portcounter])

channelAB.openPort();

}

}

}

3 安全性分析

3.1 端口跳变算法抗DoS攻击能力分析

在DoS攻击阶段,传统网络模型中端口号不会发生变化,在这种情况下,攻击者可采用的最简便的方法就是按序扫描整个端口空间。即当扫描数量大于整个端口空间n时,攻击者可以发现所有脆弱端口。在静态攻击场景中,攻击者不需要扫描前面已经扫描过的端口,扫描过的端口不会改变因而不需要重新扫描,在这种情况下,攻击者在k次探测下检测到脆弱端口数X(脆弱端口总数为v)的概率P(X)取决于其超几何分布:

(2)

由于静态端口探测完不会发生变化,这对接下来的扫描非常有利,攻击者至少探测到一个脆弱端口的成功概率为:

(3)

在跳变系统中,端口随机变化改变了关联相关服务的端口号,假定从未使用端口序列中抽取一新端口替换原来的端口,这样一旦跳变发生,攻击者将失去所有原先侦测过的端口号,这样即便攻击者可以抽取到整个端口空间n,也不会找到所有脆弱端口。在这种情况下,攻击者在k次探测下检测到脆弱端口数X(脆弱端口总数为v)的概率P(X)取决于其二项分布:

(4)

P(X≥1)=1-P(X=0)=1-(1-p)k

(5)

倘若总共有脆弱端口v=5,攻击者又能探测到所有端口空间(k=n),在这种情况下,静态端口起不到保护目标主机的目的,所有脆弱端口都将被发现。

从上述分析可以发现,端口跳变技术理论上具备抗DoS攻击的能力。

3.2SDN网络中基于加密的端口跳变算法抗DoS攻击能力分析

相比一般的端口跳变模型,本文设计的基于加密的端口跳变算法具备更高的机密性和安全性。在跳变系统中,假设加密算法记为δ,有效报文数据量为L,数据噪声记为λ,数据报文划分为φ个数据段。这样,由于系统主机地址端口伪随机跳变,攻击者无法通过监听系统中一个或几个主机获取到有效数据信息,从而被迫监听系统所有主机。数据报文依次发送,顺序不能隐藏,因此数据报文被攻击者截获的概率为:

(6)

可以看出,系统的抗攻击性与端口跳变加密算法有关,采用的基于加密的端口跳变算法提升了SDN网络中端口跳变系统的机密性,增加了攻击者的攻击难度,保证了主机安全。

在SDN网络中,控制器连接源目的交换机,控制器具有的集中控制特性,所有需要到达源目的交换机的数据包都要经过SDN控制器,因而相对于传统网络架构,使用SDN网络架构实现端口跳变能够抵御内外DoS攻击者。而SDN通过使用简单的融入逻辑的应用程序来验证进入网络的每个设备的注册信息以及根据接入主机通信目的端口号判断是否符合当前时隙开放的端口,过滤不符合当前时隙开放端口的数据流提高了接入端可靠性,保证了目标主机安全。本文提出的基于加密的端口跳变技术能够保证目标主机在端口生成阶段不被DoS攻击者窃听到初始端口,最大程度上增加了网络安全性。

3.3 效率分析

从系统安全层面考虑,为更好地发挥端口跳变技术的优势,应适当减小端口跳变时长,增加可用端口数(即增加跳变算法端口选择的随机性),端口跳变系统的安全性可从以下公式考量:

(7)

式中R(x)代表攻击者发动DoS攻击时击中端口的概率,其中x代表发送出的包含正确端口号的数据包,m是发动攻击的攻击者数量或僵尸主机数量,s是攻击者生成数据包的速率,t是端口变化时间段,n是所有可用端口数量,l是时间同步错误或客户端服务端数据传输延迟。显然,攻击者数量越多,速度越快,攻击成功概率越高,并且,端口跳变时间越长,攻击者攻击成功概率越高。另一方面,可用端口数量越多,攻击者攻击成功概率越低,安全性越好。例如,假定ms=20 000(攻击速率为19.2Mbit/s,数据包总长度为60Byte),跳变时长t=0.5s,l=0.2,n=65 536,那么计算得出R(x)≈0.21。所以,缩短跳变时长并且增加可用端口数可以提升系统的安全性。本文提出的端口跳变算法增加了选取端口的随机性,达到了更好的抗DoS攻击的目的。

4 实验结果及分析

为测试本文提出的在SDN架构下实现的基于加密的端口跳变技术的可行性和安全性,本文采用了SDN仿真软件mininet进行模拟,搭建了如图1所示的网络拓扑环境,采用Floodlight控制器[18]实现端口随机生成并负责端口同步的功能。

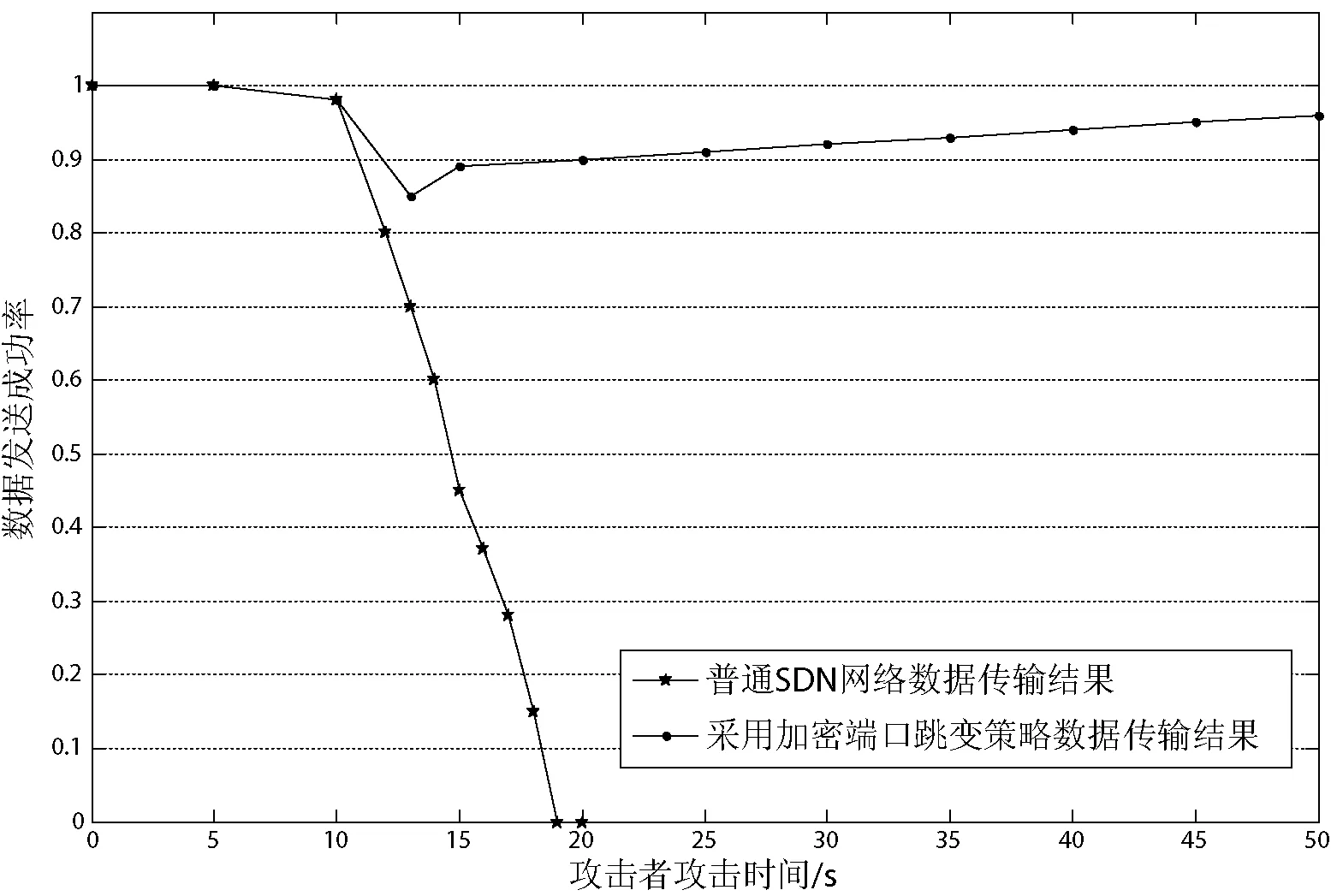

4.1 数据传输成功率测试

为验证算法有效性,我们在实验1中用IXIA[19]在普通SDN网络中注入攻击流,从图2可以看出,在普通SDN网络中,随着攻击时间的增加,数据传输速率大幅下降,而使用加密端口跳变安全策略数据发送成功率会逐渐回归,算法在一定程度上抵抗了攻击,通过实验验证,我们测试了加密端口跳变算法的有效性。

图2 已知跳变序列攻击结果

为进一步测试端口的抗攻击能力,在实验2中我们在mininet中向五台主机发送TCP报文进行通信测试(如图3所示),攻击者盲目攻击端口数k=1 000,2 000,5 000,10 000时,图3所示是使用基于端口跳变的SDN加密安全策略在DoS攻击盲目攻击阶段遭受四种盲目攻击的数据传输成功率。

图3 抗DoS攻击数据传输实验数据

从图3中可以看出,在遭受DoS攻击时,在攻击端口数目达到1000以上时,采用本跳变模型可以保证90%以上的数据包正常传输,采用基于Ack的同步方式保证了高通信质量。

4.2SDN中抗DoS攻击策略对比

将以上实验结果与目前SDN中采用的主流抗DoS攻击方法(文献[4-5,7])进行了比对,由于文献[4-5,7]都是根据恶意链接数判断系统是否遭受DoS攻击后采用数据包过滤的策略(文献[4])、将受攻击目标主机的IP地址重定向到其他可用地址空间的策略(文献[5])、生成动态规则并将攻击包保留在控制平面缓存后进行过滤的策略(文献[7])。

这些策略大多通过在上层添加应用程序的方式对恶意流量进行过滤处理,在DoS攻击开始时无法迅速做出反应(文献[4]),且通信数据包传输数量多有起伏(文献[5])。而本文提出的基于SDN端口跳变技术由于不断变化通信端口,能够对DoS攻击迅速做出反应,并且通过不断变化通信端口的方式阻碍攻击者在盲攻阶段对端口的恶意扫描和在直接攻击阶段对目标主机端口的进攻,从而保证数据传输效果,具备更好的抗DoS攻击性能。

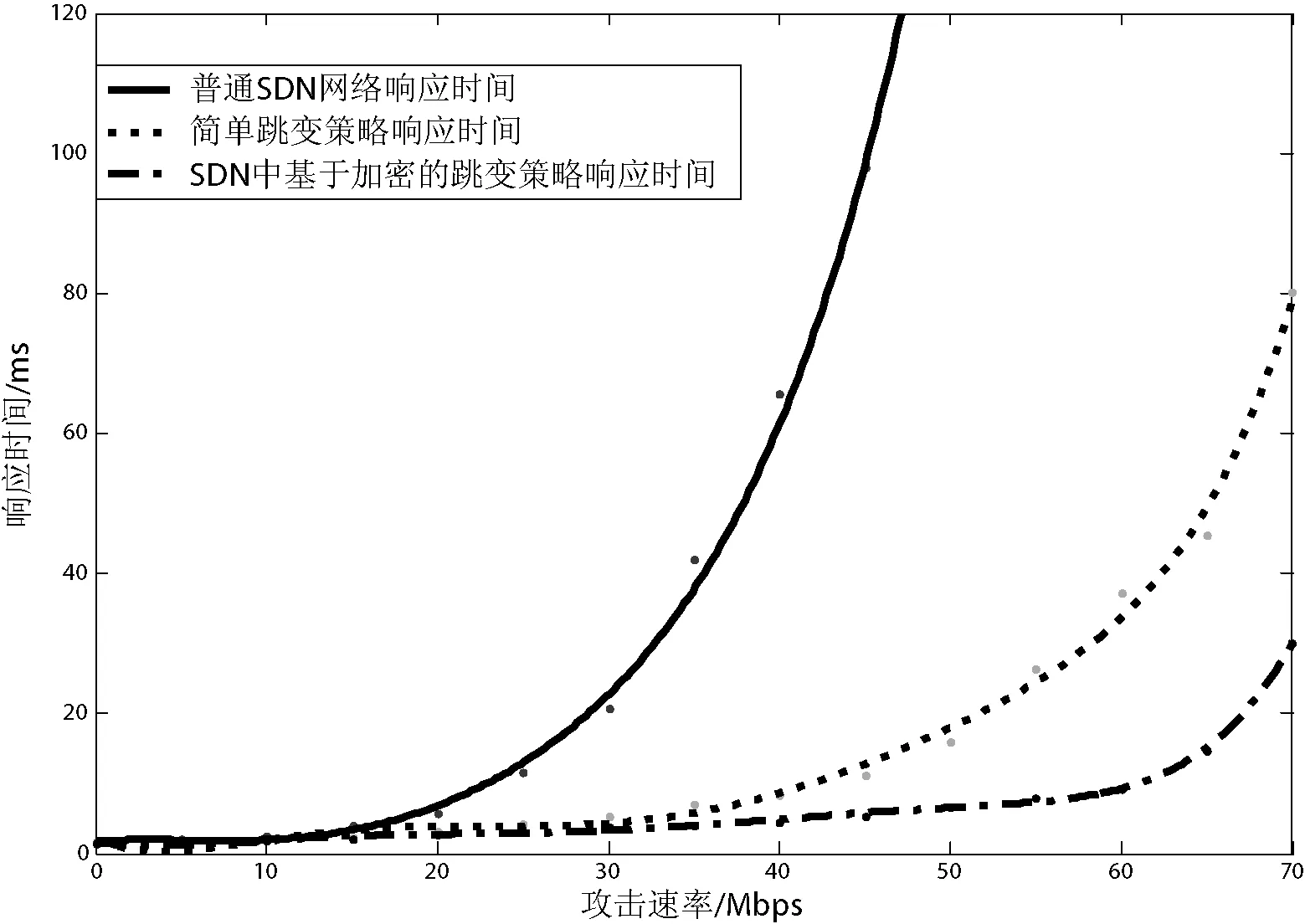

4.3 响应时间测试

相比传统网络中简单端口跳变算法,本文提出的适用于SDN网络的加密端口跳变策略具备更好的安全性和机密性(式(6))。为进一步验证理论分析结果,我们采用SYNflooding对本文提出的加密端口跳变模型进行攻击测试,图4显示了在DoS攻击下不同跳变策略在响应时间上的区别。

图4 DoS攻击下响应时间数据拟合

通过实验数据可以看出,随着攻击速率的提高,不使用端口跳变策略的网络响应时间越来越慢并且极具下降,最终在70Mbps时达到近1 000ms的响应速率。采用简单端口跳变算法在传统网络中的实验数据拟合结果显示,在70Mbps时响应时间接近80ms,响应时间有迅速上升趋势。而在SDN网络中采用的基于加密的端口跳变算法使系统的响应时间基本没有受到攻击的影响,在70Mps时仍是30ms的响应速度,远超过未使用端口跳变的网络模型,相对普通网络中的简单端口跳变策略,缩短了响应时间。实验验证了式(6)的理论分析结果,证明了采用加密的端口跳变算法更具安全性,降低了攻击者获取端口信息的能力。

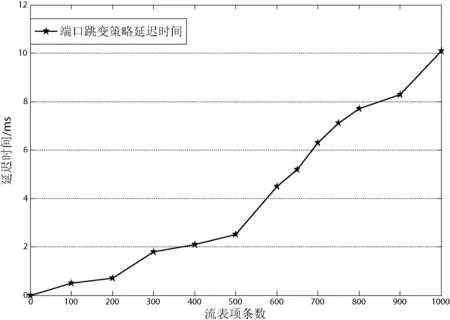

4.4 系统性能

为验证本策略的性能,我们在SDN仿真网络中使用Cbench测量工具测量了采用基于加密的端口跳变策略的系统延迟,结果如图5所示。

图5 端口跳变策略延迟测试

随着端口跳变策略的执行,控制平面的流表项个数也在不断增加。Cbench工具测量了流表项数量在10、100、1 000时的延迟时间。可以看出,端口跳变策略会对系统延迟造成一定影响,但是在流表项条数可控的情况下,延迟是在可接受范围内的。

5 结 语

本文设计了基于OpenFlow的端口跳变算法——加密端口跳变算法,利用控制器先对接入主机进行身份认证后通过改进的Diffie-Hellman加密端口跳变策略最大程度上保证了从端口生成初期到通信过程的安全性,并采用基于Ack的同步技术保证了通信过程的连续性。实验表明,基于加密的端口跳变技术在OpenFlow实验平台上实现简单有效,是一种安全性高的轻量级端口跳变策略。

[1]HansmanS,HuntR.Ataxonomyofnetworkandcomputerattacks[J].Computers&Security,2005,24(1):31-43.

[2]HoqueN,BhuyanMH,BaishyaRC,etal.Networkattacks:taxonomy,toolsandsystems[J].JournalofNetworkandComputerApplications,2014,40:307-324.

[3]McKeownN,AndersonT,BalakrishnanH,etal.OpenFlow:enablinginnovationincampusnetworks[N].ACMSIGCOMMComputerCommunicationReview,2008,38(2):69-74.

[4]OktianYE,LeeS,LeeH.MitigatingDenialofService(DoS)attacksinOpenFlownetworks[C]//InformationandCommunicationTechnologyConvergence(ICTC),2014InternationalConferenceon.IEEE,2014:325-330.

[5]LimS,HaJ,KimH,etal.ASDN-orientedDDosblockingschemeforbotnet-basedattacks[C]//Proceedingsofthe2014 6thInternationalConferenceonUbiquitousandFutureNetworks,2014:63-68.

[6]OpenFlowSwitchSpecificationv1.3.0[S/OL].https://www.open-networking.org/images/stories/downloads/specification/OpenFlow-spec-v1.3.0.pdf.

[7]WangH,XuL,GuG.FloodGuard:aDosattackpreventionextensioninsoftwaredefinednetworks[C]//Proceedingsofthe2015 45thAnnualIEEE/IFIPInternationalConferenceonDependableSystemsandNetworks,2015:239-250.

[8]KampanakisP,PerrorsH,BeyeneT.SDN-basedsolutionsforMovingTargetDefenseNetworkprotection[C]//2014IEEE15thInternationalSymposiumonAWorldofWireless,MobileandMultimediaNetworks,2014:1-6.

[9]TangX,ZhangL,ShiX,etal.PorthoppingbasedSDNnetworkdefensetechnology[J].ApplicationResearchofComputers,2015.

[10]LeeHCJ,ThingVLL.Porthoppingforresilientnetworks[C]//Proceedingsofthe2004IEEE60thVehicularTechnologyConference,2004:3291-3295.

[11]BadishiG,HerzbergA,KeidarI.Keepingdenialofserviceattackersinthedark[J].IEEETransactionsonDependableandSecureComputing,2007,4(3):191-204.

[12]HariK,DohiT.Dependabilitymodelingandanalysisofrandomporthopping[C]//Proceedingsofthe2012 9thInternationalConferenceonUbiquitousIntelligenceandComputingand9thInternationalConferenceonAutonomicandTrustedComputing.IEEEComputerSociety,2012:586-593.

[13]FuZ,PapatriantafilouM,TsigasP.Mitigatingdistributeddenialofserviceattacksinmultipartyapplicationsinthepresenceofclockdrifts[C]//Proceedingsof27thIEEEInternationalSymposiumonReliableDistributedSystems,2008:63-72.

[14]JiaCF,LinK,LuK.Plug-inpolicyforDoSattackdefensemechanismbasedonendhopping[J].JournalonCommunications,2009,30(10):114-118.

[15]LinK,JiaC,WengC.DistributedTimestampSynchronizationforEndHopping[J].ChinaCommunications,2011,8(4):164-169.

[16]LiuJ,ZhangHQ,DaiXD,etal.AProactiveNetworkDefenseModelBasedonSelf-adaptiveEndHopping[J].JournalofElectronicsandInformationTechnology,2015,37(11):2642-2649.

[17]Wikipedia.Diffie-Hellmankeyexchange[DB/OL].https://simple.wikipedia.org/wiki/Diffie-Hellman_key_exchange.

[18]Floodlight[OL].http://floodlight.openflowhub.org.

[19]IXIA[OL].http://www.ixiacom.com/.

RESEARCH ON ENCRYPTION-BASED PORT HOPPING IN SOFTWARE DEFINED NETWORK

Zhao Ziyu1Guo Yuanbo1,2Liu Wei1

1(StatekeyLaboratoryofMathematicalEngineeringandAdvancedComputing,InformationEngineeringUniversity,Zhengzhou450001,Henan,China)2(ScienceandTechnologyonCommunicationInformationSecurityControlLaboratory,Jiaxing314033,Zhejiang,China)

Aiming at the DoS attack in software defined network, an encryption-based port hopping solution is proposed in its control plane. Using software to define the control programmability of the centralized network, an improved encryption port hopping strategy is proposed to ensure the security from the initial port generation to the communication process. We also use Ack-based synchronization technology to ensure the continuity of the communication process. Theory combined with the experimental results show that the port hopping technology is simple and improved on the OpenFlow experimental platform, and it is a lightweight port hopping strategy based on software defined network.

Software defined network Port hopping Encryption algorithm Authentication Ack-based synchronization

2016-02-27。国家自然科学基金项目(61309016);国家重点基础研究发展计划基金项目(2012CB315901,2013CB329104)。赵子郁,硕士生,主研领域:网络安全,软件定义网络。郭渊博,教授。刘伟,副教授。

TP393.0

A

10.3969/j.issn.1000-386x.2017.04.055