指挥自动化系统信息安全防护模型研究*

谢满超 游 彬

(1.92098部队 陵水 572400)(2.91431部队 海口 570000)

指挥自动化系统信息安全防护模型研究*

谢满超1游 彬2

(1.92098部队 陵水 572400)(2.91431部队 海口 570000)

指挥自动化系统面临着多种信息安全隐患,论文根据指挥自动化系统仿真、评估和安全防护模型常见的安全指标,提出了一种改进的分层防护模型,旨在降低系统的人为安全隐患,为系统在创建安全堡垒时提供一种流程式选择方案,最后根据影响网络安全的因素,结合模糊层次分析法建立了网络安全评价体系。

指挥自动化; 信息安全; 防护模型; AHP

Class Number TP393.08

1 引言

21世纪战场的主要战争形态将是核威慑条件下的信息化战争,未来海战场的作战也将以争夺信息优势为目标。因此,以海、陆、空、天、电的情报侦察探测系统为基础,以信息保障为支持的综合化、一体化的联合作战自动化指挥控制系统的性能,将直接影响和决定部队的综合作战能力[1]。

战时,作战双方必将采取多种攻击形式窃取、破坏网内的机密信息,以干扰、破坏和摧毁指挥自动化系统的网络作战能力,夺取制信息权[2]。近年来,国内军工企业、研究所和军队院校学者主要研究了指挥自动化的系统模拟仿真[3~7]、效能评估[8~9]和安全防御技术[10~13],而信息安全是系统能正常运作的最基本保障,因此,研究指挥自动化系统的安全防御技术具有十分重要的意义。

论文根据指挥自动化系统安全防护模型和仿真、评估常见的安全指标,结合技术保障部位在实际演练任务中的信息安全作战防御经验,提出了一种改进的分层安全防护模型。

2 指挥自动化系统动态安全防护模型

从国内外各军指挥自动化系统的发展来看,各军兵种自主开发,近年来均在研究互通的一体化综合信息系统[14~17]。

文献[10]根据衡量网络安全的完整性、真实性、可用性、实用性、占有性和保密性指标,提出了一种动态安全模型,如图1所示。该模型在常规网络安全体系基础上,引入了系统学习进化机制,具有安全信息反馈和防御手段的自学习功能[10]。

该模型需要以技术防御体系为核心,体系包括系统安全、网络安全、物理安全、服务安全和应用安全等,如表1所示。

动态安全模型虽然内容全面,但不包含完整的安全防御的流程,仅是各种安全措施的列举,在实际应用中容易遗漏某项内容造成安全隐患。

表1 模型的技术防御体系

3 指挥自动化安全防护分层模型

文献[3]为了评价指挥自动化网络的安全性,结合模糊层次分析法(FAHP)与神经网络建立了指挥自动化网络安全评价体系,该体系共分三层,分别对应模糊层次法的目标层、准则层和指标层。指标层与上节安全模型的防御体系相对应,不仅包括设备(软件和硬件)、涉密信息的安全以及网络所处的环境,除此之外还考虑了一个更重要的因素,即人为因素,包括人的素质、安全意识以及制度的约束等,文献[3]针对考虑人为因素的安全评价体系,给出了一种详尽的评价方法并验证了其可行性。

为此,本文结合传统的指挥自动化安全模型和各种仿真评估研究所考虑的指标,给出了一种安全防护分层模型,并列出了部分相应的安全产品,如图2所示。

在分层安全防护模型中,包括管理安全层、环境安全层、物理安全层、应用安全层和数据安全层等五层,各层循序渐进、缺一不可,形成一个统一的整体。

· 管理安全层:安全防护的最低要求,目标是将人为主观因素造成的安全隐患降至最低。在技术手段上,该层主要使用主机行为监控审计系统,避免值班员有意或无意的违规操作对系统造成破坏。

· 环境安全层:安全防护的最低客观环境要求,提供最基本的作战环境。该层主要使用频谱监控等技术检测营区周围的电磁空间环境是否安全,并尽最大可能地提供多途径的稳定电源供应。

· 物理安全层:对客观环境采取的进一步安全防护措施,提供机房范围内装设备的安全工作环境。主要使用电子门禁设备和容灾冗余备份技术来保障。

· 应用安全层:保障操作系统、作战指挥应用软件正常运转的一层,直接影响指挥员、操作员等用户与装设备交互的体验。该层采用的信息安全设备最多,主要包括防火墙、入侵检测、漏洞扫描、防病毒系统等。

· 数据安全层:模型的最底层,也是最重要的一层,该层的安全以其他层为保障,是安全防护的最终目的,即防止涉密数据被敌方破坏、篡改和窃取。在以上各层的安全环境条件下,该层使用单向隔离网闸设备和数据加密、数字签名、备份等技术保障指挥自动化系统的数据安全。

4 基于AHP的指挥自动化网络安全评估体系

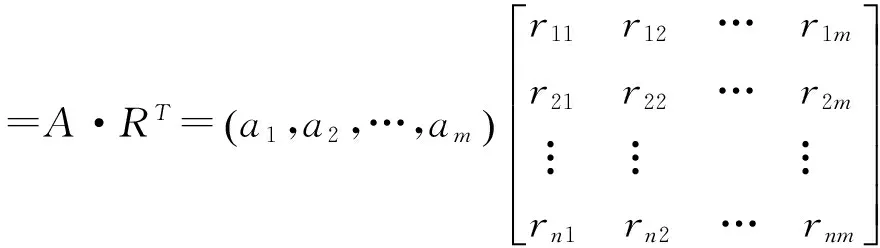

层次分析法(AHP)是一种对较为模糊或较为复杂的决策问题使用定性与定量分析相结合的手段做出决策的简易方法,特别是将决策者的经验判断给予量化,将人们的思维过程层次化,逐层比较相关因素,逐层检验比较结果的合理性,由此提供较有说服力的依据。很多决策问题通常表现为一组方案的排序问题,这类问题就可以用AHP法解决。其原理是通过两两比较相互重量,得出每对重量比的判断,从而构成判断矩阵;然后通过求解判断矩阵的最大特征值λmax和它所对应的特征向量,得出整组的相对重量。

本文在指挥自动化网络安全评估过程中,运用层次分析法建模,按下面四个步骤进行: 1) 建立递阶层次结构模型; 2) 构造出各层次中的所有判断矩阵; 3) 计算判断矩阵的最大特征根和特征向量,层次单排序及一致性检验; 4) 综合评估,层次总排序及一致性检验。

根据AHP的具体方法步骤如下:

上述得出的B为同一层次之间各风险因素在某一评价下的权重,而指挥自动化网络的评价体系分为三个层次,因此,可根据专家多轮打分与全局权重,按上文的步骤,得到如表2所示的学习与测试样本数据,其中,分值大小代表了各因素的安全程度的高低,并作为模型输入及测试样本,利用非线性映射存储规律,可对专家提供的评价数据快速做出响应,得到目前XX机房指挥自动化网络在各类风险因素下的综合安全指数。

表2 模型的测试结果

从实验结果看,该模型能初步量化各类风险因素对整个系统安全的影响,下一步将研究如何实现机器的自动处理,用于实现安全等级降低时模型进行自动报警和采取相应的安全措施。

5 结语

受互联网技术的影响,今后的指挥自动化系统将进一步由各种服务器、工作站、终端等集群形成全军范围内的广域网, 网内的作战数据有与Internet网络同样的共享和易于扩散等特性, 在处理、存储、传输和使用上十分脆弱, 系统的信息安全将受到严重威胁,关于指挥自动化系统的信息安全模型、仿真、效能评估等研究非常重要。论文提出了一种改进的分层安全防护模型,与传统的横向安全防护模型不同,该模型融合了技术防御手段,并纵向地描述了各层的递进关系,在实际指导信息安全产品装设时有着分层设计、互不影响的优势。

[1] 顾浩,周玉芳,岳岗,等.指挥自动化仿真测试技术研究[J].系统仿真学报,2002,14(12):1666-1670.

[2] 刘维国,赵希晶.指挥自动化网络安全防御措施的探讨[J].航天电子对抗,2003(3):42-45.

[3] 杨晓晓,汤自安.指挥自动化网络的安全仿真分析[J].计算机工程,2013,39(10):151-155.

[4] 祝江汉,凌云翔,邱涤珊.指挥自动化系统效能仿真环境研究[J].计算机工程与科学,2004,26(1):58-61.

[5] 张义宏,蒋晓原,徐大勇.基于仿真的指挥自动化系统综合效能评估研[J].计算机仿真,2005,22(11):8-10.

[6] 余云智,程健庆,周玉芳.作战指挥自动化系统模拟训练技术研究[J].舰船电子工程,2008,28(7):118-122.

[7] 钱兰华,石志军,李忠猛.基于北斗定位系统和MGIS的海军装备保障指挥自动化系统[J].舰船电子工程,2014,34(3):30-32.

[8] 刘俊先,修胜龙,欧阳震铮,等.指挥自动化系统效能评价指标体系的结构[J].火力与指挥控制,2005,30(6):18-21.

[9] 杨桦,卢兴华,蔡振华,等.指挥自动化系统的生存性研究[J].兵工自动化,2008,27(1):66,79.

[10] 唐慧丰,于洪敏.一种安全模型在指挥自动化网中的应用[J].微计算机信息,2004(11):93,143.

[11] 王丽,娄建安,赵维霞.指挥自动化网络安全系统的构建[J].兵工自动化,2006,25(3):26-27.

[12] 田建新,张德娟.军队指挥自动化系统信息安全防护研究[J].电脑知识与技术,2007,1(5):907-908.

[13] 徐小峰,张昕,刘文军.指挥自动化网络安全防护解析[J].信息化研究,2014,40(2):76-78.

[14] 单连平,王亚,吴维元.指挥自动化系统现状与发展趋势[J].指挥控制与仿真,2007,29(3):1-5.

[15] 刘巍,杨东升,陈利菊.美军指挥自动化系统发展的几点启示[J].电脑与信息技术,2008,16(1):54-56.

[16] 马建光,刘佳圭.从俄格战争看俄罗斯指挥自动化的发展[J].国防科技,2009,30(3):87-92.

[17] 龚旭,荣维良,李金和,等.聚焦俄军防空指挥自动化系统[J].指挥控制与仿真,2006,28(6):116-120.

Information Security Protection Model of Command Automation

XIE Manchao1YOU Bin2

(1.No.92098 Troops of PLA, Lingshui 572400)(2.No.91431 Troops of PLA, Haikou 570000)

A variety of information security hidden problems are confronted with command automation system. According to its normal security indicators of simulation, evaluation, and protection model in other researches, this paper has proposed an improved layered protection model, in order to reduce man-made security hidden problems of the system, and provide an flow option when the system building security fortresses. Analytical hierarchy process(AHP) and neural network are used to build the network security evaluation system according to the relevant influencing factors.

command automation, information security, protection model, AHP

2016年10月5日,

2016年11月17日

谢满超,男,高级工程师,研究方向:通信工程、信息安全。游彬,男,硕士研究生,助理工程师,研究方向:通信与信息系统。

TP393.08

10.3969/j.issn.1672-9730.2017.04.019