医院内网终端安全管理

,,

[作者单位]青岛大学附属医院,山东 青岛 266003

随着医院信息化建设的不断推进,医院信息系统(Hospital Information System,HIS)的应用越来越广泛,日常医疗工作对其依赖性不断增强[1]。

目前医院的安全防御理念往往局限在入侵检测、防火墙、杀毒软件等,重要的安全设施大多集中于机房或网络边界处。在这些设备的严密监控下,来自网络外部的安全威胁大大减小[2]。据IDC调查报告显示,85%的网络威胁来自于内部,其危害程度远远超过黑客攻击所造成的损失。传统的安全措施注重防外不注重防内,对于内部用户攻击和威胁事件往往无能为力。因此,安全战场已经逐步由核心与主干的防护,转向网络内部的终端安全管理[3]。

青岛大学附属医院(以下简称“我院”)已建成以数字机房为核心的信息化系统,核心业务位于中心机房,实施内外网物理隔离,终端通过医院内网访问中心机房服务器,内网终端包括移动终端和PC工作站,总数已超过5 000点,通过引进桌面终端管理系统,有效地解决了医院终端违规操作带来的安全威胁和终端宕机,提高了医院信息系统的安全性和稳定性。

1 医院内网终端安全性分析

1.1 核心业务数据保护困难

医院数字中心机房是医院信息化建设的核心,存储着医院海量的病案数据。随着大数据分析的到来,医疗大数据分析所产生的价值已经不可估量,在利益驱使下,诊疗信息的泄密风险也大大增加[4-5]。

然而随着医院规模的扩大,客户端数量大、位置分散,很难防止非法用户侵入网络,窃取医院核心数据。另外,医生或患者的笔记本电脑等未知终端的非法接入,也使医院产生信息安全隐患[6]。

1.2 终端违规操作管理困难

计算机终端违规外联、USB存储滥用等安全威胁频发,终端行为难以规范[7]。光驱、软驱和USB接口的使用可能会导致机密文件的泄露;U盘的内外网互用以及院外的使用,增加了病毒传播的风险;部分医生私自使用无线网卡、通过WiFi方式违规外联,智能手机等便携设备插入内网终端充电,使同一台终端既访问内网又访问外网,花大量资金、人力建设的内外网物理隔离就被一个小小的网卡打败了。违规外联的终端被黑客或病毒利用后,极可能通过该终端进入内部网络,进而通过嗅探等方式收集内部的关键数据和敏感信息,或以此终端为“跳板”攻击内部的其他主机。

1.3 正常业务流程经常受到影响

目前,医院的正常业务流程依赖于HIS系统的安全稳定运行。在日常维护中我们发现,终端故障大多数是因为内部的不当和非正常使用,如卸载应用软件、安装非法软件、删除系统文件等。为减少操作不当引起的终端宕机,需要对终端的各项操作权限进行逐一限制,这个过程一般需要维护人员花费1个多小时的时间。终端出现故障需要排查和修复时又要逐一解除限制,使日常维护工作变得更加繁琐,工作效率降低[8]。

1.4 安全违规事件追溯追责困难

安全事件绝大多数最后是在终端计算机上确认的事件源,这就足以说明管理终端计算机的重要性。违规操作发生时,如何及时报警、审计以及阻断违规行为?在日常工作中发现有部分终端操作人员对违规操作行为矢口否认,在检查人员到达现场前已将痕迹清除,由于没有依据和线索,无法对事件进行调查,一旦发生安全事件,往往难以追责。

2 医院内网终端安全管理的实践

针对当前医院终端管理的现状,我院引进了国内某知名厂商的桌面终端管理系统。该系统提供了可视化的、体系化的终端安全管理和全面终端远程维护功能,实现了安全、稳定、高效的终端运行环境,有效防止了安全事件的发生。桌面终端管理平台为软硬结合一体机,采用旁路接入方式,旁路模式采用监听机制实施网络控制,部署简便,完全不影响原有网络结构,并且无网络单点故障之忧(图1)。

图1 桌面终端管理架构

2.1 准入管理

对入网电脑安装终端软件,确定接入设备合法后授权,定制密码保护功能防止用户卸载或修改终端软件,禁止未授权的计算机上网或者访问指定的服务器,并在控制台上发出报警信息,及时发现非法入侵用户。采用主动推送的终端部署方式,设备会自动重新定向到终端下载界面,可通过计算机搜索功能搜索未装终端的终端,极大地缩短了终端的部署周期。

2.2 外设管理

该功能可以设置对计算机USB存储、光驱、软驱、便携式设备如手机等的管理状态,允许或是禁止客户机使用上述设备。管理人员可根据需要,针对设备制定相应管理策略,如设置授权/安全/保密U盘等,有效防止网内机密信息通过U盘外泄。提供对介质使用的记录审计功能,包括使用人、部门、IP地址等,以备日后有据可查,而且当异常情况发生时,可以确定违规人员和违规行为,图2 为USB存储设备审计记录。

图2 USB存储设备审计记录

2.3 外联管理

设定内网终端IP地址和服务器IP地址为内网地址,当终端配置或访问非内网地址时被认定为违规外联。可以控制内网终端,通过无线WiFi、无线上网卡、手机热点、外网网线、智能手机使用USB接口充电等方式连接互联网,当出现违规外联时,会自动报警、断网,并对违规终端名称、上网方式进行记录,杜绝内网电脑私接外网。设置网站访问管理,禁用一些常用外网访问网站如百度、腾讯等,当违规外联终端访问这些网站时,会进行阻止并记录。

通过报警和审计记录,可以清楚地记录违规外联发生的时间、终端、方式和具体访问网站等信息(图3)。根据服务器地址可知,WiFi为医院为优化患者就医而提供的无线网络,只需输入手机验证码即可连接互联网。

图3 违规外联报警记录

发生违规外联后,常规处理方法是查询浏览器的历史记录、Cookie等。若上述痕迹被清除,可通过查看隐藏的index.dat文件,但是需要下载专门工具,过程也比较繁琐[9]。网站访问管理可以记录违规访问的网站(图4),违规外联期间此终端试图访问过百度等外网网站,即使上网痕迹被清除,也能通过控制台报警记录查询,使安全事件能够追查到责任人。

图4 违规网站访问报警记录

2.4 桌面策略配置

由于医院使用的HIS是基于WEB的访问方式,因此为了加强终端管理,需要对终端权限进行限制,如锁定“Internet选项”,隐藏“控制面板”,禁用“我的电脑”,禁止添加、删除打印机等。桌面的策略配置包括控制面板、计算机管理、“我的电脑”属性、“本地连接”属性和组策略,只需要在控制台点几下鼠标,就可以轻松地完成终端的权限设置,快捷而高效,也有效避免了用户因为误操作导致的操作系统或应用软件运行不正常,保证了业务系统正常运行。

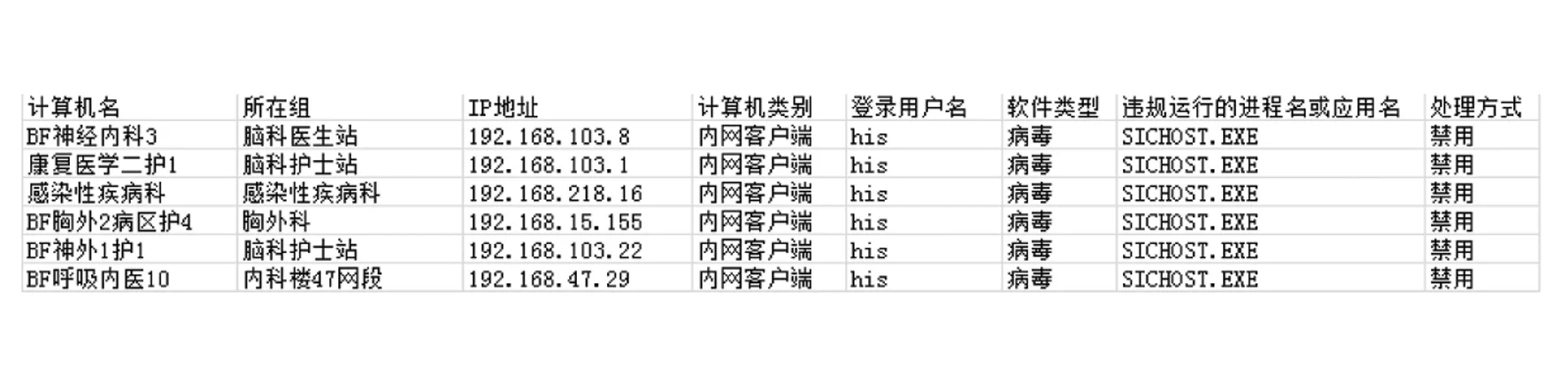

2.5 应用程序管理

可以设定计算机允许运行的进程或禁止运行的进程,方便地把客户端塑造成工作专用机,可以明显提高工作效率。

另外,若病毒为新病毒,已有杀毒软件无法杀除时,在已知病毒进程的情况下,可将病毒进程设置为禁止运行。如通过禁用SICHOST.EXE进程,病毒程序将不能自动运行,可通过报警快速锁定携带病毒的终端(图5)。

图5 禁止进程报警记录

2.6 其他功能

通过IE配置、资产监控、远程协助监控、远程开关机、消息发送、软件分发、杀毒软件管理、补丁管理、共享资源管理、流量管理、带宽管理、IP/MAC地址绑定、查看/修改注册表、修改计算机名、查看系统资源清单、阻断/恢复通讯、锁定/解锁客户端等,使日常维护变得简洁高效,确保医院内网终端得到了安全有效管理。

3 结语

通过桌面终端管理平台并统一控制和定制桌面,实现了安全管理,保护了核心数据,增强了终端使用人员的安全意识,规范了网络行为,减少了现场维护工作量,保证了整个网络以及医院的HIS系统安全、稳定运行,大幅提升了医院信息化管理水平。