基于多维度数据分析的移动威胁感知平台建设

计晨晓+霍旺+包森成

【摘要】 随着信息技术的发展,移动App应用鉴于其便捷、快速、高效的特点,已成为人们的工作、学习以及日常生活中不可或缺的重要组成部分。但随着国内外网络安全形势不断复杂化,以及缺乏对移动应用拥有针对性的安全管理平台,造成针对移动应用攻击事件接连频发。本文将对基于D-S模型的移动应用的威胁感知平台进行相关介绍,该平台对移动应用APP的安全威胁源进行精准探知,定位移动端风险并进行分析与控制,它弥补了传统安全管理模式中存在的漏洞,是一种创新而高效的移动端应用APP精准安全管理平台。

【关键字】 D-S 威胁感知平台 威胁精准探知 风险分析与控制

Construction of Mobile Threat-Awareness Platform Based on Multi-Dimensional Data Analysis(China Mobile communication group Zhejiang Co., Ltd.,Zhejiang、310000)

Abstract:Information Technology is now experiencing an unprecedented rapid development, due to its nature of being convenient, efficient and as the core of information technology, mobile application inevitably has become an indispensable part of peoples daily work and study life. However, on account of its technological immaturity, and lack of a mobile applications targeted security management platform, have resulted in a significant number of user privacy leaks, corporate financial lost, and damaged interests, and have caused an incalculable impact on our society.This paper will introduce the D-S Model-based Threat-Awareness Platform of Mobile Application. By data mining and analyzing the mobile terminal threat, this security platform not only provides users with relevant threat intelligence information but also indicates the source of the threat with accurate positioning and control.All in all, Threat-Awareness platform is an innovative and efficient mobile security management platform that can close the loopholes which traditional security management architectures have failed to do so.

KEY words: D-S MODEL, Threat-Awareness Platform, Precise Threat Detection, Risk Analysis and Management.

一、背景和意義

随着移动互联网时代的到来,浙江省移动公司CRM系统的移动APP办公模式正在逐渐取代传统柜台式服务模式,该模式极大的提升了业务人员的办公效率和展业效率。但是随着国际、国内移动应用环境的不断复杂化,移动APP应用的攻击事件呈快速增长趋势。针对CRM系统移动APP自身业务层面的违规操作和攻击事件始终未曾停止过,虽然APP在最初设计中已经进行了一定的安全防护措施,但依然存在诸多异常数据无法精准判定,主要表现在:同一UUID对应多个员工账号,账号存在跨区域业务办理;业务办理过程中提交的数据不完整,存在某些字段为空的违规数据形式;部分账号在同一时间进行业务办理,同一账号会在一次操作中进行多次业务办理,存在多账号办理业务时间间隔相同等等。从后台数据中虽然可以确定存在异常信息,但是缺乏专业的分析系统和分析人员,导致无法定位异常信息的来源和攻击形式。

我公司曾经对异常数据进行排查,发现大部分缘由是一些员工或者代理公司进行违规操作而造成。信安部结合相关业务部门通过明察暗访确实发现下属员工和代理公司存在通过手机模拟器软件进行批量业务操作的行为,也发现代理公司购买外挂、位置造假等软件进行违规业务办理操作,甚至还有部分员工非法购买个人信息进行批量性的黑卡办理操作从中谋取暴利。以上行为不仅影响了公司业务系统的正常运行,而且黑卡流入社会为电信欺诈提供了赖以生存的沃土,不但影响移动公司的形象,也对人民群众的生命财产安全造成严重威胁。

同时G20峰会的召开,保证峰会期间移动CRM系统的安全运行至关重要。

二、项目特点及主要技术功能介绍

针对日益复杂和难以界定(比如:批量注册、刷单)的移动平台攻击,依靠单一技术或简单规则来发现阻断攻击己经不可能实现,防御的最佳策略是及早发现并实时响应。通过在移动平台上多维度多层次采集数据,构建基于多维度取证和响应同时交互进行的防御架构,不仅可以提高取证分析追溯能力,还能更好的弥合主动取证和快速响应之间的安全间隙。充分考虑时间跨度,提出一种状态加响应的证据链取证方法,对这种证据链进行有效保存和深度挖掘,从而更好的解决一些持久的入侵取证分析。利用D-S证据理论对取证数据进行有效处理,更加有利于进行精准的预测和高效的决策。通过构建与浙江移动业务强关联的威胁检测模型,尽可能早的发现潜在的安全威胁并迅速采取响应,将类似黑卡、信息伪造等复杂攻击带来的损失减小到最低甚至阻止其发生。

2.1基于终端多维度多级的信息采集

终端多维度多级信息采集采用“采集器”和“传感器”相结合的信息采集模式,采集器实时将数据上报传感器,并由服务器集群进行快速的数据分析,进行可疑行为的判断与定位。利用终端多维度数据采集主动发现可疑行为并迅速采取应急响应是更早发现威胁的最佳途径,该途径还可以将威胁的影响大幅度减小。由于移动市场的复杂化,终端的多样化,确保每个终端进行有效的取证和响应存在很大的难度。终端取证采用多维度终端取证和响应相结合可以尽可能的构建及时的安全分析及响应体系。

在预防和检测移动威胁方面,通过不同安全分析模块对数据进行分析和处理,从而可以快速的发现威胁事件。由于采用取证加响应的模式收集证据,使得证据链在时间上有一定的跨度,从而保证在长时间持续性的进行分析和保护。

在攻击证据追踪方面,基于层次化的证据链收集方式(对C&C流量分析),有利于还原攻击场景,定位威胁源位置。各级的证据数据库提供了大量的生动的证据链,短时间内只需在对不同时期,不同位置的证据链进行关联分析,就可以快速确定威胁形式。基于长时间的证据链汇总和采用先进的算法,可以还原攻击的每个细节。

2.2证据链模型

证据链是由取证状态和响应动作共同构成,能够有助于更好的还原整个攻击的完整过程。同时,取证状态和响应动作相互配合,可以最大限度的将攻击的危害减小到最小。终端取证可以发现如可疑的应用操作、可疑应用权限、可疑的系统调用等值得注意的变化。响应动作可以采取:标记可疑目标为不信任、进一步审计、生成攻击记录、进一步筛查可疑文件、迅速定位可疑状态来源、可阻止运行。终端取证和终端响应相互配合,相互联动是形成证据链的根本。

证据链的形成过程主要是依据终端取证和响应发生的时间节点作为依据,充分考虑运用证据链在恢复攻击场景时的作用(如图1所示)。对于终端取证每发现到一个可疑改变时做出详细的时间记录,可以更好在以后的有关证据的整合、最新攻击的查找定位中起到很好的作用。对于响应的时间记录可以有助于分析哪些响应更加有效和有针对性。

证据链的分析主要是依据取证和响应的时间跨度进行分析,同时也是发生在每一级端点的分布式分析。如果取证发现的最新的可疑行为与系统已存在文件之间有关联时,可以通过这个已存在文件的加载时间,在防御系统中查询这一时间段的己经发现并存储的攻击证据链,能够更加精确定位到威胁的来源并迅速采取相应的措施。同时通过一些指标的分析确定系统所处的安全环境和防御的有效性。

同时,取证的证据还包括:不同攻击的安装模块、技术细节和认证形式,分析它们之间的联系和相关性等信息,尤其是通过对认证形式的分析找出可疑的事件。C &C通信的细节也是取证的关键,可以判断出攻击端的通信网络模式(WiFi, 4G) ,使用的终端类型,终端系统版本等信息。

2.3 D-S综合决策模型

D-S综合决策模型是对不断收集到的证据链,通过一定的规则和函数高效的利用取证和响应信息,并将诊断对象对安全运行状态变化的敏感程度设置为阈值;得到的可疑威胁特征构成识别诊断对象安全状态的证据。利用D-S证据理论构建证据融合诊断决策模型对所获取的证据进行处理,从而达到对这些证据链进行融合处理与分析的目的;最终通过对比事先商定并可以不断改进的诊断策略规则和可调整的阈值得出诊断结论。

2.3.1基于證据链的决策步骤

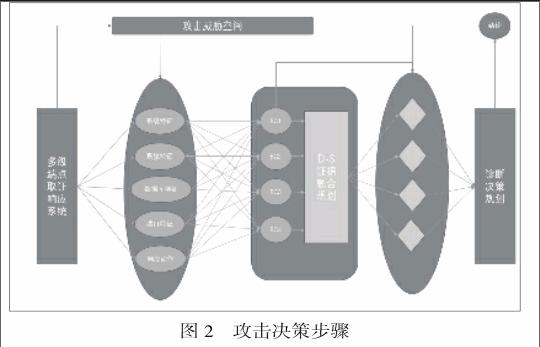

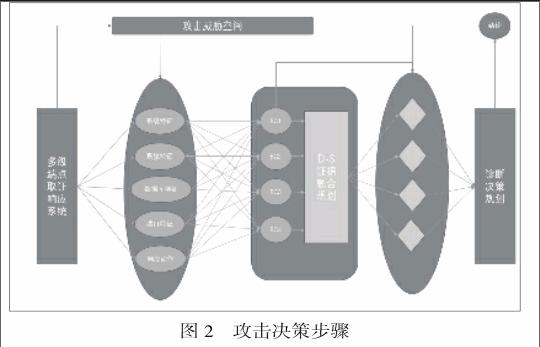

利用三级端点取证和响应系统,可以获得大量的信息,基于D-S的证据理论可以更好的将这些信息进行有效的利用。结合D-S证据理论决策融合的基本过程和威胁感知的信息融合结构,可以得到D-S证据理论信息融合威胁诊断方法的步骤(如图2所示):

1)确定攻击威胁空间在查阅目标保护端点上的各类审计信息的基础上,统计曾经发现过的攻击的具体活动方式和前期威胁特征(比如访问终端变化,权限的更改,关键系统资源的非法访问等等);然后把这些前期特征和实施方式归纳为若干个典型的威胁类型(刷单、信息造假等);最后,由这些典型的攻击威胁类型构成“攻击威胁空间”。

2)确定攻击威胁空间,利用三级端点取证和响应系统当前获取的证据链信息,首先,结合一定的规则将证据链拆分成孤立的威胁特征,形成“攻击威胁空间”中的各种威胁特征并关联到已经知道的攻击方式。然后进一步结合审计系统细化攻击特征构造各种“攻击威胁特征子集”,同时形成“攻击威胁空间”。

3)选择证据体利用攻击威胁特征子集,结合识别框架中各种攻击的特点,从不同侧面构造能够识别“诊断对象信息系统”安全状态的证据体。证据体的选择主要追溯攻击源头,为查找攻击规律提供便利。这些证据体主要是三级端点取证和响应系统获取经过处理的证据链,历史数据等。

4)确定出各证据的基本可信度,并分配在深入分析各证据与识别框架中各命题对应关系的基础上,结合具体的安全管理策略,安全管理策略和相关参数可以不断优化和动态调整。综合采用多种确定证据可信度的方法如专家打分法、概率统计法等,计算出各个证据对识别框架中各命题的支持程度。

5)分别计算各证据的信度函数和真度函数利用各证据体的基本可信度分配计算出各命题的信度区间,对于己经发现的运用次数较多的证据体可信度数值自然比较高。

6)得出诊断结论是根据攻击影响的范围和被攻击目标的重要程度等因素综合考虑,制定一套诊断决策规则,利用诊断决策规则对命题的融合度区间进行分析,得出诊断结论的具体内容和详细程度 。

2.3.2分层式信息关联

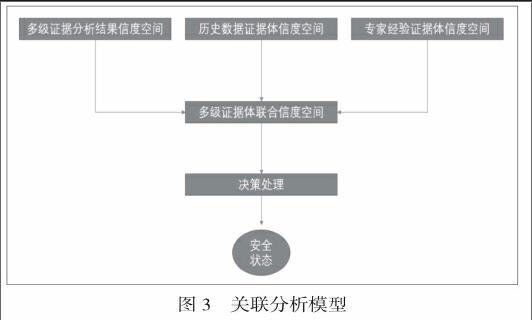

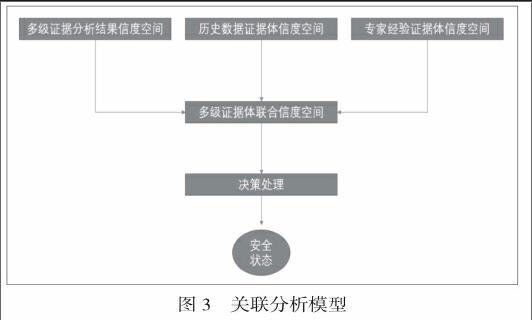

根据融合体系的结构及算法,最终设计出分层式信息融合决策程序模块,主要包括单独证据体作用下的信度空间计算模块、证据体联合作用下的信度空间计算模块、决策模块(如图3所示)。在单独证据体模块中主要包含:多级证据体分析结果信度空间,历史数据证据体信度空间和专家经验证据体信度空间。其中多级证据链分析结果可信度空间是有每一级端点取证和响应最新提交的证据链,这些都是在历史证据体空间无法找到的攻击威胁征兆。历史数据证据体信度空间包含了每级证据链数据库中的已知的攻击威胁征兆,专家经验证据体就是识别框架。

首先,求出单个证据体作用下的基本可信分配度mi(Fj)和信度空间[[Beli,Pli];然后,根据D-S证据理论的合成规则和单个证据体作用下的基本可信分配度mi(Fj)和信度空间[[Beli,Pli]计算多个证据体联合作用下的基本可信分配度m(巧)和信度空间[Be1,P1}。最后,决策模块可以根据适当的决策规则给出系统安全状态的结果。

三、平台建设整体架构及实施

3.1数据收集、威胁分析、策略保护三位一体

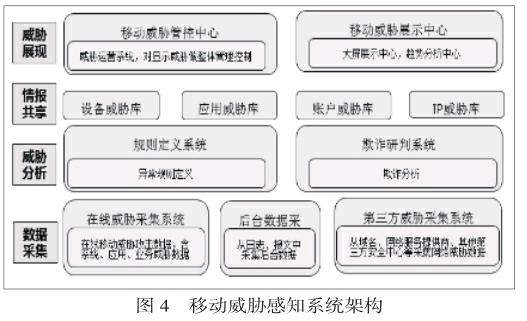

建设以“数据收集、威胁分析、策略保护”三位一体的移动威胁感知平台。平台采用C/S架构,通过嵌入探针的方式对终端数据进行收集与归类分析,同时采用后台数据共享机制将业务日志数据共享到感知平台;根据特定分析规则以及各类社工库进行异常数据分析和比对,并对异常数据进行统计、分类展示以及攻击详情描述,使管理者通过图像展示即可知晓攻击者采用的攻击方式以及攻击源头;通过感知平台中的管控中心对分析出的攻击行为进行业务层面的策略保护,提升业务操作的合理性。

图4为由数据收集、威胁分析、策略保护模块组成的移动威胁感知系统架构示意图。

3.2后台数据采集架构

后台数据采集和处理架构主要分为数据源、预处理层、逻辑处理层以及持久层四大方面。移动威胁系统通过探针方式将Agent中的报文信息传输到预处理层进行排队处理。预处理层的主要作用是报文的加解密以及完整性检查,同时也可针对数据负载状况进行横行增加,预处理层有多个消息队列,将不同的报文合理分配到不同的消息队列中,方便后续逻辑处理层处理数据;逻辑处理层采用Stom逻辑处理集群和离线分析及数据显示。Stom主要处理实时数据,其由supervisor和worker组成,worker主要负责完成计算任务,supervisor主要负责管理和分配worker。离线分析系统主要负责非实时业务,例如统计、数据挖掘等业务,并进行数据显示。持久层由数据库和日志系统组成,主要目是进行数据的存储和日志的管理,并通过业务服务进行策略相应业务。

图5是数据采集及处理流程示意图。

3.3威胁感知平台助阵G20峰会

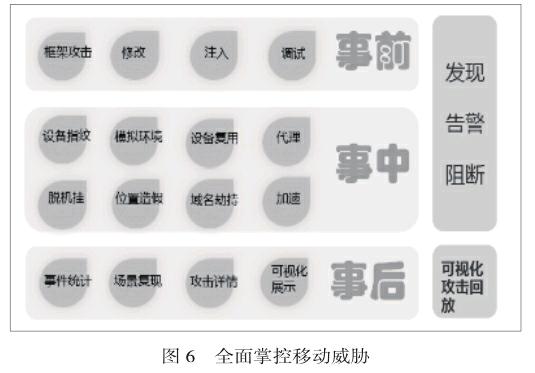

为了保证G20峰会期间CRM业务系统运行的安全,梆梆安全协助我公司在G20峰会前期完成了威胁感知平台的构建,以及嵌入探针的CRM 移动APP在全省业务员办公终端的推广安装。通过探针可实时收集CRM终端上报的可疑数据并对数据进行事前分析和归类;通过关联分析已经明确发现业务操作中存在设备复用、模拟器攻击、位置欺诈等攻击行为并进行事中告警。在事后威胁感知平台采用图形化展示的方式对告警信息、攻击信息、攻击路径以及策略相应进行了详细描述。为CRM移动 APP在峰会期间的安全运行提供了有力保障,完善的告警信息也为业务部门分析业务操作中存在的异常数据提供了依据,并为问题的快速定位以及针对性解决奠定了基础。

图6是G20峰会实行的全面威胁感知布控图。

四、主要创新点

威胁感知平台基于D-S综合决策模型进行设计,实现攻击威胁的精准识别,提高了诊断系统对威胁类型和攻击类型的分类识别能力,其主要优势如下:

1)可以解决单一证据体进行诊断难以得出诊断结论的问题。通过多维度分析,观察加载在端点上各个功能,审计终端系统中的可疑动作获得不同种类的证据体。对不同种类的证据体综合分析更容易得出结论。

2)在多种证据的融合作用下,信度区间范围和证据的不确定度会明显减小。表明这种模型能够更加准确的找出潜在的攻击威胁,并且更加精确的分析威胁的相关特征。

3)随着证据链的数量和证据体种类的增多,诊断结论的可信度值随之增大。表明随着取证和响应系统的持续运行,这种诊断的准确度和可靠性也越来越高。

威胁感知平台在CRM 移动APP中已经实现全省推广,通过威胁感知系统的数据收集与分析,精准定位移动应用业务层面问题,该方式在沿海地区乃至全国都是首次尝试。该平台的建立弥补了传统网络管控平台缺乏移动应用数据分析的不足。从数据分析角度来说问题定位精准、事件描述清楚、策略响应精确;从实现效果角度来说事件数据展示简洁明了,完全符合平台建设需求。

五、实际应用效果总结

从8月12日上线至今移动威胁感知平台已经在我省移动营业厅全面推广使用,终端使用量超过4万台,累计发现异常事件上万例。成功的保障了G20峰会期间我公司CRM系统的正常运行,同时也保障了营业客户数据和业务流程的安全,也为我们今后采用新技术弥补传统技术和管理模式存在的漏洞打下良好开端。

5.1提升了威胁预知能力以及极大缩短了处理问题时间

通过构建移动威胁感知平台对CRM移动 APP中存在的违规操作进行合理分类和汇总,采用关联分析的方式确定攻击模式和攻击源信息。攻击事件的定位、分析、解决时间周期由原来的“天”变成了现阶段的“分钟”,时间处理周期缩短了5倍以上。重大事件的定位缩短到了半个小时以内,极大提升了业务安全防护能力的速度和精度。

5.2符合业务建设目标

构建移动威胁感知平台的主要目的是对CRM移动APP业务办理中存在的违规行为和安全事件时进行精准定位和分析,迅速确定攻击形式和攻击源。

图7为近期针对CRM 移动APP在业务办理中的异常数据的汇总与分析,攻击类型主要集中在设备复用、位置欺诈和模拟器。设备复用事件主要来源是业务人员在进行业务操作时随意修改手机硬件信息如MAC、IMSI、UUID等;位置欺诈事件主要来源是业务人员通过定位软件随意修改地理位置;模拟器事件主要来源是业务人员通过手机模拟器软件进行电脑自动化操作。

省公司通过平台中策略保护的方式对特定的攻击事件进行策略控制。策略生效后,凡使用在模拟器上的CRM移动APP将会被强制退出。策略设定后平台维护人员明显观察到业务人员通过模拟器操作CRM移动APP的非法行为直線下降。(图8为策略设定,图9为策略响应)

从感知平台的数据分析与运行效果来看,平台能完成对异常业务数据的分析和定位,使字符形式的异常数据通过图表格式直观的展现在平台维护人员面前。