物联网安全存在的挑战及商业模式分析

缪翀莺 李丽 张玉良 周丽莎

摘要:如何实现物联网安全成为产业发展的重要命题,因此从物联网安全的互依赖性、泛在性、感知带来的透明性等产业特性出发,从商业角度探讨和分析了物联网安全存在的挑战,并总结出基于大数据的商业模式。

关键词:物联网安全 大数据 信息安全

1 引言

随着终端智能化的发展,越来越多的终端设备接入了网络,物联网得到了快速的发展。根据Gartner的2015年报告预测,2020年全球可传感设备达到2120亿个,接入物联网的设备数量将高达300亿个。如此巨大的接入终端将带来了极大的安全隐患,近年来不断曝光的攻击数量逐年增加也印证这一点。同时,汽车(如Jeep)、智能家居(如Nest恒温系统)等涉及人生命安全的终端受到攻击,提醒了人们物联网安全的后果严重性,人们开始真正关注物联网的安全问题。

惠普公司近日对市场上最流行的10种物联网智能设备进行检测后,发现几乎所有设备都存在高危漏洞,这些漏洞包括弱密码、DDoS漏洞、心脏出血漏洞以及和跨站脚本漏洞等,其中80%存在隐私泄露或滥用风险,80%允许使用弱密码,70%的设备与互联网或局域网的通讯没有加密,60%的Web界面存在安全漏洞,60%的下载软件更新时没有使用加密。

面对不断暴露的安全问题,从芯片厂家到设备提供商到服务提供商纷纷开始检讨自己的物联网产品或服务的安全性,并探讨通过技术手段的解决之道,希望能一劳永逸地解决问题,但是发现问题并没有这么简单,而这很大程度与物联网自身的特性相关。因此本文接下来将对物联网安全存在的挑战及商业模式进行分析。

2 物联网安全的特性

与互联网主要是人与人的联结不同,物联网主要是设备与设备的联结。这些设备大都部署在无人监控的环境下,且资源受限,防护简单,极易受到攻击和破坏。同时物联网具有将虚拟世界和现实世界相融合的功能,且数量庞大、设备集群、情况复杂,致使物联网安全呈现出以下特征:

(1)互依赖性:在物联网中芯片和设备实体融合在一起,物理基础设施与IT软件整合在一起,呈现出一种虚拟空间与实体空间相互渗透交错的互依赖性,造成了其不安全效应呈现一种骨牌效应,会不断放大。当这种骨牌效应被网络战争利用时,战争的面貌就会从大规模毁灭到大规模瘫痪转变。

(2)泛在性:物联网场景中的实体均具有一定的感知、计算和执行能力,因此物联网的任一环节都可能存在安全隐患,遭受安全攻击,这种安全攻击即可能来自于网络犯罪、勒索软件以及身份盗用等外部威胁,也可能来自于不健壮的身份认证/授权、未受保护的文件存储以及操作系统等存在的内部漏洞。安全问题延伸到人和各种领域,无所不在。

(3)感知带来的透明性:物联网体系的一切都将暴露在无线感知状态下,其中人类的日常生活、生产活动、家庭用品、交通工具、生产活动以及国家的军事活动、商业活动等一切都处于被感知环境中,整个社会的运转几乎是透明的,带来更广泛更容易的从个人到国家各层面的安全威胁。

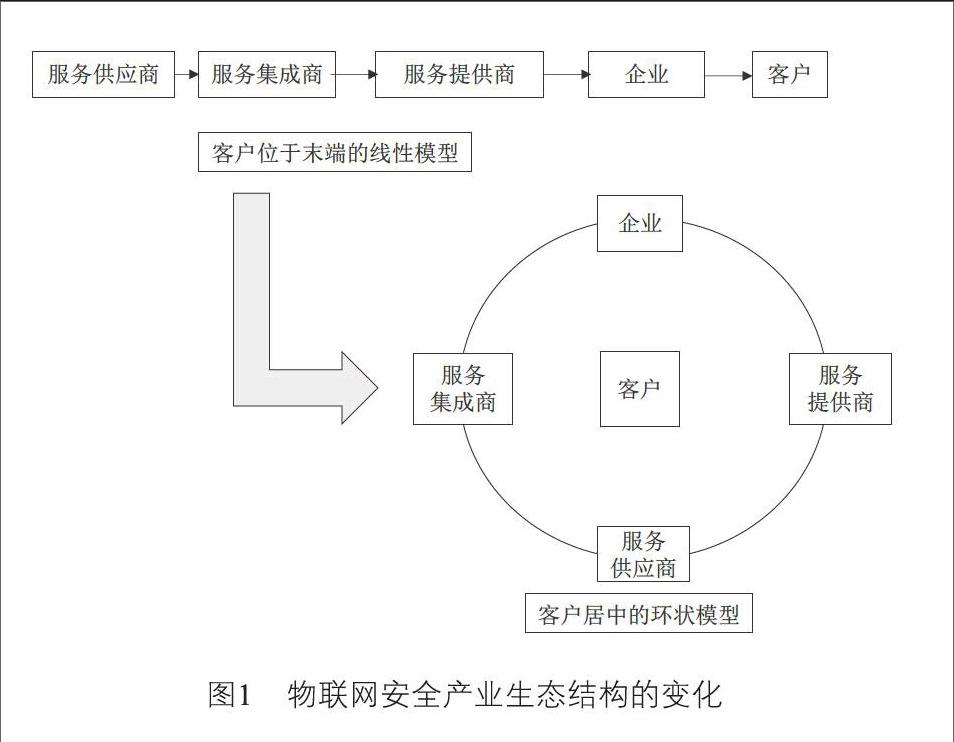

在这种特性下,物联网安全的产业生态结构也发生了变化。行业生态由客户位于末端的线性模型转变为客户居中、生态组成者围绕四周的环状模型(如图1所示)。在这个环境中,产业生态中的每一个成员都可能是带来安全隐患的主体,都将为物联网安全负责。

3 物联网安全存在的挑战

物联网安全的骨牌效应和泛在性使得依靠传统的孤立地采用一种或几种安全产品或技术部署在局部范围内,来识别和发现体系中的安全事件的方式已经远远不能保护物联网的安全。物联网安全有赖于整个产业的认识和真正的联合,共同采取措施,全面部署。虽然物联网安全将成为阻碍物联网规模化发展的重要障碍已经成为产业各方的共识,但是物联网安全产业依然面临着巨大的挑战。主要表现在:

(1)在企业客户层面,虽然调查显示超过90%的企业对物联网安全表示关注,但是真正采取措施的少之又少。一则由于企业自身缺乏有效的管理手段,二则由于企业在物联网安全上的预算仍然很有限,不到整個IT安全预算的10%。据AT&T在物联网方面的报告显示,在被调查的公司中,只有14%的企业设置了正式的审计过程,以了解他们的设备是否安全;只有17%的企业在做决策时会围绕物联网的安全问题进行讨论。

(2)在提供商层面(包括设备提供商、网络提供商、服务提供商等),快速推出物联网产品抢占市场先机的利益驱动促使安全问题被有意无意地自动忽视。物联网的快速发展为开发供应商带来了巨大的发展潜力,在这种利益驱动下,各种提供商和企业都希望成为市场的先行者,获得明显的竞争优势,纷纷迫不及待地推出自己的物联网方案或产品。这种重视投放市场的速度而轻视产品实质的产品理念,促使了对安全问题的忽视。

(3)在安全技术和产品开发层面,虽然Gartner提出的2017~2018年的IoT十大技术中,IoT安全居于首位,但是物联网安全产品仍然处于缺失状态。据市场研究公司Forrester发布于2016年初的研究报告显示,物联网安全还处于初步阶段,远远落后于物联网硬件和网络技术和产品,滞后于物联网的软件,目前市场上还没有出现相应的成熟产品。同时由于缺乏规模商用,目前安全方案实际还停留在技术驱动层面,和用户的实质安全需求存在脱节。业界开始出现符合生活方式的安全的呼声。

(4)在商业模式层面,虽然物联网安全存在可观的市场空间增长,据市场研究机构Gartner预测,物联网安全支出在2014年到2018年之间成长了近一倍,由2.32亿美元增加为5.5亿美元;2020年之后的物联网安全性支出将会更明显快速成长。但是由于物联网安全的互依赖特性,由谁买单成为争议点。最终使用者认为安全应由服务提供商保证而不愿意付出额外的支出,传统的依靠销售安全产品直接盈利的商业模式有点举步维艰。除了低预算,仍在初始阶段尚未规模商用的物联网布建也为安全性服务提供商带来了挑战。

可见,推动物联网安全的发展需要产业各方都参与到一个整体的系统的安全工程中,通过更加创新和协作来适应不断变化的威胁环境。其中,商业模式是物联网安全良性发展的重要推动因素,寻找符合各方利益的商业模式成为进一步发展的关键。

4 物联网安全商业模式分析

物联网安全的总体需求主要是物理安全、信息安全(包括采集、传输、处理和存储等安全的综合),安全的最终目标是确保信息的完整性、真实性和隐秘性等。由于大数据可以有效地通过分析数据的规律性,及时动态发现异常变化,已经逐步应用到物联网安全领域。通过对各种设备和系统所产生的海量日志信息等和安全相关的海量数据的自动收集、处理以及分析挖掘,可以监测终端与系统的安全运行,寻找漏洞,发现攻击;并通过数据融合和机器学习实现体系的安全态势预知和攻击的自动发现和防护。

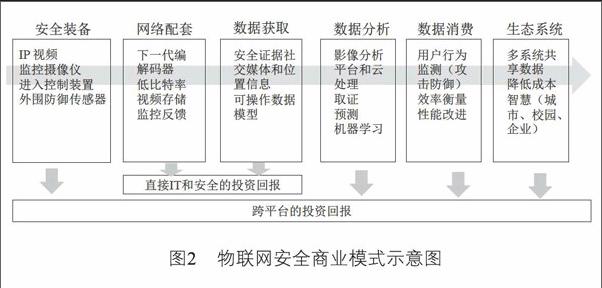

大数据技术的引入也带来了新的商业模式。提供商和企业可以通过对收集到的海量数据的再利用实现新的服务模式和盈利来源,例如通过大数据的引入衍生出了安全装备提供、网络配套提供、数据获取服务、数据分析服务以及数据直接变现等方面的收益,如图2所示。

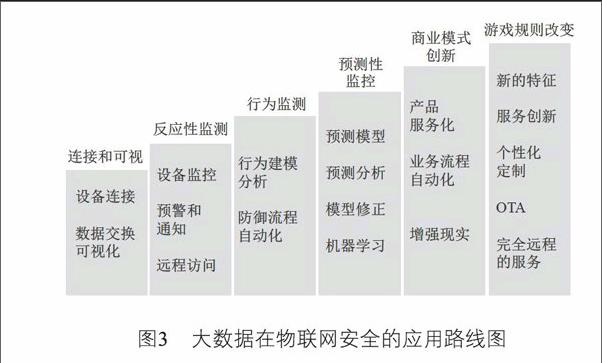

当然,大数据成为物联网安全领域的的盈利来源不是一步到位的,需要经历一个逐步演变成熟的过程,如图3所示,整个过程开始于对连接设备的数据可视化观测,然后根据所获取的数据类型和规模,通过建模分析以及机器学习各种手段,逐步实现设备安全的反应性监测、系统安全的行为监测、业务安全的预测监测,从而产生新的服务模式实现商业模式创新。

5 结束语

物联网的安全不是一个孤立的事件,需要各方携手共同面对。包括芯片厂家、智能设备厂家、电信运营商、云服务提供商、行业客户等在内的物联网产业成员已经开始组成安全联盟,统一制定安全标准和规则。针对产业角色,提出对应的安全指南,尝试防护前置,在初始设计阶段就嵌入安全配置,包括硬件、固件、软件和服务等层面上的设计。采用大数据手段开展数据监测和数据服务,将物联网安全融入物联网建设,推动物联网商用生态体系的构建和完善。

参考文献:

[1] 桂小林. 物联网信息安全[M]. 北京: 机械工业出版社, 2014.

[2] AT&T. The CEOs Guide to Securing the Internet of Things, Exploring IoT Security AT&T Cybersecurity Insights Volume 2[Z]. 2016.

[3] Gartner. Top 10 IoT Technologies for 2017 and 2018[EB/OL]. [2016-10-24]. http://www.gartner.com/webinar/3435117?fnl=rec&srcId=1-3478922244.

[4] Forrester. Internet of things security years away from being fully baked[EB/OL]. [2016-10-24]. http://www.zdnet.com/article/internet-of-things-security-years-away-from-being-fully-baked-says-forrester/.

[5] 毕马威. 网络安全与物联网生态白皮书[R]. 2016.

[6] Steve Surfaro. ROI Reinvented: The New Business Models for All Things Security[EB/OL]. (2016-07-07). http://www.sdmmag.com/articles/92569-roi-reinvented-the-new-business-models-for-all-things-security.

[7] Beecham. IoT Security Threat Map: A new view of attacks and essential defences[Z]. 2016.

[8] Internet of Things Security Foundation. Make it safe to connect: Establishing principles for internet of things security[Z]. 2016.

[9] Craig K Harmon. The Top 10 Challenges for the nternet of Things (IoT)[Z]. 2014.

[10] Joos Cadonau. Industrial IoT Solutions[EB/OL]. [2016-10-24]. http://www.iquestgroup.com/en/services-solutions/industrial-iot/.

[11] 張爱清,叶新荣,谢小娟,等. 蜂窝网络下终端直通安全通信关键技术研究[J]. 无线电通信技术, 2015,41(3): 6-11.★