企业网中交换机与路由器安全防范与实现

郭琳

(顺德职业技术学院,广东顺德 528300)

企业网中交换机与路由器安全防范与实现

郭琳

(顺德职业技术学院,广东顺德 528300)

交换机与路由器的安全性是网络整体安全重要组成部分,如何利用现有资源加强对交换机和路由器等网络设备的安全防护,对提高企业网络的可靠性、可用性和完整性具有重要意义.通过VLAN技术对交换机端口进行隔离防止广播风暴,利用VRRP技术实现企业网络冗余备份,基于端口安全技术确保交换机安全,通过ACL技术实现访问控制和流量过滤,利用策略路由进行流量控制,从而防止网络设备不安全问题的发生,实现网络安全管理.

企业网;交换机;路由器;安全防范

1 引言

企业网是企业信息化的基础设施,是电子商务的重要支撑平台,企业网中复杂的结构、庞大的网络规模和密集活跃的客户群体,使企业网络面临多重安全隐患.交换机和路由器等网络设备是构成企业网络的基本条件,这些设备的漏洞轻则影响网络正常运行,重则使企业信息遭到窃听和篡改,造成极大的安全隐患[1].近年来利用交换路由设备漏洞窃听用户信息的攻击事件不断曝光,凸显了核心网络信息安全传输的重要性[2].企业网用户较为活跃,使用网络的行为难以全面掌控,错误连接局域网设备造成环路的情况时有发生,环路带来的广播风暴可能会导致同一个广播域中所有终端无法正常使用网络,甚至会影响到三层设备的转发功能,进而影响到整个网络[3].本文首先介绍了选题背景,然后通过网络安全技术在交换机层面的应用案例来解释交换机相关的安全配置知识,包括VLAN划分、端口安全和生成树等技术.然后通过网络技术在路由器层面的应用案例分析路由器相关的安全技术知识,包括策略路由、访问控制列表ACL、网络地址转换NAT和VPN、负载均衡等内容,通过企业应用案例来介绍在如何利用交换机和路由器的安全防范技术提高网络的安全性.

2 交换机的安全防范与实现

2.1 利用VLAN技术对交换机端口进行隔离

顺德某企业原先的网络设计是各部门之间能够互相访问,但随着对公司内部网络安全意识的提高,要求市场部不能与财务部之间进行通信,其他部门之间都能互相进行通信.VLAN是虚拟局域网的简称,是在一个物理网络上划分的逻辑网络,对应于ISO模型的第二层,要进行VLAN之间的通信需要通过三层设备配置VLAN间的IP路由.VLAN的端口类型有两种Access和Trunk,Access端口只能属于一个VLAN,并且通过手动设置指定VLAN,而Trunk口在缺省状态下属于所有VLAN,能转发所有VLAN帧.VLAN技术的优点是安全、高效、低开销,能减轻广播风暴,提高网管的工作效率.

配置的要点是需要根据公司部门的数量规划内部IP地址和子网个数,在二层交换机上创建VLAN并命名,然后把相关接口加入到对应VLAN当中,然后在三层交换机上创建SVI,并开启路由功能实现各VLAN间互相通信,最后在相关端口配置allow-VLAN,限制某些VLAN间通信,确保网络安全性,主要配置命令如下所示.

需要注意的是一方面要把三层交换机与二层交换机连接的端口设置为trunk口,另一方面一定要在三层交换机上开启路由功能,否则VLAN间不能通信.

2.2 利用MSTP和VRRP技术实现网络冗余备份

公司的内部网络被划分成了四个VLAN,通过三层网络设备实现不同VLAN之间的互相通信,要求网关提高企业内部网络之间通信的可靠性.这需要利用STP、VRRP和SAP技术.STP的中文含义是生成树协议,它是二层管理协议,可以通过选择性阻塞网络冗余链路消除二层环路的目的,同时具有链路备份的功能.只用通过设置网桥优先级、路径开销以及端口ID就可以控制STP行为.VRRP的中文含义是虚拟路由冗余协议,采用主备模式,当主路由设备发生故障时实现在不影响数据通信的情况下切换到备份路由.VRRP协议把组内多个三层设备均映射为一个被称为主设备的虚拟三层设备,主机把数据包发给该主设备,当主设备无法工作时,处于备份状态的三层设备可以随时替代原来的主设备.AP的中文含义是聚合端口技术,它可以把多个端口的带宽叠加使用,是网络扩展链路带宽的重要途径.

配置要点是首先在各个二层交换机和三层交换机上创建VLAN和SVI接口,并在三层交换机上开启路由功能,然后在二层交换机和三层交换机上开启STP消除网络环路,接着在三层交换机上创建AP,最后在三层交换机上配置VRRP实现冗余备份,主要配置命令如下所示.

需要注意的是在开启STP功能时需要创建相关的instance,并把对应的VLAN加入相对应的instance中,并确定好instance的优先级.在配置VLAN的SVI时要规划好主备桥的IP地址以及确定主备桥的被分组的优先级.最后一定记得在设备上开启路由功能.

2.3 利用端口安全技术确保交换机安全

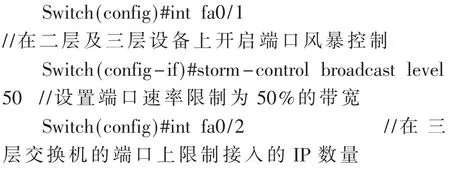

当企业发现由于接入用户较多导致经过三层交换机的流量异常增加,则需要在端口上应用流量限制技术设置每个端口允许接入的最大数量为50.除此之外还发现在局域网中存在过多的广播数据流,验证影响了数据通信质量,也需要网络管理员采用相关技术进行限制,这里可以对接入用户进行基于IP-MAC地址绑定实现安全接入[4].这里需要使用的技术包括端口IP地址数量限定技术和广播风暴控制技术.端口IP地址数据限制技术主要用于限定安全接入的IP地址个数,从而限定共享路由器端口带宽的用户数量,当该端口下接入IP地址的个数超过限定数量时,超出的IP地址不允许进行通信.当企业的局域网内存在过量广播、多播和单播数据流时会导致网络变慢,报文传输超时的几率大大增加.剋分布针对广播、多播和单播数据流进行风暴控制,当端口接到数据流的速率超过预定带宽时,设备只放行预定带宽的数据流,超过部分则被丢弃直至数据流恢复正常,从而避免过量的广播数据流进入局域网中形成广播风暴.

配置的要点包括要在二层交换机及三层交换机上开启风暴控制,在二层交换机异常流量端口配置基于端口的MAC地址绑定,在三层交换机的异常端口配置限制IP地址的接入数量,具体的配置方法如下所示.

3 路由器的安全防范与实现

3.1 利用ACL和NAT技术实现访问控制

企业要求根据部分进行网络地址划分,划分方法如表1所示.实现内部网络与互联网连通,并把公司的web服务器的80端口映射到互联网上供客户访问,并限制技术部和人事部的员工不能在上班期间访问互联网.这里需要利用ACL技术和NAT技术.ACL的中文含义是访问控制列表,主要控制端口进出的数据包,通过限制网络流量提高网络的安全性.ACL分为标准ACL、扩展ACL和命名ACL,标准ACL可以拒绝来自某一网络或协议族的所有通信,扩展ACL能根据源、目的地址、端口号或协议进行流量过滤.NAT的中文含义是网络地址转换,它是一种将私有地址转换为合法IP地址的技术,分为静态NAT、动态NAT和端口NAT.静态NAT是建立内部IP地址与外部IP地址的一对一映射,动态NAT是建立内部IP地址池和外部IP地址池的多对多或多对一映射,端口NAP是改变数据包的源端口进行端口转换.

表1 摇企业部门IP地址及VLAN划分

配置要点是在二层交换机和三层交换机上创建相应的VLAN,并把接口加入到相应VLAN当中,在三层交换机上创建SVI,并开启路由功能,实习VLAN间相互通信,在路由器上配置NAT实现私有地址和公有地址之间的转换,以及web服务80端口的映射,在路由器上配置路由协议实现全网连通,并配置ACL实现VLAN10和VLAN40的上网限制,具体配置过程如下所示.

注意在配置ACL时需要注意在ACL最末隐藏的一条deny any any的规则,在应用NAT或ACL均需要明确是IN还是OUT.

3.2 利用策略路由技术进行流量控制

随着公司业务的扩展及人员的增加过去的专线链路带宽已经不能满足企业现代化办公需求,企业希望在原有网络基础上增加宽带接入分担链路流量.这里需要使用PBR技术来实现负载均衡.PBR的中文含义是策略路由,它比基于目的地址进行路由转发更加灵活的数据包路由转发机制,当企业用户使用多个ISP资源时,由于不同ISP申请的带宽不同,而同一用户环境中需要保证重点用户资源,对这部分用户不能依赖普通路由表转发.策略路由技术既能保证ISP资源的充分利用,又能很好满足特殊需求、多样应用.通常,策略路由的优先级高于普通路由.

配置要点是要在路由器上增加一端口指向ISP2,并把路由器上新增链路的路由加入到路由表中,在路由器上配置策略路由,并把对应的策略路由应用到相应的接口上,即把原先流向ISP1的VLAN30和VLAN40的流量引到ISP2的链路实现负载均衡,保证公司网络的可用性.当R1的s0/1/0端链路失效时s0/1/0端的所有流量均可以通过s0/1/1端的链路直至s0/1/0端的链路恢复,反之亦然.配置命令如下所示.

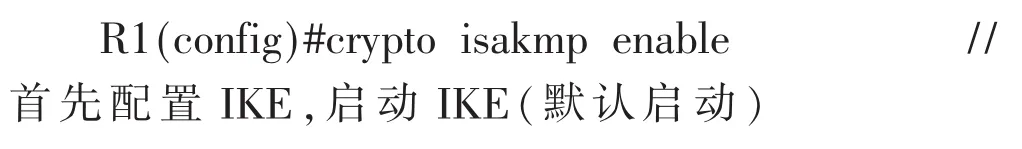

3.3 利用IPsecVPN技术实现身份认证

企业的总部位于广州,分部位于北京.分部和总部进行数据通信,共享企业一些重要信息.要求广州与北京的网管搭建一条VPN通道提供给广州和北京进行数据加密通信.这里需要使用IPsec VPN技术.IPsec VPN是VPN技术中最常用的一种,广泛应用于组织总部和分支机构之间的网络互联,利用组织总部已有的出口虚拟一条专线,将组织分支机构和总部连接起来,组成一个巨大的局域网.配置要点是先在三层交换机以及路由器上配置动态路由协议OSPF确保网络连通性,然后在路由器R1和R2上配置NAT地址转换,最后在R1和R2上创建IPsec VPN隧道实现VLAN25和VLAN30的安全通信,在路由器上配置IPsec VPN的命令如下所示.

验证的结果是VLAN10和VLAN20的用户能通过NAT地址转换上网,北京VLAN30的用户能与广州VLAN25的用户进行加密通信.需要注意的问题是两端在设置IKE时要保证加密方式等条件的一致性,两端的共享密钥要一致,在设置共享密钥以及定义加密映射时,注意要填写对端的IP地址而不是本地的IP地址.

4 结束语

交换机与路由器等网络设备的安全性是保证企业网络正常运行的基础.出于网络安全的考虑,需要使用交换机的MAC地址绑定功能限制交换机每个接口接入的设备数量,还可以通过划分VLAN的方式来确保企业网络安全,每个VLAN形成独立的广播域,大大提高了网络利用率,确保企业网络的机密性.路由器在企业网络中承担数据转发的任务,路由器安全稳定的运行时保证企业网络运行正常的关键,一旦出现网络拥塞会导致网络运行效率极具下降,对现代化企业而言结果是灾难性的.路由器的安全性包括路由器本身和企业信息的安全性,由于路由器是网络互联的关键设备,因此路由器的安全性要高于其他设备.本文分别对交换机和路由器进行案例分析,介绍了这两种网络设备常见的方法技术,通过不同网络设备安全技术的综合应用,实现企业网络的高可用性和安全性,做到防患于未然.

[1]郑彦平.网络设备安全措施与实现[J].煤炭技术. 2011,30(12):206-207.

[2]徐恪,赵玉东,陈文龙,沈蒙,徐磊.防御数据窃听攻击的路由交换范式体系[J].计算机学报.2016(39): 1-16.

[3]林初建,张四海,王海英,冯雷,赵君.基于非对称VLAN的端口隔离技术研究与应用[J].华东师范大学学报(自然科学版).2015,3(S1):232-239.

[4]范静,陈睿.基于网络交换机安全措施的研究与实现[J].华东电力.2014,42(5):1048-1049.

[责任编辑:王晓军]

Security Guard and Implementation of Switch and Router in Enterprise Network

GUO Lin

(Shunde Polytechnic,Shunde 528300)

The security of network equipment is an important part of the overallnetwork security assurance. How to strengthen the security of switches and routers and other network equipment is of great significance to improve the reliability of the enterprise network,availability and integrity.Using VLAN technology to prevent the broadcast storm,The broadcast storm of exchange is prevented by using VLAN technology.Redundant backup is realized by using VRRP technology.in order to avoid the occurrence of network equipment insecurity,the traffic filtering is completed by using the access control uits,and the traffic control is completed,by using policy routing.

enterprise network;switch;router;security guard

TP 399

A

1672-402X(2016)11-0057-05

2016-08-20

广东省教育科学“十二五”规划课题(NO.2012JK303,主持人:郭琳);广东省高等职业教育教学改革2013年度项目(NO.20130201109,主持人:郭琳);广东省职业技术教育学会第三届理事会科研规划项目(201503Y67);顺德职业技术学院2015校级教学改革项目(2015-SZJGXM16).

郭琳(1978-),女,河南禹州人,湖南大学硕士研究生毕业,顺德职业技术学院讲师,网络工程师,广东省“千百十”校级培养对象,研究方向:网络技术、信息安全.