安徽移动安全域改造创新实践

王欢+许暖+王守涛

【摘要】 随着安徽移动信息化的快速发展,业务系统成倍增加,网络复杂度也在不断提高。目前网络主要存在问题有:网络边界不够清晰,对网络各个部分缺乏统一规划,导致不少项目都有自己的防火墙设备,防火墙部署随意性较大,种类杂乱,性能高低不一,不便于统一管理;由于缺乏统一的规划,导致访问控制策略制作非常繁琐、复杂,一个需求有时候需要在几个防火墙上同时制作策略,对全网的稳定性带来极大的影响,同时在发生问题时,路由和策略排查也耽误很长时间。安徽移动提出安全域划分模型并在办公网进行了实践,实现不同系统之间安全域隔离,从纵深的角度,全盘考虑安全部署和应用,提高了网络安全性。

【关键字】 网络安全 信息安全 安全域 边界整合 网络优化

一、概述

传统IT系统整体网络建设方案很少从宏观的角度关注IT安全体系的建立,经常采用如物理隔离的方式来达到安全的目的,甚至建设两套网络,即所谓的内网、外网。这种以物理隔离为主的消极防御手段使得某一IT系统只能做到针对自身的操作应用,而无法实现与其他相关系统之间、与Internet之间的信息交互和共享,不但禁止了有用数据交换,造成信息化工作无法开展,还进一步增加了投资,这与积极防御的理念是背道而驰的。另外,物理隔离的消极影响还在于可能会导致内部网络用户出现通过电话线外连、移动计算设备一机多用、用移动存储介质在网络间交换未知数据等潜在威胁。其次,由于IT系统所在的内部网络的建设方案缺乏宏观的安全规划,同时常规的安全系统经常是分别随着各自网络或者应用系统进行建设的,虽然在一定程度上能够起到安全防护作用,但是由于各套IT系统的安全建设自成体系、分散单一,缺乏统筹考虑和宏观把握,造成系统中安全防御的主动权没有办法集中起来。因而带来IT系统的安全防护能力、隐患发现能力、应急反应能力、信息对抗能力的整体效能下降等一系列问题。同时也带来运营商制订的统一安全策略难以贯彻、重复建设,安全设备不能充分发挥作用等问题。

因此,克服和改造IT系统传统局域网整体结构的不足是解决网络安全的首要工作,而安全域划分及对安全域细粒度保护的方法是解决这个问题的最佳方案。只有通过明确安全域划分的原则,才能形成清晰、简洁、稳定的IT组网架构,实现系统之间严格访问控制的安全互连,更好的解决复杂系统的安全问题。

二、研究意义

安全域[1]是由一组具有相同安全保护需求、并相互信任的系统组成的逻辑区域,是根据信息性质、使用主体、安全目标和策略等的不同来划分的,是具有相近的安全属性需求的网络实体的集合。同一安全域的系统共享相同的安全策略,安全域划分的目的是把一个大规模复杂系统的安全问题,化解为更小区域的安全保护问题,是实现大规模复杂信息系统安全等级保护的有效方法。安全域划分是将网络系统划分为不同安全区域,分别进行安全保护的过程。通过安全域的划分和保护,可以基于网络和系统进行安全检查和评估,进而有效建立安全管理控制点,指导系统安全规划、设计、入网和验收工作。同时实现安全域边界为灾难发生时的抑制点,防止影响的扩散,同时避免了安全方面的重复投资,实现对各类终端用户的控制,特别是对不可信用户的可信控制。

三、安全域的创新研究

PPDRRF模型[2]是典型的、公认的安全处理模型。它是一种动态的、自适应的安全处理模型,可适应安全风险和安全需求的不断变化,提供持续的安全保障。PPDRRF模型包括策略(Policy)、防护(Protection)、检测(Detection)、响应(Response)、恢复(Recovery)和取证(Forensic)6个主要部分。防护、检测、响应、恢复和取证构成一个完整的、动态的安全循环,在安全策略的指导下共同实现安全保障。

安徽移动安全域划分一期目标主要实现PPDRRF模型中的策略(Policy)和防护(Protection),并为检测(Detection)、响应(Response)、恢复(Recovery)和取证(Forensic)提供基 础。依据支撑系统的架构和IT组件提供的核心功能(业务功能、控制功能、管理功能)对支撑网系统进行计算域、用户域、支撑域、网络域的划分,形成安全域划分概要模型,如图1所示。

在上一步划分的基础上,按照“先应用后网络”的顺序对系统进行安全域的细分。应用层面包括了计算域、用户域、支撑域,网络层面包括网络域。通过明确系统提供的各种核心业务功能及控制、管理支撑服务,分析其相应的数据流,识别其相应的应用结构、用户类型和分布、支撑服务及网络逻辑结构,对系统计算域、网络域在水平方向进行不同数据流的逻辑隔离,在垂直方向进行逻辑结构分层。计算域细分基于系统包括的各种应用结构,依据应用结构所承载数据流的不同进行水平方向分割;基于各个应用结构的内在业务处理逻辑功能的不同进行接入计算域、应用计算域、数据计算域的划分。用户域细分根据工作终端的业务类别进行业务用户域、管理用户域的划分,再依据其网络逻辑位置、用户主体的不同进行本地、远程及第三方的细分。支撑域细分根据IT要素所提供的支撑功能或服务的不同进行运维支撑域、网管支撑域、安全支撑域的划分。网络域细分依据应用结构将网络域垂直分为网络接入域、网络核心域两层;然后根据网络的外部环境进行互联网接入域、外联网接入域、内联网接入域的划分,依据分支接入情况进行分支网接入域划分,依据远程用户域的情况进行远程接入域的划分。对于广域网,依据网络的层级结构进行网络接入域、网络汇聚域、网络核心域的划分

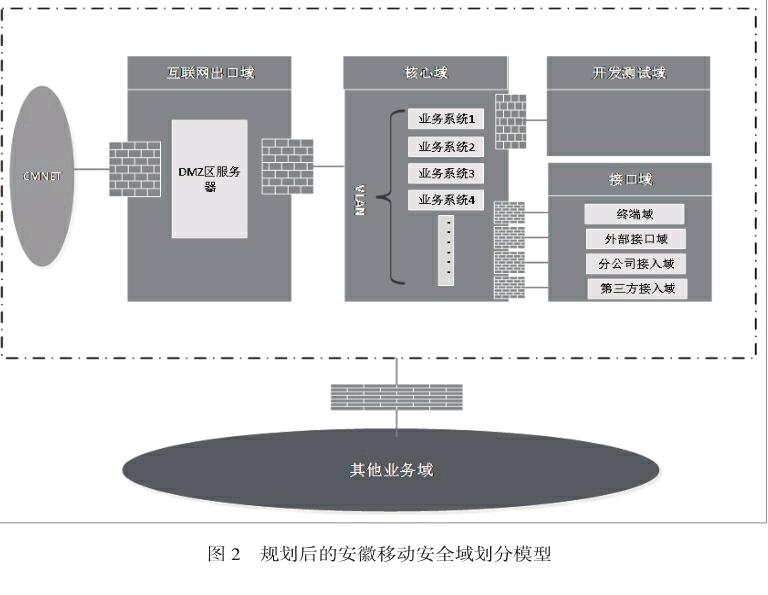

根据对集团公司规范的研究[4],结合我省实际情况,简化部署策略,高效的进行部门网络域的划分,以“明晰网络架构、保障访问安全、精简防护手段、提高维护效率”为原则,将部门的网络划分为管理信息化域(MSS,简称M域)、业务支撑域(BSS,简称B域)这2个业务域,业务域间部署防火墙进行域间隔离;各业务域内划分:互联网出口域、核心域、接口域和开发测试域这4个子域,同一子域内的设备互访不受限制,跨子域的访问需经过防火墙进行访问策略控制。所有的业务系统必须归属于1个业务域,并且在核心域内基于VLAN进行网络管理,不在通过防火墙进行访问控制。所有的防火墙部署基于主备互用或负载均衡架构,确保网络的动态冗余性[5] 。互联网出口域因业务敏感性,采用双层异构防火墙,同时部署相应的安全防护设备进行安全管控。业务域和子域间防火墙在业务等级高的业务区部署,具体来说:B域和M域间在B域侧部署防火墙,互联网出口域和核心域在互联网出口域侧进行隔离,核心域和接口域在核心域侧进行隔离。云平台内部划分为:BSS、MSS、OSS、开发测试、综合访问区、互联网访问区这6个域,在开发测试、综合访问和互联网访问这3个域,分别划分3个子与域对应BSS、MSS和OSS。各域间默认禁止互访,各域内不同的业务系统使用不同的VLAN进行隔离。各域之间的互访,则通过引入虚拟防火墙,进行访问策略的控制。

根据集团公司《中国移动支撑系统安全域划分与边界整合技术要求》,威胁等级分为1-5,其中5威胁最大,即可能造成的损失最大[3]。通过单层防火墙实现两个安全域边界的访问控制,适用于威胁等级相差较小的安全域之间的连接,具体包括支撑系统之间的互访,支撑系统内部互访、集团-省公司-地市的连接,第三方、漫游终端对支撑系统的访问。通过双重异构防火墙实现边界的访问控制,适用于威胁等级为4、5的系统与等级为1、2的支撑系统的连接,具体包括银行和SP等合作伙伴的连接,VPN 专网应用的合作伙伴的连接,业务支撑系统的网上营业厅、网上联办营业厅,网管系统的综合IP数据网管的采集,企业信息化系统与互联网的连接,包括办公上网、企业代理商的接入等。通过接口服务器(如PORTAL)实现系统之间的互访,适用于威胁等级为3、5的系统与1、2的支撑系统的连接,具体包括网上营业厅的WEB服务器,银行的前置机,IP数据网管的采集服务器,企业信息化系统的邮件转发服务器和短消息转发服务器等。通过接口服务器结合物理隔离实现内/外网的访问,适用于互联网与支撑系统之间的互联边界,不适用于有大量实时性数据交互的系统之间的连接,具体包括业务支撑系统与网上营业厅的WEB服务器、SP对帐系统之间的连接等。

为便于描述,针对上述采用单层防火墙的访问控制手段,我们称其为NSG(Normal Secure Gateway);针对上述采用双重异构防火墙的访问控制手段,我们称其为ESG(Enhanced Secure Gateway)。CMnet到核心域使用ESG进行网络隔离,终端域到业务系统使用NSG进行隔离,接口域到其他业务域使用了接口服务器隔离,最终形成了适用于安徽移动的安全域划分模型,如图2所示。

四、应用情况

整改后BOSS分公司终端用户,设计院BOSS终端用户和铁通省公司终端用户访问BOSS应用,直接从纬五路新建两台NE40E路由器经BOSS核心交换机,对BOSS应用进行访问;访问OA应用,从纬五路新建两台S9300交换机经OA核心PE路由器,对OA应用进行访问。OA分公司终端用户,设计院OA终端用户和铁通省公司终端用户访问BOSS应用,从纬五路新建两台NE40E路由器经BOSS核心交换机,对BOSS应用进行访问;访问OA应用直接经OA核心PE路由器访问OA业务应用。根据监测数据报告,核心设备CPU利用率同比降低了20%。最终不仅实现了同安全域内访问使用NSG隔离,不同安全域间访问使用ESG隔离的安徽移动安全域划分模型,提高了网络安全性,而且减少了路由跳数,还减小了核心设备的压力。

参 考 文 献

[1]于慧龙;李萍;大型信息系统安全域划分和等级保护[J];计算机安全;2006年07期

[2]孟学军,石岗;基于P~2DR的网络安全体系结构[J];计算机工程;2004年04期

[3]《中国移动业务支撑网安全域划分和边界整合技术要求》(QB-J-003-2005)

[4]《中国移动支撑系统安全域划分与边界整合技术要求》

[5]张智杰. 安全域划分关键理论与应用实现[D]. 昆明:昆明理工大学,2008.