基于圆锥曲线密码的双簇头WSNs密钥管理

朱海水,孟庆玉

(永城职业学院,河南 永城 476600)

工程与应用 doi:10.3969/j.issn.1673-5692.2016.05.017

基于圆锥曲线密码的双簇头WSNs密钥管理

朱海水,孟庆玉

(永城职业学院,河南 永城 476600)

密钥安全与节点能量受限是无线传感器网络密钥管理中要同时考虑的问题。为有效改善节点密钥存储开销和通信能耗开销,通过结合圆锥曲线密码和单向散列函数,给出一种基于圆锥曲线密码的双簇头无线传感器网络密钥管理方案。该方案中主簇头节点负责安全收集和簇内节点的数据传输,副簇头节点则负责簇内密钥管理工作。由性能分析结果可知:该方案能保证节点的高连同率与强抗捕获性,较低的存储开销与通信能耗开销,以及良好的可扩展性,可较好地应用在实际的无线传感器网络环境中。

密钥安全与节点能量受限是无线传感器网络密钥管理中要同时考虑的问题。为有效改善节点密钥存储开销和通信能耗开销,通过结合圆锥曲线密码和单向散列函数,给出一种基于圆锥曲线密码的双簇头无线传感器网络密钥管理方案。该方案中主簇头节点负责安全收集和簇内节点的数据传输,副簇头节点则负责簇内密钥管理工作。由性能分析结果可知:该方案能保证节点的高连同率与强抗捕获性,较低的存储开销与通信能耗开销,以及良好的可扩展性,可较好地应用在实际的无线传感器网络环境中。

0 引 言

无线传感器网络(Wireless Sensor Networks, WSNs)需先随机在对象区域内投撒大量的微型传感器节点,再应用无线通信技术组成基于多跳路由的自组织网络,同时结合微电子、计算机及传感器技术等[1],主要作用是协作感知、采集以及处理部署区域内监测对象的数据信息,然后传送给基站,其被广泛应用在国防军事、医疗卫生、交通管理和环境监测中,具有巨大的军事及商业价值。由于无线传感器网络一般都部署在无人监管、敌方阵营或其它环境恶劣等不适宜人勘探的区域,所以网络节点易遭窃听、捕获、篡改、重放等攻击[2-3]。而无线传感器网络在能量、带宽、通信能力、计算处理能力、存储空间等资源受限,使得已有的成熟密码方案无法很好地直接应用于网络,所以密码安全的问题特别是密钥管理问题目前已经变成无线传感器网络中的热点与难点问题[4]。在无线传感器网络中采用非对称加密算法将需要大量的资源和能量开销,目前在无线传感器网络中一般都是采用基于身份的公钥系统进行密钥管理。文献[5]给出了一种应用于无线传感器网络的改进RSA算法,通过利用中国剩余定理和蒙哥马利算法,有效减少了运算和存储开销并提高了节点寿命,但其资源和能量消耗仍较大。文献[6]给出了一种基于ECC的无线传感器网络密钥管理协议,由于ECC体制的密钥短、计算速度快使得节点的资源和能量消耗有效降低,提升了网络工作周期。而文中给出的基于圆锥曲线密码的双簇头无线传感器网络密钥管理方案( key management scheme of Dual Cluster Heads for wireless sensor networks based on Conic Curve Cryptography, DCHC3)在基于身份的公钥密码算法的基础上,通过结合圆锥曲线和双簇头无线传感器网络拓扑结构的优点,进一步有效地降低了节点的能量和资源消耗,并且保证了网络的高安全性。这是因为,一方面圆锥曲线在求逆、求阶以及求点倍数等运算中都比较容易,且用整数的标准二进制(NAF)表示时存在快速计算群元整数倍的方法,因此在每个传感器节点中采用圆锥曲线加密体系进行加/解密比椭圆曲线密码体系更加高效,并且圆锥曲线加密体系具有密钥长度更短、处理速度更快、所需存储空间更小、抗攻击能力更强等优点,将其应用于无线传感器网络中不仅能够提供高安全性,而且可以进一步降低节点的资源和能量消耗;另一方面网络采用双簇头的拓扑结构形式,能够有效避免单个簇头因能量消耗过快而过早失效,主簇头(Main Cluster Head, MCH)节点负责安全收集以及簇成员节点采集数据的传输,副簇头(Assistant Cluster Head, ACH)节点负责簇内节点的密钥管理,从而可以有效均衡网络能耗同时延长网络寿命,达到兼顾密钥安全与均衡能耗的目的。所给DCHC3方案能够有效实现密钥的生成与分发、节点的动态加入和退出、密钥更新与回收、建立通信等,在连通率、抗捕获性、可扩展性、能耗开销及存储开销等方面有较好的性能,可很好地应用在无线传感器网络中。

1 网络模型

假设网络由N个节点组成,被随机播撒在长为u、宽为v的矩形区域中,分成n个簇,每个簇包含主簇头和副簇头,且最多有M个节点。同时综合考虑成本和安全性等因素,采用包括基站、Sink节点、普通节点等不同性能节点,如图1所示,且具有如下性质:

(1)网络中的节点时间均同步,且部署后位置不变;

(2)网络中的节点均同构,且都被赋予唯一的身份标识ID;

(3)网络中的节点都能准确获知自身位置和当前时间,也均可定向发送消息或是传输数据,同时可根据消息强度大小近似地估算出节点之间的距离,并且也能根据节点之间的距离来调整其发射功率大小;

(4)网络在初始化参数阶段不会被攻击,全部节点均能抵抗一定的外部攻击,且在部署前后的短时间内均为安全的;

(5)网络中仅有一个基站BS,且其位置固定,在存储空间、计算能力、能量等方面没有限制,可视为绝对安全可信,主要负责管理全网络所有节点的数据传输以及与外网通信;

(6)网络中Sink节点具有能量高、处理速度快、通信能力强、存储空间大等特点,且拥有可判别其它节点状态(如是否被捕获、当前能量状态等)的监测机制;

(7)网络中普通节点的能量、计算能力、存储空间等均受限,只负责数据采集和传输,且节点间一般不随意通信;

(8)网络中簇头均在Sink节点中选择,主簇头的功能主要是收集、融合及转发簇内节点感知的数据,以及同基站或是其它簇头之间的通信;副簇头的功能主要是簇内节点的管理(如发起簇头选举、簇内密钥更新等),以及同基站之间的紧急通信。

图1 网络模型图

2 DCHC3密钥管理方案

2.1 初始化参数

节点被部署之前,BS可先通过密钥生成中心PKG来完成参数的初始化,其步骤如下:

(3)根据私钥种子矩阵XPR生成对应的公钥种子矩阵XPK,其中yij=xijQ,1≤i≤m,1≤j≤n,(在第1节网络模型假设的性质4和5中,由于初始化参数阶段是在基站BS中完成的,而一个无线传感器网络中仅有一个基站,且被视为是绝对安全可信的,所以在初始化参数阶段可认为是安全的。);

(5)基站存储参数(C,Q,p,q,H1,H2,XPR,XPK),并将参数(C,Q,p,q,H2)存储到各个传感器节点中用于节点加/解密进行安全通信。

2.2 预分发密钥种子对

在初始化参数之后,BS给所有节点都分配一个唯一身份标识ID∈{0,1}*,并且创建一个ID链表用于存储节点的ID,然后依照ID信息生成节点种子密钥对。

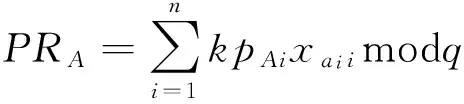

(2)在私钥种子的矩阵XPR中选择节点的私钥种子SeedXID={xa11,…xaii,…xann},xaii为XPR中对应的第ai行i列的值;

(3)在公钥种子的矩阵YPK中选择节点的公钥种子SeedYID={ya11,…yaij,…yann},yaii为YPK中对应的第aj行j列的值;

2.3 生成密钥对

基站根据节点的位置及Sink节点的数目等情况,将监测区域划分成若干个簇,然后在各簇中的Sink节点中选举簇头,并将簇头的ID存储到簇头链表中,同时使用自身的私钥加密簇头的ID之后在整个网络中进行广播。簇中的全部Sink节点在收到BS的广播消息之后,利用基站公钥解密该广播消息并验证其自身是否被选为簇头,如果是则修改自身的类型标识,否则不需修改。则某节点A生成其自身公私密钥对的步骤如下:

(1)A使用GPS模块获取自身的位置信息LA与当前时间TA,同时生成密钥参数KPA={TPA‖LA‖TA},TPA为A的类型标识,包含主簇头、副簇头、Sink节点以及簇成员节点;

(2)计算密钥参数散列值H2(KPA)=kpA1…kpAi…kpAn,其中kpAi是H2(KPA)的第i比特;

2.4 节点加/解密

假设普通节点A需要与MCH按圆锥曲线密码进行安全通信,发送信息为MS,则:

(1)A将信息MS编码成圆锥曲线C上一个明文点P,然后计算H1(IDMCH‖IDA)=h;

(2)A将明文点P加密成圆锥曲线C上加密点C=P+h·PKMCH,并发送给MCH;

(4)MCH解码P后获得MS,并向A回复消息收到的通知。

2.5 建簇与节点注册

(1)ACH首先广播消息PublicACH-1={TK1,IDACH,PKACH,T1},其中TK1是ACH的声明信息,IDACH为ACH的身份标识,PKACH为ACH的公钥,T1表示当前时刻;

(2)A比较所接收的广播消息强度,并选择响应消息强度最大的副簇头节点,并发送申请加入该簇的消息RequestA=PKACH(TK2‖TPA‖IDA‖PKA‖STA‖T2);

(3)ACH收到A的入簇申请后,首先检验是否满足条件T2-T1<ΔT,其中ΔT是ACH接受范围的延时时长。如果满足上述条件,则将A的信息存储到节点注册信息链表中,并把A的信任度级别设为最高;如果不满足上述条件,则向A发送欢迎入簇的消息,同时降低A的信任度级别。A收到ACH的消息之后即可再次申请入簇,ACH若接受其此次申请,则将A的信息存储到节点注册信息链表中,否则忽略该申请并将A加入黑名单,同时在簇内广播A的ID,簇内其余节点将不再同A进行通信;

(4)ACH在收到某个Sink节点申请成为主簇头的消息之后,则会随即向BS发送验证申请RequestACH-1=PKBS(TK3‖IDACH‖PKACH‖IDACH‖PKMCH‖T3);

(5)BS解密ACH发送的验证申请,并在簇头链表中找到TK3中簇对应的预分配主副簇头的ID。若验证成功,BS则将主副簇头的公钥存储到簇头链表中,同时向ACH回复验证的结果ResultBS-1=PKACH(TK4‖IDBS‖T4);否则,忽略ACH的验证申请,同时向ACH发送警告消息;

(6)ACH解密BS发的信息后先验证基站的ID和TK4,若验证通过则在簇内广播信息PublicACH-2={TK5,IDMCH,PKMCH,T5};若BS验证结果表明该Sink节点并不是预先设置的主簇头,则ACH把该Sink节点加到黑名单中并广播其ID信息,而簇内其余节点也不会再与该Sink节点进行通信,同时ACH将重新进行主簇头的选举;

(7)ACH把簇中的节点注册信息链表加密后分别发给MCH与BS,此时则完成了节点注册与建簇。然后ACH将休眠,但会不定期地监测簇内各节点的状态,并更新节点的状态。

2.6 簇头更新

(1)网络经过一段的时间运行之后,BS依照同各个簇头的通信状态来判断各簇头当前运行的状态,如果发现簇头异常,BS则向该簇ACH发送簇头更新消息OrderBS=PKACH(TK6‖IDBS‖T6);

(2)ACH解密后首先验证IDBS,然后根据TK6启动簇头更新,通过比较簇内所有Sink节点的位置、信任度及剩余能量等信息,在综合分析后选举出新的主副簇头,同时向BS发送结果ResultACH=PKBS(TK7‖IDACH‖IDNew-ACH‖IDNew-MCH‖T7);

(3)BS解密ResultACH并同时验证选举出的新的主副簇头信息。如若验证成功则向ACH回复验证的结果ResultBS-2=PKACH(TK8‖IDBS‖T8),同时更新该簇所存储的簇头链表,如若没有验证成功,BS则将直接指定簇头;

(4)ACH接收到BS发送的验证结果之后,即可在簇内广播簇头更新结果的消息PublicACH-3={TK9,IDACH,IDNew-ACH,IDNew-MCH,T9},簇内各节点在接收到ACH广播的簇头更新的消息之后,首先要检验消息的鲁棒性,验证之后则存储两个新簇头的ID,然后新的副簇头便可启动密钥更新。如果BS检测到副簇头存在异常,则令主簇头代替副簇头并立即启动簇头更新,如果主副簇头都失效,此时BS需重新指定副簇头,并再次启动簇头选举及节点注册。

2.7 更新簇内密钥

ACH根据监测结果对簇内状态进行判段,如果检测到簇内的节点状态变化比较大,则能判定该网络已经不再是安全的,此时则需要启动簇内密钥更新。

(1)ACH要先完成其自身的密钥更新,再向簇内其余节点发送更新密钥的指令OrderACH={TK10,IDACH,PKNew-ACH,T10},该指令应包含ACH的新公钥PKNew-ACH;

(2)节点A接收更新密钥的指令OrderACH后,先将密钥参数KPA={TPA‖LA‖TA}中的TA替换,再按公私钥对生成流程获取新的公私钥对,然后回复ACH并发送密钥更新完毕信息ResultA=PKACH(TK11‖IDA‖PKA‖STA‖T11);

(3)ACH验证A的ID和T11-T10<ΔT,其中ΔT是ACH可以接受的密钥更新的延时时长。如果通过验证,ACH在节点注册信息链表中更新A的公钥及状态。如果没有通过验证,则A可能已被捕获并将其加入黑名单,同时在簇内广播A的ID,簇内节点不再与A通信;

(5)ACH将节点注册信息链表和黑名单链表加密后分别发送给MCH和BS,然后ACH进入休眠但保持对簇内各节点的监测。

2.8 新节点加入/旧节点退出

网络中距离基站越近的节点,因其需转发的数据量相对比较多,使得易造成某些节点能耗过快甚至是过早死亡的情况,从而会出现因节点失效而退出网络的情形。所以BS需要不定期地向簇内加入新的节点以维持网络的正常运行。

(1)如果新节点B加入网络,BS首先需为其分配一个唯一的身份标识IDB,然后初始化对应的系统参数,将公私钥种子对(PRB,PKB)、节点验证信息TKB及该簇副簇头IDACH等信息存入节点中。B在生成公私钥对(PRB,PKB)后,等待该簇的ACH探测,ACH探测到B后即向其发送HelloACH=(TK13,IDACH,PKACH,T13);

(2)B收到ACH发送的HelloACH消息之后,需先检验IDACH是否真实,接着B使用ACH的公钥来加密自身的节点信息,然后随即向ACH发送其申请入簇的消息RequestB=PKACH(TK14‖TPB‖IDB‖PKB‖STB‖T14);

(3)ACH收到B的入簇申请信息RequestB后,即向BS发送验证B的申请消息RequestACH-2=PKBS(TK15‖IDACH‖IDB‖TKB‖T15);

(4)BS解密RequestACH-2并验证ACH和B的身份标识IDACH和IDB及信息TKB。若验证都通过则BS更新节点注册信息链表,并回复ACH验证结果ResultBS-3=PKACH(TK16‖IDBS‖T16);

(5)ACH在解密ResultBS-3完成之后,则把B添加到节点注册信息链表中,同时记录对应的节点状态相关信息,并给B发送欢迎入簇的消息WelcomeACH=PKB(TK17‖IDACH‖T17),同时启动簇内节点密钥更新,然后ACH将更新后的簇内节点注册信息链表进行加密之后发给MCH以及BS,从而完成了新节点的加入。若是新加入节点的类型是Sink节点,ACH此时则需要发起新一轮的簇头更新;

(6)网络工作一段时间过后,其中有一些工作频率比较高的节点就很可能会遭受能量耗尽、剩余能量低于阈值或者被捕获等有关情况,这类节点将会因无法进行正常工作而被退出网络。若是普通传感器节点,ACH会先将该节点添加到黑名单中,同时删除该节点在注册信息链表中的相应信息并广播其ID,而且还要重新启动簇内节点的密钥更新程序,簇内其余节点也将会不再与之通信。如果是MCH,ACH也是直接将其加入黑名单,簇内普通节点不再与其进行通信同时启动簇头更新。若是BS监测出ACH存在异常状况,则将直接在该簇内广播废除当前ACH的消息,并由MCH启动簇头更新。

2.9 簇内及簇间通信

簇内的各节点均存储本簇MCH与ACH的公钥,而簇头中存储了所有节点的注册信息链表,因而簇头与节点之间能够使用对方的公钥加密用以实现簇内的安全通信以及数据传输。尽管簇内成员节点间不能随意进行相互通信,但在特殊情况下节点可向ACH发送与邻近Sink节点建立通信的申请。

(2)ACH先验证IDC和IDD,再用C的公钥加密D的公钥发给C,即PKC(TK19‖IDACH‖IDD‖PKD‖T19),同理用D的公钥加密C的公钥发给D,即PKD(TK20‖IDACH‖IDC‖PKC‖T20)。节点C、D分别对接收的消息解密后,即可使用对方的公钥来进行安全通信,但在簇内节点的密钥更新后需重新申请;

网络中只有在不同的主簇头之间才能进行数据传输,尤其是距离BS比较远的簇,主簇头在收集以及融合全簇各节点所感知的数据信息之后,需经过多跳路由才能传输到达BS。

(3)假设离BS较远的MCH1探测到MCH2处在最优路径上,则MCH1向BS发送与MCH2建立安全通信的申请消息RequestMCH1=PKBS(TK21‖IDMCH1‖IDMCH2‖T21);

(4)BS解密RequestMCH1并验证两主簇头的IDMCH1和IDMCH2。若验证通过,则BS分别发送同意MCH1和MCH2建立安全通信的消息,即BS→MCH1:PKMCH1(TK22‖IDACH‖IDMCH2‖PKMCH2‖T22)以及BS→MCH2:PKMCH2(TK23‖IDACH‖IDMCH1‖PKMCH1‖T23)。若验证未通过,则BS降低MCH1的信任度并拒绝其申请,同时向ACH1发送验证结果消息。如若已建立了安全通信的其中一方中簇内的簇头重新选举或是密钥更新时,则BS在簇头链表中添加该簇新选举的簇头信息,并加密其信息发送到安全通信另一方的主簇头,而且此时需要保持通信连接的持续。

3 性能分析

为验证所给DCHC3方案,以下从抗捕获性、可扩展性、连通性、存储开销和能耗开销五个方面分别与E&G方案[8]和TIDS方案[9]进行性能分析比较。

3.1 抗捕获性

3.2 可扩展性

无线传感器网络运行一段时间过后,一些工作频率较高的节点很容易能量耗尽或是被捕获,此时失效的节点将会退出网络,为了保证网络正常工作和稳定则需要有新节点的加入到网络中,所以无线传感器网络的密钥管理方案要能支持节点的动态加入或退出。所给DCHC3的方案中网络各簇均为双簇头的拓扑结构,其中副簇头的主要工作是负责在单簇头结构中的簇头对其各成员节点的管理。如果网络中发生节点失效或是被捕获等情况,副簇头会对该节点进行检测并且隔离,同时添加到黑名单中,而且要在簇内广播该节点的ID,在此后的簇内通信过程中,簇内其余成员节点将不再与该节点通信,最后副簇头启动密钥更新,从而确保了各节点的后向安全性。如果检测簇头存在异常情况(如能量耗尽或被捕获),此时则需在簇内启动簇头选举程序,重新选举出该簇的新簇头,同时需要BS将会对最终结果进行判定,从而确保了各簇簇头选举的合法性以及安全性。此外,BS也可根据网络当前状态,对那些节点失效较多或是节点数目较少的簇动态地加入新的节点,以确保网络能够正常稳定地运行。如果副簇头接到新节点的入簇申请,则向BS发送对新节点的验证申请,并启动簇内的节点密钥更新,从而确保了节点的前向安全性。同时,DCHC3方案采用了圆锥曲线密码体制,普通节点中仅存储自身的公私钥对以及两个簇头的公钥,因此在网络某个簇中无论是新节点的加入或是旧节点的退出,均不会对其它簇内节点存储的密钥数产生影响,可见所给方案具有良好的节点可扩展性。

3.3 连通性

安全连通率的主要是指在网络某个簇中各个传感器节点之间至少可以互相建立起一个通信密钥的概率大小,它是密钥管理方案中的一个非常重要的评价指标之一[10]。其中,E&G方案的连通率近似为:

由上式可以看出,E&G方案的连通率小于1,为了提高E&G方案中节点之间可以共享的密钥的概率,需要把k/N的比值变大。也就是说,随着密钥池内生成的密钥总数量N增加或是保持不变,单个节点中所要预存的密钥数k将总是增大的。DCHC3采用的是圆锥曲线密码,节点间建立共享密钥只需要知道对方的身份ID以及公钥即可,经过簇头协调之后则可实现簇内所有节点均能全部互相连通,从而可使其安全连通率达到1,能够较好地提升整个网络运行效率。下面图2给出了在不同密钥总数下,随着预存储密钥数增加所给DCHC3与E&G、TIDS的连通率比较。

图2 密钥管理方案的安全连通率比较

3.4 存储开销

假定网中每个簇内最多包含M个节点,DCHC3方案在密钥对生成之前,基站的PKG预先完成了大部分的计算工作[11],所以各阶段需存储的密钥信息就变少了。其中,簇头需存储簇内所有成员节点的ID及公钥,而簇成员节点仅需存储其自身的ID、公私钥对以及种子密钥对,因此预存密钥信息的总数为R=2(M-1)+2·3M=8M-2,平均单个节点要存储8个密钥信息,同时也不会因为簇中节点数目的变化而改变所需存储的密钥个数。对于E&G方案,假如一个节点所需预存的密钥个数是k,则各簇存储的密钥数为kM个;对于TIDS方案,每个簇存储的密钥数为10M个,则E&G方案、TIDS方案与DCHC3方案密钥数量比为η=kM∶10M∶8M-2≈k∶10∶8,也即是说随网络规模的增大,为确保有较高的连通率,密钥池将会增大,而各节点存储的密钥数k同时将变大,则这三种方案所需存储密钥数的比值η也将会增大。椭圆曲线密码算法160比特安全强度的密钥与1024比特的RSA公钥算法以及64比特的对称算法相当,而圆锥曲线加密算法比椭圆曲线密码算法可以节约近1/4的计算量[12],则三种方案的实际密钥总存储空间比为ρ=64k∶10·1024∶8·160·3/4=k∶160:15。所以相较于E&G和TIDS,DCHC3在密钥信息存储开销上具有优势。下面图3给出在不同密钥总数下,随着单个节点预存储密钥数增加,DCHC3与E&G、TIDS的存储开销比较。

图3 密钥管理方案的密钥存储开销比较

3.5 通信能耗

图4 密钥管理方案的通信能耗比较

已有的各类密钥管理方案中,密钥更新过程所产生的通信消耗一般与网络规模有关。如果网络中存在w个节点具有PKG功能(其中门限阈值为q,且q 所给DCHC3方案的预分配密钥种子对始终保持不变,且密钥生成的过程主要是在基站中进行,使得密钥生成时所需的能耗大幅降低。而密钥更新仅需节点自身更新当前时间,不需与簇头通信即可完成,降低了所需的通信能耗。由于单个节点不需预先存储簇中所有节点的公钥,而是仅需在通信前向副簇头申请通信,再由副簇头统一负责协调,分发需要通信的节点之间的身份标识和公钥给对方,减轻了节点的存储开销。而应用圆锥曲线密码同时也能改进传统的对称密钥预分发密钥管理方案连通性差、存储空间大及扩展性差等缺陷。双簇头的网络拓扑结构能减少簇头的能耗,增加簇头生命周期。如果某个簇头失效或是被捕获,另一个簇头则会启动簇头选举及密钥更新,既能够使簇内数据传输更加有效,也能够使簇头在被俘之后簇内其余节点也可免遭安全风险。同时,副簇头还具有对节点的状态进行监测的功能,能够及时获知节点当前的状态,从而可以更好地完成对簇头的更新,使得网络各簇能够更加安全稳定,并且可以使网络的工作寿命更长久。 [1] 郭萍, 张宏, 傅德胜, 等.一种混合轻量型无线传感器网络公钥密码方案[J].计算机科学,2012,39(1):69-72. [2] 叶苗, 王宇平.一种新的容忍恶意节点攻击的无线传感器网络安全定位方法[J].计算机学报,2013,36(3):532-545. [3] Doraipandian M, Rajapackiyam E, Neelamegam P, et al.An efficient and hybrid key management scheme for three tier wireless sensor networks using LU matrix[J].Communications in Computer and Information Science, 2011, 192(3):111-121. [4] 宓小土, 高峰, 章白瑜, 等.无线传感器网络安全性问题[J].解放军理工大学学报(自然科学版),2011,12(1):42-47. [5] 杜治国, 胡大辉.改进的RSA算法在无线传感器网络中的应用[J].计算机应用,2012,32(6):1609-1612. [6] 危蓉, 赵德正.基于身份的无线传感器网络层簇式密钥管理方案[J].武汉大学学报(工学版),2015,48 (4):580-583. [7] 温涛, 张永, 郭权,等.WSN中基于圆锥曲线组合密钥的对等认证[J].东北大学学报(自然科学版),2011,32(3):348-351. [8] ZHANG Jun-qi, Varadharajan V.Wireless sensor network key management survey and taxonomy[J].Journal of Network and Computer Applications,2010,33(2):63-65. [9] 柳亚男, 王箭, 杜贺.无线传感器网络门限密钥共享模型[J].电子与信息学报,2011,33 (8):1913-1918. [10]Eschenauer L, Gligor V.A key management scheme for distributed sensor networks[C]//Proceedings of the 9th ACM Conference on Computer and Communications Security.New York:ACM Press,2002,41-47. [11]Deng H, Agrawal D P.TIDS:Threshold and identity-based security scheme for wireless ad hoc networks[J].Ad Hoc Networks,2004,2(3):291-307. [12]孙琦, 朱文余, 王标.环Zn上圆锥曲线和公钥密码协议[J].四川大学学报(自然科学版),2005,42 (3):471-478. 朱海水(1980—),男,河南人,讲师,主要研究方向为计算机应用; E-mail:89717384@qq.com 孟庆玉(1980—),男,河南人,讲师,主要研究方向为多媒体技术。 Key Management Scheme of Dual Cluster Heads for WSNs Based on Conic Curve Cryptography ZHU Hai-shui,MENG Qing-yu (Yongcheng Vocational Collage, Henan Yongcheng 476600, China) The security of key and the limited energy of nodes should be considered in key management of wireless sensor networks simultaneity.In order to improve the consumption of key storage and communication energy, a key management scheme of dual cluster heads for WSNs based on conic curve cryptography was proposed by combining conic curve cryptography and Hash functions.The main cluster heads were responsible for safely collecting and transmitting the data information, and the assistant cluster heads take charge of the key management of the nodes.Performance analysis results demonstrate that the novel scheme could ensure the high connectivity rates, the strong anti-capture ability, the low key storage consumption, the low communication energy consumption and the fine extendibility.Thus the novel scheme could be used the actual environment of wireless sensor networks. wireless sensor network; key management; conic curve cryptography; dual cluster heads 2016-05-01 2016-08-30 河南省科技厅发展计划(142102110088) :A 1673-5692(2016)05-554-084 结 语