一种基于分级保护的企业即时通信系统的设计与实现*

唐 伟,刘国山,王亚翔

(1.中国电子科技集团第三十研究所,四川 成都 610041;2.中国兵器工业信息中心,北京 100089)

一种基于分级保护的企业即时通信系统的设计与实现*

唐 伟1,刘国山1,王亚翔2

(1.中国电子科技集团第三十研究所,四川 成都 610041;2.中国兵器工业信息中心,北京 100089)

目前,企业对员工使用即时通信系统的行为难以控制,容易发生泄漏秘密、窃取资料等事故。针对目前企业即时通信系统中存在的问题,在文件分级保护、文件和消息的加密传输及集中存储、三员管理等方面进行研究,设计并实现了一种新的企业安全即时通信系统,并将研究成果融入到企业即时通信系统的设计和实现中。经测试与正式使用验证,该优化设计系统在信息保护、信息安全和信息可控等方面效果显著,已成功通过国家安全保密有关部门的检查。

即时通信;分级保护;信息安全;加密存储;分权管理

0 引 言

自第一款即时通信软件ICQ[1]诞生以来,即时通信软件在企业中得到迅速应用与发展。即时通信系统的存在,使其他企业信息系统如ERP、CRM、PDM和OA等有了主动推送消息到终端的机会,打破了信息系统间的信息藩篱。比较而言,邮件系统虽然也会长时间在线,但其信息渠道单一,缺少互动性,而即时消息发布系统是最合理的选择[2]。

然而,目前企业(特别是军工、金融等保密要求较高的企业)应用的即时通信系统仍有许多不足。第一,文件传输缺乏分级保护。缺乏分级保护

的文件传输,易产生文件的“误”发和“误”收,扩大文件的知情范围,造成重要信息泄露。

第二,文件和消息存储离散[3-4]。现有企业即时通信系统的文件和消息均离散存储在客户端。文件和消息的离散存储容易引起用户数据的丢失和泄漏,且不易管理。

第三,文件和消息加密策略简单,机密性较差。目前已有的企业即时通信系统的文件和消息传输、存储,使用简单的对称加密方式。更多的传输文件没有进行加密存储和传输,安全性、机密性较差,难以满足企业的保密安全要求。

第四,缺乏系统管理员、安全员和审计员的三员分权管理机制,存在超级管理员的安全隐患。

企业即时通信系统中存在的不足和缺陷使攻击者很容易监听、窃取重要信息,尤其在国防军工、金融和证劵等特殊行业,可能会给国家、企业、个人造成不可估量的损失。

针对目前企业即时通信系统中存在的问题,本文在文件分级保护、文件和消息的加密传输及集中存储、三员管理等方面进行了研究,并将研究成果融入到企业即时通信系统的设计和实现中。通过测试与正式使用验证,该优化设计方案在目前的实际运行中效果良好。

1 软件架构和信息的集中管理

常见的企业即时通信系统主要有C/S模式和P2P模式,消息或文件信息都存放在客户端(除了少量离线信息外)[5]。目前,几乎所有即时通信系统的文件传输都是按照P2P模式进行,不利于文件的使用控制、加密集中存储、使用追踪和审计等管理要求。

本文介绍的基于分级保护的企业即时通信系统借鉴MSN的设计模式[5-6],采用多层客户端/服务器架构,对文件、消息和其他数据进行集中管理。它由客户端、身份认证服务器、通知服务器、消息服务器、文件服务器和数据库服务器等组成,网络架构如图1所示。

身份认证服务器:主要功能为同即时通信客户端建立初始连接,包括协议版本的确认、身份认证、初始化用户信息等。若系统版本、身份认证成功,切断与该服务器的连接,并向客户端发送可用的通知服务器的IP及端口等信息。

通知服务器:通过身份认证后,客户端同通知服务器保持连接。该服务器的主要功能是维护客户端的在线状态、管理个人信息,提供接口接收来自企业应用系统(如OA、ERP、PDM等)的提醒消息。

消息服务器:中转和加密存储来自客户端或企业应用系统的消息。客户端发送或接收文件时,消息服务器向客户端通知文件服务器地址。

文件服务器:控制文件的上传和下载,对文件进行加密存储和管理。特别地,文件服务器维护了文件密级、文件所有者信息、文件使用权限标志和文件安全信息摘要等文件使用权限集的相关内容。这些信息加上人员权限(文件访问控制集),是实现文件分级保护的核心。

数据库服务器:持久化通过该即时通信系统流转的信息,记录用户和管理员行为,提供审计信息的存储管理。数据库服务器管理的信息和行为日志是系统管理员、安全员和审计员的操作内容,是三员分权管理的基础。数据库服务器对有关信息进行加密存储。

图1 系统架构拓扑

2 三员的分权管理

在传统的企业涉密信息系统中,存在所谓的超级管理员问题:超级管理员能够自主授权,打开数据库,修改系统运行参数和数据。没有约束的权利必然带来管理上的真空和巨大的安全隐患,因此系统中不能有超级用户的存在[7]。

将管理员划分为系统管理员、安全员和审计员,进行三员分权控制是解决超级管理员问题的最佳实践。以系统管理员为例,他只进行系统维护,不能看到涉密信息。

在本系统中,三个角色互斥,不允许用户拥有两个以上的角色。系统管理员角色仅可进行其他两员的账号初始化、系统运行参数配置等操作,没有查看系统日志的权利;安全员具有组织机构及用户信息维护、用户权限分配、查看用户行为日志的权利而没有其他权限;审计员具有审计其他两员的操作行为的权限而没有其他权限。

系统管理员的界面如图2。

图2 系统管理员界面

3 文件(消息)的分级保护

本文所描述的即时通信系统中的分级保护由文件使用权限定义和文件访问控制两种基础技术实现。在这两种技术基础上构建起来的文件管理服务器,对系统中流转的文件进行统一管理。文件的分级保护分为三个层次:文件访问控制与文件使用权限的定义;文件使用权限(文件密级)同文件的不可分离;文件的集中加密管理。特别地,本文所描述的即时通信系统中流转的消息也使用与文件分级保护相同的机制。

3.1 文件分级保护的数学模型

定义1 (文件使用权限集)fa={Ai|i∈Z+},为非负整数集。集合由用户定义,其中的每个元素都是互斥且互不包含的,即

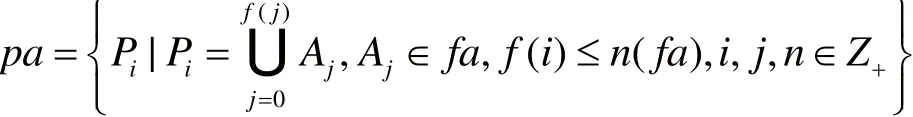

定义2 (文件访问控制集)

Z+为非负整数集,f(x)为非负整数x∈Z+的线性函数,由企业根据实际需求进行定义,且满足f(i)<f(j)≤n(fa),i<j,i,j∈Z+。由以上定义可知,满足文件分级保护的必要条件为:

1、pa集合中的每个元素都是向下包含的,即Pi⊂Pj,i<j,i,j∈Z+;

定义AnalysPerson(person)为获取用户person人员权限的方法,返回值是pa中的一个元素;AnalysFile(fi le)为获取文件fi le使用权限的方法,返回值是fa中的一个元素。于是,用户具有的对文件进行操作的集合可描述为:ops={op|op∈AnalysPe rson(person)∩AnalysFile(fi le)}。由于文件使用权限是唯一的,即AnalysFile(fi le)为单元素集合,所以对用户person具有的文件使用权限集合ops为∅或

3.2 数据加密算法

系统设计与实现中使用了对称加密算法(AES)、非对称加密算法(RSA)[8]、HASH算法(SHA-1)。其中,SHA-1是一种安全性较好的哈希算法。通过它能生成信息的数字“指纹”,用于确保信息没有被篡改或破坏,以验证数据的完整性。AES是一种安全性较高的对称加密算法,加密与解密共享同一个密钥,与RSA算法一样,主要用于解决被传递信息的机密性问题。RSA算法是唯一被广泛接受并实现的通用公共密钥加密方法,几乎成为公开密钥密码学的同义词。它理论成熟,实现及使用广泛,安全性高,具有很好的稳定性。

3.3 文件安全属性声明及分级保护流程

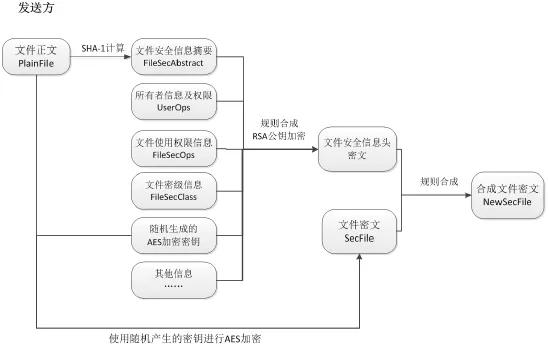

在发送方,通过计算文件的HASH值和文件名,形成文件的安全信息摘要(文件的唯一性指纹)。将文件密级、所有者信息及权限、使用权限信息、文件安全信息摘要、随机生成的AES加密密钥以及文件的其他信息形成文件安全信息头。然后,使用接收者及发送者的公钥对该文件信息头进行RSA加密;使用随机生成的AES加密密钥对文件正文进行加密。最后,将两部份密文合成一个新的文件(即做到了文件的密级要素与正文不可分离)上传到服务器,由服务器对该加密文件进行转发。

在接收方,接收者利用私钥对文件安全信息头进行解密,得到文件安全信息头的明文,包括文件密级、所有者信息及权限、使用权限信息、文件安全信息摘要、随机生成的AES加密密钥等。依照3.1章节所述,经文件使用权限集和访问控制集的运算,决定用户是否能进行文件操作以及操作的类型。若用户具有文件操作的权限,则使用随机密钥对文件密钥进行解密,获取文件正文明文;反之亦反。特别地,在对文件进行操作前,需要对文件安全信息摘要进行校验,以判断文件的完整性是否被篡改。加密、解密的处理流程分别如图3、图4所示。

图3 文件加密流程

3.4 非对称加密管理

如上所述,本系统中信息的加密使用了RSA非对称加密。系统中公私密钥的生成与管理采用的是“分散生成加密,集中存储管理”的方式。

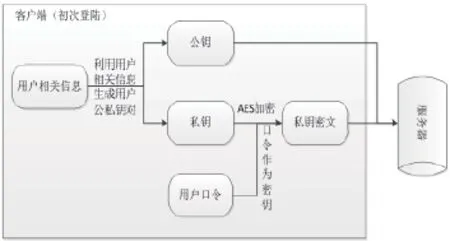

公私密钥的分散生成与加密。用户初次登录系统时,客户端软件根据用户设定的口令为该用户生成一个公私钥对,并使用该口令对生成的私钥进行AES加密,形成私钥的密文。该口令只在客户端内存中存在。在服务器端存放的是在客户端利用SHA-1计算后的口令的哈希值。

图4 文件解密使用流程

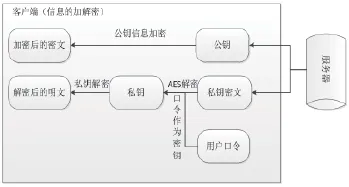

公私密钥的集中存储管理。客户端生成公钥和私钥密文后,将其值上传到服务器中进行统一存储管理。由于用户口令只有用户本人知道,因此只有用户本人才能解密私钥并利用其进行信息的解密。用户更换口令时,会在客户端对私钥重新进行加密,并在服务器中重新更新私钥密文,如图5、图6所示。

图5 公私钥生成流程

图6 基于RSA的加解密流程

4 结 语

现有企业即时通信系统在文件传输、消息传递过程中的分级保护、消息和文件的集中加密存储管理以及系统管理等机制、功能和关键技术上存在不足。针对这些不足的研究成果应用于企业即时通信系统的设计和实现中,形成目前企业即时通信系统的信息安全分级保护机制。经过长时间运行,系统很好地满足了员工间交流协作,也符合信息系统分级安全保密的要求,通过了国家安全保密有关部门的检查。

然而,消息、文件信息的加密存储也为消息、文件信息的检索带来了困难。它增加了计算资源的消耗;集中式的、频繁的文件和消息发送给服务器的造成了较大压力;非对称密钥的生成和管理方式在安全性、合理性上仍需要我们进一步研究。

[1] 袁楚.IM聊天进化谱[J].互联网天地,2007(09):44-45. YUAN Chu.Chat Evolutionary Spectrum of IM[J].Internet World,2007(09):44-45.

[2] 闫冬.IM将成为企业协作界面核心[J].每周电脑报,2008,12(01):22. YAN Dong.IM Will Be The Core Interface of Enterprise Cooperation[J].EWeek,2008,12(01):22.

[3] 深度开源网.IM服务器架构实现/QQ服务器架构剖 析[EB/OL].(2012-08-27)[2016-05-17].http://www. open-open.com/lib/view/open1346029530848.html. Open-open Network.Achievement of Server Architecture of IM and Analysis of Server Architecture of QQ[EB/OL]. (2012-08-27)[2016-05-17].http://www.open-open.com/ lib/view/open1346029530848.html.

[4] 博 客.IM服 务 器 架 构 实 现[EB/OL].(2010-07-17)[2016-05-17].http://www.cnblogs.com/stable/ archive/2010/07/17/1779467.html. Blog.Implement of Server Architecture of IM [EB/OL]. (2010-07-17)[2016-05-17].http://www.cnblogs.com/ stable/archive/2010/07/17/1779467.html.

[5] 刘燕杰,陈大伟.MSN Messenger安全性研究[J].计算机与信息技术,2009(12):44-46. LIU Yan-Jie,CHEN Da-Wei.Security Research of MSN Messenger[J].Computer and Information Technology,2009(12):44-46.

[6] 刘旭国,骆华杰,王万成.即时通信工具的协议分析与互通研究[J].网络安全技术与应用,2009(02):53-55. LIU Xu-Guo, LUO Hua-Jie,WANG Wan-Cheng. Analysis and Interworking of Instant Messaging Protocol [J].Network Security Technology and Application,2009(02):53-55.

[7] 王笑言,朱晓晖.涉密应用开发的要点和难点[J].保密科学技术,2010(10):54-57. WANG Xiao-Yan,ZHU Xiao-Hui.Key Points and Difficulties of Secret Application Development [J]. Confidential Science and Technology,2010(10):54-57.

[8] R. L. Rivest,A. Shamir,L. Adleman.A Method for Obtaining Digital Signatures and Public-Key Crytosystems[J]. Commun. ACM,1978,1(02):120-126.

唐 伟(1980—),男,硕士,工程师,主要研究方向为涉密信息系统的设计、实现与运维;

刘国山(1980—),男,学士,助理工程师,主要研究方向为涉密信息系统的设计、实现与运维;

王亚翔(1976—),男,学士,高级工程师,主要研究方向为信息安全。

The Design and Implement Of An Enterprise Instant Messaging System based

on Classification Protection

TANG Wei1, LIU Guo–shan1, WANG Ya-xiang2

(1. NO.30 Institute Of CETC,Chengdu Sichuan 610041,China; 2. China Weapon Industry Information Center, Beijing 100089, China)

Presently, there is difficult to supervise the ways of using enterprise instant messaging system (EIMS) for supervisors of one enterprise.In view of the problems existing in enterprise instant communication system, in terms of document classification protection, file and message encryption transmission and centralized storage, three members of the management study, the design and implementation of the a new security enterprise instant messaging system and research results into the enterprise instant messaging system design and implementation.After a long period running, the new EIMS makes outstanding performances at information protection, security of information and information supervision. Especially, the new EIMS has passed tests and examinations of the security departments of nation many times.

Instant Messaging;Information Classified Protection;Information Security;Encrypted storage;Decentralized management

TP311.52

:A

:1002-0802(2016)-06-0769-05

10.3969/j.issn.1002-0802.2016.06.022

2016-02-14;

:2016-05-09 Received date:2016-02-14;Revised date:2016-05-09