抗伪装SSDF恶意攻击的合作频谱感知方法

齐小刚,秦凤娟,刘立芳

(1.西安电子科技大学数学与统计学院,陕西西安 710071; 2.西安电子科技大学计算机学院,陕西西安 710071)

抗伪装SSDF恶意攻击的合作频谱感知方法

齐小刚1,秦凤娟1,刘立芳2

(1.西安电子科技大学数学与统计学院,陕西西安 710071; 2.西安电子科技大学计算机学院,陕西西安 710071)

基于带有伪装能力的恶意节点的更为实际的频谱感知环境,提出了分段式的信任值更新和防御方案.采用慢增长快恢复的信任值更新机制,首先确定节点汇报能量值所在的能量区间,通过动态更新信任值来降低恶意节点信任值,并督促表现不好的诚实节点提高自身的感知效率.利用蒙特卡洛实验方法进行仿真分析,结果表明,所提出的方案可有效防御具有伪装能力的恶意节点的攻击,从而保证整个网络的检测性能和吞吐量.

认知无线电;具有伪装能力的恶意节点;频谱感知

为解决目前频谱资源供需矛盾,一种新的通信方式——认知无线电(Cognitive Radio,CR)技术应运而生.它是在不影响授权用户,即主用户(Primary User,PU)正常通信的前提下,认知用户,即次级用户(Secondary User,SU)通过对PU授权频谱的“二次利用”[1],提高频谱的利用率.为更加真实地反映感知环境,可假定节点不但受到路径损耗、阴影效应和衰减等环境因素的影响,其本身还可能发动恶意攻击.按照攻击地点的不同可将攻击模式大致分为:①模仿主用户(Primary User Emulation,PUE)攻击[2-3];②频谱感知数据篡改(Spectrum Sensing Date Falsification,SSDF)攻击[4-5];③信道阻塞攻击[6];④混合攻击[7].其中SSDF攻击是指恶意节点向邻居节点或数据融合中心(Data Fusion Center,DFC)发送错误的本地频谱感知信息,引导接收者做出错误的频谱感知判决结果.文中的主要工作是针对SSDF攻击在具有伪装能力的恶意节点感知环境中,通过改进人群内部的信任和决策机制,旨在提供一种更具安全性和精准度的合作频谱感知方案,即采用慢增长快恢复的分段式信任值更新和防御方案,降低恶意节点攻击强度,督促表现不好的诚实节点提高自身的感知效率,进而提高系统的吞吐量.

假定各个SU的时间帧是同步的,周期为T,T被分为3个时间段:时长为τs的频谱感知阶段、时长为τr感知信息汇报阶段、时长为T-τs-τr的数据传输阶段.在时间τs内,每个SU将同时进行本地感知,获得感知信息;在时间τr内,参与合作的SU通过公共控制信道向DFC汇报感知阶段获得的感知信息;在时间T-τs-τr内,次级用户发射机(SU-Tx)将依据DFC的最终决策动态调整自己的发射功率以进行数据传输,同时,DFC对照信道的实际情况更新信任值表,并反馈给各个SU.针对PUE攻击,文献[8]提出了一种基于信号强度的防御机制,通过接收到的信号能量有效区分主用户和疑似恶意用户.文献[9]讨论了一种无线电频率(Radio-Frequency,RF)识别方案,该方案能有效识别和检测到恶意节点的自私行为.文献[10]研究了一种辅助性数字电视机制,通过允许信号接收机和发射机之间共享密钥,分析接收到信号的自相关性,准确识别恶意节点.针对SSDF攻击,文献[11]引入低开销的加密机制来降低恶意节点的影响,通过限定恶意节点的信号发射功率,系统可达到最大化能量利用率.文献[12]研究了新型快速探测法——主动传输算法,该算法能够在PU遭受干扰之前主动地检测到恶意用户,在较低的费用下实现较高的检测性能.文献[13]讨论了多用户合作频谱感知一致性问题,提出了一种模拟人群内部信任和决策机制的算法,并在预测算法的基础上提出了安全策略.以上的这些都是基于某一类恶意攻击进行的研究,笔者针对一种具有以下两种特性的恶意节点展开研究工作:①能够实时地窃听到邻居节点的感知结果,通过篡改自身的感知数据,影响DFC的决策结果,达到自身数据传输的目的;②能动态地更改自身的感知结果,避免被DFC轻易地察觉,提高自身的信任值,当判断自身信任值足够大时才发动攻击,达到有效占用频谱资源的目的.为克服恶意节点的攻击,文中在集中式的网络拓扑结构中采用软融合的信息融合法则.

1 系统模型

文中研究的是带有伪装能力的恶意节点的认知无线电网络,其网络系统结构如图1所示,包含主用户网络和次级用户网络.其中主用户网络包括主用户发射机(PU-Tx)和主用户接收机(PU-Rx)组成的主用户链路.次级用户网络共有M个SU,记为CRi,i=1, 2,…,M,其中,包括k个诚实节点,km个恶意节点.网络中存在1个DFC以及1份初始化的信任值表格.另外,假定网络中只有1个频带资源,网络中PU-Tx到CRi、SU-Tx到SU-Rx(次级用户接收机)、PU-Tx到SU-Rx链路的衰减系数分别记为hi、hss、hps.假定这些信道都是平稳衰减的,信道功率增益假定是遍历、平稳的,且为CRi所知[14].

图1 带有恶意节点的认知无线电网络模型结构图

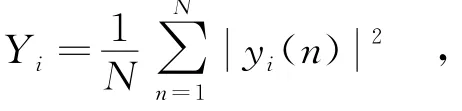

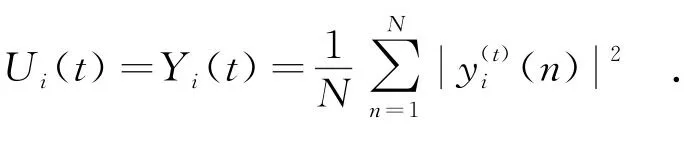

根据能量检测原理,每个感知节点CRi处的信号能量统计量可表示为

其中,N=τsfs(fs是信号采样频率)是在1个感知周期内感知节点的采样数.因为文中恶意节点的伪装攻击是随机性的,所以在DFC处的信号能量统计量服从何种分布是不可知的.

基于分段式信任值更新机制的合作频谱感知方法,首先假定网络是基于机会式接入模型,PU-Tx和SU-Tx具有向DFC反馈各自数据发射情况的能力,即:①若PU-Tx和SU-Tx均在发送数据,说明DFC的决策结果是PU不存在,则漏检;②若PU-Tx和SU-Tx均未发送数据,说明DFC的决策结果是PU存在,则虚警;③若PU-Tx未发送数据,SU-Tx发送数据,说明DFC的决策结果是PU不存在,则正确检测;④若PU-Tx发送数据,SU-Tx未发送数据,说明DFC的决策结果是PU存在,则正确检测.如此,DFC可通过事后修正的处理方法准确定位自己前一次决策所犯的错误,并且加以修正,为下一次准确决策做好准备.

参与合作感知的各个节点之间相互独立进行本地感知,并将各自本地感知信息汇报给DFC,最终由DFC根据以往的历史数据计算感知节点的信任值,做出最后的决策,具体过程如下:

(1)伪装SSDF攻击过程.SU按照时间帧结构,周期性地向DFC汇报本地感知信息.其中诚实节点会如实汇报感知信息,恶意节点会根据自身的信任值大小选择合适的时机,以一个合适的概率发动攻击,具体的攻击过程如下:如果恶意节点的信任值大于5/4倍网内的平均信任值,则以一定较高的概率发动攻击;如果恶意节点的信任值大于网内的平均信任值,则以一定较低的概率发动攻击;否则,将结合邻居节点的感知信息汇报更为有利的感知信息,在较短的时间内增长到较高的信任值,降低被发现的概率.

(2)DFC操作过程.DFC依据本地感知信息和当前最新的信任值表做出判决(H0和H1分别表示PU的频带资源处于闲置状态和繁忙状态),根据PU-Tx和SU-Tx的反馈信息进行决策,更新信任值表,并将新的信任值反馈给各个SU,达到警示恶意节点,并督促表现不好的正常节点,以提高自身感知精度的目的.

(3)分段式信任值计算和更新过程.在网络建立初始时,所有感知节点的信任值均取所处信道环境的信噪比γi,随着系统周期性的运行,节点不间断地向DFC汇报本地感知信息,信任值表也随着系统的周期性运行动态地变化,DFC保存着不断更新的信任值表.在系统运行的过程当中,各个时间帧过去之后都会产生一个最终的信号能量统计量U(t),假定结果值是准确的,或者是相对准确的.通过比较感知节点初始能量感应值和最终结果值,判断感知节点初始感应值的准确性,并更改信任值表记录.

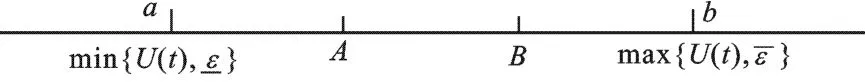

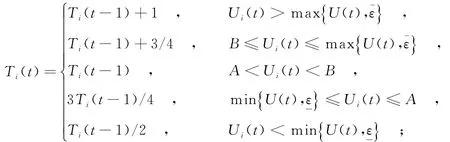

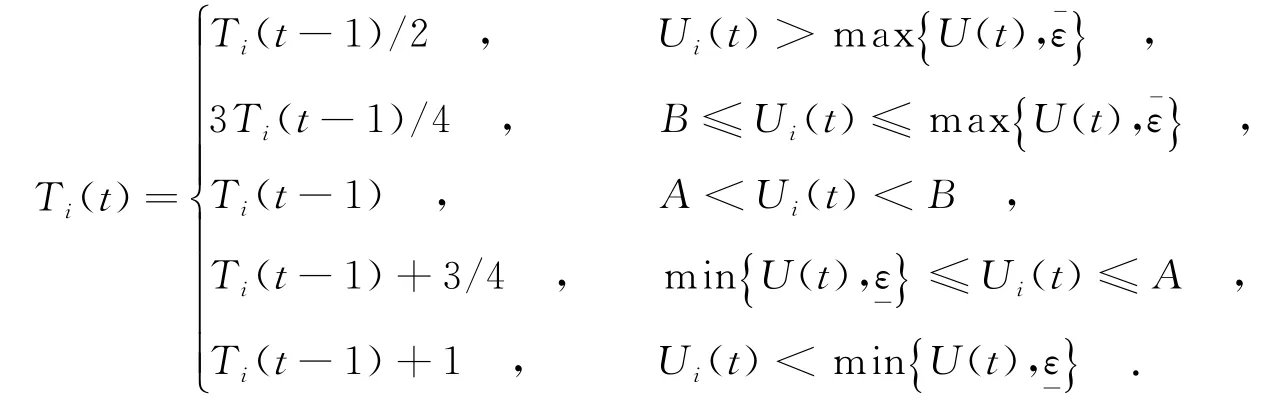

DFC做出最终决策之后,事后依据实际的PU状态动态地更新信任值表.能量值的划分如图2所示,其中,定义能量阈值的上下界分别为和ε,A、B分别是线段ab的三等分点.

图2 信任值更新区间划分详图

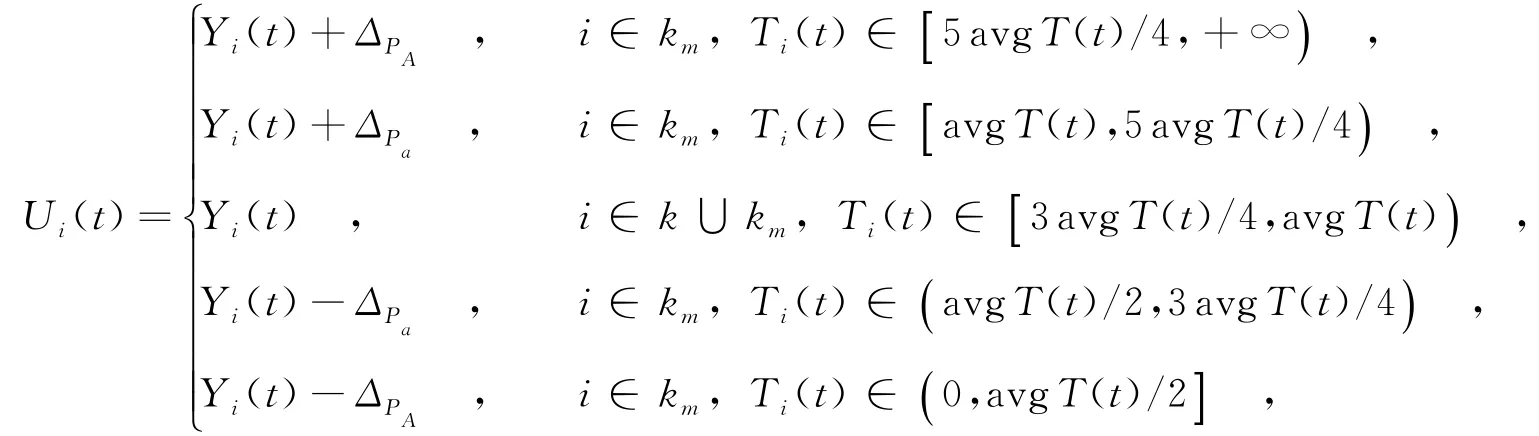

若实际PU是存在的,且最终的判断结果是H1,①若,说明节点i的感知性能很可靠,则采取慢增长策略,令Ti(t)=Ti(t-1)+1;②若B≤Ui(t)≤max{ U(t),},说明感知节点i的性能较为可靠,则采取较慢增长策略,令Ti(t)=Ti(t-1)+3/4;③若,说明感知节点i有所失准或者可能是恶意节点,则采取较快恢复策略,令Ti(t)=Ti(t-1)/2;④若,说明感知节点i有所失准或者有可能是恶意节点,则采取快恢复策略,令Ti(t)=3Ti(t-1)/4;否则,能量A<Ui(t)<B,不能明确感知节点性能的好坏,故保持其信任值不变,令Ti(t)=Ti(t-1).

若实际PU是不存在的,且最终的判决结果是H0,①若,说明节点i的感知性能很可靠,则采取慢增长策略,令Ti(t)=Ti(t-1)+1;②若,说明感知节点i的性能较为可靠,则采取较慢增长策略,令Ti(t)=Ti(t-1)+3/4;③若Ui(t)>max{ U(t),},说明感知节点i有所失准或者可能是恶意节点,则采取较快恢复策略,令Ti(t)=Ti(t-1)/2;④若B≤Ui(t)≤max{ U(t),},说明感知节点i有所失准或者可能是恶意节点,则采取快恢复策略,令Ti(t)=3Ti(t-1)/4;否则,能量A<Ui(t)<B,不能明确感知节点性能的好坏,故保持其信任值不变,令Ti(t)=Ti(t-1).

2 问题公式化

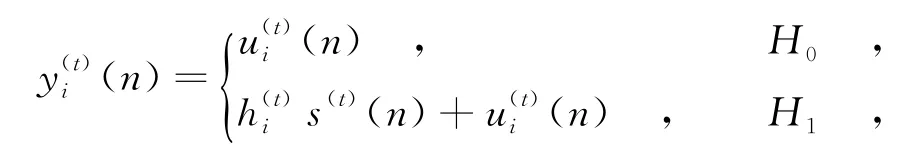

第1步 感知节点CRi首先进行单点感知,则有

其中,s(t)(n)(n=1,2,…,N)表示PU-Tx在t时刻发射的均值为0、方差为的复相移键控法(Phase Shift Keying,PSK)随机信号;表示在t时刻感知节点CRi(i=1,2,…,M)处的高斯加性白噪声信号,.假定每个之间是相互独立的,随机变量s(t)(n)和之间也是相互独立的,是PU-Tx与每个感知节点CRi之间的信道衰减系数,并假定其是均值为0、方差为1的复高斯随机变量;每个感知节点CRi处的瞬时信噪比,同时假定每个感知节点CRi通过一组正交的控制信道将信噪比γi反馈给DFC.

(1)诚实节点.其正常汇报本地感知信息,可表示为

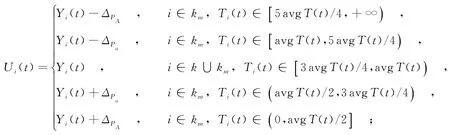

(2)具有伪装能力的恶意节点:①当恶意节点窃听到邻居节点的感知信息预判断PU存在时,若自身的信任值Ti(t)≥5avgT(t)/4,则以概率PA=0.5发动恶意攻击,汇报较低的能量值;若自身的信任值avgT(t)≤Ti(t)<5avgT(t)/4,则以概率Pa=0.3发动恶意攻击,汇报较低的能量值;若自身信任值avgT(t)/2≤Ti(t)<3avgT(t)/4,则汇报较高的能量值,以较小幅度提高自身信任值;若自身的信任值Ti(t)≤avgT(t)/2,则汇报较高的能量值,以较大幅度提高自身信任值;若自身的信任值3avgT(t)/4≤Ti(t)<avgT(t),则正常如实地汇报Yi(t);②当恶意节点窃听到邻居节点的感知信息预判断PU不存在时,若自身的信任值Ti(t)≥5avgT(t)/4,则以概率PA=0.5发动恶意攻击,汇报较高的能量值;若信任自身的信任值avgT(t)≤Ti(t)<5avgT(t)/4,则以概率Pa=0.3发动恶意攻击,汇报较高的能量值;若自身的信任值avgT(t)/2<Ti(t)<3avgT(t)/4,则汇报较低的能量值,以较小幅度提高自身信任值;若自身信任值Ti(t)≤avgT(t)/2,则汇报较低的能量值,以较大幅度提高自身信任值;如果自身的信任值3avgT(t)/4≤Ti(t)<avgT(t),则正常如实地汇报Yi(t).

综上所述,当“预判定”PU存在时,有

当“预判定”PU不存在时,有

第2步 DFC处理程序.

(1)DFC对各个感知节点汇报的本地感知信息进行处理,做出最终决策,若

则判断PU是存在的;否则,是不存在的.

(2)DFC按照上述的更新方案更新信任值表,当PU实际存在时,有

当PU实际不存在时,有

时间帧t结束时,令t=t+1,进入下一个时间帧重新进行感知,如此循环第1步和第2步,直至完成实验10 000次.

3 仿真分析

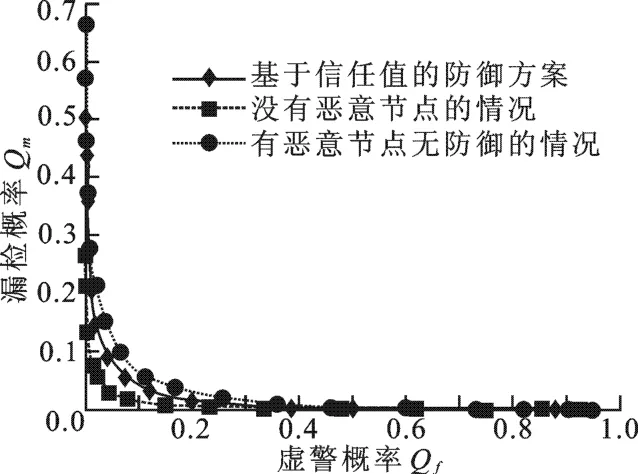

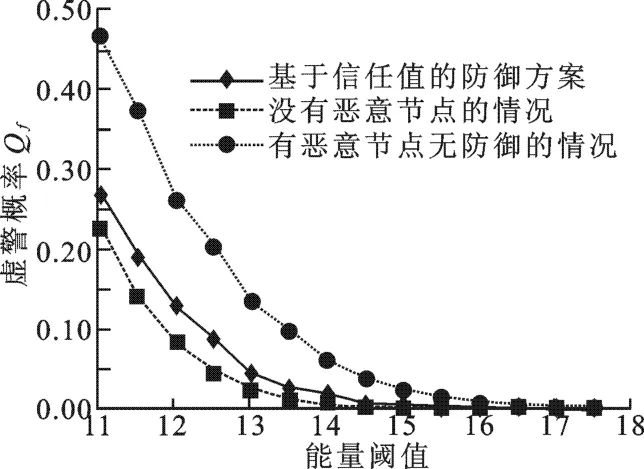

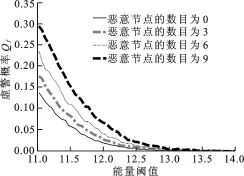

利用蒙特卡洛实验方法模拟合作频谱感知过程,主要包括4方面内容,首先,分析了在瑞利衰落条件下的受试者工作特征(Receiver Operating Characteristic,ROC)曲线,如图3所示;其次,研究了各个感知节点在满足一定的检测概率的条件下,虚警概率的变化情况,如图4所示;再次,讨论了恶意节点的个数对虚警概率的影响,如图5所示;最后,研究了认知网络平均吞吐量随感知时间的变化情况,如图6所示.

图3 ROC曲线

图4 保证一定检测概率的条件下,虚警概率随能量阈值的变化图

图5 全局虚警概率随能量阈值的变化关系

图3表示的是3种情况下系统的ROC曲线,ROC曲线可从整体上反映系统性能的好坏.假定此时的信噪比γ=5 dB,感知时间带宽积u=5,智能恶意节点个数km=1,占总感知节点M的10%.从图3中可看出,基于分段式的信任值更新和防御方案的合作频谱感知方案整体性能介于理想情况和最坏的情况之间,表明该方案在抵御伪装SSDF恶意攻击方面有很好的性能.

图4表示的是3种不同情况下虚警概率随能量阈值的变化关系图.采用奈曼-皮尔逊法则,信噪比γ=10 d B,感知时间的带宽积u=5,各个感知节点CRi的检测概率Pdi≥90%,恶意节点数km占总节点数M的10%,能量阈值的选取利用非中心卡方分布逆累积函数.从图4中可看出,基于分段式的信任值更新和防御方案介于没有恶意节点的理想情况和有恶意节点无防御机制的最坏情况之间,而且该方案更靠近于没有恶意节点的最理想情况表明,无论该恶意节点的攻击如何伪装化,该方案都可有效地防御恶意攻击.

图5是在信噪比γ=10 dB,参与合作感知节点总数M=30,恶意节点个数km分别为0,3,6,9时,合作感知的全局虚警概率随能量阈值的变化图.从图5中可看出,任何能量阈值下的全局虚警概率Qf均是小于0.3,且随能量阈值的增加,全局虚警概率递减趋于0,这说明基于分段式的信任值更新和防御方案的合作频谱感知可有效抵御具有伪装能力的恶意节点的攻击.

图6表示的是在检测概率固定的条件下,3种情况的认知网络平均吞吐量随感知时间的变化关系图.假定PU处于闲、忙状态的概率分别是P(H0)=0.6,P(H1)=0.4,每个帧的周期T=100 ms,每个节点的采样频率fs=6 M Hz,各个感知节点处的检测概率均在Pdi=90%以上.此时的信噪比γ=-20 dB,PU的发射功率PP=10 d B,平均最大干扰功率Qav=-5 dB,平均最大信号发射功率Pav=5 d B,噪声信号的方差.图6表明在有恶意节点无防御和无恶意节点情况下的次级用户网络的平均吞吐量是关于变量τs的凸函数,且在这两种情况下,最优的感知时间τ*s基本上都是在2.3 ms左右.而基于分段式的信任值更新和防御方案,平均吞吐量在前半部分波动很大,但是当感知时间τs足够长时,该方案吞吐量与没有恶意节点的理想情况基本上是一致的.由此说明,当感知时间τs足够长时,恶意节点的伪装性基本对网络不造成影响.

4 结束语

文中以更为实际的频谱感知环境为背景,提出了一种抗伪装SSDF恶意攻击的分段式的信任值更新和防御方案的合作频谱感知网络模型.该方案有效解决了阴影效应、信道衰减等客观因素对频谱感知造成的影响,并有效防御了伪装恶意节点的恶意攻击,保证了整个网络的感知性能.通过模拟实验得到次级网络吞吐量等反映网络整体性能的仿真结果,达到充分有效利用频谱资源的目的.文中关于具有伪装能力的恶意节点没有提出专门的检测方法进行排除,恶意节点发起的攻击还是对频谱感知造成了一定的影响.所以,为更加准确地进行频谱感知,后期将以此作为出发点把安全问题考虑全面,并就如何检测并删除或屏蔽恶意节点进行进一步的研究.

[1]吴慧欣,王秉,柴争义.一种采用并行免疫优化的频谱分配算法[J].西安电子科技大学学报,2014,41(4):111-115. WU Huixin,WANG Bing,CHAI Zhengyi.Spectrum Allocation Algorithm Based on Parallel Immune Optimization[J]. Journal of Xidian University,2014,41(4):111-115.

[2]XIN C S,SONG M.Detection of PUE Attacks in Cognitive Radio Networks Based on Signal Activity Pattern[J].IEEE Transactions on Mobile Computing,2014,13(5):1022-1034.

[3]GHAZNAVI M,JAMSHIDI A.A Reliable Spectrum Sensing Method in the Presence of Malicious Sensors in Distributed Cognitive Radio Network[J].IEEE Sensors Journal,2015,15(3):1810-1816.

[4]HYDER C S,GREBUR B,LI X,et al.ARC:Adaptive Reputation Based Clustering Against Spectrum Sensing Data Falsification Attacks[J].IEEE Transactions on Mobile Computing,2014,13(8):1022-1034.

[5]ZHANG L Y,WU Q H,DING G R,et al.Performance Analysis of Probabilistic Soft SSDF Attack in Cooperative Spectrum Sensing[J].EURASIP Journal on Advances in Signal Processing,2014,2014(1):3119-3126.

[6]HTIKE Z,LEE J,HONG C S.A MAC Protocol for Cognitive Radio Networks with Reliable Control Channels Assignment[C]//Proceedings of IEEE International Conference on Information Networking.Piscataway:IEEE,2012: 81-85.

[7]LEÓN O,HERNANDEZ-SERRANO J,SORIANO M.A New Cross-layer Attack to TCPin Cognitive Radio Networks[C]// Proceedings of Second International Workshop on Cross Layer Design.Piscataway:IEEE,2009:1-5.

[8]NENE M,YADAV S.RSS Based Detection and Expulsion of Malicious Users from Cooperative Sensing in Cognitive Radios[C]//Proceedings of the 3rd IEEE International Advance Computing Conference.Washington:IEEE Computer Society,2013:181-184.

[9]REHMAN S U,SOWERBY K W,COGHILL C.Radio-frequency Fingerprinting for Mitigating Primary User Emulation Attack in Low-end Cognitive Radios[J].IET Communications,2014,8(8):1274-1284.

[10]ALAHMADI A,ABDELHAKIM M,REN J,et al.Defense Against Primary User Emulation Attacks in Cognitive Radio Networks Using Advanced Encryption Standard[J].IEEE Transactions on Information Forensics and Security, 2014,9(5):772-781.

[11]ALTHUNIBAT S,SUCASAS V,MARQUES H,et al.On the Trade-off Between Security and Energy Efficiency in Cooperative Spectrum Sensing for Cognitive Radio[J].IEEE Communications Letters,2013,17(8):1564-1567.

[12]BANSAL T,CHEN B,SINHA P.FastProbe:Malicious User Detection in Cognitive Radio Networks through Active Transmissions[C]//3rd IEEE Conference on Computer Communications.Piscataway:IEEE,2014:2517-2525.

[13]王小毛,黄传河,吕怡龙,等.模拟人群信任和决策机制的协作频谱感知方法[J].通信学报,2014,35(3):94-108. WANG Xiaomao,HUANG Chuanhe,LÜYilong,et al.Cooperative Spectrum Sensing Scheme Based on Crowd Trust and Decision-making Mechanism[J].Journal on Communications,2014,35(3):94-108.

[14]KANG X,LIANG Y C,NALLANATHAN A,et al.Optimal Power Allocation for Fading Channels in Cognitive Radio Networks:Ergodic Capacity and Outage Capacity[J].IEEE Transactions on Wireless Communications,2009,8(2): 940-950.

(编辑:齐淑娟)

Cooperative spectrum sensing method considering anti camouflage SSDF malicious attacks

QI Xiaogang1,QIN Fengjuan1,LIU Lifang2

(1.School of Mathematics and Statistics,Xidian Univ.,Xi’an 710071,China; 2.School of Computer Science and Technology,Xidian Univ.,Xi’an 710071,China)

We propose a segmented trust value update and defense scheme after considering a more practical cognitive radio network,where malicious users are able to camouflage themselves.First,we choose slow growth and fast recovery of the trust value update mechanism,determine which energy interval the reporting energy value of the node belongs to,and then reduce the malicious node trust value by dynamically updating the trust value and urge the poor performance node to improve its sensing efficiency. Simulation analysis using the Monte Carlo method is made to show the effectiveness of opposing malicious attacks,and guarantee the network performance and throughput.

cognitive radio;malicious nodes with camouflage capability;spectrum sensing

TN98

A

1001-2400(2016)04-0086-06

10.3969/j.issn.1001-2400.2016.04.016

2015-05-07 网络出版时间:2015-10-21

国家自然科学基金资助项目(71271165,61373174,61572435);陕西省自然科学基金重点资助项目(2015JZ002, 2015JM6311);中央高校基本科研业务费专项资金资助项目(JB140712);宁波市自然科学基金资助项目(2016A610035)

齐小刚(1973-),男,教授,博士,E-mail:xgqi@xidian.edu.cn.

刘立芳(1972-),女,教授,博士,E-mail:Lf Liu@xidian.edu.cn.

网络出版地址:http://www.cnki.net/kcms/detail/61.1076.TN.20151021.1046.032.html

——2016学年期末汇报演出