科来助你快速定位攻击者

网络分析技术通过对网络原始数据的主动分析,能够从大流量中快速发现网络异常行为,大大提升了用户对网络威胁的感知能力,同时能够还原完整的攻击行为,快速定位攻击者,确定攻击手段并评估影响。

环境描述

科来网络分析专家在对某法院外网进行一次网络健康检查服务中,在其核心交换机上部署了科来网络回溯分析系统,通过在总出口镜像将网络流量导入回溯分析设备。

分析过程

通过科来网络回溯分析系统捕获一段时间的数据,发现1个IP地址异常,可以看到XX.XXX.26.203地址共建立会话300多个,但是建立成功后会话报文都是小包,平均包长99B。

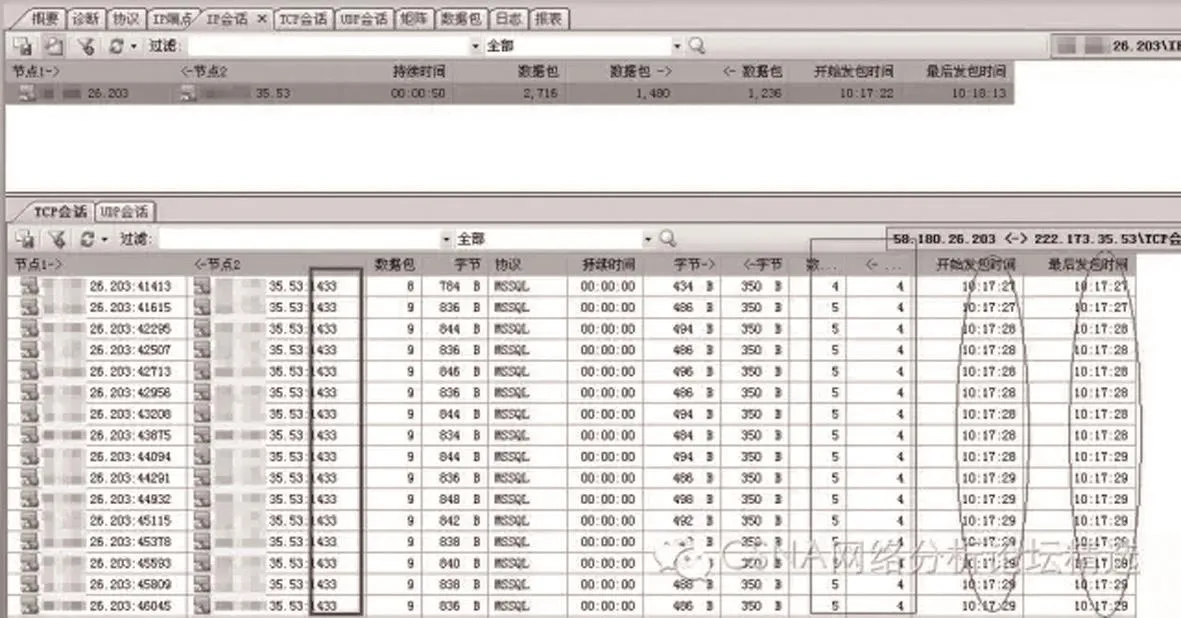

下载此数据包进行深入分析,第一步查看IP会话列表。如下图:

通过上图仔细查IP会话,发现XX.XXX.26.203在与XXX.XXX.35.53(数据库服务器)通讯。数据包基本上是发送5个接收4个,数据包小,时间短暂、频快。正常情况下同数据库通讯时,当会话成功建立后数据库会发送数据,特点:数据包偏大、时间长、频率稍微慢。通过以往的经验告诉我,可能是外网用户在攻击本网络中的数据库,攻击者利用MSSQL的TCP 1433号端口,不断尝试利用弱口令尝试,如果成功的话就能获得目标主机的权限。为了进一步验证判断,接下第二步来查看TCP会话的数据流。如下图:

针对上图众多的会话可以看到,该地址对SQL SERVER每次会话扫描8到10报文不等,选择其中一个会话,查看数据流,发现攻击者果真正在尝试sa口令。

进行第三步分析,查看TCP会话时序图。双方会话建立成功后通讯数据很少,服务器在回应对方的尝试后,立刻终止了此会话,通过仔细查看300多个会话推测这些尝试并没有成功。由此断定数据库服务器(XXX.XXX.35.53)遭到外网地址攻击。后和网络管理员沟通,得知此地址确实是外网网站地址的数据库地址。为了进一步的安全考虑,尝试用站长工具进行一此端口扫描,查看网络中还有那些端口是打开着的。发现有3个端口是开放的,而且是黑客常攻击的端口,居然赤裸裸的出现在公网上!为了进一步弄清XX.XXX.26.203这个地址,登陆到站长工具查看居然是韩国的地址。然后进行对其一次端口扫描如图:其3389端口也打开了,远程登陆试试!对话框中显示“输入的用户名或密码不正确,请重新输入”。

分析结论

端口扫描是网络中较为常见的行为之一,端口扫描是指端口发送消息,一次只发送一个消息。接收到的回应类型表示是否在使用该端口并且可由此探寻弱点。

由此网络管理员通过端口扫描,可以得到许多有用的信息,从而发现系统的安全漏洞,然后修补漏洞、制定完善的安全策略。当然也不排除是黑客攻击网络设备迈出的第一步棋子。

由于此次抓包时间较短,未能完全将黑客的行为及结果分析透彻,如果黑客继续攻击有可能成功破解数据库密码,给用户带来不可估量损失。

因此建议网络管理员在防火墙上做安全策略,拒绝外网用户访问MSSQL的1433端口,只对内部网络用户开放。另外对FTP的21和远程登陆为3389的端口拒绝外网访问或者关掉。

成都科来软件有限公司

电话:400-6869-069 010-82601814

网址:www.colasoft.com.cn

论坛:www.csna.cn