物理空间信息安全技术发展综述

张 萌 黄伟庆 王思叶 孙德刚

(中国科学院信息工程研究所 北京 100093)

物理空间信息安全技术发展综述

张 萌 黄伟庆 王思叶 孙德刚

(中国科学院信息工程研究所 北京 100093)

(zhangmeng@iie.ac.cn)

当前物理空间已成为窃密与反窃密的重要战场,网络及媒体披露的西方国家针对物理隔离网络的攻击技术及产品标志着物理空间安全的概念已从传统的实体安全转向综合运用大数据、物联网等多元技术手段的跨网攻击与防御对抗.阐述了信息安全保密领域的物理安全概念外延,概述性地总结了当前物理空间信息安全技术的发展现状,剖析了其发展趋势及特点,并提出了面向跨网攻击的物理空间防护监测体系架构.

物理空间安全; 物理隔离;电磁安全;恶意硬件;隐蔽通信

随着信息技术的发展,人类社会(人)、计算机网络(机)、物理空间(物)正在走向融合,涉密领域“人机物”三元融合的信息化发展趋势极大拓展了涉密网络的防护边界,造就了一个更加广义的涉密网络空间.在网络信息安全技术发展的同时,物理空间信息安全技术也迈向了新的发展阶段.

近年来,网络与媒体陆续曝光了西方国家在物理空间信息安全技术研究及产品研制上取得的多项成果.2013年6月,英国《卫报》披露了英国政府通信总部(GCHQ)代号为“Tempora”的光纤窃听计划,对超过200余条承担国际电话和互联网信号的光缆系统进行秘密监控,拦截海量私人电话、邮件、浏览记录等数据.2013年7月,“棱镜计划”(PRISM)曝光出美国代号为“DROPMIRE”的加密传真机电磁攻击计划,通过对欧盟使馆加密传真机电磁泄漏信号的接收还原,绕过其加密环节,实现了重要涉密信息的窃取.2014年黑客大会上曝光了高通骁龙芯片存在安全漏洞,利用该漏洞能够攻破终端加密保护机制,进而导致敏感资料泄露.2015年底,德国汉堡举行的混沌通信大会上,以色列安全研究人员展示了通过KVM实现对物理隔离网络设备进行远程攻击的技术.2015年12月,白宫向美国国会提交了《网络威慑战略》文件(Report on Cyber Deterrence Strategy Policy Final),提出潜在的网络空间攻击手段除传统的网络攻击外还包括供应链攻击及邻近访问攻击,其中供应链攻击即在产品全生命周期的任何节点,如:设计、制造、分配、维护或升级中对微器件乃至整个系统进行侵入攻击;邻近访问攻击即拦截不受保护的无线通信和目标系统附近泄漏的电磁信号,包括被入侵的硬件或主机泄露的隐性信号实现信息获取.

种种资料表明,西方国家已形成了声、光、电磁等物理空间综合窃密攻击能力,并结合网络技术,构建了跨物理隔离网络攻击体系.通过各类技术的相互配合、协同工作,以涉密网络中某一终端或网络设备作为攻击目标,一旦从一点形成突破将破坏整个物理隔离网络的安全,对我国建立在物理隔离基线上的涉密信息系统带来极大威胁.

1 物理空间安全的内涵及外延

联合国国际电信联盟将网络空间(cyberspace)定义为由计算机、计算机系统、网络及其软件、计算机数据、内容数据、流量数据以及用户等要素创建或组成的物理或非物理的交互领域,其内涵涵盖了用户、物理设施和内容逻辑3个层面[1].而军事领域也将传统的计算机网络空间和电磁空间作为统一的整体加以考虑,即网络-电磁空间概念.2015年底我国军事机构改革中正式成立的“战略支援部队”其任务之一即承担电磁空间和网络空间的防御任务.由此可见,网络空间安全的覆盖范围已不仅仅局限于传统的计算机网络安全,电磁空间或其更广泛概念下的物理空间安全也应作为重要组成部分纳入其中.

传统意义的物理安全是指保护信息系统的软硬件设备、设施及其他媒体免遭地震、水灾、火灾、雷击等自然灾害,人为破坏或操作失误,以及各种计算机犯罪行为导致破坏的技术和方法[2],其核心是关注计算机系统设备、通信与网络设备及存储媒体设备的实体安全.

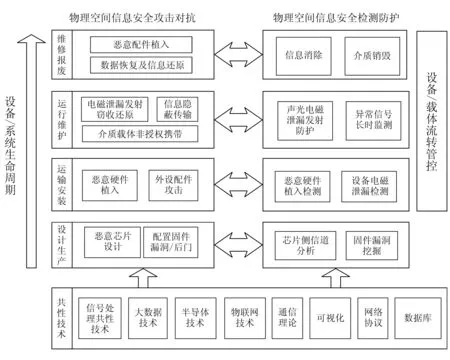

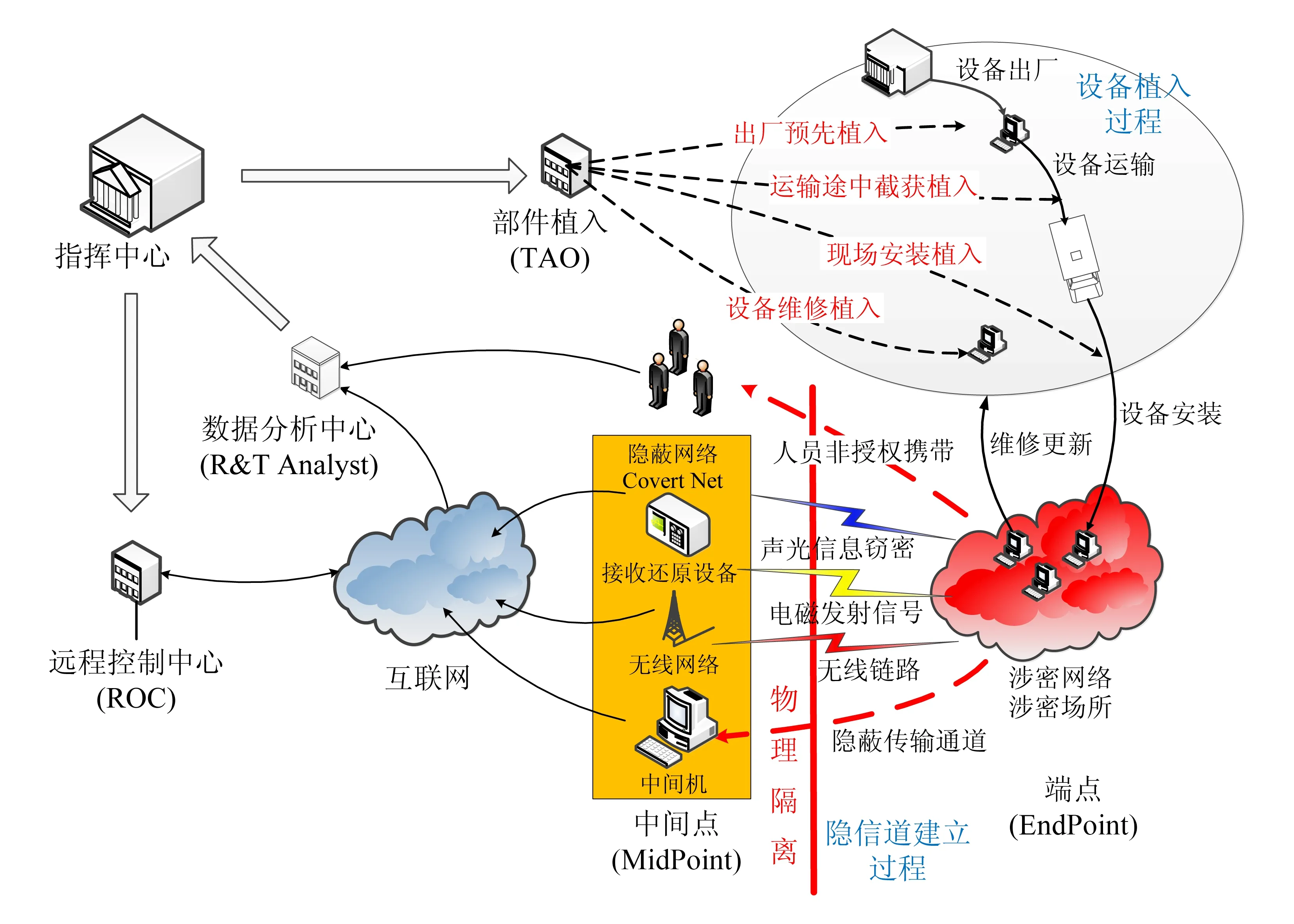

随着物联网、移动互联网等信息技术以及半导体技术等基础性技术的深化发展,物理空间安全的外延也随之扩展.在信息安全保密领域,物理空间安全逐步延伸为以涉密信息的安全保密为核心,对重要信息流转到网络以外与现实空间交互过程的安全.其包含2部分内容:一是关注拷贝、复印、打印等信息流转操作后形成的重要设备和重要载体的安全,即重要人机物的管控;二是关注设备及场所工作过程中处理涉密信息产生的电磁、声、光等主动或被动发射信息(号)的安全.与传统的物理安全相比物理空间安全其核心目标由关注设备、介质等信息载体的安全扩展为关注信息本身的安全;研究对象由信息终端、网络设备等静态实体的安全扩展为信息交互这一动态过程的安全;研究内容由传统的被动防护检测技术研究转向基于威胁风险的主动防御体系研究,贯穿于设备系统的生产、运输、使用、销毁全生命周期过程,如图1所示.

图1 物理空间安全体系架构

2 物理空间信息安全技术发展现状

2.1 传统物理安全技术发展现状

传统物理安全在信息技术方向上的研究主要为电磁泄漏发射(TEMPEST).随着网络技术的发展及屏蔽干扰技术的应用,由设备电磁发射造成信息泄漏的风险已逐渐减小,近年来由于芯片设计及半导体制造的提升,被动的电磁泄漏发射信息获取逐渐演进为结合了微型器件植入后的主动攻击,2012年曝光的美国“跨越鸿沟”计划就是TEMPEST技术新的应用形式.此外电磁泄漏发射可作为电话密码机、传真密码机等加密设备的侧信道攻击手段之一.如代号“DROPMIRE”的加密传真机信息窃取技术即属于电磁泄漏发射技术范畴.当前电磁泄漏发射技术发展现状主要体现为2点:一是传统被动接收还原技术能力的提升;二是结合恶意软硬件植入的电磁主动攻击技术的发展.

2.1.1 电磁被动攻击技术

电磁被动攻击技术的研究进展包括前端设备的便携化设计、接收机灵敏度提升、信号后处理能力的增强等[3].2012年,土耳其学者Elibol提出利用便携式接收设备可实现40 m距离上的液晶显示器显示内容还原[4],中国科学院信息工程研究所徐艳云提出了电源线传导泄漏发射模型并实现了50 m距离上的计算机传导泄漏接收还原[5].此外,在计算机、键盘等的电磁泄漏发射机理、电磁信息截获、红黑信号识别等方面也取得了一定成果[6-11].

除了电磁泄漏接收还原技术研究外,利用信息设备电磁泄漏发射特征进行辐射源识别成为电磁泄漏发射领域一个新的研究方向,通过采集大量的样本数据,采用机器学习理论构建信息设备的电磁指纹特征库可实现对不同类型信息设备或同一类型不同型号设备的识别[12].

2.1.2 电磁泄漏发射主动攻击技术

在基于信息设备电磁泄漏被动接收的基础上,通过植入恶意软硬件,增强或构造特殊的泄漏发射特征能够实现更远距离的电磁窃收.

1) 基于恶意硬件植入的电磁主动攻击技术

恶意硬件植入是针对计算机、传真机、打印机等办公自动化设备中的信息处理单元,修改其电路结构或植入额外器件,增加工作过程中伴随的电磁泄漏发射,再通过远程接收处理装置实现对敏感信息获取的一种方法.这类技术是电磁信息泄漏攻击技术新的发展形式,由被动攻击趋向于主动攻击.

NSA研制了一套专用于增强计算机、传真机电磁泄漏发射并接收其泄漏信号获取敏感信息的主动攻击系统,该系统针对不同的信息设备,在其信息传输或处理模块内植入微型无源信号增强发射装置;继而通过远程操控的便携式连续波发生器发射触发信号,使其产生较强的二次调制发射;最后将接收到的信号送到专门的信号终端处理器中进行信息提取还原,并通过网络实现远程传输.

这些植入硬件的体积极其微小,且可以根据攻击目标任意更改其形状特征,如:植入计算机视频线缆、键盘鼠标的数据线中等,如图2所示:

图2 隐藏于视频线中的信号接收装置

2) 基于恶意软件植入的电磁木马攻击技术

电磁木马是利用信息设备工作过程中的电磁泄漏特性,构造特殊的发射特征并用于敏感信息的编码传输从而实现信息窃取的一种方法.它具有传统木马信息收集的功能,但在信息传输阶段采用的是隐蔽性较强的电磁泄漏发射形式,因此无法通过常规的木马检查方法进行检测.

已有的电磁木马通过控制计算机视频信号特征实现对敏感信息的窃取[13].该木马程序伪装成计算机屏保程序,读取被攻击计算机里面的文件,利用显示不同屏保图片时的电磁泄漏发射信号差异对信息进行编码,从而达到传输文件内容的目的.由于屏保视频信号产生的电磁辐射泄漏或传导泄漏需通过天线、电流钳及专用接收设备进行接收、处理及还原,因此可逃避常规的木马检测方法.

2.2 物理隔离网络跨网攻击技术发展现状

2013年底,《明镜周刊》曝光出美国NSA下属机构“特定情报行动办公室(TAO)”用于攻击互联网和物理隔离网络的技术方法.这些技术将芯片制造、硬件设计、无线通信、信号处理等多个学科领域的最新成果相结合,将声、光、电磁等物理媒介作为攻击途径,形成可用于实战的跨网攻击产品.

2.2.1 恶意芯片及固件后门植入技术

通过对计算机、传真机、交换机等网络及办公自动化设备的硬件模块、配件线缆、功能固件进行替换、植入或修改,再配合外部的隐蔽通信技术实现信息获取是物理空间跨网攻击技术的重要发展趋势之一.恶意芯片及固件后门植入技术通常包括向原有设备中安装具有特定信息采集及传输功能的芯片电路或利用设备硬件固件存在的预留后门植入恶意代码.

1) 恶意芯片植入技术

恶意芯片植入技术是针对计算机、交换机等网络设备已有的数据传输接口,如:以太网接口、USB接口等,设计专门的数据采集传输芯片,在设备生产过程中就植入到其关键功能模块中,从而实现信息的获取.

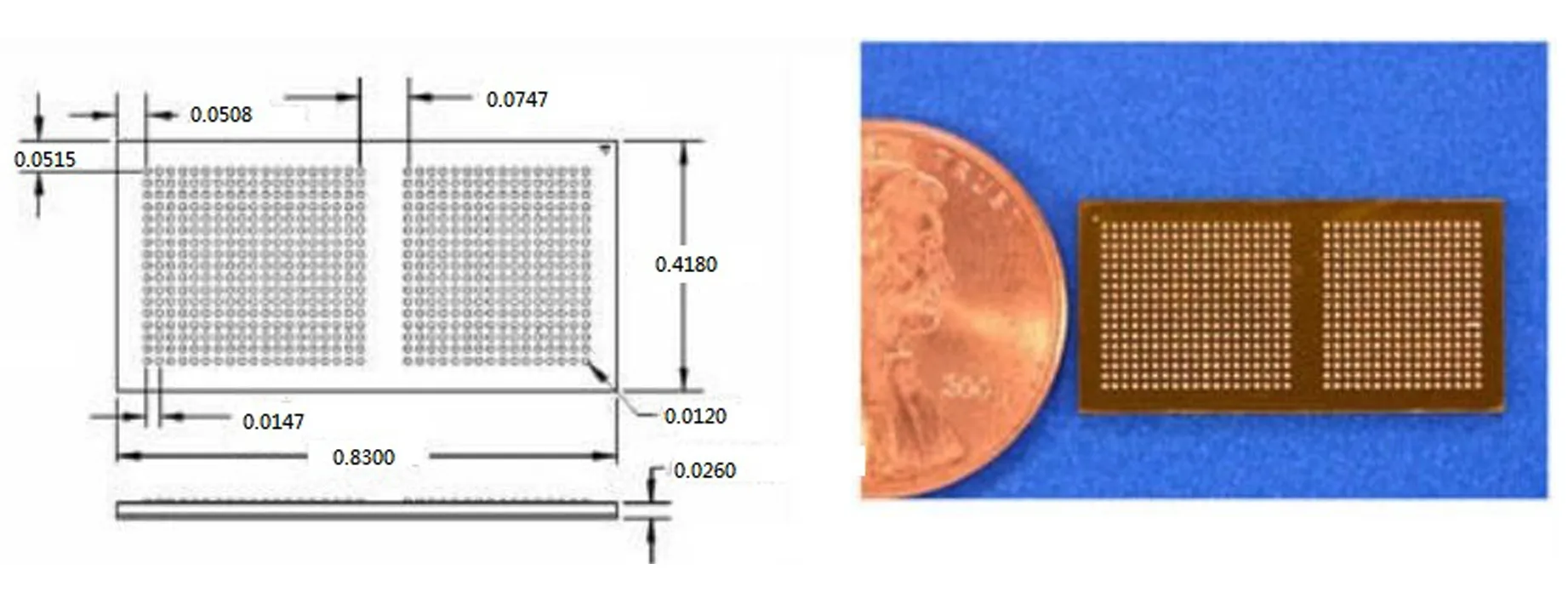

依托于芯片设计与制造工艺的发展,低功耗、高集成度是当前芯片设计的主流方向.TI公司已实现了在7 mm×7 mm的硅晶片上整合数字基带处理器、RF单元及存储器[15].曝光出的NSA攻击产品中采用了2种芯片架构,分别为FCM(flip chip module)和MCM(multi chip module),该类芯片强调微型化,可动态配置及可裁剪性,在20 mm×10 mm面积的硅晶片上集成了嵌入式处理器、SDRAM、FLASH及外部通信接口等模块,如图3所示:

图3 微型嵌入式处理芯片

微型化的芯片设计使其可以伪装成计算机硬件电路的功能模块,最终集成于计算机主板、外设接口中实现攻击形态的隐藏.

2) 固件后门植入技术

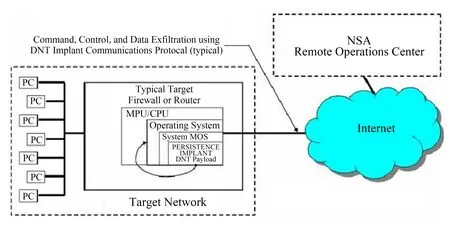

固件后门植入技术主要针对路由器、交换机等具备嵌入式操作系统的网络设备,通过挖掘这类嵌入式操作系统的后门漏洞,并利用其硬件电路上预留的调试接口,在设备出厂或运输途中将固件木马病毒植入.目前NSA已研发出针对思科路由器、华为路由器、JUNIPER交换机、戴尔服务器等多个知名厂商网络设备的恶意后门攻击产品[16-18].

这类针对路由器、交换机等网络设备的恶意后门通过“数据网络技术”(DNT)永久植入到网络设备的固件里,如图4所示,一旦该设备开始工作,预先植入的后门会自动与远端的控制中心连接,实现对流经该网络设备的特定数据信息的监控和窃取.

图4 网络设备固件后门植入

图5 利用公众网络通信的间谍装置

2.2.2 信息隐蔽传输技术

植入的恶意硬件需采用隐蔽通信的方式进行信息传输.这种隐蔽通信通常采用2种形式:一是借助现有的公众通信网络,如移动通信网、无线局域网等,将传输模块伪装成合法的通信终端;二是采用低截获率的无线通信方式,在空中接口防止无线信号检查系统的检测.

1) 基于公众通信网络的隐蔽传输技术

移动互联网的快速发展使移动通信信号覆盖范围不断扩大,即使在封闭的涉密环境内同样存在移动通信网络信号,因此采用公众通信网络作为连接物理隔离网络与互联网的桥梁具有较强的隐蔽性.此外,为逃避无线信号的检测,从涉密网内窃取信息的装置发射信号通常较弱,接收距离有限,利用公众通信网络作为信息传输中转方式能够有效扩大攻击距离.

NSA已研制出一批微型化的智能终端及无线网络接收解析设备,通过将无线发射终端预先植入到攻击目标中,在完成敏感信息的采集后,激活通信模块实现与公众通信网络的连接及信息的传输.部分小型传输装置可放置在攻击目标区域附近进行短时间的无人值守式窃密.图5为曝光出的公众通信网络信息传输模块[19].

2) 基于低截获率无线通信的隐蔽传输技术

采用低截获率的通信方式可从空中接口上逃避无线信号检查装置的检测,目前,已成熟应用的低截获率无线通信系统包括差分跳频短波通信、超宽带通信和卫星重叠通信等.

① 差分跳频短波通信

差分跳频通信系统的工作频率在3~30 MHz范围内.通过电离层反射传播,无需转发器,传播距离可达上千公里.具有单跳通信距离远、设备体积小、架设简单、易组网、抗毁能力强、容易隐蔽及便于改变工作频率以躲避敌人干扰和窃听等特点[20].

采用差分跳频通信,发射功率小于500 mW时,通常可在数十公里实现信息的传输.

② 超宽带通信

超宽带通信技术是一种新型的无线通信技术.它通过对冲激脉冲进行直接调制,使信号达到GHz量级的带宽.具有对信道衰落不敏感、发射信号功率谱密度低、低截获能力、系统复杂度低等优点.

美国从20世纪90年代中期以来研制了多种超宽带无线电通信系统,主要侧重于较远距离的无线战术电台组网,目标是建立通信及定位一体化的战术自组织网络,目前已在军队和政府部门得到实际应用[21].

③ 卫星重叠通信

卫星重叠通信系统是重叠地建立在他方(甚至敌方)卫星通信链路上的一种通信方式,它能在未经允许的情况下借用可视空域内任一卫星转发器进行隐蔽通信.具有隐蔽性高、功耗低、抗干扰能力强等特点.

采用这种通信技术的商用卫星重叠通信系统有美国卫讯(ViaSat)公司开发的Arclight系统,该系统要求重叠的信号具有一定的合作性.此外,美军JTIDS及挪威战地网TADKOM也开发出相应的重叠通信系统,通常其上行功率谱密度比寄主系统低20 dB以上,下行信号的信干比达-30 dB以下,通过常用的无线信号检测设备无法有效检测.

2.3 物理空间信息安全技术国内研究现状

与国外相比,国内在物理空间信息安全技术领域的研究较为分散.在电磁安全方向上,中电54所、中电29所开展了场所无线信号检测设备的自主化研制工作;中国科学院信息工程研究所开展了基于电磁指纹的泄漏发射源识别技术研究,实现了计算机、复印机等信息设备的指纹特征提取识别,同时构建了信号特征库及电磁地图,用于重要场所的电磁环境长时监测.

在声光研究方向上,声音、文本、图像、视频等多媒体形式逐渐成为跨网攻击途径之一.声信道信息的隐蔽传输技术是一种全新的信息传输概念[22],它利用人耳对高频声信号的不敏感特性,将涉密信息进行编码调制后实现隐蔽传输,由于传统的信息保密措施并未针对声音信号,因此目前尚没有有效的检测防护手段.此外中国科学院半导体研究所研制了可见光传输信息窃取设备,可实现百米距离内利用可见光进行信息传输,大大增加了涉密场所光信息检测防护的难度[23-24].

针对光纤通信网络的窃听也成为获取物理隔离网络信息的重要途径,对光纤通信进行全程实时窃听已不存在技术障碍.光纤窃听手段可以分为侵入式和非侵入式.前者需要对光纤进行切割并重新进行连接,而后者可在不切断光纤或造成任何业务中断的条件下达到窃听目的.侵入式窃听主要有光束分离法,非侵入式窃听主要包括光纤弯曲耦合法、倏逝波耦合法、V型槽法和光栅法[25-27].目前,中国科学院信息工程研究所研制了采用光纤弯曲耦合技术的光纤网络数据窃取系统,中国科学院声学研究所研制了基于OTDR的光纤网络窃听检测系统.

3 物理空间信息安全技术体系建设

各类新型网络和信息通信技术在物理空间信息安全领域的广泛应用,使得传统“三铁一器”的物理安全防护手段已不满足信息安全保密防护需求,因此亟需转变研究思路、拓展研究方向,重点研究各类物理隔离网络攻击技术原理,以攻促防,建设攻防结合的物理空间信息安全技术体系.

3.1 物理空间信息安全技术发展趋势

物理空间信息安全技术以电磁信息安全为起点不断扩充,近10年来逐步形成涵盖政策标准、攻防技术、装备系统的体系.当前在物理安全研究方向上的现状和发展趋势主要有以下特征;

1) 物理空间安全成为信息安全保障体系的重要组成部分

物理空间安全作为网络空间安全的重要一维,西方国家在制定相关政策及发展战略时都有所涉及.美国NSA在2012年发布的信号情报战略白皮书中规划了未来5年美国在信号情报战略中的愿景、任务和目标,其中明确指出提升信号发现及信息分析能力,通过整合终端点和中间点实现对不可接近目标的攻击能力并开展传感器网络信息的感知、响应和获取技术研究.

此外西方国家制定了一系列专门针对涉密场所物理环境安全的标准,北约的SDIP系列标准中明确规定了区域电磁环境检测规程、等级划分准则及安全防护设备设计生产测评标准,强调了现场防护、区域防护是物理安全防护的发展趋势.美国ICDICS705,JAFAN69明确规定了处理敏感信息场所(SCIF)的建设规范,其中针对物理安全防护的要求涵盖了电磁、声、光及涉密载体管控几个方面.

我国也不断推动物理空间安全的标准体系建设,近几年来相继制定了保密会议室[28]、保密要害部门部位、涉密场所检查等方向的多项国家标准,并对电磁泄漏发射标准体系进行了复审修订,确保涉密信息系统建设中物理安全防护与网络安全防护的并行推进.

图6 物理空间跨网攻击技术体系

2) 物理空间信息安全呈现攻防结合的特性并衍生出跨网攻击技术体系

物理空间信息安全技术与网络信息安全技术的不断融合衍生出针对物理隔离网络的攻击技术体系,该体系具有以下特点:

① 攻击手段多元化

物理空间信息获取技术已不再局限于传统的窃听、窃照而逐步呈现出涵盖电磁、声、光等多种物理信号,并结合网络及通信技术的多元化特点.由于涉密网络物理隔离的特性,传统的网络攻击手段如:病毒、特种木马等存在植入及信息传输困难的问题,而电磁、声光等物理媒介打破了物理隔离的障碍,成为涉密网信息获取新的途径,其多元化的特点也大大提升了检测防护难度.

② 攻击目标精准化

由于网络和信息系统的规模不断扩大,被动式的信息获取会得到大量冗余数据,增加后端处理难度.新型的物理空间信息获取技术将攻击发起点由原来的中间点(MidPoint)延伸到终端点(EndPoint),通过向攻击目标植入恶意软硬件,使得所获取的信息更加精准,提高了攻击效率.

③ 攻击行为隐蔽化

物理空间窃密攻击技术具有较高的隐蔽性:一是攻击目标隐蔽,针对信息设备的硬件或固件植入一般在设备出厂或运输途中进行,在设备正式投入使用前就已完成,这些植入的恶意硬件一般不影响设备的正常功能,很难通过常规方法进行检测;二是攻击时间隐蔽,由于结合了新型的网络及通信技术,攻击者可远程控制攻击发起时间,在攻击发起前,被攻击目标通常处于静默状态,传统的单次突发式检测不再有效;三是攻击过程隐蔽,为逃避无线信号检测,大部分信息传输过程采用隐蔽传输技术,如利用公众通信网、采用低截获概率通信方式或采用声光隐蔽传输技术等.现有的场所无线信号检测设备尚不具备对这些新型通信技术的检测能力.

④ 攻击技术体系化

在物理空间信息安全技术研究基础上,美国研制了多种用于实战的跨网络攻击产品,并结合先进的网络技术,将这些攻击技术、攻击产品进行整合,形成了完整的攻击体系.如图6所示.

该体系包含2个过程:一是恶意软硬件植入过程;二是隐蔽信息传输通道建立过程.其中恶意软硬件植入过程贯穿于信息设备生产、运输、安装、使用、维修、销毁的全生命周期.隐蔽信息传输通道则是借助电磁、声、光等物理媒介,建立物理隔离网与互联网之间的信息传输桥梁,最终实现跨越物理隔离网和互联网间的鸿沟.

3) 物理空间信息安全检测防护技术和设备日臻完善

由于跨网攻击技术的演进,传统的检测防护技术和设备已不满足物理空间信息安全防护的需求,为此,在检测方式上逐步以长时监测替代单次检测;在检测防护设备上研制了新型电磁泄漏防护产品和声光信息泄漏检测防护产品.

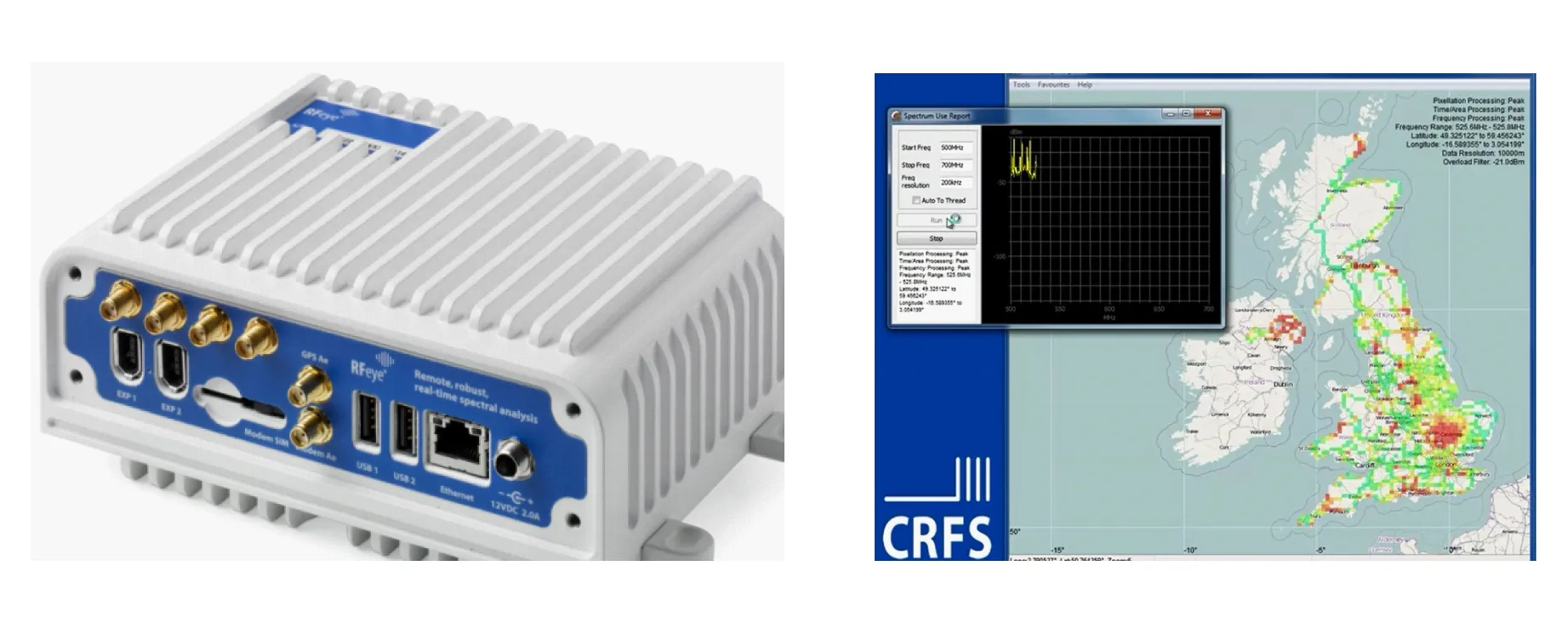

在电磁泄漏发射检测防护领域:美国API公司研制了包括打印机、扫描仪、交换机、路由器、视频会议系统等多种网络及办公自动化设备的低泄射产品;德国R&S公司研制了电磁泄漏发射现场检查设备,配合后端处理软件可实现对各类接收信号的解调还原;此外针对各类新型无线通信及信息隐蔽传输技术,美国、英国等公司逐渐转向长时监测技术研究及设备研制.其中英国CRFS公司研制的电磁环境监测系统可联网实现对涉密场所电磁环境的分布式长时监测,并已在英国境内范围开展部署,如图7所示:

图7 CRFS公司电磁监测产品

此外还有专门针对激光窃听、光纤窃听等新型窃听窃照的检测防护产品.

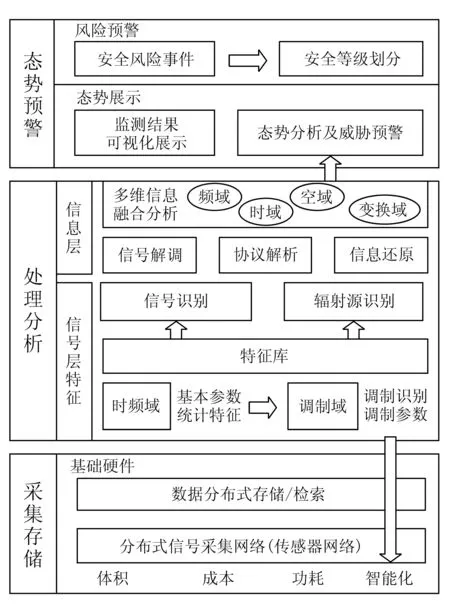

3.2 物理空间防护监测体系架构

通过分析跨网攻击技术的架构和特点可知,传统单次突发检测方式已很难应对跨网攻击技术多元化隐蔽化的特点,因此应变检测为监测,综合应用物联网、信号处理、大数据分析等技术,建立基于风险的物理空间信息安全主动防御体系.其总体架构如图8所示:

图8 物理空间防护监测体系架构图

物理空间防护监测体系架构自下而上分为3层.其中最底层为数据采集层,是监测体系架构中的基础设施.通过在重点要害部位部署低成本、低功耗、小型化的信号采集节点并形成网络,实现对一定区域一定范围内物理空间各类信号的感知,该信号采集网络可根据后端的信号预处理结果自适应地调整采集参数,从而实现物理空间安全风险的边缘自治,减少后端数据量,降低整个系统复杂度.

中间层完成采集数据的处理分析,是监测体系架构的核心,该分析过程分为信号层和信息层2个层面,信号层对采集到的数据进行预处理,对各类信号进行分选,并提取信号物理特征和统计特征,实现时域、频域、调制域等不同维度的信号分析,根据预先构建的信号特征库对信号性质进行辨识,初步给出信号属性;信息层则是对采集数据的更深入分析,包括信号的解调、协议的解析及信息内容的还原,信息层的分析结果是安全风险判别的重要依据.

最上层实现海量数据的融合分析和态势的评估预警.当采集了大量不同时间、不同地点、不同频段的数据后,通过融合分析算法和历史数据即可对未来物理空间安全形势进行预测.此外通过定义各种物理空间安全风险事件,可实现对物理空间安全的等级划分.最终达到对物理空间安全态势的感知和预警.

4 总 结

物理安全是信息安全的重要组成部分.国内与国外的涉密信息系统建设都将物理隔离作为安全基线.多方资料表明,西方国家在物理空间信息安全方向上的研究从未停止,由传统的电磁领域扩展到声光领域,由传统的静态防护被动获取发展为结合恶意植入后的主动攻击.面对西方国家在物理空间信息安全技术及产品上的研究进展,我们也应采取针对性的措施,深入剖析其技术原理及体系架构,以攻促防,变被动防护为攻防结合的主动防御,研究并部署体系化、规模化、常态化的物理空间信息安全监测基础设施,以应对西方国家物理空间的窃密威胁.

[1]惠志斌, 唐涛. 网络空间安全蓝皮书[M]. 北京: 社会科学文献出版社, 2015

[2]徐云峰, 郭正彪. 物理安全[M]. 武汉: 武汉大学出版社, 2010

[3]Hidenori Sekiguchi, Shinji Seto. Estimation of receivable distance for radiated disturbance containing information signal from information technology equipment[C]Proc of 2011 IEEE Int Symp on Electromagnetic Compatibility. Piscataway, NJ: IEEE, 2011: 942-945

[4]Elibol F, Sarac U, Erer I. Realistic eavesdropping on computer displays with low-cost and mobile receiver system[C]Proc of the 20th European Signal Processing Conf. Amsterdam: Elsevier, 2012: 1767-1771

[5]徐艳云, 黄伟庆, 等. 基于电源线的电磁信息泄漏建模与实验分析[J]. 中国科学: 信息科学, 2015, 45(10): 1341-1354

[6]莫凡. 计算机伴随电磁发射的视频信息认知及还原技术研究[D]. 北京: 北京邮电大学, 2013

[7]石森. 计算机主机电磁泄漏的红黑信号分析[D]. 太原: 太原科技大学, 2011

[8]Shi Jun, Huang Weiqing, Wei Dong, et al. A novel method for computer video leaking signal detection[C]Proc of the 2014 IEEEACM Int Conf on Advances in Social Network Analysis and Mining. Piscataway, NJ: IEEE, 2014: 918-923

[9]Sun Degang, Shi Jun, Wei Dong, et al. A low-cost and efficient method of determining the best frequency band for video leaking signal reconstruction[C]Proc of 2014 IEEE Int Conf on Systems and Informatics. Piscataway, NJ: IEEE, 2014: 624-628

[10]Sun Degang, Shi Jun, Wei Dong, et al. Method for determining whether or not text information is leaked from computer display through electromagnetic radiation[C]Proc of Int Conf on Information and Communications. Berlin: Springer, 2014: 191-199

[11]Ding Xuejie, Zhang Meng, Shi Jun, et al. A novel post-processing system to improve the attack ability of electromagnetic leakage eavesdropping[C]Proc of Int Conf on Information and Communications Security. Berlin: Springer, 2015

[12]Sun Degang, Shi Jun, Wei Dong, et al. An efficient and anti-interference method of synchronizing information extraction for video leaking signal [J]. IET Signal Processing, 2016, 10(1): 63-68

[13]黄绍建, 张萌, 孙德刚, 等. 基于显示器的电磁木马攻击实现[C]第23届全国信息保密学术会议论文集. 北京: 保密科学技术编辑部, 2013: 38-42

[14]韦迪, 张宁, 袁恒, 等. 基于显示器电磁泄漏的信息获取技术研究与实现[C]第25届全国信息保密学术会议论文集. 北京: 保密科学技术编辑部, 2015: 9-16

[15]Texas Instruments. CC2430 datasheetrev.2.1 A True System-on-Chip solution for 2.4 GHz IEEE 802.15.4 [2015-12-20]. http:www.ti.comlitdssymlinkcc2430.pdf

[16]NSA. nsa-ant-firewall[OL]. 2008 [2016-01-10]. http:www.cryptome.org

[17]NSA. nsa-ant-router[OL]. 2008 [2016-01-10]. http:www.cryptome.org

[18]NSA. nsa-ant-server[OL]. 2008 [2016-01-10]. http:www.cryptome.org

[19]NSA. nsa-ant-handy[OL]. 2008 [2016-01-10]. http:www.cryptome.org

[20]Mills D G, Egnor D E, Edelson G S. A performance comparision of differential frequency hopping and fast frequency hopping[C]Proc of IEEE Military Communications Conf. Piscataway, NJ: IEEE, 2004: 445-450

[21]Porcino D, Hirt W. Ultra-wideband radio technology: Potential and challenges ahead[J]. IEEE Communications Magazine, 2003, 41(7): 66-74

[22]Hanspach M, Goetz M. On covert acoustical mesh networks in air[J]. Journal of Communications, 2013, 8(11): 758-767

[23]Tanka Y, Komine T, Haruyama S, et al. Indoor visible light data transmission system utilizing white LED lights[J]. IEICE Trans on Communications, 2003, 86(8): 2440-2454

[24]段靖远. 我国登上可见光通信国际竞争舞台——中国科学院半导体所世博会展示半导体照明信息网技术[N]. 科学时报, 2010, A1

[25]张睿汭. 光纤通信网络窃听方法及防御措施[J]. 电信科学, 2013, 28(11): 112-115

[26]陈晖, 祝世雄. 光纤通信窃听及其检测技术探讨[J]. 信息安全与通信保密, 2012 (1): 61-63

[27]赵峰, 邓大鹏, 史雅宁, 等. 基于光纤弯曲的光信号窃取方法研究[J]. 光纤与电缆及其应用技术, 2010, 5: 36-39

[28]苗春卫, 王思叶, 冯维淼. 保密会议室声音防护技术研究[J]. 保密科学技术, 2011, 5: 26-30

张 萌

硕士,工程师,主要研究方向为电磁泄漏发射检测技术、通信安全、计算机系统结构、嵌入式系统等.

zhangmeng@iie.ac.cn

黄伟庆

硕士,研究员,博士生导师,主要研究方向为电磁安全(电磁泄漏发射检测与信息还原、红黑信号识别)、信号处理、虚拟化安全等.

huangweiqing@iie.ac.cn

王思叶

硕士,高级工程师,主要研究方向为物联网安全、载体管控、载体销毁等.

wangsiye@iie.ac.cn

孙德刚

硕士,正研级高级工程师,博士生导师,主要研究方向为高安全等级系统防护技术、电磁泄漏与发射技术、无线通信安全.

sundegang@iie.ac.cn

Summary of Physical Space Information Security Technology Development

Zhang Meng, Huang Weiqing, Wang Siye, and Sun Degang

(InstituteofInformationEngineering,ChineseAcademyofSciences,Beijing100093)

Currently, physical space has become the important battlefield of stealing information and anti stealing information. The reports of attack techniques and products for the physical isolation network by Western media marks that the conception of physical space security has evolved from the traditional physical security to off-net attack and defense against which integrated the use of big data, sensor network, etc. This paper describes the extension conception of physical space security, summarizes the current development of physical space information security technology and analyzes the development trend and characteristics. At last proposes the protection and monitoring architecture against off-net attack technology is proposed.

physical space security; physical isolation; electromagnetic security; malicious hardware; covert communication

2016-01-23

中国科学院信息工程研究所“优秀青年人才”专项基金项目(1104008004);国家青年自然科学基金项目(61501458)

TP309.1