适合云存储的访问策略可更新多中心CP-ABE方案

吴光强

(暨南大学信息科学技术学院 广州 510632) (g.q.wu@foxmail.com)

适合云存储的访问策略可更新多中心CP-ABE方案

吴光强

(暨南大学信息科学技术学院 广州 510632) (g.q.wu@foxmail.com)

云存储作为一种新型的数据存储体系结构,近年来得到越来越广泛的应用.大多数用户为了降低本地存储开销、实现数据共享选择将自己的数据上传到云服务器存储.然而,云存储系统存在的安全隐患也引发了社会越来越多的担忧.例如,不完全可信的云服务提供商可能会窃取用户的数据或让未授权的其他用户访问数据等.因此,对用户数据进行加密并实现数据的访问控制是确保云存储中数据安全的有效方法.基于密文的属性加密(CP-ABE)方案则能够很好地实现安全云存储目标,它允许一个发送者加密数据并设置访问控制结构,只有符合条件的用户才能对数据进行解密.但是,传统CP-ABE方案中存在的密钥泄露等问题制约了属性加密在云存储系统中的应用.针对上述的问题,提出了一个多授权机构支持策略更新的CP-ABE方案,该方案与之前的方案相比,不仅可以通过多授权机构避免密钥泄露问题,同时将策略更新及密文更新过程交给服务器执行,有效地降低了本地的计算开销和数据传输开销,充分利用云存储的优势提供一个高效、灵活的安全数据存储方案,对所提方案进行了安全性证明,并对方案进行了效率分析.

云存储;访问控制;基于密文的属性加密;多授权机构;策略更新

云存储允许用户将数据存储在云端,并且可以随时通过终端访问数据.这种存储方式极大地降低了本地存储开销,同时能够提高数据访问的灵活性.近年来,随着云计算的快速发展,在开放云存储环境下进行数据共享和数据处理的需求也越来越多.然而,云计算和云存储给我们带来便利的同时也带来了众多安全隐患.1)第三方云服务提供商往往是不可信的,一些恶意的云服务器可能会窃取或篡改数据拥有者的数据,给用户造成损失;2)云存储服务器无法保证数据拥有者的数据不会被未授权的用户访问.因此数据拥有者在共享数据时不仅要保证数据的机密性,同时还需要制定灵活的访问控制策略.基于属性的加密方案不仅可以实现对数据的加密,而且可以保证其机密性、数据访问控制是保护数据最直接也是最有效的方法,对云端的数据进行加密存储是最直接有效的访问控制策略,然而在云存储环境中基于密文的属性加密能实现安全、灵活的访问控制,也是目前应用最广泛的方法.

2005年,Sahai和Waters[1]对基于身份加密(IBE)[2-4]进行了推广,提出了基于属性加密(attri-bute-based encryption, ABE)的机制,解决了传统加密中无法实现一对多的细粒度加密的问题.传统加密中一个密文只能被一个用户解密,而ABE则可以实现一个基于属性的密文可以被满足条件的多个用户同时解密,并且可以对该条件进行细粒度地控制.基于属性加密可以分为密钥策略的属性基加密(key-policy attribute-based encryption, KP-ABE)和密文策略的属性基加密(ciphertext-policy attri-bute-based encryption, CP-ABE)两大类[5].密文策略的属性基加密(CP-ABE)是在云存储中进行访问控制的最好方法之一,因为它给予数据拥有者更直接的访问策略.在密文策略的属性基加密中,由一个授权中心负责管理属性和密钥的分配,该授权中心可以是云服务器提供商独立的部门,也可以是某公司的人力资源管理处等.数据拥有者定义访问策略并使用这个策略加密数据,每个用户拥有一个与自己属性相关的私钥,当且仅当用户私钥中的属性满足访问策略时才能解密密文.

目前有2种密文策略的属性基加密系统:单授权机构(single-authority)的CP-ABE[6-10],所有的属性都由这个属性授权机构(attribute-authority, AA)管理;多授权机构(multi-authority)的CP-ABE[11-15],各个属性授权机构管理各自的属性集并负责为用户颁发相应的属性私钥.在单授权机构中,所有用户的属性私钥都由这个属性授权机构分配,随着用户数量的增长,授权机构会超负荷运行,其工作效率降低,系统出现瘫痪的可能性大,而且系统要求这个授权机构完全可信,如果这个授权机构存在信誉问题,那么系统将存在严重的安全隐患.此外,单授权机构容易遭受攻击,一旦这个授权机构被攻陷,整个系统将不安全.多授权机构的CP-ABE更适用于云存储系统中的访问控制,它能解决单授权机构存在的问题.然而,由于密钥泄露的问题,使用已有的CP-ABE方案实现云存储的访问控制还有一些局限性.

在多授权机构支持策略更新的CP-ABE云存储系统中,用户的属性应该支持动态变化,例如,公司A有一批数据放在云端,公司A制定的访问策略是{副经理,经理,技术总监},即只有满足这3个属性的员工才能访问这批数据,但由于业务需要公司只想让满足{经理,技术总监}的员工访问这批数据.这就需要云存储系统支持策略更新的功能.

然而,现存的策略更新方法[16-17]效率不高,无法很好地解决多授权机构在云存储系统中策略更新的问题.Huang等人[18]提出的方案虽然支持策略更新,但在密文更新算法中,重新加密密文的工作由数据拥有者完成,该方案会导致较多的通信、计算和存储开销.为了提高效率,我们提出的方案是:重新加密密文这个任务外包给云服务器,而非数据拥有者、数据拥有者只需关注第1次的加密,无需关注属性变化之后的密文更新,外包给服务器很大程度上减少云服务器和数据拥有者之间的通信开销(数据拥有者无需再次上传重新加密后的密文),降低数据拥有者本地的存储开销,减少数据拥有者的计算量,降低数据拥有者的成本.我们使用代理重加密的方法,即服务器在重新加密密文前不用先解密这些密文,而是直接在原有密文的基础上转化成另一种密文,从而进一步提高系统的效率,使ABE方案更适用于云存储环境下的访问控制.

1 预备知识

1.1 访问结构

令U为属性集合,A⊆2U,对∀B,C:若B∈A且B⊆C,有C∈A,那么称A是单调的.访问结构A是属性集合的非空子集.设D表示属性集的任一子集,如果D∈A,那么D叫做授权集合;如果D∉A,那么D叫做非授权集合.

1.2 t-n秘密共享方案

该方案的主要思想是把秘密a分享给n个实体,任意一个包含t个或更多共享实体的子集都能够重构这个秘密,少于t个共享实体的子集不能重构出这个秘密.这个方案是基于多项式插值法,函数f(x)是由t个点(xi,yi)定义的t-1次多项式.

1) Setup:

① 随机选择一个秘密a∈ZP;

② 令b0=a;

④ 计算si=f(i) modp,令si为秘密的第i个共享;

2) Secret Reconstruction:对于(t-n)秘密共享方案,令S∈{1,2,…,n}表示包含t个共享的任意子集.那么用这t个共享实体si:i∈S及拉格朗日插值法就可以重构函数f(x):

1.3 双线性对

令G1和G2是阶为素数p的循环群,设g是G1群的生成元,并且存在双线性映射e:G1×G1→G2.双线性映射e有3个性质:

1) 双线性(bilinear):对于所有的x,y∈G1和c,d∈Zp,有e(xc,yd)=e(x,y)cd;

2) 非退化性(non-degenerate):e(g,g)≠1;

3) 可计算性(computable):对任意的x,y∈G1,存在有效的多项式算法,计算e(x,y)值.

1.4 困难问题

判定型双线性Diffie-Hellman问题(DBDH):给定五元组(g,ga,gb,gc,r),其中a,b,c∈Zp,r∈G2,g为循环群G1的一个生成元,判定r=e(g,g)abc是否成立.

2 云存储系统模型与安全模型

2.1 系统模型

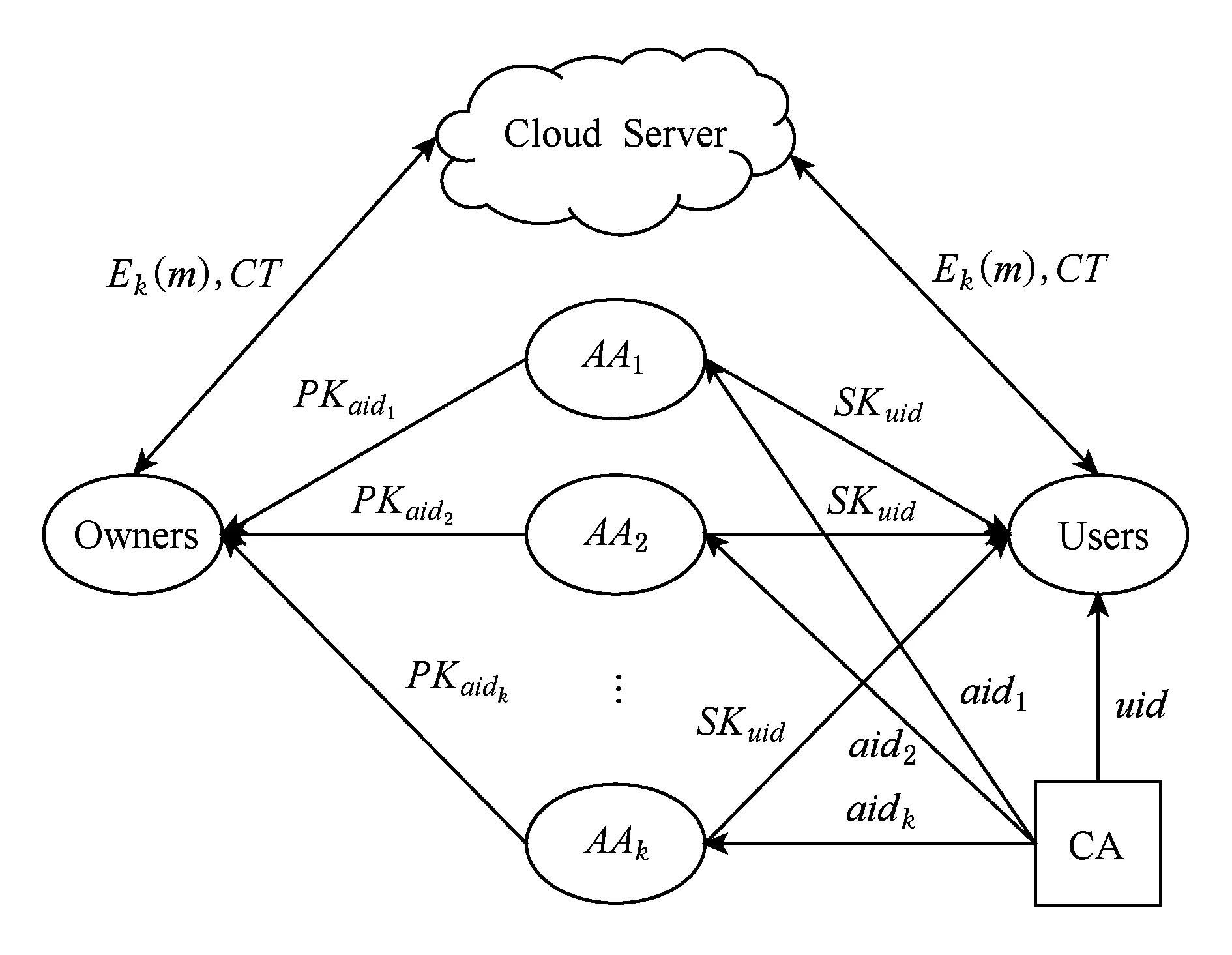

一个支持多授权机构CP-ABE方案的云存储模型主要由5类实体组成,即可信授权中心(certificate authority, CA)、属性授权机构(attribute authoritie, AA)、数据拥有者(data owner, DO)、云存储服务器(Cloud Server)、数据消费者(User).系统模型如图1所示:

Fig. 1 System model of data access control in multi-authority cloud storage.图1 多授权机构的云存储访问控制系统模型

CA在系统中作为全局可信授权中心,负责初始化系统并接受用户和属性授权机构的注册,但不参与属性管理和属性密钥生成.CA会为系统中每个合法的用户分配一个唯一的全局用户uid,并为每个属性授权机构分配一个aid.

AA是一个独立的属性授权机构,拥有自己管理的属性集,主要负责根据用户属性集合为用户分发对应的密钥.若用户属性私钥中的属性满足密文中的访问控制策略就能够解密密文.

DO可将自己的数据加密后上传到云服务器,并根据需要设置相应的访问控制策略.

User可向云服务器发送数据访问请求,并从云服务器下载相应的密文数据,若该用户具有的属性集合符合DO设置的访问策略,则可正确解密获取明文数据,否则无法获取相应的数据.

2.2 基于多授权机构支持策略更新的CP-ABE方案

多授权机构的CP-ABE系统由1个可信授权中心和k个属性授权中心组成,其中每个属性授权中心被分配一个值sk.该系统包括由系统建立算法(Setup)、属性授权机构密钥生成算法(AAKeyGen)、可信授权中心密钥生成算法(CAKeyGen)、加密算法(Encrypt)、解密算法(Decrypt)和策略更新算法(Attribute Revocation)六个算法组成:

1) Setup(k)→(PK,MSK,SKaid).系统建立算法输入一个随机的安全参数k,输出系统的公钥PK、系统的主密钥MSK和每个属性授权机构的密钥SKaid.

2) AAKeyGen(SKaid,IDuid,sk,Auid)→SKuid.属性授权机构运行一个随机算法,输入属性授权机构的密钥SKaid、用户名IDuid、属性授权机构的值sk和用户的属性集合Auid(我们假设用户的这些属性已经在算法运行前得到认证),输出用户的私钥SKuid.

3) CAKeyGen(MSK,IDuid)→DCA.可信授权中心运行一个随机算法,输入系统的主密钥MSK和用户名IDuid,输出用户私钥DCA.

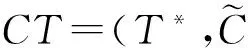

4) Encrypt(M,T,PK)→CT.数据拥有者运行加密算法,输入要加密的消息M、访问结构T和系统公钥PK,生成密文CT,其中密文包含了访问结构T.只有当用户的属性集合满足访问结构T时,才能正确解密出消息.

5) Decrypt(CT,SKuid,DCA)→M.用户运行解密算法,输入密文CT、用户的私钥SKuid,DCA,只有当用户私钥中的属性集合满足密文的访问结构T,那么算法才可以正确解密出消息M.

6) Attribute Revocation.这个阶段包含2个算法:密钥更新算法(UKeyGen)和密文更新算法(CTUpdate).

② CTUpdate(CT,μ)→CT*.云存储服务器运行密文更新算法,输入原始密文CT、更新密钥μ,重新生成密文CT*.

其中,策略更新算法隐含满足2个要求,即:

Ⅰ.包含撤销属性的用户不能解密用新的共享密钥重新加密后的密文.例如,在信息科学技术学院中,有些机密文件只允许学院的教授以上级别的用户才能查看,那么学院指定一个访问策略“信科院 AND 教授 AND 博导”,只有满足这个访问策略的用户才能解密机密文件,用户A最开始拥有属性{信科院、教授、博导},能解密机密文件,后来用户A被撤销博导资格,那么用户A就不能解密这些机密文件.

Ⅱ.新加入的用户可以解密之前所有的密文.

2.3 选择性安全模型定义

安全模型主要通过敌手与挑战者的交互游戏进行刻画.跟传统ABE的选择性安全模型类似,这里也需要敌手在交互前将挑战访问结构T*发送给挑战者,并允许敌手向挑战者发起密钥查询.其交互游戏描述如下:

1) Init.敌手A产生需要挑战的访问结构T*,并将T*发送给挑战者.

2) Setup.敌手发送属性授权机构管理的属性集合Aaid并且指定被敌手攻破的属性授权机构列表.挑战者运行系统建立算法,生成系统参数,包括系统公钥及被攻破的属性授权机构的私钥,发送给敌手A.

3) KeyQuery Ⅰ.敌手选择属性集合和用户(Aaid,IDuid),其中属性集合Aaid不满足访问结构T*.敌手向挑战者询问(Aaid,IDuid)对应的密钥,挑战者将生成的密钥发送给敌手.

4) Revocation Ⅰ.敌手发送密文C←(T,M)及策略更新后重新生成的访问结构T′,挑战者用T′重新加密密文C,将更新后的密文C′发送给敌手.

5) Challenge.敌手提交2个相同长度的消息M0,M1挑战者随机选择一个位b←{0,1},在访问结构T*下加密消息Mb,将密文C*发送给敌手.

6) KeyQuery Ⅱ.与KeyQuery Ⅰ相同,敌手进行多次私钥询问,其中询问的属性集合不满足挑战访问结构T*.

7) Revocation Ⅱ.与Revocation Ⅰ相同,敌手发送(C,T′),但询问的密文C不能与挑战密文C*相同,并且访问结构T′不能够被密钥查询中的属性集合匹配.

8) Guess.敌手猜测b′←{0,1}.

若Aadv是可忽略的,则该方案满足选择性语义安全.

3 多中心支持更新的CP-ABE云存储方案

在本节中,基于Huang等人的方案[18]本文提出了一个更为高效的多授权机构支持策略更新的CP-ABE云存储方案.在Huang等人的方案中,密文的策略更新需要数据拥有者在本地执行,然后将更新的密文重新上传至云服务器.而本文方案可以允许云服务器利用更新密钥对密文直接进行更新,从而降低了数据传输开销.本文方案的具体构造描述如下:

令G1和G2是阶为p的循环群,p为素数,其中g是G1群的生成元,并且存在双线性映射e:G1×G1→G2,选择一个随机函数F(x):S×ID→Zp和一个Hash函数H(x).

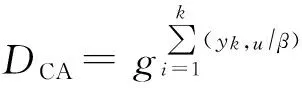

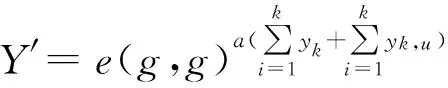

Setup:CA选择m个种子{s1,s2,…,sm}∈Zp,把sk分配给第k个属性授权机构,每个属性授权机构随机独立的选择一个yk∈p,计算Yk=e(g,gyk),然后将Yk发送给CA.CA计算:

PK=(G0,g,h=gβ,f=g,e(g,g)y),

系统主密钥MSK=(s1,s2,…,sm,β)和每个属性授权机构AA的密钥SKaid=(sk,yk,β).

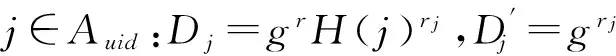

AAKeyGen(SKaid,IDuid,sk,Auid):输入第k个属性授权机构的主密钥SKaid及sk、用户IDuid和用户的属性集合Auid,产生私钥SKuid,具体如下:随机选择r∈Zp;∀j∈Auid,选择rj∈Zp;使用随机函数F(x)计算yk,u=Fsk(IDuid);产生如下私钥:

SKuid=(D=g(yk+yk,u+r)β,

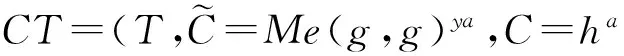

Encrypt(PK,M,T): 加密算法对一个树形访问控制结构T下的消息M进行加密的过程如下:

1) 对于给定的访问树T(如图2所示),随机选择一个a∈Zp作为访问树T的根节点,把所有的子节点设置为未分配状态,使用如下递归算法分配共享密钥到访问树中未分配的非叶子节点.

Fig. 2 Access strategy structure.图2 访问树结构

如果节点实现的功能是“and”,并且它的子节点未分配,那么通过(t,n)秘密共享方案拆分密钥,产生第i个子节点的秘密ai=f(i),其中t=n,n是节点的子节点数,t是重构密钥所需要的子节点个数.

如果节点实现的功能是“or”,并且它的子节点未分配,那么通过(t,n)秘密共享方案拆分密钥,产生第i个子节点的秘密ai=f(i),其中t=1.

2) 密文CT

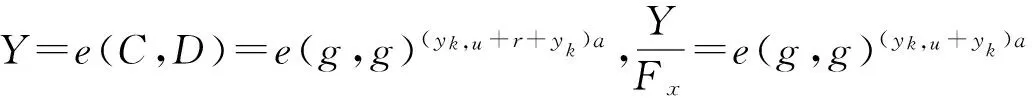

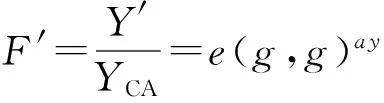

Decrypt(SKuid,DCA,CT):如果用户的属性集合Auid不满足访问树T,返回⊥;否则,选择一个最小的属性集合Sx,分别计算:

Attribute Revocation:策略更新这个阶段包含2个算法:密钥更新算法(UKeyGen)和密文更新算法(CTUpdate).

策略更新功能由属性授权机构、数据拥有者和服务器共同完成,它们同步一个集合Map(attri,n),attri表示属性,n表示拥有attri这个属性的注册用户数,如果撤销属性attri,把属性attri存到Map(attri,n)中,计算account(attri)=n.

当用户下载需要解密的数据时,首先用户的属性集合Auid要满足更新后的访问树T*,然后查看Map(attri,n)集合,如果集合为空或用户的属性集合不包含属性attri,那用户可直接解密密文,否则需要为该用户重新生成密钥.

4 安全分析与性能分析

4.1 安全分析

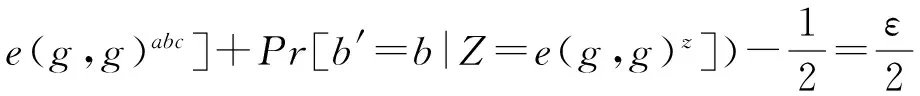

定理1. 如果一个多项式时间敌手A以不可忽略的优势ε攻破该方案的语义安全性,那么就可以构造另一个多项式时间敌手B以ε2的概率解决DBDH困难问题.

证明. 给定2个阶为p的循环群G1,G2,设g是G1群 的生成元,e为双线性映射.另外,给定敌手一个DBDH实例(ga,gb,gc,e(g,g)z),其中z=abc或者是一个随机数,B充当挑战者与敌手A进行交互的过程如下:

Init:敌手A选择一个访问策略T*,把它发送给B.

Setup:B设置参数Y=e(g,g)ab,随机选择一个参数β∈Zp,h=gβ,f=g,把这些参数发送给敌手A.

KeyQuery Ⅰ:敌手A选择属性集合ωi={ai|ai∈Ω∩ai∉T*∪IDuid},其中Ω为属性集合,属性集合ωi不满足访问结构T*,敌手A向B询问关于属性集合的密钥.B为每个属性授权机构AAk随机选择一个函数Fsk,输入用户的IDuid,生成参数yu,k=Fsk(IDuid).选择随机参数r,yk∈Zp,用它生成参数D=g(yk+yu,k+r)β,如果ai∈ωi,设置参数,生成密钥,将密钥发送给敌手.

Revocation Ⅰ:敌手发送密文C←(T,M)及策略更新后重新生成的访问结构T′,挑战者用T′重新加密密文C,将更新后的密文C′发送给敌手.

KeyQuery Ⅱ:与KeyQuery Ⅰ相同.

Revocation Ⅱ:与Revocation Ⅰ相同.

Guess:敌手提交猜测的位b′=b,如果b′=b,模拟器输出0,表明Z=e(g,g)abc;否则输出1,表明敌手没有获得关于Mb的任何消息.

1) 如果b′≠b,那么:

2) 如果b′=b,敌手的优势为ε,那么:

所以模拟器在DBDH游戏中的优势为

4.2 性能分析

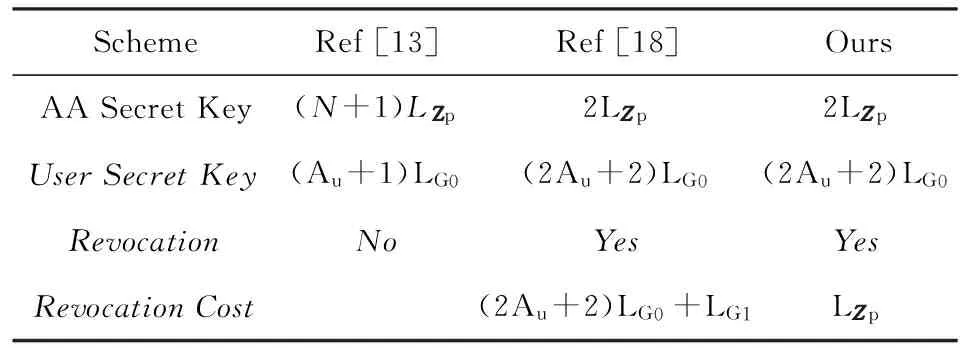

本节我们将文献[13,18]的方案和我们的方案进行比较,这些都是多授权机构的方案.文献[13]的方案不支持策略更新;文献[18]的方案虽然支持策略更新,但撤销中密文更新的工作由数据拥有者完成,这会造成极大的传输开销,也增加了数据拥有者的负担,没有充分利用云计算的优势;我们改进的方案中密文更新的工作由云服务器承担,极大地减轻了用户的负担.表1是这3种模式的性能比较:

Table1 Performance Analysis

5 结束语

CP-ABE是云存储访问控制中应用前景最好的方法之一,但由于不支持策略更新,很大程度上限制了其在实际中的应用.本文中我们提出一种更符合实际情况的基于多授权机构支持策略更新的CP-ABE云存储方案,并证明在标准模型下的安全性.该方案把密文更新这个繁重的工作交给云服务器完成,大大降低了数据拥有者的工作量及通信成本,使得云存储访问控制更加高效、灵活,使其能在云存储系统中得到更广泛的应用.

[1]Sahai A, Waters B. Fuzzy identity-based encryption[C] //Proc of the 24th Int Conf on the Theory and Applications of Cryptographic Techniques. Berlin: Springer, 2005: 457-473

[2]Dan B, Franklin M. Identity-based encryption from the weil pairing[J]. SIAM Journal on Computing, 2015, 32(3): 213-229

[3]Dan B, Boyen X. Efficient selective identity-based encryption without random oracles[J]. Journal of Cryptology, 2011, 24(4): 659-693

[4]Waters B. Efficient identity-based encryption without random oracles[C] //Proc of the 24th Annual Int Conf on the Theory and Applications of Cryptographic Techniques. Berlin: Springer, 2005: 114-127

[5]Goyal V, Pandey O, Sahai A, et al. Attribute-based encryption for fine-grained access control of encrypted data[C] //Proc of the 13th ACM Conf on Computer and Communications Security. New York: ACM, 2006: 89-98

[6]Wang Pengpian, Feng Dengguo, Zhang Liwu. CP-ABE scheme supporting fully fine-grained attribute revocation[J]. Journal of Software, 2012, 23(10): 2805-2816 (in Chinese)(王鹏翩, 冯登国, 张立武. 一种支持完全细粒度属性撤销的CP-ABE方案[J]. 软件学报, 2012, 23(10): 2805-2816)

[7]Bethencourt J, Sahai A, Waters B. Ciphertext-policy attribute-based encryption[C] //Proc of the 2007 IEEE Symp on Security and Privacy. Los Alamitos, CA: IEEE Computer Society, 2007: 321-334

[8]Waters B. Ciphertext-policy attribute-based encryption: An expressive, efficient, and provably secure realization[C] //Proc of the 14th Int Conf on Practice and Theory in Public Key Cryptography. Berlin: Springer, 2011: 53-70

[9]Li Jiguo, Shi Yuerong, Zhang Yichen. A privacy preserving attribute-based encryption scheme with user revocation[J]. Journal of Computer Research and Development, 2015, 52(10): 2281-2292 (in Chinese)(李继国, 石岳蓉, 张亦辰. 隐私保护且支持用户撤销的属性基加密方案[J]. 计算机研究与发展, 2015, 52(10): 2281-2292)

[10]Liu F, Yang M. Ciphertext policy attribute based encryption scheme for cloud storage[J]. Application Research of Computers, 2012, 29(4): 1452-1456

[11]Rouselakis Y, Waters B. Efficient Statically-Secure Large-Universe Multi-Authority Attribute-Based Encryption[M]. Berlin: Springer, 2015: 315-332

[12]Yang K, Jia X. Expressive, efficient, and revocable data access control for multi-authority cloud storage[J]. IEEE Trans on Parallel & Distributed Systems, 2014, 25(7): 1735-1744

[13]Chase M. Multi-authority attribute based encryption[C] //Proc of the 4th Theory of Cryptography Conf on Theory of Cryptography. Berlin: Springer, 2007: 515-534

[14]Li Qi, Ma Jianfeng, Xiong Jinbo, et al. An adaptively secure multi-authority ciphertext-policy ABE scheme on prime order groups [J]. Acta Electronica Sinica, 2014, 42(4): 696-702 (in Chinese)(李琦, 马建峰, 熊金波, 等. 一种素数阶群上构造的自适应安全的多授权机构CP-ABE方案[J]. 电子学报, 2014, 42(4): 696-702)

[15]Chase M, Chow S S M. Improving privacy and security in multi-authority attribute-based encryption[C] //Proc of ACM Conf on Computer and Communications Security. New York: ACM, 2015: 121-130

[16]Jahid S, Mittal P, Borisov N. EASiER: Encryption-based access control in social networks with efficient revocation[C] //Proc of ACM Symp on Information, Computer and Communications Security. New York: ACM, 2011: 411-415

[17]Hur J, Dong K N. Attribute-based access control with efficient revocation in data outsourcing systems[J]. IEEE Trans on Parallel & Distributed Systems, 2010, 22(7): 1214-1221

[18]Huang Xiaofang, Tao Qi, Qin Baodong, et al. Multi-authority attribute based encryption scheme with revocation[C] //Proc of Int Conf on Computer Communication and Networks. Piscataway, NJ: IEEE, 2015: 1-5

Wu Guangqiang, born in 1991. Master candidate. His main research interests include cryptography and information security.

Multi-Authority CP-ABE with Policy Update in Cloud Storage

Wu Guangqiang

(CollegeofInformationScienceandTechnology,JinanUniversity,Guangzhou510632)

Cloud storage, as a novel data storage architecture, has been widely used to provide services for data draw to store and share their data in cloud. However, the security concerns of cloud storage also draw much attention of the whole society. Since some cloud service providers are not trustworthy, the data stored in their cloud servers could be stolen or accessed by unauthorized users. Ciphertext-policy attribute based encryption (CP-ABE) can be used to solve such security problems in cloud, which can encrypt data under a specified access policy thus to maintain data confidentiality as well as access control. Unfortunately, traditional CP-ABE schemes suffer from key escrow problems and are lack of policy update. In this paper, we propose a new multi-authority CP-ABE scheme with policy update, which can efficiently cut down the computation cost and communication cost compared with other schemes in literature. We also prove the semantic security for our scheme, and also analyze its efficiency.

cloud storage; access control; ciphertext-policy attribute-based encryption (CP-ABE); multi-authority; policy update

2016-06-16;

2016-08-13

国家自然科学基金重点项目(61133014);国家自然科学基金面上项目(61272413,61272534)

TP309

This work was supported by the Key Program of the National Natural Science Foundation of China (61133014) and the General Program of the National Natural Science Foundation of China (61272413,61272534).