军队信息保障体系建设及技术发展研究综述*

周海俊 晏 杰

(军械工程学院信息工程系 石家庄 050003)

军队信息保障体系建设及技术发展研究综述*

周海俊晏杰

(军械工程学院信息工程系石家庄050003)

分析了信息保障对我军信息化建设的重要现实意义,介绍了信息保障的基本内涵,通过阅读和分析大量文献资料,阐述了美国、俄罗斯、日本等外国军队和我军的信息保障体系建设及技术发展的历史和现状,详细给出了美军的信息保障战略计划、体系结构和若干具体实现信息保障战略的重要技术发展计划。通过总结分析国内外信息保障体系建设及技术发展研究现状,指出了我军存在的几点差距和不足,为进一步完善我军的信息保障体系、加快我军的信息保障技术发展提供了建议。

信息保障; 全球信息栅格; 信息安全; 深度防御

Class NumberTP309

1 引言

信息化的重要特征表现为网络化,网络已经成为关系到金融、电信、交通、电力等国民基础设施,以及指挥控制、侦察预警、联合打击等国防信息基础设施的命脉。美军全球信息栅格(Global Information Grid,GIG)计划的提出,就是要通过一致的数据通信接口实现各种战术、战役网络的集成,通过提供统一的组织级服务实现数据及应用服务的集成。网络化发展的趋势是形成网际空间(Cyberspace),它由相互依赖的、覆盖全球整个信息领域的信息技术基础设施网络构成,包括互联网、电信网、计算机系统、嵌人式处理器和控制器等。网际空间覆盖全球整个信息领域,其与众不同的特点是:借助于信息通信技术(ICT)将不同的网络关联和互连起来,并借助这些网络,运用电子设备和电磁频谱产生、存储、修改、交换及利用信息。GIG正是美军提出的形成网际空间的基础设施。网际空间以前只是作为指挥控制系统的基础,作为信息传递的基础设施,现在它已经成为一个新的作战空间[1]。

由于组成网际空间的软硬件设备、系统往往是由不同的商业机构生产的,具有开放性、全球性,缺乏信任,不受地域、法律等方面的限制。这就给网际空间作战带来了相当大的挑战。由于信息及网络已经成为各国争夺统辖权的焦点,军事行动对信息的依赖程度越来越大,关键信息基础设施(如金融、交通、通信、电力等)关系到国家及社会的命脉,使得网际空间为非对称作战提供了广阔的机会。通过破坏信息基础设施以及军队的后勤保障系统,干扰、破坏敌方的C4ISR系统,使其失效或瘫痪,引导舆论以及对军事、政治、经济等冲突的理解,可以给信息战争带来深刻的影响,甚至左右战争的结果。网络空间面临的安全威胁越来越大,传统的信息安全威胁随着信息共享时空范围的扩大将更加突出。以美军为例:从几乎不使用国外信息化工具到大量使用,内部人员对各种开放网络的访问程度不断加大等,而基于网络的情报侦察已经成为军事情报获取的重要途径之一,这就使得各种网络安全威胁急剧增加,可是这种开放、合作的信息化发展趋势是不可逆转的[1]。因此,美军对信息保障问题高度重视,将其确立为军事转型各个领域的首要任务之一,并在信息保障的理论探讨和具体实施过程中始终走在世界的前列[2]。

美军信息保障的实践证明,信息保障对军队现代化建设产生了重大而深远的影响。由于我军对信息保障的系统研究才刚刚起步,尚且不够完善,因此进行我军信息保障体系建设及技术发展研究,对于推进我军信息化建设,加快我军战斗力生成模式转变具有重大的现实意义。

2 信息保障的基本内涵

信息保障有狭义和广义两种理解。狭义的信息保障是指美国防部给出的定义:通过确保信息和信息系统的可用性、完整性、真实性、机密性和非拒绝性,达到保护信息和信息系统目的的一整套措施;广义的信息保障是指俄军和企事业单位、图书情报系统使用的定义:指信息的搜集、存储、处理、传递、使用、安全防范等各个环节的活动[3~5]。本文主要研究狭义的信息保障。

从美国防部对信息保障给出的定义可以看出,信息保障的对象是信息,以及处理、管理、存储、传输信息的信息系统,信息保障就是采取保障手段确保信息和信息系统的机密性、完整性、可认证性、可用性、抗抵赖性,并通过防护、检测、响应能力实现信息系统的可恢复性。具体地说,信息保障就是通过建立完善的信息保障体系,采取合适的通过验证评估的信息保障技术产品,实现对于信息和信息系统的安全性保证[1]。

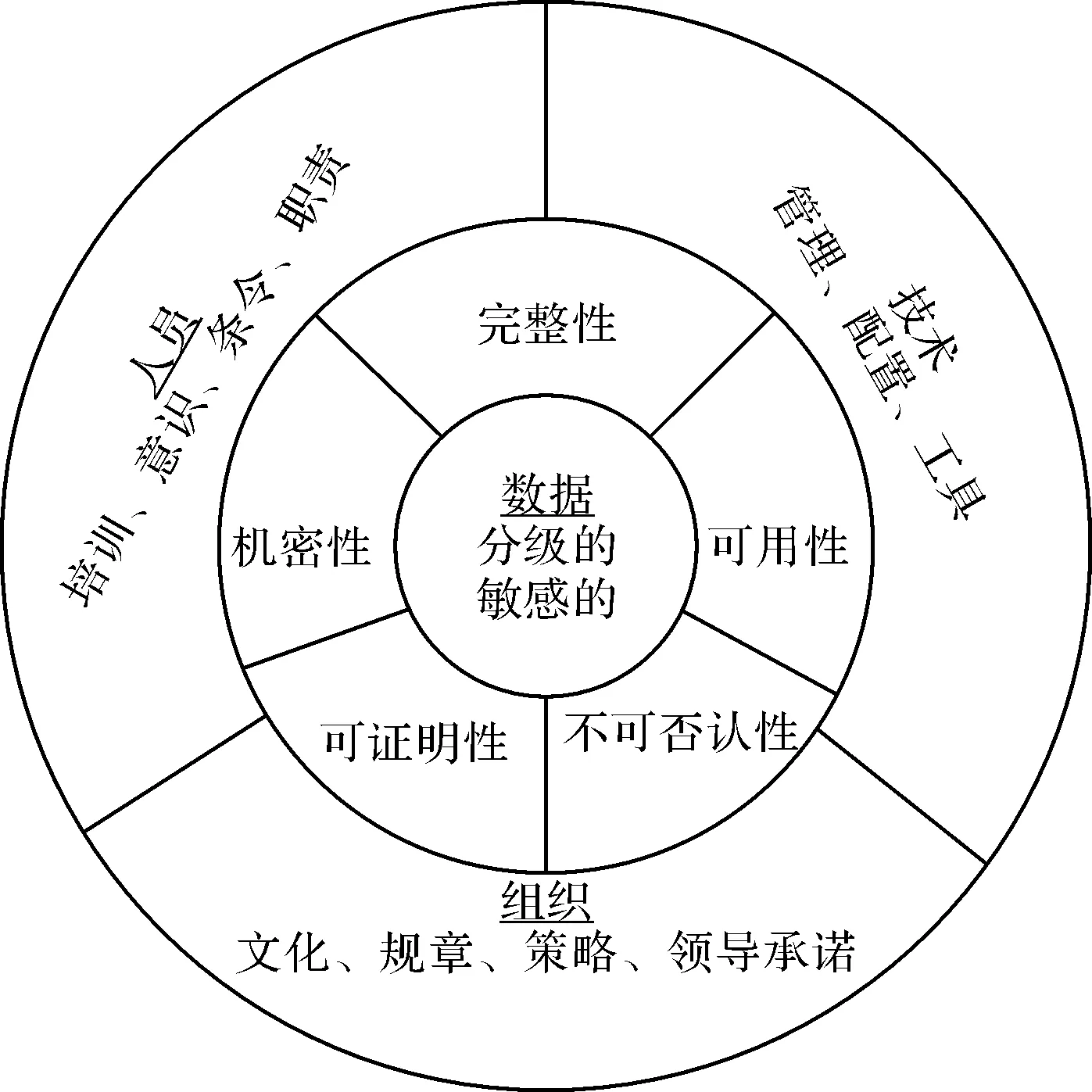

图1 信息保障的核心

技术进步和实际需求推动着美军信息保障的内涵和外延在实践中不断扩充和延伸,从最初简单的纯技术性防护措施发展到现在由组织、技术和人员三个范畴组成的综合体系,成为指导美军构建信息保障体系的重要战略思想,并得到了世界范围的广泛认可。美军认为信息保障的重心在于防患于未然,保障的核心是内部敏感数据,它是通过组织、技术和人员等保障体系的构建确保信息及信息系统安全的,如图1所示[1]。军队信息保障(IA)包括技术和非技术的信息保护措施(如风险管理、人员培训、审计、业务连续性、灾难恢复计划等),涵盖了所有由敌我双方产生的敌对或非敌对事件。

3 国内外研究历史和现状

3.1国外研究历史和现状

国际上许多国家已经陆续开展了信息保障的研究。

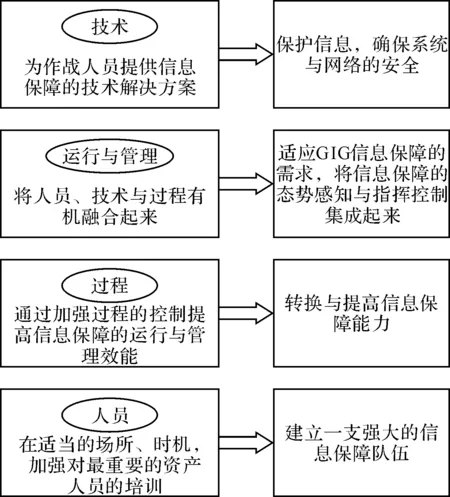

1998年5月,美国政府颁发了《保护美国关键基础设施第63号总统令》(PDD-63),围绕信息保障,成立了l00个全国性机构,加强对其国家关键基础设施、特别是信息基础设施保护的研究和实施[6]。2000年,美国发布了保卫美国的计算机空间—信息系统保护国家计划,分析了美国关键基础设施面临的威胁,制定了其关键基础设施保障框架[7]。2009年,美国国防部提出了信息保障的战略计划,如图2所示。该计划从技术、运行与管理、过程和人员四个方面,明确了信息保障能力建设的具体目标,其中信息保障的感知能力,执行能力,标准化、规范化水平,体系建设能力,信息保障产品、技术的培训能力以及在受控情况下方便信息共享的能力等,成为信息保障能力建设的核心[8]。

图2 美军信息保障战略计划

美军信息保障战略的根本目的在于加强顶层设计与长远规划,它遵循“保护、检测、响应、恢复”的深度防御原则,着力增强国家和国防信息系统的安全保障能力[9]。其中,提高复杂信息网络系统的信息保障能力的关键在于大力增强网络监视与侦察、动态防御和网络身份敌我识别的能力。这三个能力的获得,离不开对网络数据交换和应用交互的保护,对网络计算及服务平台的可信增强,以及对各种网络业务操作与运行安全的管理,只有这样才能形成面向任务的体系保障能力[10]。

美军非常重视信息保障体系的建设。“9.11”事件之后,美国国土安全部下属的国家保护与计划署专门成立了网络安全与通信办公室,负责指导国家网际安全的保障工作。美国空军专门成立了空间司令部,负责组织、训练、装备网际部队,建设并保障空军网际力量。美军各军兵种也专门设置首席信息官和首席安全官,负责军队的信息保障计划的执行,并在师以上作战单位成立专门的信息保障部门,设置包含信息保障专家在内的15人以上的编制。美军的保障体系由风险分析、安全防护、安全检测、安全测试与评估、应急响应、恢复、实施体系组成[11~13]。

1) 风险分析。包括确定系统资源清单、进行脆弱性评估、分析系统风险级别等。风险分析是了解信息系统各方面状态的关键步骤。

2) 安全防护。包括采用相关安全技术、安全机制、安全产品,实施安全防护方案等。安全防护是保障信息安全性的重要静态措施。

3) 安全检测。使用实时监控、入侵检测、漏洞扫描等技术,对系统进行安全检测,形成资源数据库。

4) 测试与评估。定期对系统的安全机制、安全产品、安全状态进行测试,及时发现其存在的安全脆弱性,并进行公正的评估。测试评估与安全检测是保障信息安全性的关键动态措施[14]。

5) 应急响应。对突发事件进行快速反应,尽可能减少突发事件对系统的影响。

6) 恢复。当系统受损时,评估系统损失情况,在最短时间内恢复系统数据和系统服务,使系统迅速恢复基本的服务并重建。应急响应能力和恢复能力是信息系统生存性、抗毁性的重要衡量标准。

7) IA实施体系。IA实施体系是IA有效实施的保障和基础,它包括相关组织机构体系构筑、相关政策颁布、相关标准制定、资金支持、信息安全专家及相关人员的培养计划、人员信息安全意识的提高、IA的实施与管理等。

近几年,美国先后制定并出台了若干实现信息保障战略的具体技术发展计划[15~18]。在网络安全方面,围绕GIG信息基础设施的建设,重点发展GIG带宽增强计划、转型卫星通信计划、联合战术无线电系统计划等,统一网络通信平台、增强网络通信带宽、扩展网络连通范围,提高网络的互连、互通、互操作水平;在身份识别方面,重点加强信息安全基础设施,特别是身份与特权管理基础设施的建设,以及基于可信计算技术的终端安全平台建设,提高网络用户及用户代理(平台)的可信性;在信息安全方面,围绕确保信息的机密性、完整性和可用性等安全属性的保障目标,制定一系列加强网络侦察与预警等态势感知能力,提高网络综合防护、检测、响应与恢复能力的具体管理与技术发展计划。这些发展计划是以美国国家网络安全综合计划(Comprehensive National Cybersecurity Initiative,CNCI)为指南,依据CIIA发展战略制定的,很好地贯彻了深度防御原则和技术与管理相结合的信息保障策略。每项计划的研究与发展成果是否有效均可通过美国国家网络靶场(National Cyber Range,NCR)提供综合性的技术验证与测试。美军一些主要的信息保障技术发展计划包括“网络飞行器”计划、SPDR计划、高保障平台计划、SRS计划等。网络飞行器(Cybercraft)是美国空军制定的一项增强网络自我感知、自我适应、自我恢复、自我防护、自我反击能力,发展高生存性空军网络的研究计划。每个网络飞行器就是一个智能的Agent软件,它简单、可靠,可被快速部署到任何电子设备上,能够自动、主动地保护军事信息系统,为接入美国空军网络的任何软、硬件设备提供持续性保护,特别是系统补丁的自动升级、入侵检测与告警、系统可信度评价及敌我识别等,并可作为网络安全态势感知(情报获取)和执行有效攻击载荷的平台。SPDR(Strengthen,Prepare,Detect,React)计划是在美军所有工作站(包括嵌入式系统设备)中安装嵌入式的DRED(Detection&Response Embedded Device)安全处理器,实现基于终端的检测、代理、蜜罐、过滤与加密功能,并部署于战术、战役和战略三个层次,具体功能包括:用户认证、非法异常流量检测、非授权操作审计、数据加密等。高保障平台(High Assurance Platform,HAP)发展计划的核心是要解决好通信与计算机平台的可信问题,以及实现不同安全域之间信息交换与应用交互安全的问题。它主要包括: 1) 基于可信计算技术保障平台的完整性和可信性; 2) 基于统一身份标识实现单点登录; 3) 基于网络地址转换实现域及其服务的自动发现; 4) 基于虚拟化技术实现网络不同安全域之间的逻辑隔离。自我再生系统(Self-Regenerative Systems,SRS)计划是美国国防部高级研究计划局(Defense Advanced Research Projects Agency,DARPA)提出的,为关键业务系统提供全天候容侵能力和生存能力的军事计算系统发展计划。通过部署这样的系统,能够为军事信息系统提供受攻击或运行故障条件下全天候的关键服务能力[10]。

俄罗斯也较早意识到信息保障对国家和军队安全的重要意义。俄罗斯在对欧美西方国家的信息战理论进行长期系统研究的基础上,于1992年颁布了《联邦信息、信息化和信息保护法》,1995年出台了《关于信息安全报告》,2000年出台了《俄联邦国家信息安全学说》,对国家信息安全面临的问题及信息战武器装备现状、发展前景和防御方法等作了详尽论述,阐明了俄在信息安全方面的立场、观点和基本方针,提出了在该领域实现国家利益的手段和相应措施,这些措施包括法律手段、管理与技术手段、经济手段、加强国际合作[19]。

日本政府于1999年对信息技术在经济和社会发展中的关键作用取得共识,认为“信息保障是日本综合安全保障体系的核心”,由它实现的最高国家利益可最终解决“经济大国”与“政治小国”和“军事弱国”这一矛盾,于是开始致力于建立相应的安全保障体系,其中许多成功的措施包括:制定国家信息通信技术发展战略;加紧建立与信息安全相关的政策、法律体系和组织机构;采取多种政策措施提高产业竞争能力;大力加强信息安全的技术合作[19]。

3.2国内研究历史和现状

我国对信息保障的研究起步较晚,正在广泛引进、学习先进的信息保障概念、技术框架、实践指导,经过这几年的探索和实践,也取得了巨大的进步。

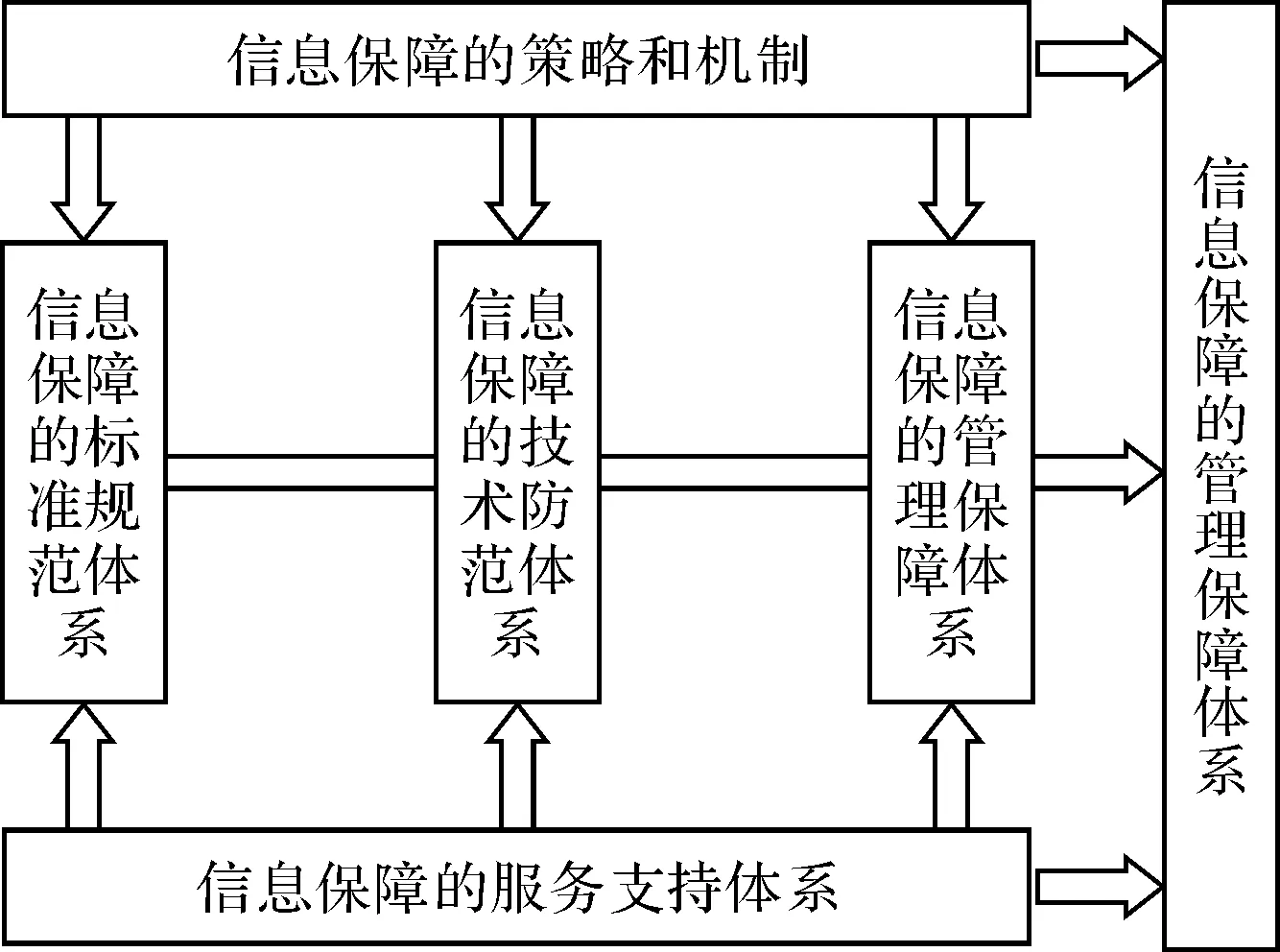

潘清、胡欣杰、张晓清提出了军队信息保障体系如图3所示[1]。该保障体系是以信息保障策略和机制为核心,以信息保障服务为支持,以标准规范、安全技术和组织管理体系为具体内容,最终形成能够满足军队信息保障需求的保障能力。信息保障策略,是指为了保护信息系统和信息网络的安全,对使用者(及其代理)允许什么、禁止什么的规定。从信息资产安全管理的角度出发,为了保护信息资产,消除或降低风险,制订的各种纲领、制度、规范和操作流程等,都属于安全策略。信息保障机制,是指实施信息安全保障策略的一种方法、工具或者规程。军队信息保障的服务支持体系,主要是由技术检查服务、调查取证服务、风险管理服务、系统测评服务、应急响应服务和咨询培训服务组成的。军队信息保障的标准规范体系,主要是由国家和军队相关安全技术标准构成的。这些技术标准和规范涉及物理场所、电磁环境、通信、计算机、网络、数据等不同的对象,涵盖信息获取、存储、处理、传输、利用和销毁等整个生命周期。军队信息保障的技术防范体系,主要是由电磁防护技术、信息终端防护技术、通信安全技术、网络安全技术和其他安全技术组成的。军队信息保障的管理保障体系,主要是从技术管理、制度管理、资产管理和风险管理等方面,加强安全管理的制度,使管理成为信息安全保障工作的重中之重。将技术、管理与标准规范结合起来,以信息保障策略和服务为支持,就能合力形成军队信息保障工作的能力体系。

图3 军队信息保障体系

尹德成在总结美军信息保障体系及技术发展的基础上,提出要实现鲁棒的信息保障,必须在信息基础设施的所有层面上实施信息保障的政策、规程、技术和机制,应制定信息保障战略,确定信息保障目标,规定信息保障原则,实施信息保障计划,执行信息保障政策,开发信息保障的安全技术等。对于军队来说,还需研究战术环境中的信息保障[11]。

韩建新在分析信息保障与信息战关系的基础上,提出信息保障官和信息保障部门的九大基本职能:信息保障需求职能;信息保障政策职能;信息保障处理职能;信息保障思想意识职能;访问控制和检查记录分析职能;评估所有软硬件的职能;应用风险管理原则和建立风险管理职能;信息保障测试和评估职能;突发和灾难事件恢复职能[20]。

王宁通过跟踪国外信息保障发展的最新动向,针对具有典型代表性的组织信息系统进行安全性保证框架设计,主要进行了组织信息系统测试评估的研究,研究内容包括组织信息系统设计建设、测试评估指导规范,以及测试评估方法、测试评估工具实现[21]。

肖英在介绍信息保障评价指标体系基本概念与关系的基础上,阐述了信息保障评价指标体系顶层设计的必要性,进一步介绍了顶层设计的基木框架、概念模型、逻辑模型和物理模型,并提出了一套动、静结合的信息保障评价指标体系[19]。

刘青针对计算机网络系统可存活性的需求,提出用入侵容忍技术来解决系统的生存问题,具体包括冗余与多样性技术、投票技术、验收测试技术、门限方案和分布式信任技术,并对信息保障技术发展动向进行了展望[22]。

齐宁研究了实施信息保障的两项技术措施:纵深防御和安全保健。纵深防御的基本思想是利用尽可能多的防护手段来保护资源,在影响信息安全的多个操作环节及其支撑技术上实施保障。安全保健是指通过扫描、监控技术,主动发现系统自身的弱点和漏洞,并采取响应,从而达到提高安全性的目的[23]。

4 结语

通过总结分析国内外信息保障体系建设及技术发展研究现状,发现我军还存在很大的差距和不足,主要表现在以下几个方面:

1) 信息保障体系建设还不够具体和完善。虽然已经提出了信息保障体系,但主要是进行一些顶层的设计,还缺少具体的实施方案和计划,如信息保障的标准规范还不够全面,这造成了不同单位在信息保障建设过程中缺乏统一的规范和标准,研制出的信息保障系统相互兼容性较差。

2) 缺乏配套的科学的、可度量的、可操作的信息保障评价指标与方法。目前主要是在理论层面研究信息保障评价体系,但缺乏一套具体的、可操作性较强的信息保障评价指标与方法。

3) 信息保障的相关技术发展还比较缓慢。我军在信息保障技术的发展上与美军还存在较大差距,如各种入侵与攻击技术还需要不断完善和提高,一些最新的安全防护技术,如密钥管理技术、身份认证技术、可信计算技术、内网监控技术、容灾容侵技术等还不够先进。

针对以上存在的差距和不足,完善我军的信息保障体系、加快信息保障技术发展对于我军的信息化建设具有重大的现实意义,这也是我军今后面临的一个重要的研究课题。对于该课题,可以采用如下几种方法进行研究[19]:

1) 文献研究。信息保障是个内涵丰富外延也十分广泛的研究范畴,而且本课题将要涉及到不同信息系统的安全评价,所以有必要进行广泛而深入的文献查找、汇总和总结。尤其是对国内外相关研究机构、研究重点、研究方法及主要的研究成果进行搜集,提炼出其中的主要思想和结构特点,在结合我军具体情况的同时吸收已有的先进思想。

2) 比较分析。通过对国内外信息保障相关研究的比较分析,研究我军与国外存在的差距,总结归纳出国外在信息保障领域采取的共性措施与成功经验,为课题研究提供参考。

3) 实地调研。实地调研对于理论体系的补充和完善至关重要,通过剖析具体数据与实际案例,可揭示信息保障的特点与规律,为总结出具有普适性的评价指标体系提供最前沿的鲜活样本。

4) 专家访谈。对于创新性或开创性研究,专家访谈是必不可少的一种研究方法,资深专家的经验对于新问题的解答具有重要的指导意义。

5) 实证研究与规范研究相结合。在实证分析研究的基础上,应用规范的理论和严密的逻辑思维得出合理的结论。

[1] 潘清,胡欣杰,张晓清.网络中心战装备体系[M].北京:国防工业出版社,2010:24-28.

PAN Qing,HU Xinjie,ZHANG Xiaoqing. Equipment System in Network Centric War[M].Beijing:National Defence Industry Press,2010:24-28.

[2] Roger Cummings, Greg Gauger, Derek Grauath.The Evolution of Information Assurance [J].Computer,2002,35(12):65-67.

[3] 王伟,张家雄.信息化战争信息保障研究[J].军事经济研究,2010,(10):64-65.

WANG Wei,ZHANG Jiaxiong.Research on Information Assurance in Information Warfare [J].Research on Military Economy,2010,(10):64-65.

[4] 贾成伟.信息化企业信息保障的研究[D].哈尔滨:哈尔滨工程大学,2007:4-6.

JIA Chengwei.Research on Information Assurance Based on Information-based Enterprise [D].Harbin:Harbin Engineering University,2007:4-6.

[5] Corey D Schou, Kenneth J Trimmer.Information Assurance and Security[J].Journal of Organizational and End User Computing,2004,16(3):1-7.

[6] 赵战生.美国信息保障技术框架-IATF简介(二)[J].信息网络安全,2003(5):32.

ZHAO Zhansheng.Technology Frame of American Information Assurance - A Brief Introduction of IATF ( Next ) [J].Netinfo Security,2003(5):32.

[7] 王宁.信息保障的理解和实践[J].信息网络安全,2004(1):22-25.

WANG Ning.Comprehension and Practice of Information Assurance [J].Netinfo Security,2004(1):22-25.

[8] Donald Welch,Daniel Ragsdale,Wayne Schepens.Training for Information Assurance[J].Computer,2002,35(4):30.

[9] 李晓勇.信息保障与深层防御战略[J].信息系统工程,2003,(9):36.

LI Xiaoyong.Information Assurance and Deep Defense Stratagem [J].Information Systems Engineering,2003,(9):36.

[10] 王宇.美国网络信息保障发展战略与计划浅析[J].信息安全与通信保密,2011,(12):54-56.

WANG Yu.Discussion on American Development Strategies and Plans of Network IA [J].Information Security and Communications Privacy,2011,(12):54-56.[11] 尹德成.信息保障体系及技术发展研究[J].现代雷达,2010,32(8):14-18.

YIN Decheng.A Study on Information Assurance System and Technology Development [J].Modern Radar,2010,32(8):14-18.

[12] W.Victor Maconachy, Corey D.Schou, Daniel Ragsdale, Don Welch.A Model for Information Assurance: An Integrated Approach[C]//Proceedings of the 2001 IEEE Workshop on Information Assurance and SecurityUnited States Military Academy, 2001: 306-307.

[13] Mike McConnell.Information Assurance in the Twenty-first Century[J].Computer,2002:16-17.

[14] J Todd Hamill, Richard Y Deckro, Jack M Kloeber Jr.Evaluation Information Assurance Strategies Decision Support Systems[J].Amsterdam,2005,39(3):463-466.

[15] 陆涛.美国家安全局“信息保障”计划[J].国外卫星动态,2005(4):3-4.

LU Tao.The Information Assurance plan of American National Security Agency [J].Satellite Dynamic in Foreign Countries,2005(4):3-4.

[16] 冉隆科.美国防部实施信息保障改革的10项措施[J].外军电信动态,2002(5):3-4.

RAN Longke.Ten measures to carry on the Information Assurance Innovation by the American Department of Defense [J].Telecom Dynamic in Foreign Armies,2002,(5):3-4.

[17] M H.Kabay.Improving Information Assurance Educatiou Key to Improving Security Management[J].Journal of Network and Systems Management,2005,13(3):247.

[18] Eric Ahlm.Emerging Intelligent Information Security Systems[J].Scientific Computing,2006,23(2):26.

[19] 肖英.信息保障及其评价指标应用基础研究[D].武汉:武汉大学,2006:38-54.

XIAO Ying.The Applied Basic Research on Information Assurance and Its Evaluation Indicator [D].Wuhan:Wuhan University,2006:38-54.

[20] 韩建新.试论信息战中的信息保障[J].信息管理,2004,17(2):37-40.

HAN Jianxin. Discussion on Information Assurance in Information War [J].Information Management,2004,17(2):37-40.

[21] 王宁,杨大鹏,袁晓光.信息保障的理解与实践[J].中国科技成果,2005(18):38-41.

WANG Ning,YANG Dapeng,YUAN Xiaoguang. Comprehension and Practice of Information Assurance [J].Chinese Technological Production,2005(18):38-41.

[22] 刘青.信息保障(IA)技术及其发展概要[J].计算机安全,2005,(9):18-20.

LIU Qing. Summarization of Information Assurance ( IA ) techniques and their Development [J].Computer Security,2005,(9):18-20.

[23] 齐宁.信息保障及其支撑技术的研究与实践[D].长沙:国防科学技术大学,2002:11-20.

QI Ning. Research and Practice on Information Assurance and Its Supporting Techniques [D].Changsha:National University of Defence Technology,2002,11-20.

A Review of Army Information Assurance System Construction and Technology Development

ZHOU HaijunYAN Jie

(Information Engineering Department, Ordnance Engineering College, Shijiazhuang050003)

The important realistic meanings of information assurance for information construction of our army are analyzed. The basic connotation of Information Assurance is introduced. By reading and analyzing large amounts of literature, the history and actuality of information assurance system construction and technology development in armies of some foreign countries such as America, Russia, Japan and our army are expatiated on, and the information assurance strategic projet, system architecture and some specific and important technology development plans to realize information assurance strategy of American army are given in detail. Some shortages of our army are pointed out by summarizing and analyzing the research actuality of information assurance system construction and technology development at home and abroard, which provides some suggestions for improving the information assurance system and speeding up the information assurance technology development of our army.

information assurance, global information grid, information safety, defense in depth

2016年3月10日,

2016年4月27日

周海俊,女,硕士研究生,研究方向:信息安全保障。晏杰,男,博士研究生,研究方向:信息安全保障。

TP309DOI:10.3969/j.issn.1672-9722.2016.09.035