无线传感器网络中源节点位置隐私保护方案研究

张江南,褚春亮

(天津大学电气与自动化工程学院,天津300072)

无线传感器网络中源节点位置隐私保护方案研究

张江南,褚春亮*

(天津大学电气与自动化工程学院,天津300072)

无线传感器网络中源节点位置隐私变的越来越重要。针对这一问题提出了基于假包的单个虚拟圆环路由协议。同时针对虚拟圆环节点失效这一问题,提出了基于假包的多个虚拟圆环策略。采取敌人的平均追踪时间作为主要的衡量指标。仿真结果显示,单个虚拟圆环陷阱路由协议策略可以获得较长的安全时间,多个虚拟圆环策略可以获得比单个虚拟圆环陷阱路由协议更优越的效果。

无线传感器网络;位置隐私;虚拟圆环;平均追踪时间

EEACC:7230doi:10.3969/j.issn.1004-1699.2016.09.019

无线传感器网络WSNs(Wireless Senor Net⁃works)是由部署在监测区域内大量的廉价微型传感器,通过无线通信方式形成的一个多跳的自组织网络[1]。其巨大的发展前景和应用价值已经引起军事部门、工业界、学术界的广泛关注。同时,由于无线媒介的开放性、广播性等本质特征导致网络可以轻易的受到非法窃听、篡改消息和拒绝服务等许多安全威胁[2-3],因此保证网络通信的安全性和可靠性变得日益重要。干扰攻击,即攻击者对节点进行主动的干扰,通过在和节点通信相同的通道内广播无效的报文,来干扰网络节点之艰难正常的通信。这种干扰实施起来十分简单,但是危害却极大,严重者可以使整个网络通信进入瘫痪状态。

其中源节点位置隐私是该领域研究重点。源节点位置隐私能否得到有效的保护直接关系到整个无线传感器网络的安全性和可靠性。为了有效的保护源节点的位置隐私,如何有效地增加敌人追踪的平均时间变的尤为重要。

1 相关工作

近些年来出现了许多源节点位置隐私保护方面的研究[4-5]。文献[6]介绍了熊猫-猎人模型使源节点位置隐私保护问题形式化,并且提出了幻影洪泛路由方法。文献[7]对文献[8]进行扩展提出了基于洪泛和单个路径路由幻影路由方法。文献[8-9]针对流量分析研究了一些方法,保护基站的位置隐私。文献[10]针对数据流量提出了可以用在洋葱路由[11]中的匿名连接方法。文献[12]提出了匿名按需路由协议并且解决了路线匿名和位置隐私两大问题,文献[13]提出一种基于最小能耗路由的源节点位置隐私保护协议。

敌人的平均追踪时间ATT(Average Track-Back Time)是衡量源节点位置隐私保护方案性能的最主要的指标。为了最大化敌人的平均追踪时间,本文提出了基于假包策略的单个虚拟圆环路由方法SVCRM(Single Virtual Circle Routing Method Based On Fake Package)保护源节点位置隐私,并且对SVCRM进行优化提出了基于假包策略的多个虚拟圆环路由方法MVCRM(Multiple Virtual Circle Rout⁃ing Method Based on Fake Package)保护源节点位置隐私,延长了传感器网络寿命和避免虚拟圆环的路由空洞问题。

2 网络模型

本文采用熊猫-猎人模型如图1所示。传感器网络由一个汇聚节点和普通传感器节点组成,当网络中的普通节点探测到数据时,将周期性的向汇聚节点发送数据包。数据包用对称加密的方法进行加密,因此敌人无法通过解析数据包内容来获得数据包的内容。

网络被均匀的分为若干个网格。传感器节点均匀的分布在这些网格中,汇聚节点处于网络的中心位置,距离汇聚节点相同跳数的的节点组成一个虚拟的圆环。每个节点的邻居节点分为三类,第一类是距离聚集点的跳数比自身到汇聚节点跳数大的节点称为远邻居节点,第二类是比自身到汇聚节点的跳数小的节点称为近邻居节点,其余的为等邻居节点。

图1 猎人追踪熊猫博弈图

3 算法分析

3.1基于假包策略的单个虚拟圆环陷阱路由协议

为了增加敌人平均追踪时间,我们提出基于假包策略的单个虚拟圆环陷阱路由协议(SVCRM),如图2所示。当节点成为源节点后,它将向汇聚节点以逐跳的方式周期性地发送数据包。当源节点发送数据包时会随机的从它的近邻居节点路由表中选择一个节点,并向其发送数据包,接收到数据包的节点将会继续向后续节点发送数据包。当数据包抵达虚拟圆环后,它将沿着虚拟圆环逆时针或者顺时针传递。假设矩形网络的长和高都是R,在矩形区域中均匀部署N个节点,从汇聚节点到源节点的跳数为n1,由此可以计算出区域的节点密度为p和虚拟圆环上的节点数目N1分别为

图2 基于假包策略的单个虚拟圆环陷阱路由协议

数据包随机从[1,N1]中选择一个数字n2,作为在虚拟圆环上传递的跳数。当数据包在虚拟圆环上沿着逆时针或者顺时针方向传递时,每传递一次,跳数较少1,直到n2减少为0。由于随机选择,因此数据包在圆环上的传递呈现均匀分布。随后数据包以最短路径的方式从虚拟圆环传递到汇聚节点。

我们使用REQ-LOOP和CON-LOOP的方法在虚拟圆环上的形成环形陷阱。由于节点始发数据包概率以及环形陷阱的长度对敌人平均追踪时间产生一定的影响,因此假设每个节点有n个邻居节点。例如,A1和A2是邻居节点。A1作为始发假包节点的概率为p1。则A1选择A2作为在循环中的第二个传播的节点的概率是与此同时A2也有n个邻居节点,由于A2仅作为第二节点的概率是(1-p1)×p1×,因此节点处于一个循环陷阱中的概率为ptotal。

假设一个循环陷阱上有l个节点,敌人进入循环陷阱需要经过l跳离开循环陷阱。那么虚拟圆环上的处于循环陷阱中的节点个数s为

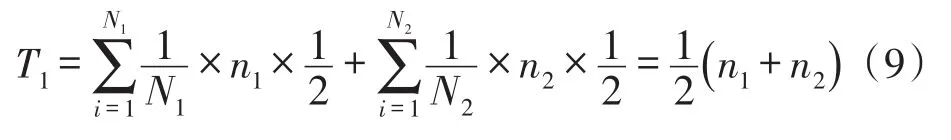

敌人从汇聚节点出发时,首先敌人面临着N1种选择,敌人选择任何一条路径的概率都是,那么敌人从汇聚节点到虚拟圆环上的平均时间T1为

敌人在虚拟圆环上追踪分为两个过程,一个是在虚拟圆环上的,另外一个是在循环陷阱中,总的时间为

敌人从虚拟圆环追踪至源节点时,其追踪时间为

那么敌人从汇聚节点追踪到源节点的总时间为

3.2基于假包策略的多个虚拟圆环陷阱路由协议

设当距离汇聚节点跳数相同或者相近的源节点数量过多时会导致虚拟圆环上的节点过早的失效。为了解决这一问题,我们对SVCRM进行了改进,提出了基于假包策略的多个虚拟圆环陷阱路由协议(MVCRM),如图3所示。

图3 基于假包策略的多个虚拟圆环陷阱路由协议

为当源节点向汇聚节点逐跳的传送数据时,首先圆环的设定不再是一个而是多个。此处设定为两个,一个距离汇聚节点的距离为n1(3<n1<n-3)跳,虚拟圆环上的总节点个数为N1。另外一个为n2(3<n2<n-3)跳,对应的虚拟圆环上的节点的个数为N2。此时数据包从源节点出发,将会在n-n1和n-n2两个跳数之间进行随机的选择,这将会有效地解决虚拟圆环上节点过早失效的问题,延长网络的寿命。那么此时敌人从汇聚节点到虚拟圆环上的平均追踪时间T1为

当敌人抵达虚拟圆环上时,其追踪时间分为两部分,一部分是在虚拟圆环上,另外一部分是在环形陷阱中其总时间T2为

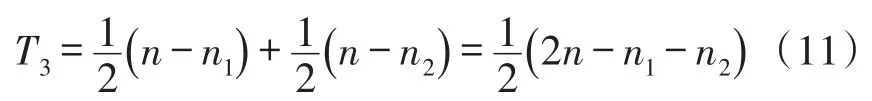

敌人从虚拟圆环到源节点的时间T3为

那么敌人从汇聚节点追踪到源节点的总时间T为

4 算法性能分析

为考察算法性能,对本文提出的SVCRM算法和MVCRM算法进行性能分析,并与Baseline和CEM算法[14]进行了比较。在仿真实验中,10 000个传感器节点随机部署在100 m×100 m的区域内。由于敌人追踪源节点的时间直接影响到源节点的位置隐私,因此将敌人平均追踪时间作为主要的评价指标。

4.1不同策略下的平均追踪时

从图4可以看出,汇聚节点和源节点的之间跳数与敌人平均追踪时间近似呈现线性关系。当汇聚节点和源节点之间的跳数相同时,本文提出的SVCRM策略在平均追踪时间上具有明显的优势。

图4 Baseline,CEM和SVCRM三种策略下的平均追踪时间

4.2不同策略下,节点始发数据包概率和陷阱长度对平均追踪时间的影响

首先我们在SVCRM策略下,进行了仿真实验,仿真数据结果显示,在相同的圆环陷阱长度下,随着节点始发概率的增加,安全时间几乎没有发生变化,几乎维持原来的水平。当节点始发概率相同的情况下,我们对比了陷阱长度为5、10、15三种情况下,平均安全时间的长短,结果显示,随着圆环陷阱跳数的增加,平均安全事件几乎呈现线性增长的规律。与此同时我们对比了CEM策略,仿真结果显示,在相同的节点始发概率和圆环陷阱长度的条件下,我们的策略具有明显的优势。

图5 在CEM和SVCRM策略下,始发数据包概率和陷阱长度对平均追踪时间的影响

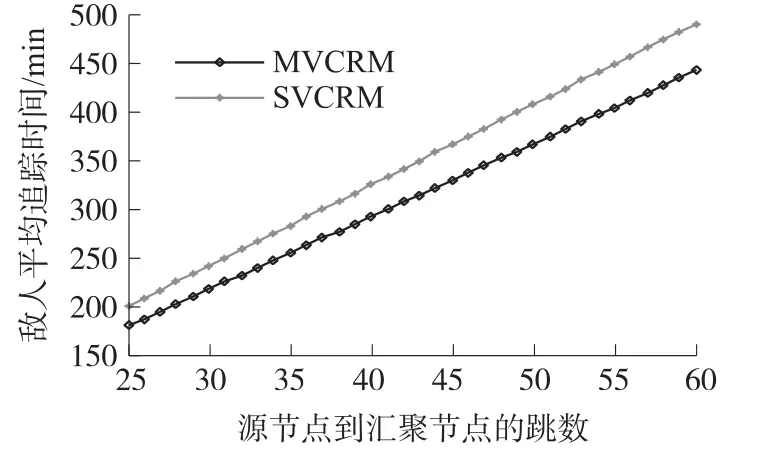

4.3SVCRM和MVCRM两种策略对敌人追踪时间的影响

从图6中,我们对改进前后的协议进行了仿真对比,从图6中可以清晰地看到经过改进和优化后的算法的优越性。在MVCRM协议中我们使用了两个虚拟圆环,相对于一个虚拟圆环的SVCRM协议来讲,前者在敌人平均追踪时间上有一个明显的提高。最重要的是我们不仅提高了敌人的平均追踪时间,而且网络中能量的平衡问题得到了有效地解决。当大量数据包在网络中传递时,SVCRM策略中,虚拟圆环上的节点面临着能量消耗严重,甚至永久时效的问题,这些将导致网络的路有空洞,最终导致这个网路功能的瘫痪,紧接着网络中的数据包便不能有效的传递和发送到汇聚节点。MVCRM协议解决了这一缺陷,在增加敌人平均追踪时间和平衡网络能量的同时又延长了网络的寿命。

图6 SVCRM与MVCRM两种策略下敌人的平均追踪时间

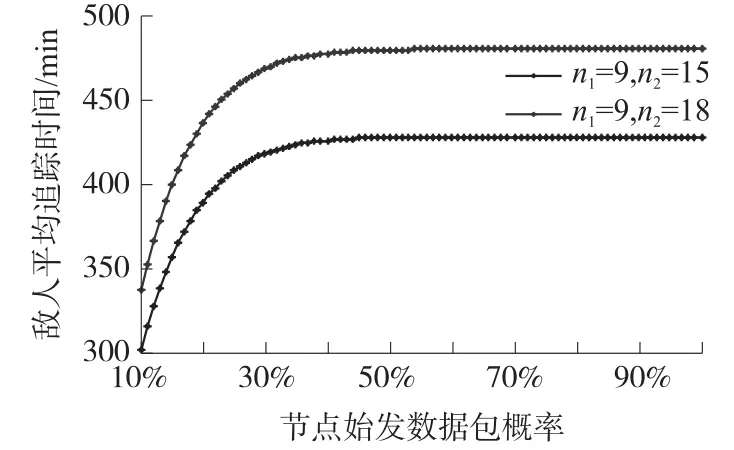

4.4MVCRM策略下,节点数据始发概率对平均追踪时间的影响

我们进行了两组实验,分别设置两组实验数据中n1(n1=9)是相同的,n2的跳数值分别是15和18。如图7所示,n2较大时,其对应的敌人平均追踪时间有着明显的优势。

图7 MVCRM策略下,节点数据始发概率对平均追踪时间的影响

5 结语

由于无线传感器网络的本质特征导致网络易受干扰攻击而导致通信失败或网络瘫痪,为消除干扰保证网络正常通信,本文研究了无线传感器网络中源节点的位置隐私保护策略。由于敌人追踪源节点的时间和它所经过的跳数直接相关,基于此本文提出了SVCRM算法,并对其进行优化提出MVCRM算法。仿真结果表明,SVCRM算法能有效地增加敌人追踪源节点位置的平均时间,同时在MVCRM策略下的平均追踪时间比SVCRM更优越。但是对于无线传感器网络来说,其网络模型和干扰攻击模型是多种多样的,在以后的研究中,我们可以对移动的源节点的位置隐私保护问题进行进一步的探索。

[1]赵仕俊,唐懿芳.无线传感器网络[M].北京:科学出版社,2013:1-3.

[2]毕俊蕾,李致远.无线传感器网络安全路由协议研究[J].计算机安全,2009(11):35-38.

[3]侯当云,吕伟杰.基于偏差迭代的干扰源定位算法[J].传感技术学报,2015,28(12):1818-1822.

[4]李江,刘学军,章玮.基于门限路由的源节点位置隐私保护协议[J].南京师大学报(自然科学版),2014(1):117-122.

[5]陈娟,方滨兴,殷丽华,等.传感器网络中基于源节点有限洪泛的源位置隐私保护协议[J].计算机学报,2010,33(9):1736-1747.

[6]Song J H,Wong V W S,Leung V C M.Wireless Location Privacy Protection in Vehicular Ad-Hoc Networks[J].Mobile Networks& Applications,2010,15(1):1-6.

[7]Mehta K,Liu D,Wright M.Protecting Location Privacy in Sensor Networks against a Global Eavesdropper[J].IEEE Transactions on Mobile Computing,2012,11(2):320-336.

[8]Na Li,Nan Zhang,Sajal K Das,et al.Privacy Preservation in Wireless Sensor Networks:A State-of-the-Art Survey[J].Ad Hoc Networks,2009,7(8):1501-1514.

[9]Mahmoud M M E A,Shen X.A Cloud-Based Scheme for Protect⁃ing Source-Location Privacy Against Hotspot-Locating Attack inWireless Sensor Networks[J].IEEE Transactions on Parallel& Distributed Systems,2011,23(10):1805-1818.

[10]Chaum D.Untraceable Electronic Mail,Return Addresses,and Digital Pseudonyms[J].Communications of the Acm,1981,24(2):211-219.

[11]Syverson P F,Goldschlag D M,Reed M G.Anonymous Connec⁃tions and Onion Routing[J].IEEE Journal on Selected Areas in Communications,1998,16(4):482-494.

[12]Kong J,Hong X.ANODR:ANonymous on Demand Routing with Untraceable Routes for Mobile Ad-Hoc Networks[J].In Proceed⁃ings of Acm International(Mobihoc’03),2003:291-302.

[13]刘学军,李江,李斌.基于最小能耗路由的源节点位置隐私保护协议[J].传感技术学报,2014,27(3):394-400.

[14]Rios R,Lopez J.Exploiting Context-Awareness to Enhance Source-Location Privacy in Wireless Sensor Networks[J].Com⁃puter Journal,2011,54(10):1603-1615.

张江南(1992-),男,汉族,河南安阳人,天津大学硕士研究生,研究方向为无线传感器网络安全;

褚春亮(1990-),男,汉族,河南南阳人,天津大学,研究方向为无线传感器网络安全。

A Scheme to Protect the Source Location Privacy in Wireless Sensor Networks

ZHANG Jiangnan,CHU Chunliang*

(School of Electrical Engineering and Automation,Tianjin University,Tianjin 3000072,China)

Source location privacy becomes more and more important in wireless sensor networks.Single virtual cir⁃cle rooting method based on fake package(SVCRM)is presented.Meanwhile an optimized SVCRM method called multiple virtual circle routing method based on fake package(MVCRM)is presented for the failure of the nodes on the virtual ring.The adversary’s average trace-back time is taken as the uppermost metric.The simulation results show that SVCRM achieves a longer ATT than other methods,and that MVCRM performs better than SVCRM.

wireless senor networks;location privacy;virtual cycle;average trace-back time

TN915.08

A

1004-1699(2016)09-1405-05

2016-03-08修改日期:2016-04-20