一种集成直觉模糊信息的激励自适应信任模型

徐 军 钟元生 万树平

一种集成直觉模糊信息的激励自适应信任模

①(江西财经大学现代经济管理学院 南昌 330013)②(江西财经大学信息管理学院 南昌 330013)

针对现有信任机制不能很好表达信任的不确定性,且缺乏有效处理分布式网络中存在的不诚实推荐和策略性欺骗等问题,该文提出一种集成直觉模糊信息的自适应信任评估模型。为了提供可信服务的实体,惩罚不良行为实体,该模型直觉模糊数。同时和行为一致性过滤不诚实推荐行为。除此之外,为了克服综合信任聚合计算中权重确定较主观的问题,给出了一种新的自适应权重分配方法。仿真实验表明,该模型在提高实体服务积极性和抑制恶意欺诈行为中,都有较好的适应性和有效性。

直觉模糊信息;信任模型;分布式网络;推荐可信度

1 引言

近年来,对等(Peer to Peer, P2P)网络技术在协作、共享和分布式计算等方面得到了广泛应用。但由于P2P网络技术的匿名性、开放性、自治性和不确定性等特征,使得网络环境中充斥着大量欺诈行为和不可信服务。为了解决这类网络安全问题,人们模拟人际网络中的信任关系,通过建立信任评估模型,可以有效地遏制开放网络中存在的恶意行为,从而降低交互失败的风险。因此,信任评估成为国内外学者研究的热点。

根据实体信任度的表示方法,已有的信任模型主要有:(1)基于概率理论信任模型。文献[1]利用最大似然估计方法获得节点的全局信任值,克服了EigenRep模型[2]迭代产生的复杂性,通过置信区间估计方法提高了精确性,同时考虑了恶意节点的攻击行为。文献[3]提出了一种分层贝叶斯信任推理模型,该模型从客体或信息源行为间可观察的相关性来改善评估方法,并且能克服不可信实体用新的身份来掩饰其较差的信誉。文献[4]从节点之间的相似性出发,结合贝叶斯条件概率公式,提出了一种概率信任传播模型。(2)基于模糊集合理论的信任模型。[5]研究了基于主观逻辑的依赖上下文的信任决策和一系列折扣算子及其几何解释。文献[6]针对只给出二项式观点的传递公式,并考虑到实体信誉环境对信任融合操作的影响,提出了基于多项式主观逻辑的扩展信任传播模型。文献[7]将主观逻辑中的不确定性进一步区分为先验(没有证据)和后验(证据失真),从而提出一种3值主观逻辑(3VSL)方法,并用于评估社会网络中实体间的信任关系。(3)基于云模型的信任模型[8,9]。文献[8]利用云模型来描述信任水平,基于节点的历史评分、推荐可信度和信任衰减特性,给出了防攻击的总体信任融合算法。文献[9]利用云模型表达无线传感网络中信任关系的不确定性,实验表明该模型能够有效地识别多种攻击行为。(4)基于证据理论的信任模型。文献[10]通过节点评分建立的基本概率分配函数来表示信息中的不确定性,分析了信任传递的有效性,并利用D-S(Dempster-Shafer)证据合成规则聚合所有推荐者的证据,从而避免了不确定性在信任传递时丢失的问题。[11]提出了的P2P信任模型,该模型利用置信度来建立基本概率分配函数模型,然后通过改进的D-S证据合成规则进行信任融合,获得节点的信任度。为避免门限值的主观设定对局部信任度计算的影响,文献[12]构造隶属度函数描述信任关系,并且通过获得的门限值和评价分布来修正推荐信任,以提高信任度量的准确程度。文献[13]为了解决直接交互的时效性和推荐信息的可靠性等问题,通过扩展D-S理论提高的信任模型的精确性和有效性。

综上所述,已有信任模型的发展奠定了坚实的理论基础。但在信任的不确定性表达,推荐实体的可靠性分析和模型的自适应性等方面仍有待进一步研究。

(1)大多模型不能很好地刻画信任的不确定性。现有基于云模型和概率理论的信任模型都是用概率来描述信任的不确定性,且须事先做出主观假设。基于模糊数学的模型,利用隶属度函数解决信任的不确定性。证据理论虽然能够解决开放网络中信任的不确定性计算问题,但大多基于证据理论的信任模型,只用信任函数和似然函数表示信任值,没有考虑不信任程度分量和不确定性程度分量对信任值的影响。

(2)多数模型对恶意行为免疫力不强。一方面不能有效抑制策略性欺骗行为,如实体通过提供优质服务赚取信任,当其积累到较高信任值时,对用户提供恶意欺诈性服务。另一方面缺乏有效的方法处理恶意推荐行为,多数模型是基于相似度的观点,来避免恶意推荐行为,但忽视了推荐行为的一致性。

(3)多数基于不确定性方法的信任模型,忽略了实体持续提供可信服务行为的重要性,从而无法激励实体继续提供高质量的服务。

(4)多数模型虽然考虑了信任的时间衰减特性,但大多衰减函数收敛过快,致使大部分的历史评分在信任评价过程中失效。

(5)已有信任评估方法在计算综合信任度时,大多事先给定或采用主观的融合计算方法如专家打分法、平均法等确定权重,使得模型具有较大的主观性,缺少自适应性和科学性。

直觉模糊理论是对传统模糊集的拓展,且同时考虑了隶属度、非隶属度和犹豫度这三方面的信息,在处理信任的主观性和不确定性方面更具有直观性。它不必事先给出知识的先验概率,与主观Bayes方法相比,具有较大的灵活性。因此,基于直觉模糊理论的信任评估方法值得深入研究。针对上述问题,本文提出了一种集成直觉模糊信息的激励自适应信任模型。该模型的信任直觉模糊数考虑了时间衰减因子和服务持续因子,并且根据不确定性特征和交互次数对信任的影响,提出了综合信任计算中的权重因子自适应分配方法。

2 基本概念

2.1直觉模糊集的概念

定义1 设是一个论域。若上存在两个映射和,使得和,且满足条件,则称和确定了论域上直觉模糊集,可记作,其中和为属于的隶属度和非隶属度。此外,若,且,则称为中元素属于的犹豫度或不确定度[14]。

2.2 直觉模糊数

2.3 直觉模糊平均集成算子

2.4 直觉模糊数的Hamming距离

5 直觉模糊熵

定义3[15]设为直觉模糊数,则其直觉模糊熵为

2.6 实体集

参与在线服务环境的实体集可分为服务提供实体、服务评估实体和服务推荐实体。服务提供实体(service provider)是指在线服务中资源提供方,即被评估的实体或目标实体,记为SP;服务评估实体(Evaluator)是指在线服务中对目标实体进行评分的实体,记为;服务推荐实体是指向评估实体推荐服务提供实体信任信息的实体,记为。

2.7 信任直觉模糊数

信任直觉模糊数TIFN(Trust Intuitionistic Fuzzy Number)是一种描述信任的数量概念。它能够细腻、全面地刻画实体间信任关系的不确定性,可以同时表示信任程度、不信任程度和不确定性程度(即犹豫度),克服了单一标度(即信任程度)的局限性,而把人思维中的“非此非彼”性包含在内,使得更贴近人的主观认识。

3 基于集成直觉模糊信息的信任评估模型

在开放的分布式网络中,实体间的交互经验是产生其信任关系的基础。对此,本文结合信任的时间衰减性和服务持续性,主要考虑两类信息源,即评估实体的交互经验和推荐实体的交互经验[8,16]。

3.1 直接信任

直接信任是指两个实体通过直接的交互活动,而相互之间建立的一种直接信任关系,信任度来源于双方根据交互质量产生的直接经验。

步骤1 评价向量归一化。为消除物理量纲的影响,根据式(4)和式(5)分别对效益型和成本型属性值处理,使得向量规范化为。具体公式为

定义5(时间衰减因子) 信任具有随时间变化而变化的特性。从心理认知角度来看,往往最近的交互行为更能反映实体的可信程度。由于现有信任模型多采用线性函数或者指数函数作为时间衰减因子,不能有效利用历史评分,对此,本文利用描述计算时间衰减特性。

如图1所示,指数函数前期收敛快后期收敛慢,经若干时间片后函数值接近0,以致绝大多数历史评分失去有效性。相反,线性函数衰减速度是恒定的,不能反映近期评分的重要性。然而,比例函数的衰减速度在前期比指数函数要低,后期比线性函数要高,正好与信任衰减特性相吻合。因此,式(9)结合指数函数和线性函数的优点,不仅能保证近期评分衰减更小,而且避免了更多历史评分失去对最终信任的影响,从而体现了信任随时间衰减的变化趋势。

步骤3 线性变换。鉴于文献[17]集成精确数为直觉模糊数的思想:(1)拟满意度越接近1,满意度越大;(2)拟不满意度越接近0,不满意度越大;(3)拟犹豫度越接近0.5,犹豫度越大。本文基于TOPSIS思想[18],利用相对接近度,分别对拟隶属度、拟非隶属度和拟犹豫度做线性变换:

图1 3种衰减函数的曲线

定义6(最近服务持续因子) 最近服务持续因子是利用实体的最近持续同类质量(可信/不可信/不确定)服务次数,根据以下S型函数计算所得到的表示实体持续提供同类质量服务的系数。

则实体对目标实体根据直接经验产生的信任隶属度,不信任隶属度和犹豫度为

根据式(16),实体对目标实体的直接信任为,其中,表示实体对目标实体的信任程度,表示实体对目标实体不信任程度。

3.2 间接信任

间接信任是指通过与目标实体交互过的其它评估实体的间接经验形成的信任[16]。然而并非所有的都是诚实可信的,往往存在不诚实的反馈夸大或诋毁目标实体。本文结合推荐实体的可信度、一致性及其直接信任,根据式(17),计算实体对目标实体的间接信任:

定义7(推荐实体可信度) 推荐实体可信度是指评估实体对推荐实体所提供信息的可信程度。利用对两者都交互过的实体的反馈相似度,来确定推荐实体可信度。

与推荐实体,与和都交互过的公共实体集合,和分别为实体和实体对中每个实体的直接信任所组成向量。与以往模型相比,由于直接信任是一个信任直觉模糊数,本文不仅考虑了实体间信任程度的相似度,而且考虑了实体间不信任程度和不确定程度的相似度,使得推荐实体可信度更加系统和全面。

定义8(推荐实体一致性) 推荐实体一致性用来描述某一推荐实体与其它实体的推荐行为的一致程度指标,设为所有推荐实体的直接信任的均值,为推荐实体对的直接信任,则为相对于所有推荐实体整体对目标实体的直接信任的偏差。因此,定义推荐实体的一致性为

3.3 综合信任

通过集成直接信任和间接信任,定义实体对目标实体的综合信任为

3.4 信任决策

本文借鉴逼近理想解的排序法思想[18],来定义实体综合信任的信任接近度,以此对目标实体进行信任排序。即计算综合信任与理想信任点、负理想信任点的距离来进行排序,若目标实体最靠近理想信任点同时又最远离负理想信任点,则为最优,否则为最劣。设实体对目标实体的综合信任为,则相应的信任接近度定义为

4 仿真实验

为了验证本文信任模型的可行性和有效性,我们利用Query Cycle Simulator[20]模拟P2P信任评估环境,通过对比EigenRep模型[2]、云模型[8]和YuBin模型[10],根据交互成功率,分析本文方法是否能够有效抑制欺骗行为。Query Cycle Simulator是斯坦福大学开发的基于P2P的文件共享系统,特别适合开放网络中多实体间交互建模研究。其中设置和,实体总数为1000个,文件总数为10000个,文件种类1000个,且所有文件均匀随机分布在各实体上,并每轮仿真由若干交互周期组成,在每个交互周期过程中,每个实体必须完成一次交互。实体的初始信任值为0.5,表示完全不确定的,即信任与不信任都有可能。

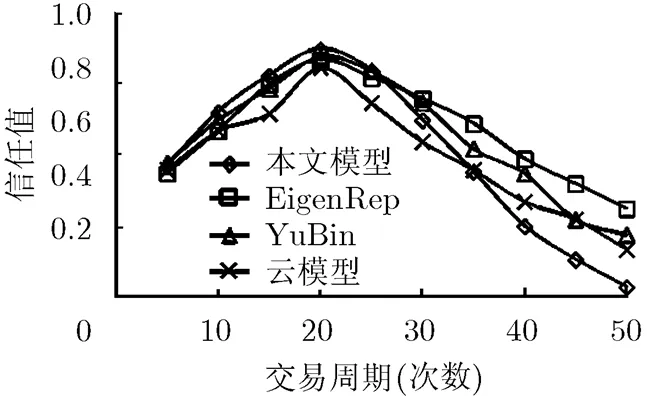

4.1 针对防信任骗取行为的仿真

本节实验模拟欺骗实体先伪装成可信服务实体积累较高的信任值,然后进行欺骗行为。该实验旨在比较4种模型对信任骗取行为的敏感程度以及惩戒效果,以检验本模型的有效性。如图2所示,当实体持续提供可信服务时,随着交易周期的逐渐增长,4种模型的信任值都呈上升趋势,其中,本文模型的信任值增长更快,这是因为待续因子对信任分量的激励作用。当实体采用不可信交互行为时,本文模型和云模型的信任值降低较快,这是因为两者的惩罚机制导致的。随着不可信交互持续进行,和云模型相比,本文模型下降得更快,这是因为持续不可信因子在逐渐变大,惩罚力度会越来越大,从而能够迅速发现欺诈行为。

4.2 针对防的仿真

本节实验模拟欺骗实体在改善信任和欺诈行为

图2 针对信任骗取行为的实验分析

间振荡,旨在比较4种模型对实体动荡行为的敏感程度以及惩戒效果,检验本模型的有效性。如图3所示,4种模型都呈锯齿状下降趋势。但是,当实体进行欺诈后,欲建立声誉时,本文模型的信任值会延迟恢复。这是因为一旦实体实施欺诈行为,最近持续可信服务因子会迅速下降,要建立声誉,必须持续提供可信任服务才行。这也说明了信任易损难获取的特点,旨在激励实体提供可信服务。

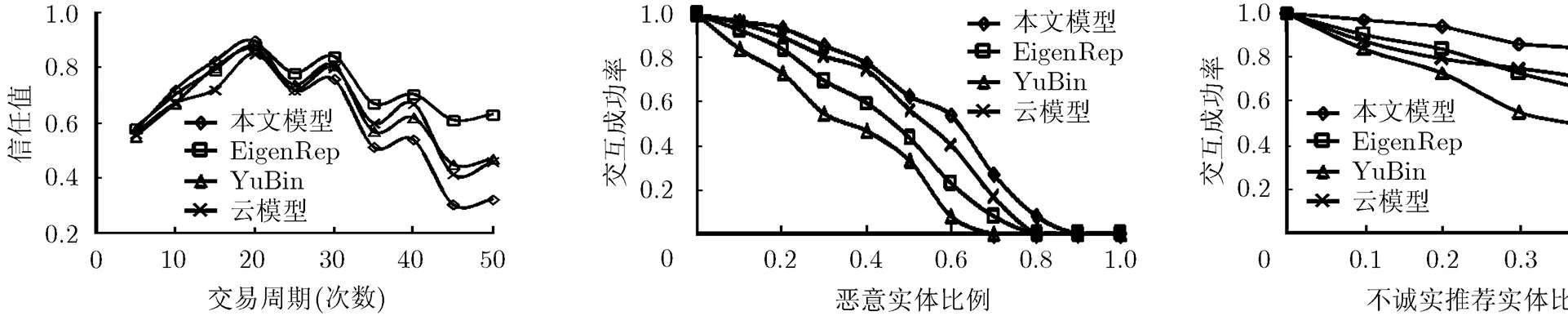

4.3 针对恶意实体规模的仿真

本节实验模拟恶意实体比率不断变化,旨在测试本文模型遏制恶意实体行为的有效性。图4显示了恶意实体百分比变化时,4种模型的交易成功率的变化情况。从中可以看出,随着恶意实体比例的增加,4种信任模型的交互成功率均逐渐下降,但本文模型和云模型下降最缓慢。这是因为这两者的识别和惩罚机制发挥作用。相较于基于云模型而言,本文模型有区分不同交互时间和不同持续因子对信任度的影响,从而有效识别恶意实体。相反,另外两种模型不能有效识别恶意实体,故会误将恶意实体当作可信实体进行交互,导致失败交互次数增多,因此交互成功率下降较快。而本文信任模型即使恶意实体比例达到50%时,本文模型的交易成功率也可达到近60%,说明本文模型能够有效地遏制恶意实体。

针对不诚实推荐实体的仿真

图5所示,随着不诚实推荐实体比例的增加,4种信任模型的交互成功率均逐渐下降,但基于云模型和本文模型下降较慢,其中本文模型最为缓慢,而且不诚实推荐实体比例达到50%时,其交易成功率仍接近0.75左右。这是因为基于云模型和本文模型都考虑了推荐实体的可信度,因而交互成功率要高些。相较于基于云模型而言,本文模型依赖于内因和外因:内因是指推荐实体的一致性指标;外因是指从推荐实体的信任程度、不信任程度和不确定程度3个方面计算推荐实体相似度。对于不诚实推荐实体,其相应的可信度和一致性程度较低,从而可以减少不诚实推荐实体对综合信任的影响。而另外两种模型没有区分推荐信任的概念,因而不能有

图3 针对策略性欺骗 行为的实验分析 图4 恶意实体比例变化时交互成功率变化 图5 不诚实推荐实体比例变化时交互成功率变化

效减少不诚实推荐实体对信任的影响,因此交互成功率下降较快。

4.5 针对通信开销的仿真

图6所示,当实体总数为100时,4种模型的网络通信开销差别不大,随着实体规模的扩大,它们的网络通信开销差别逐渐显著。其中云模型和本文模型的控制消息数明显比另外两者要少,这表明云模型和本文模型不仅具有抗欺诈能力,而且在通信开销方面也表现出较好效果。与云模型相比,本文模型的控制开销数要略微小一点。

4.6 针对实体规模的仿真

本节实验在实体恶意率固定和恶意率变化两种情况下,模拟3种实体规模的交互过程,即实体总数为100(G1)、实体总数为1000(G2)、实体总数为10000(G3),旨在分析实体规模对实验结果的影响。图7所示,在恶意率为20%的环境下,随着交易周期的增长,3种实体规模的交互成功率逐渐上升,但与规模G1相比,另外两种的规模的收敛要快,且相对较稳定,表明实体规模较大时,有效交互周期更多,以便进行实验对比分析。图中实体规模G和G3的变化曲线相对较接近,表明实体规模数达到1000时,已具备验证实验的有效性和准确性。图8所示,在第45个交易周期时,当恶意率由20%增加到70%时,规模G下降最快,这是因为G1规模最小。同时,随着交易周期的推移,我们还发现G1的交互成功率在0.17附近振荡,而G2和G3的交互成功率会回升到0.35左右,与4.3节的实验结果一致,这是因为一个恶意实体在规模大的环境中更易被遗忘。由此可见,本文设置实体数为1000可以较稳定地动态反映实体行为的变化。

5 结束语

针对现有P2P信任机制不能较好处理信任的不确定性、不诚实推荐以及权重分配较主观等问题,本文以直觉模糊理论为基础,提出了一种自适应信任模型。该模型的主要特色为:(1)为了较全面刻画信任的主观性和不确定性,模型采用信任直觉模糊数刻画,它不仅包含了可信分量,还包含不可信分量和不确定性分量;(2)以历史评分为基础,结合服务持续性因子和时间衰减因子,既能激励诚信实体提供高质量的服务,又能利用持续不可信服务因子惩罚恶意实体;(3)为了确保推荐实体的可信性,模型充分考虑了实体的相似性和行为一致性,并以此为依据赋予实体相应的权重,从而有效地减少了不诚实推荐实体对信任值的影响;(4)针对直接信任和间接信任权重因子难以客观确定的问题,提出了基于直觉模糊熵的权重自适应分配策略。最后的仿真实验验证了模型的有效性和可行性。

本文在分析研究过程中,没有考虑信息的异质性和多源性,未来将进一步研究多源异质自适应集成信任直觉模糊信息的方法,同时研究该方法在实际环境中应用以便发现更多新问题。

图6不同实体规模的网络通信开销 图7 实体恶意率固定时不同实体规模的曲线 图8 实体恶意率变化时不同实体规模的曲线

[1] 徐海湄, 齐守青, 卢显良, 等. 一种新的基于概率统计论的P2P网络信任模型[J]. 电子与信息学报, 2011, 33(6): 1314-1318. doi: 10.3724/SP.J.1146.2010.00179.

XU H M, QI S Q, LU X L,. A novel trust model of P2P networks based on theory of probability and statistics[J].&, 2011, 33(6): 1314-1318. doi: 10.3724/SP.J.1146.2010.00179.

[2] KAMVAR S D, SCHLOSSER M T, and GARCIA-MOLINA H. The eigentrust algorithm for reputation management in P2P networks[C]. Proceedings of 12th International World Wide Web Conference, Budapest, 2003: 640-651.

W T, LUCK M, ROGERS A,. An efficient and versatile approach to trust and reputation using hierarchical bayesian modeling[J]., 2012, 193: 149-185.

[4] 张绍武, 林鸿飞, 刘晓霞, 等. 基于概率的信任传播模型[J]. 计算机科学, 2014, 41(8): 90-93.

ZHANG S W, LIN H F, LIU X X,. Trust propagation based on probability[J]., 2014, 41(8): 90-93.

[5] CERUTTI F, TONIOLO A, OREN N,. Subjective logic operators in trust assessment: an empirical study[J]., 2015, 17(4): 743-762.

[6] 田俊峰, 吴丽娟. 基于多项式主观逻辑的扩展信任传播模型[J]. 通信学报, 2013, 34(5): 12-19.

TIAN J F and WU L J. Multinomial subjective logic based extended trust propagation model[J]., 2013, 34(5): 12-19.

[7] LIU G, YANG Q, WANG H,. Assessment of Multi-hop interpersonal trust in social networks by three-valued subjective logic[C]. IEEE Conference on Computer Communications, Shanghai, 2014: 1698-1706.

[8] 李致远, 王汝传. P2P电子商务环境下的动态安全信任管理模型[J]. 通信学报, 2011, 32(3): 50-59.

LI Z Y and WANG R C. Dynamic secure trust management model for P2P e-commerce environments[J]., 2011, 32(3): 50-59.

[9] 徐晓斌, 张光卫, 王尚广, 等. 基于轻量云模型的WSN不确定性信任表示方法[J]. 通信学报, 2014, 35(2): 63-69.

XU X B, ZHANG G W, WANG S G,. Representation for uncertainty trust of WSN based on lightweight-cloud[J]., 2014, 35(2): 63-69.

[10] YU B and SINGH M P. An evidential model of distributed reputation management[C]. Proceedings of the First International Joint Conference on Autonomous Agents and Multi-agent Systems: Part 1. Bologna, 2002: 294-301.

[11] 田春岐, 邹仕洪, 王文东, 等. 一种新的基于改进型DS证据理论的P2P信任模型[J]., 2008, 30(6): 1480-1484.

TIAN C Q, ZOU S H, WANG W D,A new trust based on advance D-S evidence theory for P2P networks[J].&, 2008, 30(6): 1480-1484.

[12] 蒋黎明, 张宏, 张琨, 等. 开放系统中一种基于模糊修正的证据信任模型[J]., 2011, 33(8): 1930-1936. doi: 10.3724/SP.J.1146.2011.00063.

JIANG L M, ZHANG H, ZHANG K,. An evidential trust model with fuzzy adjustment method for open systems[J].&, 2011, 33(8): 1930-1936. doi: 10.3724/SP.J.1146.2011.00063.

IANG L, XU J, ZHANG K,.A new evidential trust model for open distributed systems[J]., 2012, 39(3): 3772-3782.

[14] XU Z and CAI X. Intuitionistic Fuzzy Information Aggregation[M]. Springer Berlin Heidelberg, 2012: 4-16.

[15] 雷英杰, 赵杰, 路艳丽, 等. 直觉模糊集理论及应用[M]. 北京: 科学出版社, 2014: 90-95.

LEI Y J, ZHAO J, LU Y L,. Theory and Application of Intuitionistic Fuzzy Set[M]. Beijing: Science Press, 2014: 90-95.

[16] 韩祺祎, 任梦吟, 文红. 基于拓扑势的P2P社区推荐信任模型[J]. 电子与信息学报, 2015, 37(6): 1279-1284. doi: 10.11999/ JEIT141303.

HAN Q Y, REN M Y, and WEN H. Topological potential based recommendation trust model for P2P communities system[J].&, 2015, 37(6): 1279-1284. doi: 10.11999/JEIT141303.

[17] YUE Z. Aggregating crisp values into intuitionistic fuzzy number for group decision making[J]., 2014, 38(11): 2969-2982.

[18] TZENG G H and HUANG J J. Multiple Attribute Decision Making: Methods and Applications[M]. Florida: CRC Press, 2011: 342-366.

[19] 吴大鹏, 冯誉, 王汝言, 等. 恶意节点容忍的间断连接无线网络消息转发策略[J]. 电子与信息学报, 2015, 37(7): 1591-1597. doi: 10.11999/JEIT141198.

WU D P, FENG Y, WANG R Y,. Malicious node tolerant packet forwarding mechanism for intermittently connected wireless network[J].&, 2015, 37(7): 1591-1597. doi: 10.11999/JEIT141198.

[20] The stanford P2P sociology project[OL]., 2000.

徐 军: 男,1982年生,博士,讲师,研究方向为可信计算和模糊决策.

钟元生: 男,1968年生,博士,教授,博士生导师,研究方向为.

万树平: 男,1974年生,博士,教授,博士生导师,研究方向为管理决策分析、金融工程和信息融合.

Foundation Items: The National Natural Science Foundation of China (71361012, 61263018), The Science and Technology Project of Jiangxi province educational department of China (GJJ151601), The Colleges Humanities Social Science Research Project of Jiangxi Province (JC1338), The Young Foundation of Jiangxi University of Finance and Economics

XU Jun①②ZHONG Yuansheng②WAN Shuping②

①(& Management, Jiangxi University of Finance and Economics, Nanchang 330013, China)②(College of Information Technology, Jiangxi University of Finance and Economics, Nanchang 330013, China)

, an adaptive trust model based on(IFI) is proposed. Firstly, in order to incentivize entities providing trustworthy service and punish entities taking along malicious behavior, an approach on aggregating IFI is constructed to compute the direct trust intuitionistic fuzzy numbers which contain the latest permanence factor and the time decay factor. Then, the recommendation credibility and uniformity are defined to detect dishonest recommendation. Subsequent, an adaptive weighted approach is developed to avoid distributing the weights of direct and indirect trust subjectively. The simulation experiments demonstrate that the proposed model not only is robust on malicious attacks, but also has better adaptability and effectiveness.

TN915

A

1009-5896(2016)04-0803-08

10.11999/JEIT150750

2015-06-24;改回日期:2015-12-18;网络出版:2016-02-19

徐军 xujun1028@126.com

国家自然科学基金(71361012, 61263018),江西省教育厅科学技术研究项目(GJJ151601),江西省高校人文社会科学研究项目(JC1338),江西财经大学青年基金