可信网络连接安全协议与访问控制体系设计

王明书

(总参通信工程设计研究院,辽宁 沈阳110005)

可信网络连接安全协议与访问控制体系设计

王明书

(总参通信工程设计研究院,辽宁 沈阳110005)

针对现阶段可信网络在连接与控制方面存在问题,分析现有可信网络实体功能、结构层次和接口协议,提出包含完整度量收集器在内的全新可信网络连接体系架构,重新设计以EAP-TNC数据包为核心的安全网络协议及访问控制体系。通过设置网络带宽、终端状态和可信等级等多项指标,对体系访问控制和连接性能进行实验测试。结论表明,可信网络连接安全协议和访问控制体系可使终端以安全可控的方式访问网络,具备良好的安全性和可用性。

可信网络;连接体系;安全协议;访问控制

0 引言

由于传统网络存在固有的脆弱性,用户行为难以得到有效控制,网络安全无法得到可靠保障。为解决该问题,隶属于可信计算组织(TCG)[1]的可信网络连接工作组提出了以终端为出发点将可信计算引入网络的观点,将计算信任链延伸扩展至网络。目前,国际上流行3种可信网络体系架构:NAC、NAP和TNC等,其基本原理都是在终端接入网络前对用户的身份进行认证,如通过则对终端平台进行认证,再对其可信状态进行度量,满足接入策略则允许其接入网络,否则将被连接至指定区域进行隔离修复以提升其安全性[2]。三种架构中,NAC侧重于接入设备,NAP侧重于终端,TNC侧重于可信计算。通过全新可信网络连接与访问控制体系架构设计,解决了现阶段可信网络在连接与控制方面存在的管控措施不完善等问题,通过实时监测终端安全状态变化,动态调整网络访问权限等手段,提升了访问终端与接入网络信息交互的安全性。

1 可信网络连接概述

1.1可信网络连接原理

可信网络连接是接入网络控制系统,对接入网络的终端的可信状态进行判断,根据安全状态的不同,实现相应的网络接入控制[3]。可信网络连接的工作原理是在终端发出接入请求后,对终端进行身份认证和安全认证,若其可信状态满足系统接入策略则允许接入网络,否则将被连接至隔离区域,对不符合接入策略的部分进行修复直至成功接入网络[4]。整个流程保证了网络的安全性和终端的可信性。

1.2可信网络连接架构

连接架构分为网络访问层、完整评估层和完整度量层3个层次,包括访问请求者和策略执行点等实体,通过IF-M、IF-PEP等接口进行通信。

架构实体由访问请求者(AR)、策略执行点(PEP)、策略决策点(PDP)、元数据访问点服务器(MAP)和元数据访问点客户端(MAPC)等五部分组成。AR通过收集终端平台完整性可信信息并发送至PDP以建立网络连接,包括完整度量收集器(IMC)、TNC客户端(TNCC)和网络访问请求者(NAR)三个子实体;PDP依据本地安全策略对AR的访问请求进行决策判定,包括完整度量验证器(IMV)、TNC服务器(TNCS)和网络访问决策者(NAA);PEP通过征询PDP以决定是否允许AR接入;MAP负责存储终端状态和策略信息;MAPC利用来自MAP信息生成系统策略控制网络访问行为,同时负责向MAP回馈动态安全信息。

接口协议包括IF-TNCCS、IF-M、IF-T和IF-PEP等4类。TNCC和TNCS通过IF-TNCCS接口连接,保证IMC和IMV间的测量信息传递;IMC和IMV通过IF-M接口连接,保证提供商信息传递;IF-T用于网络授权传递,负责可信终端中AR实体与PDP实体间的信息传送;IF-PEP是策略执行点接口协议,负责PDP与PEP间的信息传送。

架构自下而上分为网络访问层、完整评估层和完整度量层。网络访问层用于兼容802.1X和VPN等传统网络技术,包括网络访问请求者(NAR)、网络访问决策者(NAA)和网络访问执行者(NAE)等实体;完整评估层负责评估请求访问网络的实体的完整性,包含TNC服务器(TNCS)和TNC客户端(TNCC)等实体;完整度量层负责收集和鉴别可信终端的完整性信息,包括完整度量收集器(IMC)和完整度量验证器(IMV)等实体。

2 可信网络连接体系设计

2.1全新可信网络连接架构设计

当前,TNC体系发展较为成熟,在可信网络构建全生命周期应用十分广泛。然而,在应用中仍然存在以下几点问题:可信终端安全保护机制不够完善、缺乏双向评估机制、缺乏有效的安全协议支持[5]、访问控制体系僵化及无法根据可信等级实现动态控制[6]。为解决以上问题,设计可信网络连接架构和功能实体如图1所示。

图1中,在内部网络中增加了完整度量收集器(IMC),用于收集内部网络中各个节点的安全属性,发送至完整度量验证器(IMV)进行认证,实现对可信终端的有效度量,对于不可信的终端直接拒绝或隔离修复,有效保证内部网络安全;元数据访问点客户端负责实时收集终端可信状态,可信等级控制器根据状态予以分析评估,从而实现控制终端可信等级并分配访问权限,保证各个实体间信息交互安全。

图1 可信网络连接架构和功能实体

2.2安全网络协议设计

安全网络协议主要保障实体间信息传递的安全性[7]。根据图1所示内容,需在以下4个部分建立安全保护机制:① 完整度量层和完整评估层间的信息交互过程;② 完整度量收集器(IMC)和完整度量验证器(IMV)间的信息交互过程;③ 认证信息交互过程;④ 决策信息交互过程。①和②主要依托完整度量层和完整评估层实现,③和④主要依托网络访问层在交换机、服务器和AR间实现。

在①和②的实现过程中,TNC服务器在接收接入请求后通知网络和终端提交实时安全状态,完整度量收集器(IMC)将两者的度量信息传递至完整度量验证器(IMV),后者认证后将网络可信状态和终端认证结果转发至服务器,通过后对内部节点信息进行加密,发送至外部终端,解密后显示内部节点的可信状态。整个过程实现了外部终端和内部节点的双向安全度量,有效提高了可信网络的可靠性。

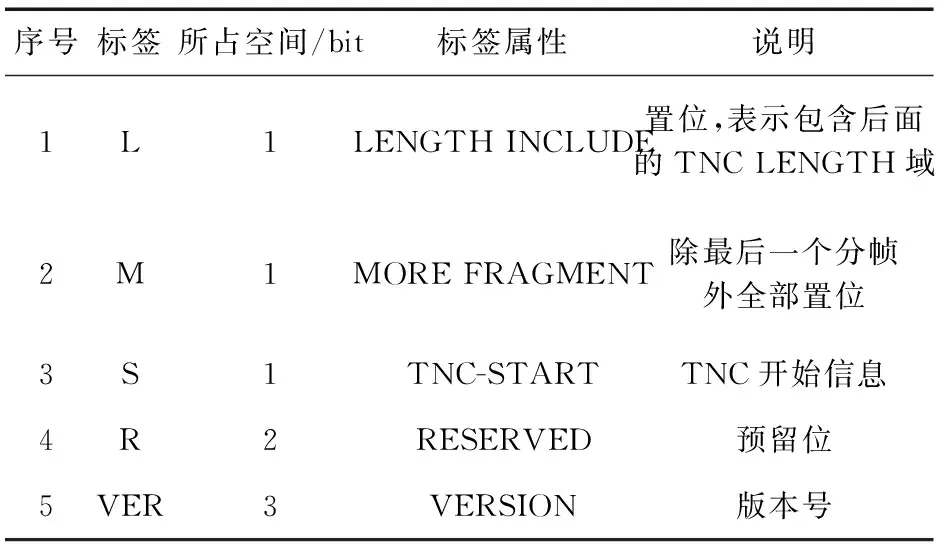

网络访问层中,为保证数据包跨网络传送,其应符合EAP-TNC数据包格式要求。现有EAP-TNC数据包尚无法对数据完整性实施有效校验,难以保证数据包不被篡改,不能确保有序实现安全属性的传送[8]。为解决以上问题,对EAP-TNC数据包和Flag标签进行重新设计和分配,将EAP-TNC数据包的R标签属性扩展至2 bit,VER标签属性扩展至3 bit。通过扩展标签属性,在提供一定的预留空间的基础上,实现有序传送安全度量信息,全新EAP-TNC数据包Flag标签属性如表1所示。

表1 Flag标签属性

2.3访问控制体系设计

在深入研究TNC体系的基础上,设计可信网络访问控制体系如图2所示。按照可信网络访问控制逻辑设计要求划分四个层级,分别部署相应的安全技术,形成安全可靠的有机整体。

图2 可信网络访问控制体系

与现有TNC体系[9]相比较,在结构层次设计方面,可信网络访问控制体系可划分为系统访问控制层、网络访问控制层、用户访问控制层和网络态势感知层。其中,系统访问控制层评估访问请求者安全等级,并根据评估结果分配访问角色和访问权限;网络访问控制层负责访问请求者的完整性度量和网络接入,动态监控网络活动,执行可信逻辑策略;用户访问控制层负责访问请求者的身份认证维护和密钥生成管理;网络态势感知层基于规则库提取指标信息,用于反映系统管理、监控、网络连接及应用服务状态,同时运用SPA方法[10]和D-S证据理论方法[11]加权评估不同时段的网络安全态势,结合评估结论运用Box-Jenkins等计算模型[12]预测可信网络安全态势变化趋势。

与现有TNC体系相比较,在功能实体设计方面,可信网络访问控制体系增加了跨域管理控制、身份管理控制、密钥管理控制、认证服务控制、时间约束控制、应用管理控制、角色权限控制和安全评估控制等实体。在用户访问控制层中,跨域管理控制负责域间实体的身份注册和交叉认证;身份管理控制和密钥管理控制针对用户设计,负责对其身份进行标识和维护,以及为应用生成和维护密钥;认证服务控制针对访问请求者设计,负责对其身份进行认证。在系统访问控制层中,时间约束控制为会话分配访问时间;应用管理控制负责管理应用及针对用户访问进行授权;角色权限控制负责为访问请求者分配访问角色和权限;安全评估控制负责对访问请求者可信状态进行综合评估。

3 仿真实验分析

为全面检验可信网络连接与访问控制体系各方面性能,结合访问终端安全状态多样化特征实际,建立仿真实验环境,通过模拟终端安全属性变化,对网络访问控制能力和网络连接性能进行综合测试。

3.1实验环境及结论

客户端实验环境包括安装CentOS 7操作系统和Windows 7操作系统的计算机、WPA-Supplicant客户端和TPM2.0组件等;服务器实验环境包括认证服务器和资源管理服务器、FreeRadius-Server服务器软件和TPM2.0组件等;内部网络采用支持802.1X和Radius协议的Cisco交换机搭建。

在网络访问控制测试实验中,根据访问终端类型和状态选择不同的测试方式,得出相应的测试结论。访问控制测试要素及结论如表2所示。

表2 访问控制测试要素及结论

在网络连接性能测试实验中,为尽量减少干扰因素,保证性能分析结论的准确性和适用性,每轮测试分20次进行,结果取20次实验结果的平均值。性能测试结论如表3所示。

表3 连接性能测试要素及结论

3.2性能分析

根据实验结论数据可知,在网络访问控制方面,体系具备如下特点:① 体系具备隔离修复和拒绝访问的功能。终端在身份认证无法通过的情况下直接拒绝访问;可信等级为Untrusted时隔离修复,修复后若仍为Untrusted则视为认证失败,拒绝访问;② 体系具备动态访问控制功能。在终端通过认证后,体系通过监测机制实时监测终端,当发生攻击行为后,动态改变体系可信等级,实时调整访问权限;③ 体系具备分层次网络访问功能。体系能够根据接入终端状态评估其可信等级并授予相应的访问权限,同时建立网络资源分层机制,在满足终端网络访问需求的基础上,有效避免不对称访问带来的安全隐患。

在网络连接性能方面,基于同等网络环境和操作系统的前提下,全新设计的TNC相比现有TNC在认证时间上具备一定优势;当操作系统相同而网络环境不同时,认证时间随着网络环境质量的提升而缩短;当网络环境相同而操作系统不同时,基于CentOS 7操作系统的认证时间要优于基于Windows 7操作系统的认证时间。

通过结论分析可得:可信网络连接与访问控制机制可针对终端实现统一身份认证和访问授权;实时动态监测终端,使之严格按照可信等级对称访问网络;可预测可信网络安全态势变化;具备一定的连接性能优势。

4 结束语

当前网络环境复杂多变,传统网络安全解决方案在保护物理安全、拓扑安全、应用安全和管理安全等方面显现出诸多不足[13],使网络信息交互风险日益增大。可信网络连接安全协议与访问控制体系将被动防御转变为主动检测,通过扩展EAP-TNC数据包Flag标签属性,细分访问控制结构层次,对接入网络的终端实施身份认证、权限等级评估和安全等级划分等可信操作,改善现有架构在网络安全协议和动态控制方面存在的问题,从而提供差异化服务,使网络连接和安全防护能力得以全方位提升。

[1]Robert D D.Optical Network Management and Control[J].Proceedings of the IEEE,2012,100(5):132-159.

[2]Trusted Computing Group.TCG Trusted Network Connect TNC Architecture for Inter operability[EB/OL].http://www.trusted computinggroup.org,2012.

[3]崔善童.基于改进型可信网络连续的动态网络控制的设计和研究[D].上海:东华大学,2014:6-7.

[4]LIANG Zhi-gang,CHEN Yu-hai.The Design and Implementation of Single Sign-on based on Hybrid Architecture[J].Journal of Networks,2012(1):178-186.

[5]Rexford J,Dovrolis C.Future Internet Architecture:Cleanslate Versus Evolutionary Research[J].Communications of the ACM,2010,53(9):19-23.

[6]MA Jian-feng,MA Zhuo,WANG Chang-guang,et al.Architecture of Trusted Network Connect[J].Security Access in Wireless Local Area Networks,2009:411-433.

[7]Martinez-Garcia A,Moreno-Conde A,Jodar-Sanchez F,et al.Sharing Clinical Decisions for Multimorbidity Case Management Using Social Network and Open-Source Tools[J].J Biomed Inform,2013,46(6):978-982.

[8]Poritz J,Schunter M,Van H E,et al.Property Attestation-Scalable and Privacy-Friendly Security Assessment of Peer Computers[R].Technical Report RZ3548,2004.

[9]Chen L,Landfermann R,Loehr H,et al.A Protocol for Property-Based Attestation.Proceedings of the First ACM Workshop On Scalable Trusted Computing[M].USA:ACM Press,2006:7-15.

[10]Yu R W,Wang L N.Behavior-based Attestation of Policy Enforcement among Trusted Virtual Domains[J].Journal of Networks,2010,6(5):643-649.

[11]Ulrich G,Benjamin J,Dennis L.Mutual Remote Attestation:Enabling System Cloning for TPM based Platforms[J].Security and Trust Management Lecture Notes in Computer Science,2012:193-203.

[12]Ma Z,Ma J F.An Efficient Authentication Protocol for WLAN Mesh Networks in Trusted Environment[J].IEICE Transactions on Information and Systems,2010,E93-D(3):430-435.

[13]Mansfield-Devine S.Singlesign-on:Matching Convenience with Security[J].Biometric Technology Today,2011(7),2011(7):6-16.

Design of Trusted Network Connection Security Protocol and Access Control Architecture

WANG Ming-shu

(Communication Engineering Design and Research Institute of the General Staff of PLA,Shenyang Liaoning 110005,China)

In order to solve the connection and control problems of trusted network,the entity function,architecture and interface protocol of trusted network are analyzed,a new trusted network connection architecture,including the integrity measurement collector,is proposed,the security network protocol and access control architecture based on EAP-TNC data packet are designed.By setting specifications such as network bandwidth,terminal state and reliability level,the performance of the basic connection and access control is tested.The result shows that based on the connection security protocol and access control architecture of trusted network,the terminal equipment can access the network in a secure and controllable way,and the security and availability are improved.

trusted network;connection architecture;security protocol;access control

10.3969/j.issn.1003-3114.2016.05.04

引用格式:王明书.可信网络连接安全协议与访问控制体系设计[J].无线电通信技术,2016,42(5):14-17.

2016-05-11

王明书(1983—),男,工程师,主要研究方向:计算机软件与信息安全。

TP393.08

A

1003-3114(2016)04-14-4