一种应用于业务系统的保护方法及系统

厦门锐思特软件科技有限公司 陈经途 唐坤军

一种应用于业务系统的保护方法及系统

厦门锐思特软件科技有限公司陈经途唐坤军

该文论述一种应用于业务系统的保护方法及系统,其中的保护系统有两个插件:第一插件包括接收模块、发送模块、加密模块、解密模块、网络监控模块、权限控制模块、Activex控件模块、文件系统监控模块;第二插件包括校验模块、准入控制模块。校验模块用于校验第一插件的认证信息和版本;服务器包括发送模块、接收模块、存储模块、配置模块。其中的保护方法包括准入控制过程、加密过程和解密过程。该保护方法和系统可对业务系统进行加密和设置操作权限,进一步提高了业务系统的安全性,防止非授权用户进行非法操作。

系统加固 业务系统 保护数据 加密访问 控制文件加密

1 概述

随着计算机技术的广泛应用,为了提高工作效率,方便作业管理和商业数据分析等,各行各业都广泛应用相对应的业务系统,比如OA、ERP、BI等。由于计算机一般都会与互联网连接,且具有磁盘驱动器和USB接口,通过拷贝、另存、下载等手段很容易把业务系统的数据通过互联网传送到其他计算机上,或者被拷贝到磁盘或U盘中,使存储在业务系统的重要数据、文档很容易被非法泄露,使原数据所有者的利益受到威胁。

为了防止存储在业务系统的数据被非法访问和泄露,现有的技术中一般是通过账号的权限进行控制,来控制某些页面的访问。然而该方法只能粗犷地进行一刀切管理,最后只能是能看或者不能看两种情况,无法达到既能看又能进行细分的权限控制和管理,在使用业务系统时既不够人性化,又没有有效的安全防范。

2 系统框架

本文论述一种应用于业务系统的保护系统,含有两个插件,其中第一插件包括接收模块、发送模块、加密模块、解密模块、网络监控模块、权限控制模块、Activex控件模块、文件系统监控模块,所述接收模块将接收的权限信息给所述权限控制模块,所述加密模块根据所述网络监控模块设置的加密标志位进行加密,所述文件系统监控模块向解密模块提供解密密钥,并对解密后的数据进行相应权限控制。

第二插件,包括校验模块、准入控制模块,所述校验模块用于校验第一插件的认证信息和版本。

服务器包括发送模块、接收模块、存储模块、配置模块。所述配置模块对策略配置信息进行操作,并通过所述存储模块传递给所述发送模块。

其中,所述第一插件的接收模块进一步接收服务器发送模块发送的解密密钥、所述策略配置信息。

第一插件的发送模块用以发送第一插件的日志信息和所述加密模块产生的随机密钥,对所述业务系统下载的数据进行加密,并将密钥通过所述第一插件的发送模块发送到所述服务器存储。

本文论述一种应用于业务系统的保护方法包括准入控制过程,其进一步的步骤包括:

步骤一,插件截获终端访问业务系统的请求,判断所述终端是否安装了加密模块,如果安装了加密模块则继续步骤二,否则执行步骤三。

步骤二,所述插件获取所述终端的加密模块句柄,通过所述句柄获取所述加密模块相关信息,使用所述相关信息和所述插件相关信息进行验证,如果验证通过则允许所述终端继续访问所述业务系统,否则执行步骤三。

步骤三,所述插件如果没有检测到所述终端的加密模块,那就禁止所述终端继续访问业务系统。

加密过程包括:

步骤一,加密所述插件获取所述服务器策略,包括设置所述服务器的相关配置、策略、终端安装所述插件,去所述服务器请求相关策略。

步骤二,所述插件从所述服务器获取策略,并进行存储。

步骤三,对所述终端的网络行为进行检测,当发现所述终端访问了所述业务系统时,检查所述插件是否设置了加密标志位,如果设置了则执行步骤四,否则执行步骤五。

步骤四,对从所述业务系统下载的数据进行加密。

步骤五,设置并记录加密标志位。

解密过程包括:

步骤一,所述插件截获到所述业务系统要对加密文件进行读取,首先去所述服务器获取密钥和权限。

步骤二,所述插件使用获取的密钥对所述加密文件进行解密,完成解密操作后,完成读操作。

步骤三,根据获取的权限,对解密后的数据进行相应权限控制。

所述加密模块相关信息包括模块版本,校验信息。

3 具体实施方式

为进一步阐述本保护方法,达到预定目的,下文结合附图及较佳实施例,对依据该方法及系统的具体实施方式、特征及功效说明如下:

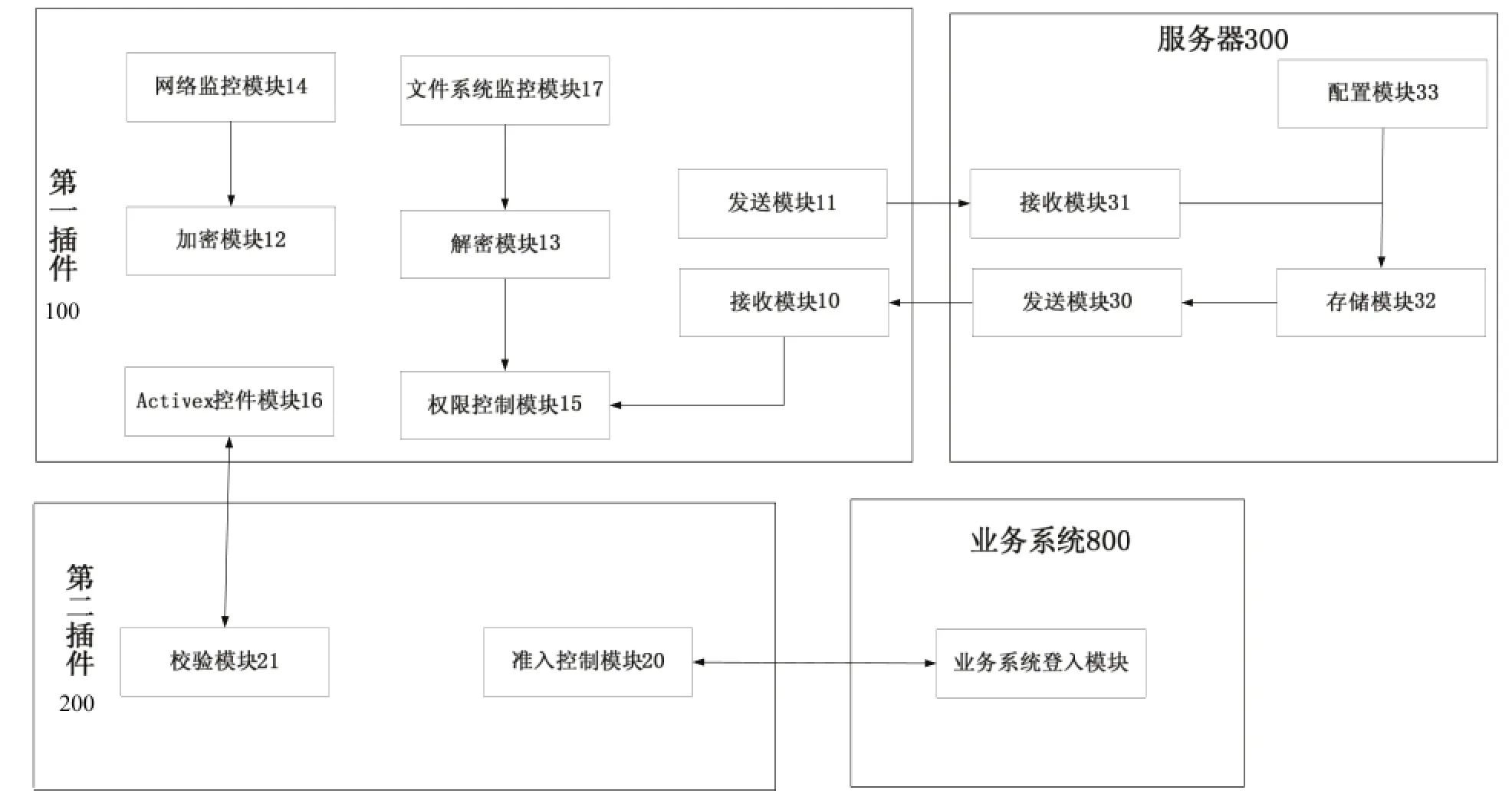

如图1所示,本保护业务系统的构成包括第一插件100、第二插件200和服务器300。

图1 系统组成框图

其中,第一插件100包括接收模块10、发送模块11、加密模块12、解密模块13、网络监控模块14、权限控制模块15、Activex控件模块16、文件系统监控模块17。第二插件200包括校验模块21、准入控制模块20。服务器300包括发送模块30、接收模块31、存储模块32、配置模块33。

具体而言,该系统各模块的工作过程如下:

在第一插件100中,接收模块10、接收服务器300发来的解密所需要的密钥、服务器300对第一插件100进行的相关策略配置,以及解密后所需要进行控制的相关权限信息。

发送模块11向服务器300的接收模块31发送第一插件100的相关日志信息、发送第一插件100加密模块12产生的随机密钥。

加密模块12产生随机密钥,并对业务系统800下载的数据进行加密,并发送密钥到服务器300端进行存储备份。

解密模块13解密密钥,使用解密后的密钥对密文进行解密。

网络监控模块14在网络tdi层进行网络数据包监控,当发现有匹配策略的url时,设置加密标志位。

权限控制模块15利用钩子、进程注入等技术实现对解密后的数据进行相应权限控制。

Activex模块 16注册 activex控件,目的是让第二插件200进行读取该控件,并判断是否安装第一插件100并且是合法的。

文件系统监控模块 17利用内核级的钩子对文件的读写操作进程拦截,修改加密缓存,达到透明加解密的目的。

在第二插件200中,当有终端400访问业务系统800时,准入控制模块20对该终端400进行检测,通过Javascript语言获取第一插件100模块16的句柄,如果获取成功,再通过该句柄获取并且将第一插件100的版本、校验码等信息与第二插件200进行校验,如果校验通过,则准入控制模块放行,允许终端400访问业务系统800,否则禁止终端400访问业务系统800。

校验模块21校验终端400第一插件100版本,校验终端400第一插件100认证信息。

在服务器300中,发送模块30根据终端400第一插件100发送过来的请求进行解析,并把第一插件100需要的信息回送给第一插件100。接收模块31接收从第一插件100发过来的命令请求、日志信息;存储模块32存储策略信息;配置模块33对策略信息进行增加、修改、删除等操作。

应用上述业务系统的保护方法中,包括服务器的设置、准入控制、加解密过程等几个方面内容。其中准入控制如图2所示。

图2 准入控制的流程示意图

将第二插件200的准入控制模块20安装在本业务系统首页,当终端400访问业务系统800时,会首先运行准入控制模块20,具体步骤如下:

步骤201:通过Javascript获取第一插件100的Activex控件模块16句柄。

步骤202:步骤201,获取句柄失败,执行步骤203。

步骤203:准入控制返回禁止,阻止终端400访问业务系统800。

步骤204:步骤201获取句柄成功,执行步骤205。

步骤205:通过步骤201获取的句柄,读取第一插件100的版本信息、校验信息等。成功读取信息后与第二插件 200的校验信息进行比较,如果版本信息不对或者校验信息无法匹配,执行步骤 206;否则如果版本信息正确并且校验信息业匹配,执行步骤207。

步骤206:执行步骤203。

步骤207:执行步骤208。

步骤208:返回允许。

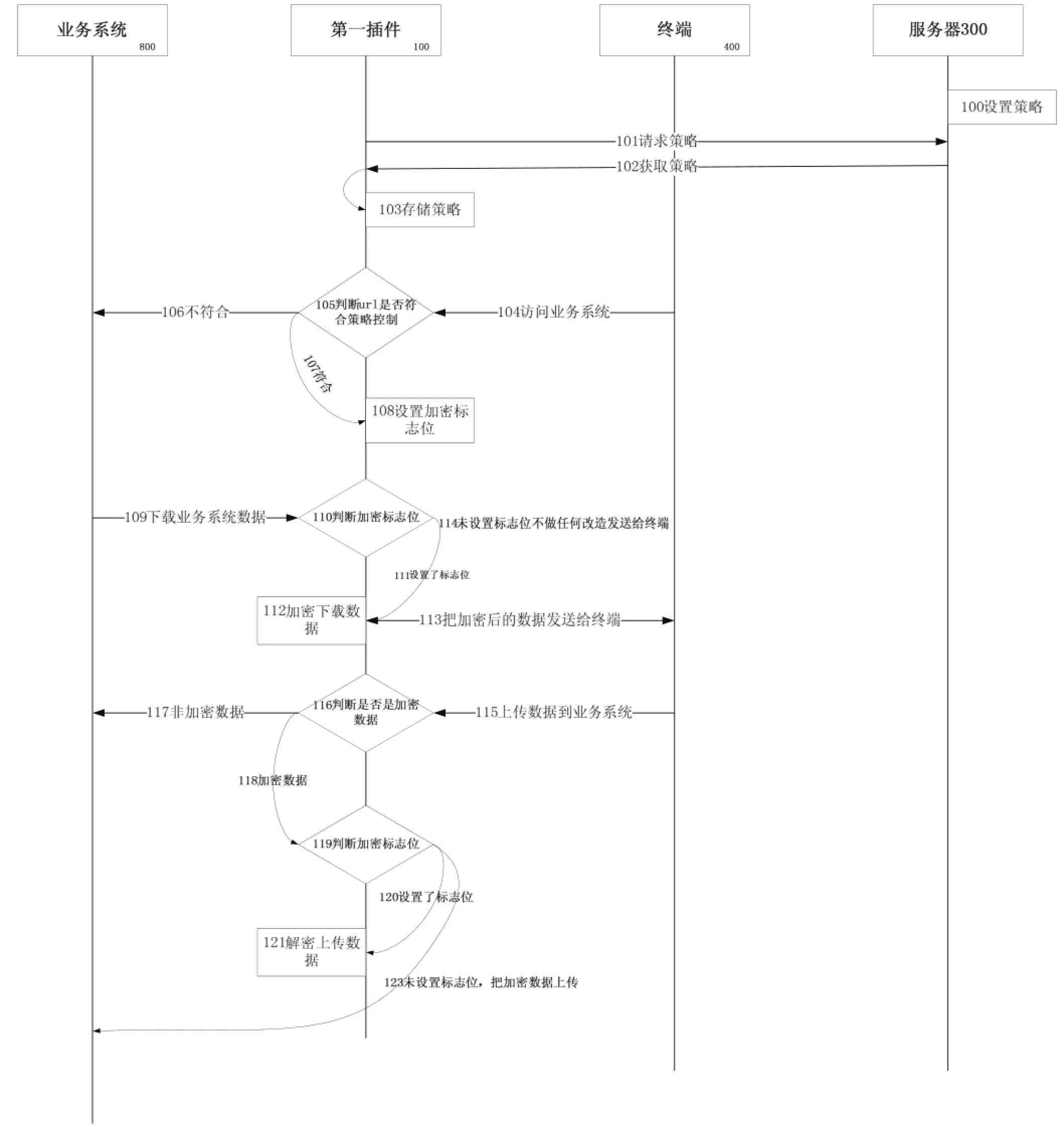

图3给出了本保护业务系统800方法中加解密过程的示意图。

步骤100:设置服务器300的相关配置、策略等。

步骤101:终端400安装第一插件100,去服务器300请求相关策略。

步骤102:获取策略。

步骤103:存储获取到的策略。

步骤104:终端400访问业务系统800。

步骤105:判断访问业务系统800的url是否符合受控的条件。

步骤106:不符合受控条件,第一插件100不做任何动作。

步骤107:符合受控条件,执行步骤108。

步骤108:设置加密标志位。

步骤109:浏览或下载受控业务系统800数据。

步骤110:判断加密标志位。

步骤111:设置了标志位,执行步骤112。

步骤112:加密下载或浏览的受控业务系统800数据。

步骤113:把加密后的数据发送给终端400。

步骤114:未设置加密标志位,第一插件100不做任何处理,把数据返回给终端400。

步骤115:上传数据到受控业务系统800。

步骤116:判断上传的数据是否是加密数据。

步骤117:如果步骤116判断是非加密数据,那就直接把数据发送给受控业务系统800。

步骤118:如果步骤116判断是加密数据,执行步骤119。

步骤119:判断加密标志位。

步骤120:如果步骤119判断设置了加密标志位,则执行步骤121。

步骤121:解密数据。

步骤122:上传解密数据。

步骤123:如果步骤119判断未设置加密标志位,则直接将加密数据上传到受控业务系统800。

图3 加解密过程的流程示意图

服务器300设置过程如图4所示。

步骤300:配置或修改需要保护的业务系统800url地址,并设置相关规则。

步骤301:存储配置数据。

步骤302:终端400发送请求,获取规则策略。

步骤303:解密终端400发送过来的请求包。

步骤304:解析请求。

步骤305:组包策略信息。

步骤306:加密组包策略信息。

步骤307:根据请求返回结果。

图4 服务器设置的流程示意图

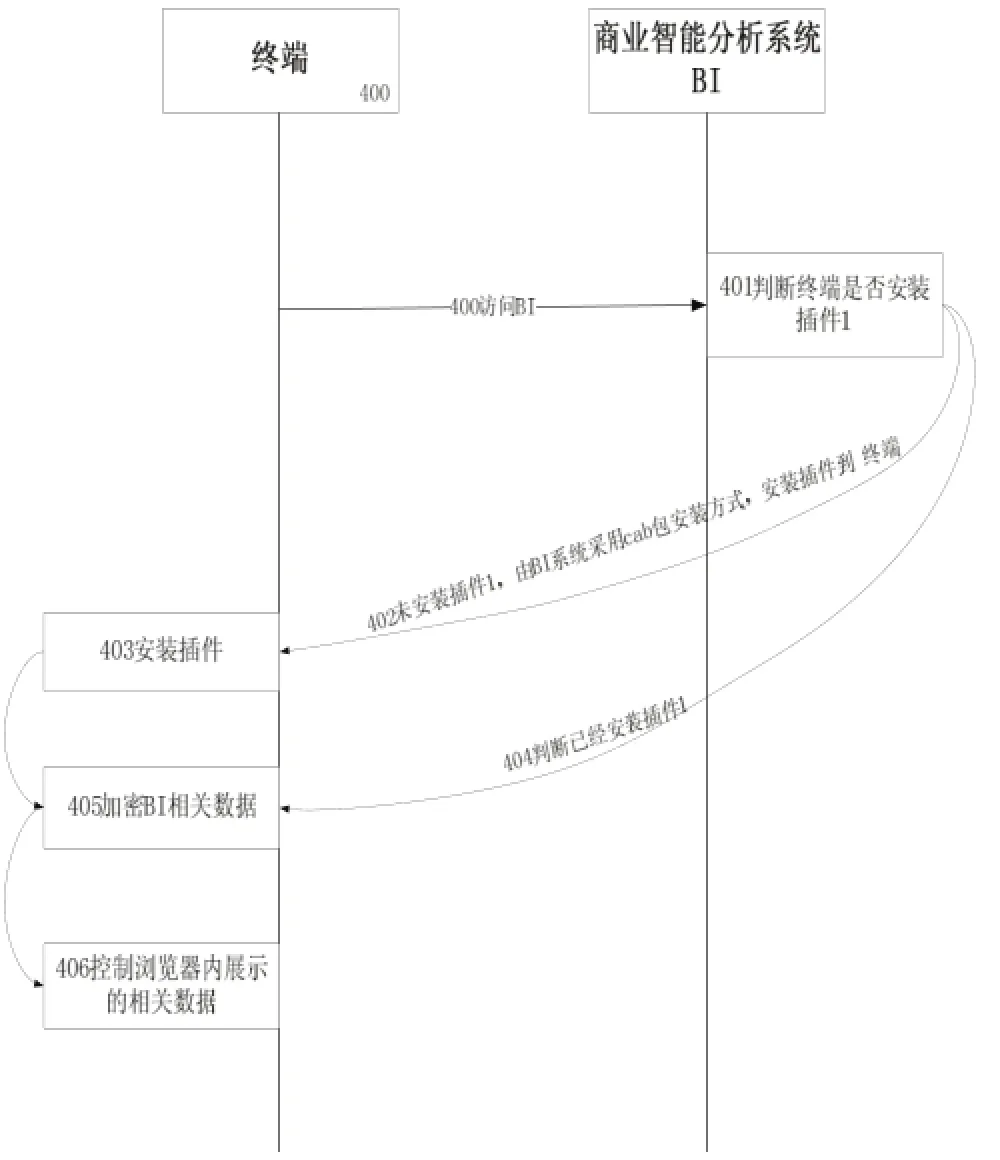

如图5所示,这是将本保护方法应用于商业智能分析系统(BI)的一个较佳实例。

步骤400:终端400访问BI系统。

步骤401:判断终端400是否安装第一插件100。

步骤402:如果检测到终端400未安装第一插件100,由BI系统采用cab包的方式,安装插件到终端400。

步骤403:安装插件。

步骤404:判断已安装第一插件100。

步骤405:由第一插件100负责加密BI相关数据。步骤406:由第一插件100负责控制浏览器内相关数据。

图5 一个较佳实施例的流程示意图

在本文提出的保护方法及系统被应用前,从业务系统下载和浏览的数据都是明文,不受任何权限控制,业务人员很容易把BI相关商业核心数据拷贝、打印、截屏等途径泄密出去。

应用后,从业务系统下载和浏览的数据都是经过加密的,并且受权限控制,业务人员不能把BI相关商业核心数据通过拷贝、打印、截屏等途径泄密出去,有效地保护了业务系统的商业核心数据。

[1] 陈平. 文件透明加密系统的研究与实现[D]. 杭州:杭州电子科技大学,2011.

[2] 梅凯珍. 企业局域网文件安全加密技术研究与设计[D]. 南京:江苏科技大学.2012.

[3] 苏州国芯科技有限公司.一种用于信息安全的嵌入式 CUP[P]. CN1545023.2004-11-10