异构无线网络可控匿名漫游认证协议

周彦伟,杨 波,张文政

(1.陕西师范大学计算机科学学院, 陕西西安710062;2.保密通信重点实验室, 四川成都 610041;3.中国科学院信息工程研究所信息安全国家重点实验室, 北京 100093)

异构无线网络可控匿名漫游认证协议

周彦伟1,2,3,杨波1,2,3,张文政2

(1.陕西师范大学计算机科学学院, 陕西西安710062;2.保密通信重点实验室, 四川成都 610041;3.中国科学院信息工程研究所信息安全国家重点实验室, 北京 100093)

分析传统的匿名漫游认证协议,指出其存在匿名不可控和通信时延较大的不足,针对上述问题,本文提出异构无线网络可控匿名漫游认证协议,远程网络认证服务器基于1轮消息交互即可完成对移动终端的身份合法性验证;并且当移动终端发生恶意操作时,家乡网络认证服务器可协助远程网络认证服务器撤销移动终端的身份匿名性.本文协议在实现匿名认证的同时,有效防止恶意行为的发生,且其通信时延较小.安全性证明表明本文协议在CK安全模型中是可证安全的.

异构无线网络;可控漫游;匿名认证;CK安全模型

1 引言

随着网络信息技术的快速发展,无线网络已逐步向多种无线接入技术并存的全IP异构无线网络发展,异构无线网络有拓扑结构动态变化、开放链路、多种接入技术并存等特点,使其已成为下一代网络发展的趋势.

异构无线网络主要包括移动终端MT、家乡网络认证服务器HS和MT访问的远程网络认证服务器RS.安全漫游使得移动终端的接入服务可不受家乡网络覆盖范围的限制,即当漫游到远程网络(家乡网络之外的网络)时,移动终端在异构无线网络中仍然保持连接.漫游认证过程中,同样需要考虑用户的隐私保护问题,防止移动终端的身份和位置信息被恶意实体跟踪.为了在漫游认证过程中保护移动终端的隐私信息和提高漫游认证的效率,漫游认证协议需满足如下要求:①用户匿名性.漫游过程中,远程网络认证服务器和外部用户都无法确定移动终端的真实身份;②无关联性.远程网络认证服务器和外部用户均无法确定不同的会话是否来自相同的用户;③低通信时延和计算量.由于移动终端是计算能力有限的便携设备,因此漫游认证方案需减少移动终端的计算量.

2 相关研究工作

2.1漫游认证协议

漫游认证的实质是实现跨域服务申请时的身份合法性验证,是异构无线网络中多种无线接入技术并存的前提条件,为此国内外研究人员提出了很多解决方案[1~7].传统漫游认证方案[1~7]实现了漫游匿名认证过程中对MT身份的匿名性保护,但其匿名是不可控的,即当MT出现恶意匿名访问行为时,远程网络认证服务器无法撤销其匿名性;并且传统漫游认证协议中均采用HS协助RS完成对MT的身份合法性认证,即则传统的漫游认证协议[1~7]中均采用2轮交互的漫游认证模式,消息交互次数较多,通信时延较大.

2.2一次性公钥

在一次性公钥中,可信中心只需给用户生成一次私钥,用户每次签名时可自主生成各不相同的公钥,使得用户每次的签名间不存在关联性,从而保证了用户的身份匿名性和无关联性.此外,在必要时验证者可向可信中心申请撤销用户的匿名性,防止用户恶意匿名访问行为的出现.研究者就一次性公钥及签名算法等进行了相关研究[8,9],并且当前的一次性公钥多数是基于双线性映射[10]构造的.

3 异构无线网络可控匿名漫游认证协议

本文协议的安全性基于下述假设:

假设 各网络认证服务器的参数系统相同(除主密钥外,其他相关参数均相同);并且各网络认证服务器均可信,即不会发送虚假信息,也不会利用已掌握的MT信息实施假冒攻击,更不会随意揭示MT的真实身份,除非RS出示了MT存在恶意匿名行为的有效证据;同时,各认证服务器秘密保存主密钥,防止泄露.

本文协议主要包含系统初始化、注册家乡网络、漫游认证、重复漫游认证和匿名追踪5个阶段.

3.1系统初始化

由异构无线网络管理中心负责管理各认证服务器的安全性及其他相关事宜;同时,管理中心为各认证服务器建立基础参数系统.

3.2注册家乡网络

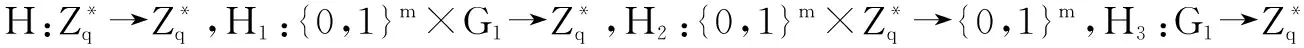

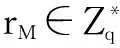

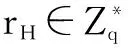

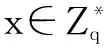

②计算部分私钥KMT=rH+SHSC,其中C=H1(IDMT,R).

HS保存{IDMT,R,C}为MT建立账户信息,用作确认MT身份的凭证,以撤销其身份匿名性.HS获取当前时间戳THS,通过安全信道发送消息Enc(SHS,R‖KMT‖THS)给MT.

(3)MT首先验证HS应答消息的正确性,确认是真实、合法的本地HS为其提供注册服务.MT计算KSMT=rM+KMT;基于等式KSMTP=R+H1(IDMT,R)PPub-HS验证KSMT的正确性;由于仅有合法HS生成的KSMT才能通过MT的合法性验证,因此通过上述验证可确认注册认证服务器HS的身份合法性.

若验证通过,则MT安全存储KSMT和R,删除秘密随机数rM,即MT成功注册了家乡网络,并获得HS签发的正确私钥KSMT.

3.3漫游认证

MT获取当前时间戳TMT,MT发送消息Enc(PPub-RS,IDRS‖IDHS‖Γ‖KPMT‖Sig‖X′‖TIDMT‖TMT)给RS.

(2)RS收到MT的漫游请求消息后,首先检查时间戳TMT的新鲜性,若新鲜,则通过等式e(PMT,P)=e(UMT,P)e(VMT,PPub-HS)验证一次性公钥KPMT的合法性,若等式成立则可确定MT已注册其家乡网络,并已通过HS的身份合法性验证.

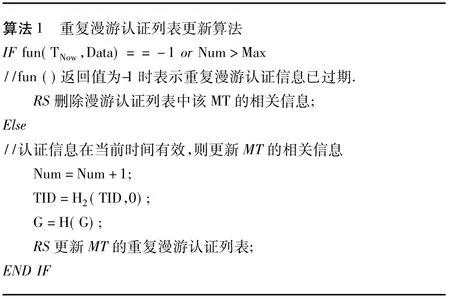

最后RS将临时身份信息TIDMT和散列值G0进行相应的哈希运算后保存,建立重复漫游认证列表{TID=H2(TIDMT,0),G=H(G0),KPMT,IDHS,Num,Data},其中TID为移动终端的临时身份信息;G为认证散列值;Num为移动终端申请重复漫游的次数;Data为该数据项过期时间.

(3)MT接收到RS的消息后,首先验证应答消息的正确性和完整性,确认是其议定的RS为其提供漫游认证服务,即完成对RS的身份合法性认证;随后检查时间戳TRS的新鲜性,若新鲜,则验证TMT的一致性,若验证均通过,即MT完成漫游认证,并计算与RS间的会话密钥KMT-RS=H3(xY)=H3(xyP).

3.4重复漫游认证

MT第I(2≤I≤Max,Max为系统最大的重复漫游次数)次向RS申请漫游认证的具体过程为:

3.5匿名追踪

在移动终端漫游进入远程网络后,若发生恶意访问或操作时,RS通过TID查找数据列表,发送MT的恶意行为证据和MT的一次性公钥KPMT给HS,HS首先验证RS提供MT的恶意行为证据的真实性,然后基于保存信息(IDMT,C,R)验证等式e(UMT,CP)=e(VMT,R)是否成立,若成立,则表明具有恶意行为的移动终端的部分私钥为R,HS和RS即可获知MT的身份信息IDMT,MT漫游的身份匿名性被撤销.

4 安全性证明

本节在CK安全模型下对本文协议的安全性进行证明.文献[11,12]详细介绍了CK安全模型中编译器,会话密钥安全及认证器等概念.

4.1AM中的漫游认证协议

为简化协议的证明过程,将漫游认证协议抽象描述为下述协议δ.

(3)MT首先验证消息的完整性和正确性,完成对RS的身份合法性验证;然后计算会话密钥KMT-RS=H3(xY)=H3(xyP),完成漫游申请.

定理1当签名、非对称加密、哈希等算法均安全且难解时,协议δ在AM中是会话密钥安全的.

证明如果AM中的匿名漫游协议满足会话密钥安全定义的两个性质,则其在AM中是会话密钥安全的.

(1)在AM中,由于协议δ交互过程中消息参与者没有被敌手A攻陷,因此协议执行完毕时,MT和RS分别得到没有篡改的密钥协商参数.其中,RS计算的会话密钥为KRS-MT=H3(xyP),MT计算的会话密钥为KMT-RS=H3(xyP),因此协议δ满足会话密钥安全的性质1.

(2)对于会话密钥安全的性质2采用反证法证明.假设AM中存在一个敌手A能以不可忽略的优势ε成功猜测会话密钥是真实的还是随机的,那么存在输入为(G1,G2,e,q,P,X*,Y*,K*)的算法R,通过调用A能以不可忽略的优势区分真实会话密钥和随机值.

设猜测游戏的交互过程中A发起会话的轮数为L.具体交互过程如下:

①选择随机数a∈{1,2,…,L};

②调用A完成对AM中MT与RS间匿名漫游认证协议的模拟,给A提交(G1,G2,e,q,P)作为协议执行的公共参数;

③无论A是参与一个新的会话密钥的建立(除第a次会话外)还是获得消息,都遵循匿名漫游认证协议中相应参与者的执行.当一个会话结束,与之相关的密钥就要在参与者的内存中擦除;若参与者被攻陷或会话已暴漏(除第a次会话外),就把这个被攻陷的参与者或相应的会话密钥的所有信息提供给A.

④在第a次会话中,输入(MT,RS,a),调用MT和RS的会话,设MT向RS发送(MT,a,X*).

⑤RS收到(MT,a,X*)后,向MT发送(RS,a,Y*).

⑥如果MT选择会话(MT,RS,a)作为最后一次测试会话,那么向A提供K*作为询问应答.

⑦如果会话(MT,RS,a)没有暴漏,或者选择的第a轮会话外的某一次会话作为最后一次测试会话,或者A没有选择测试会话就终止了,那么R输出b′←{0,1},然后终止.

⑧如果A终止并输出比特b′.那么R终止并也输出比特b′.

根据A的测试会话是否与算法R选择的一致,分两种情况讨论.

①敌手A选择的测试会话和R随机选择的会话相同.

②敌手A的第a次会话没有被选作测试会话.

由于算法R以A为子程序运行,则Pr[A猜测成功]=Pr[R猜测成功],即算法R能以不可忽略的优势区分真实会话密钥和随机值.因此协议δ满足会话密钥安全的性质2.

由于在AM中,敌手不能进行伪造、篡改和重放消息,则协议δ在AM中是会话密钥安全的.

4.2UM中的协议

对于RS对MT的认证使用基于身份的匿名认证器λEnc,TID,T,其安全性、匿名性证明详见文献[12].对于MT对RS的身份认证采用基于时戳的签名认证器λSig,T,其安全性证明过程详见文献[13].

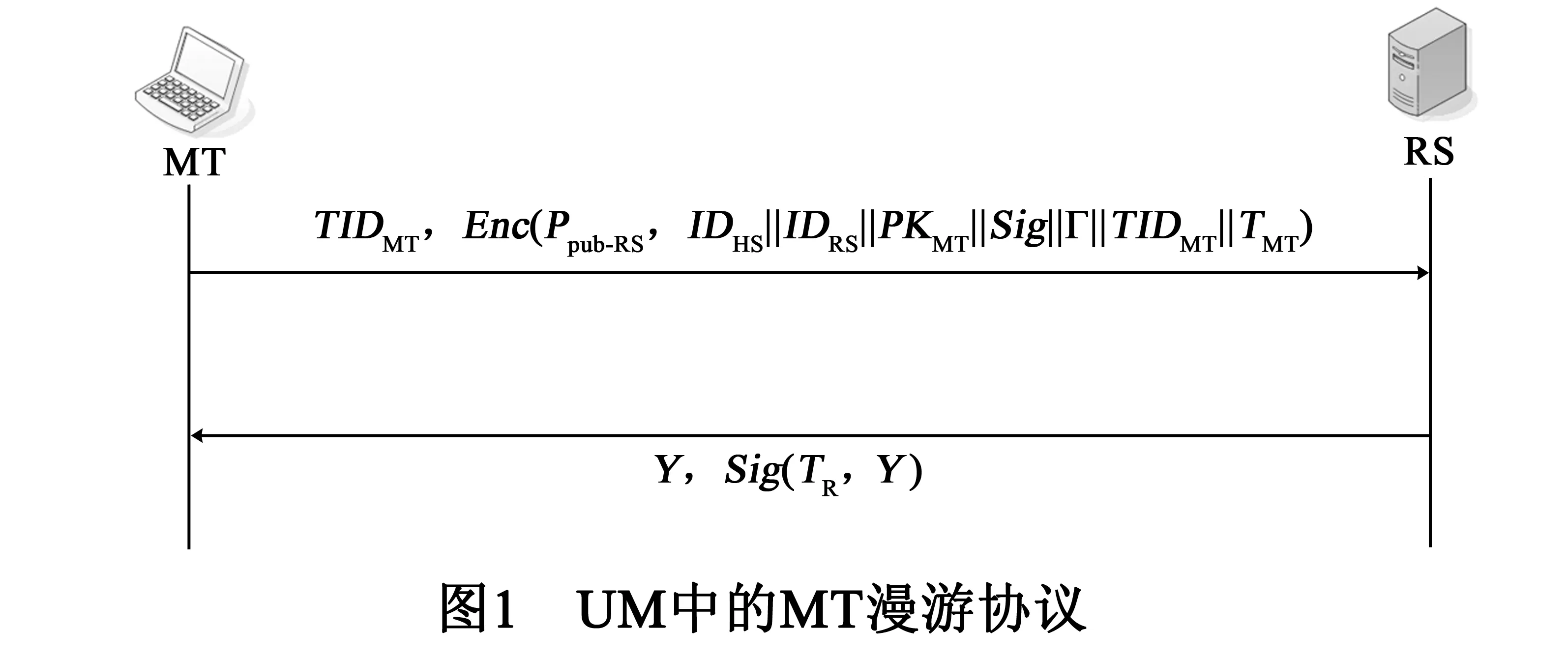

首先,将上述2种认证器应用于AM协议消息流,然后在不影响协议可证安全性的前提下,将MT的身份标识隐藏起来,使攻击者无法获得其真实有效的身份信息.最后应用文献[14]中的方法优化UM中的协议,得到UM中的MT漫游协议(如图1所示),且文献[15]已证明优化过程并不影响协议的安全性.

定理2当签名、非对称加密、哈希等算法安全且难解时,协议δ在UM中是安全的,即本文协议是安全的匿名漫游认证协议.

证明运用基于身份的匿名认证器λEnc,TID,T和基于签名和随机数的认证器λSig,T把协议δ直接转化为UM中会话密钥安全的匿名漫游认证协议.由于所采用的认证器λEnc,TID,T和λSig,T是可证安全的,所以根据CK安全模型自动编译得到UM中的协议δ是可证安全的.

5 协议分析

5.1匿名性分析

漫游认证过程中,RS和外部用户(包括攻击者)都无法获悉移动终端的真实身份.首次漫游认证时,MT使用一次性公钥及签名信息作为认证凭证,由于不包含MT的身份、位置等隐私信息,且一次性公钥经过了随机数处理,保证了MT漫游认证过程的身份匿名性.在重复漫游认证阶段,仅用散列值作为认证凭证,更不会泄露MT的身份信息.

任何合法MT均无法通过自己的临时身份标识计算其他MT的身份标识;临时身份的加密传输,在实现用户真实身份匿名的同时,又实现了对其临时身份的保护,增强临时身份的安全性;即便临时身份遭泄露,攻击者也无法获知该用户的真实身份.

为实现用户漫游过程的高效性,当MT向同一RS多次申请漫游时,本文协议设计了效率更高的重复漫游过程;但是在重复漫游阶段,RS可将MT的多次漫游申请关联起来,由于RS是安全可信的,则RS对漫游申请的关联并未对协议的安全性造成影响;若MT追求漫游过程的强匿名性,则MT每次漫游之前,向HS重新注册,保证MT每次漫游时所持有的临时身份标识各不相同,确保MT具有强匿名性和不可追踪性.

5.2匿名的可控性

一次性公钥在提供匿名性的同时具有可追踪性,当漫游MT出现恶意匿名行为后,RS将MT的一次性公钥提交给HS,HS响应合法的匿名性撤销请求,即利用保存的相关信息揭示MT的真实身份.匿名的可控性有效防止了MT恶意匿名行为的发生.

匿名的可控性并不影响MT的匿名性,因为本协议的可控性是有选择的可控,当且仅当MT出现恶意行为时才触发匿名追踪机制,并且HS需验证匿名撤销请求的合法性.因此本协议有选择的可控并不影响漫游认证过程中MT的身份匿名性.

5.3安全性分析

5.3.1无关联性

MT基于随机数生成一次性公钥,具有随机性和新鲜性的特点,外部用户无法根据一次性公钥将MT不同的会话联系起来.虽在重复漫游认证阶段,散列值间具有关联性,但是对散列值的加密处理,使外部用户无法获知散列值的明文信息,因此重复漫游认证阶段,外部用户也无法通过散列值将MT不同的会话联系起来.

对于RS而言在重复漫游认证时,为了减少漫游过程的计算量和通信时延,采用散列值作为认证凭证,因此重复认证阶段RS可将MT的多次会话联系起来,若MT需要完全无关联性的漫游匿名认证,则MT可每次生成各不相同的一次性公钥及签名向RS证明其身份的合法性.

5.3.2安全会话密钥协商

漫游认证过程中,MT与RS间协商的会话密钥是由双方选择的秘密随机参数共同决定的,任何一方都无法伪造合法的会话密钥;并且秘密随机数的安全存储,保证了会话密钥的安全性;同时秘密随机数的随机性,保证了会话密钥的新鲜性.

5.3.3双向认证

首次漫游认证时,RS通过一次性公钥和签名信息的正确性确认漫游MT的身份合法性;重复漫游认证时,RS通过散列值GI来验证MT的合法性,由于G0已通过RS的认证,根据散列函数的单向性计算特点,只有已通过漫游身份认证的MT才能出示正确有效的GI.同时,MT基于RS签名信息的合法性完成对RS的身份合法性验证.

5.3.4抗伪造攻击

RS基于等式e(PMT,P)=e(UMT,P)e(VMT,PPub-HS)可确认PMT中含有HS的系统主密钥;并且通过等式SigP=X″+h′PMT可确认签名Sig中含有HS的主密钥,即Sig和PMT具有不可伪造性;同时,UMT和VMT同样是无法伪造的,否则无法通过上述等式的验证.

5.3.5前/后向安全性

本文协议中,即使攻击者获得某次漫游申请过程中MT的相关参数,由于漫游证明信息生成参数具有较强的新鲜性,因此攻击者无法获知先前的证明信息及相关参数;同时,攻击者也无法猜测MT即将发送的漫游证明信息及相关参数.

5.4性能分析

5.4.1计算效率

本文协议中当MT漫游远程域时,已完成家乡域的注册,因此本文协议漫游过程的计算效率以3.3节描述的漫游过程为主.

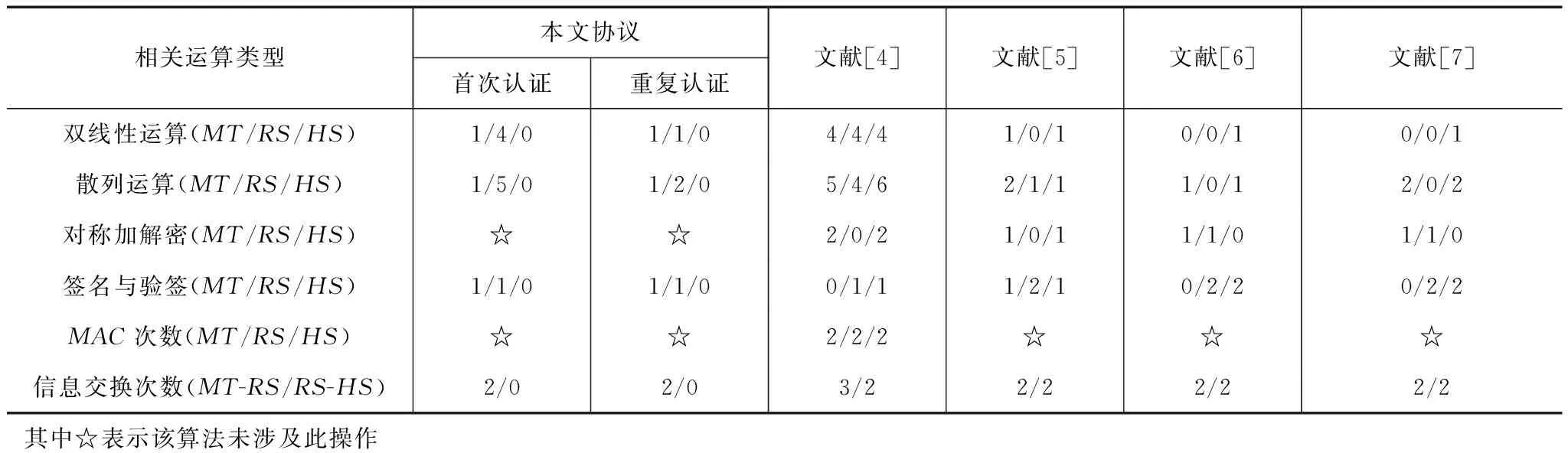

由表1可知,本文协议中MT的计算量远小于文献[4,5]中相关方案的计算量,并延续了部分传统漫游认证协议[6,7]中MT计算量小的优势,但本文协议的漫游过程中无需HS的协助RS即可完成对MT合法性的验证,即本文协议将传统漫游协议的2轮交互认证模式,改进为1轮交互认证模式,通信时延较低;同时,当同一MT重复漫游时,本文协议的重复漫游过程具有更高的通信效率;相较与传统漫游协议[4~7]而言,本文协议降低了RS和HS的计算负载,减少了协议的消息交互轮数,降低了通信时延.由于在安全性与计算开销间仅能寻求平衡,因此为了确保移动终端通信过程的安全性,本文协议使用了非对称加解密等运算量较大的算法,但在实际应用中,可根据应用环境的具体要求减少对通信消息的加密操作.

表1 运算开销比较

5.4.2通信效率

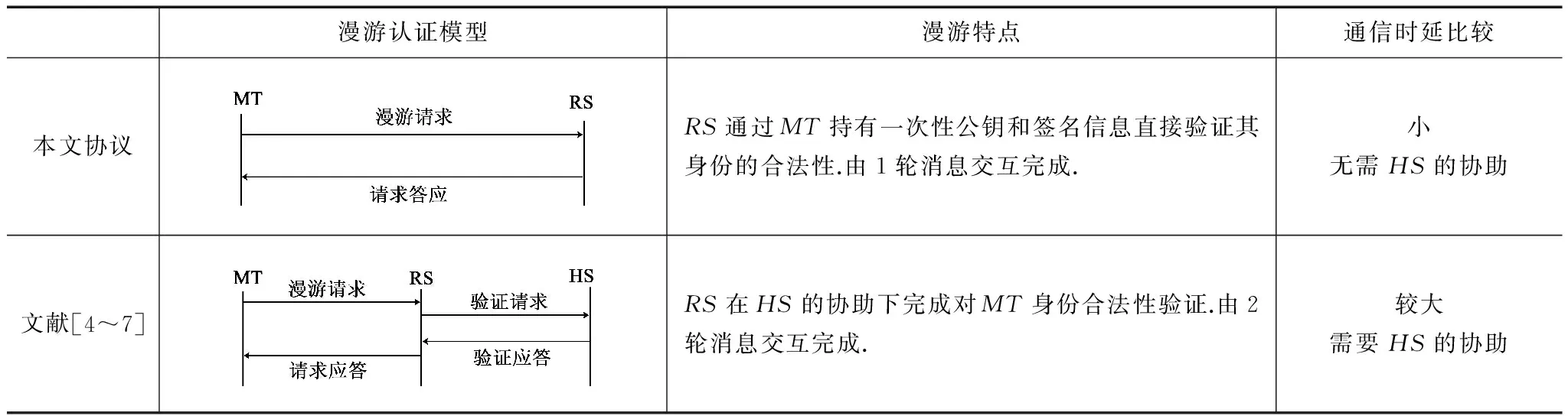

传统漫游协议[4~7]中,由于远程域认证服务器尚未掌握移动节点的相关注册信息,所以无法直接对MT的身份合法性进行验证,因此远程域认证服务器需在家乡域认证服务器的协助下,实现对MT的身份合法性验证,即漫游过程中通过2轮交互的认证模式完成MT的身份合法性验.

由表2可知,本文协议中,因MT在向远程网络申请漫游服务前,已完成本地网络的注册工作,因此无需HS的协助,RS可直接完成MT的身份合法性验证;且本文协议无需在异构无线网络中传递证书,降低了漫游认证过程的通信负载和切换时延,提高了异构无线网络漫游切换速度和协议的执行效率.

表2 漫游通信时延比较

6 结束语

本文针对传统无线网络漫游匿名认证协议存在匿名不可控和通信时延较大的不足,基于一次性公钥提出异构无线网络可控匿名漫游认证协议,移动终端与远程网络认证服务器间的1轮消息交互完成其身份合法性验证,大幅度缩短了通信时延,并且当移动终端有恶意匿名行为发生时,家乡网络认证服务器可根据远程网络认证服务器提供的相关信息撤销移动终端的身份匿名性,在实现移动终端匿名认证的同时,有效防止其恶意行为的发生,且其通信时延较小.CK安全模型下的形式化分析表明本文协议是可证安全的;并且分析可知,本文协议除匿名性和无关联性外,还具有双向认证、安全的会话密钥协商和抗伪造攻击等特点.

[1]Jiang Y X,Lin C,Shen X M.Mutual authentication and key exchange protocols for roaming services in wireless mobile networks[J].IEEE Transactions on Wireless Communications,2006,5(9):569-2577.

[2]Yang G M,Wong D S,Deng X T.Anonymous and authenticated key exchange for roaming networks[J].IEEE Transactions on Wireless Communications,2007,6(9):035-1042.

[3]Shi M H,Rutagemwa H,Shen X M.A service-agent-based roaming architecture for WLAN/ cellular integrated networks[J].IEEE Transactions on Vehicular Technology,2007,56(5):168-3181.

[4]彭华熹.一种基于身份的多信任域认证模型[J].计算机学报,2006,29(8):1271-1281.

Peng Hua-xi.An ientity-bsed athentication mdel for mlti-dmain[J].Chinese Journal of Computer,2006,29(8),1271-1281.(in Chinese)

[5]姜奇,马建峰,等.基于身份的异构无线网络匿名漫游协议[J].通信学报,2010,31(10):138-145.

Jiang Qi,Ma Jianfeng,et al.Identity-based roaming protocol with anonymity for heterogeneous wireless networks[J].Journal on Communications,2010,31(10):138-145.(in Chinese)

[6]朱辉,李晖,苏万力,等.基于身份的匿名无线认证方案[J].通信学报,2009,30(4):130-136.

Zhu Hui,Li Hui,Su Wanli,et,al.ID-based wireless authentication scheme with anonymity[J].Journal on Communications,2010,31 (10):138-145.(in Chinese)

[7]姜奇,李光松,马建峰,等.基于身份的无线认证方案的安全缺陷及改进[J].通信学报,2010,31(9A),209-216.

Jiang Qi,Li Guangsong,Ma Jianfeng,et,al.Security flaws and improvement of an id-based wireless authentication scheme with anonymity[J].Journal on Communications,2010,31(9A):209-216.(in Chinese)

[8]张胜,徐爱国,胡正名,等.一种基于身份的一次性公钥的构造[J].电子与信息学报,2006,28(8):1412-1414.

Zhang Sheng,Xu Ai-guo,Hu Zheng-ming.et,al.Construction of the one-off public key based on identity[J].Journal of Electronics & Information Technology,2006,28(8):1412-1414.(in Chinese)

[9]罗长远,霍士伟,刑洪智.普适环境中基于一次性公钥的匿名认证方案[J],通信学报,2012,33(2):93-98.

Luo Chang-yuan,Huo Shi-wei,Xing Hong-zhi.Anonymous authentication scheme based on one-off public key in pervasive computing environments[J].Journal on Communications,2012,33(2):93-98.(in Chinese)

[10]张恩,蔡永泉.基于双线性对的可验证的理性秘密共享方案[J].电子学报,2012,40(5):1050-1054.

Zhang En,Cai Yong-quan.A werifiable rational secret sharing scheme based on bilinear pairing[J].Acta Electronica Sinica,2012,40(5):1050-1054.(in Chinese)

[11]Canerri R,Krawczyk H.Analysis of key exchange and their use for building secure channels[J].Proceedings of the Eurocrypt.Springer-Verlage,2001,452-474.

[12]姜奇,马建峰,李光松,等.基于WAPI的WLAN与3G网络安全融合[J].计算机学报,2010,33(9):1675-1685.

Jiang Qi,Ma Jianfeng,Li Guangsong,et,al.Security integration of WAPI based WLAN and 3G[J].Chinese Journal of Computer,2010,33(9):1675-1685.(in Chinese)

[13]Tin Y S T,Vasanta H,Boyd C.Protocols with security proofs for mobile applications[A].Proceedings of the ACISP 2004[C].Sydney,Australia,2004.358-369.

[14]Tin Y S T,Boyd C,Nieto J G.Provably secure key exchange:an engineering approach[A].Proceedings of the Australasian Information Security Workshop[C].Darlinghurst,Australasian,2003.97-104.

[15]Yang G M,Wong D S,Deng X T.Formal security definition and efficient construction for roaming with a privacy-preserving extension[J].Journal of Universal Computer Science,2008,14(3):441-462.

周彦伟男,1986年生于甘肃通渭.工程师,陕西师范大学计算机科学学院博士生.研究方向为无线通信技术、匿名通信技术、密码学.

E-mail:zhouyanwei1986@163.com

杨波(通信作者)男,1963年生于陕西富平.教授,博士生导师,陕西省“百人计划”特聘教授.研究方向为密码学、信息安全.

E-mail:byang@snnu.edu.cn

Controllable and Anonymous Roaming Protocol for Heterogeneous Wireless Network

ZHOU Yan-wei1,2,3,YANG Bo1,2,3,ZHANG Wen-zheng2

(1.SchoolofComputerScience,ShaanxiNormalUniversity,Xi'an,Shaanxi710062,China;2.ScienceandTechnologyonCommunicationSecurityLaboratory,Chengdu,Sichuan610041,China;3.StateKeyLaboratoryofInformationSecurity,InstituteofInformationEngineering,ChineseAcademyofSciences,Beijing100093,China)

This paper analyzes the traditional anonymous roaming authentication protocol,and pointed out the deficiencies of their anonymity is not controlled and the communication is delay.The controllable anonymous roaming authentication protocol proposed in this paper for heterogeneous wireless networks,which can be completed to verify the legitimacy of the identity of the mobile terminal through a message interaction.If the mobile terminal has malicious operation,the home network authentication server can help remote network authentication server to revoke the identity anonymity of the mobile terminal.This is a protocol in anonymous authentication,at the same time,and which effectively preventing the occurrence of malicious behavior,and the communication delay.This protocol is safe in the CK security model.

heterogeneous wireless network;controlled roaming;anonymous authentication;CK security model

2014-09-23;

2014-11-23;责任编辑:蓝红杰

国家自然科学基金(No.61572303,No.61272436, No.61402275,No.61303092); 保密通信重点实验室基金(No.9140C110206140C11050); 中国科学院信息工程研究所信息安全国家重点实验室开放课题(No.2015-MS-10); 陕西省自然科学基金(No.2014JQ8309); 中央高校基本科研业务费专项资金(No.GK201504016); 陕西师范大学优秀博士论文项目(No.X2014YB01)

TP393

A

0372-2112 (2016)05-1117-07

电子学报URL:http://www.ejournal.org.cn10.3969/j.issn.0372-2112.2016.05.015