基于Hash函数和排列的轻量级RFID安全认证协议*

王明斐, 魏 勇, 孙 挺

(1.河南工学院 计算机科学与技术系,河南 新乡 453002;2.西北大学 可视化研究所,陕西 西安 710069)

基于Hash函数和排列的轻量级RFID安全认证协议*

王明斐1*,魏勇1,孙挺2

(1.河南工学院 计算机科学与技术系,河南 新乡 453002;2.西北大学 可视化研究所,陕西 西安 710069)

针对无线射频识别(RFID)系统的安全性问题,提出一种新的基于Hash函数和排列的轻量级RFID认证协议.利用Hash函数的单向性解决RFID的安全隐私问题,使用一种称为排列的操作算子,结合XOR操作和密钥备份技术来提高协议的安全性能.通过简单进程元语言解释器(SPIN)工具进行验证.结果表明,该协议能够有效地抵御去同步、泄漏、追踪和重放攻击,且没有明显增加计算量.能够弥补已有基于Hash函数的认证协议中存在的安全缺陷,更适合低成本RFID系统的安全需求.

安全认证协议;射频识别;Hash函数;排列;抵御攻击;SPIN

无线射频识别(RFID)是一种能够自动识别目标的技术[1],主要包括三个关键组件:RFID标签、RFID读写器和后端数据库服务器.由于标签与阅读器之间的通信信道存在风险,且RFID系统是一种资源有限系统,因此,RFID系统需要一种安全且轻量级的协议来满足安全等级要求和能量约束[2].针对上述问题,目前也提出了多种协议[3~7].提出了一种基于Hash函数的RFID认证协议,用标签ID的Hash函数值作虚拟ID来应答阅读器,并且更新标签的虚拟ID,保证RFID的私密性,其可以有效防止追踪攻击.文献[7]提出了一种基于排列的超轻量级RFID认证协议(UAPP),没有使用不平衡OR和AND操作,标签仅执行按位XOR、左旋转和排列三种操作,然而其很容易受到去同步化攻击.

本文提出一种基于Hash函数和排列的轻量级RFID认证协议,应用D-Quark轻量级Hash函数来提高协议安全性且不增加大量额外成本.此外,使用一种称为排列的新操作算子,并结合XOR操作和密钥备份技术来保护RFID系统的隐私信息.通过简单进程元语言解释器(SPIN)验证本文协议的安全性能,实验结果显示,本文协议能有效抵抗现存的多种可能攻击.

1 提出的安全认证协议

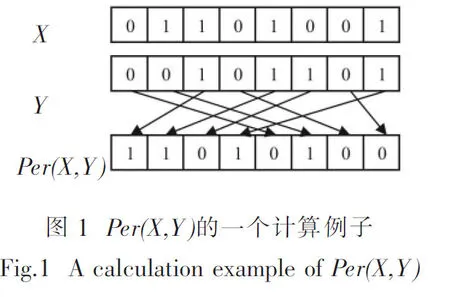

1.1“排列”操作

1.2协议详述

作为轻量级协议,UAPP协议没有考虑消息传输之间的联系.任何攻击都可能会利用这个漏洞来攻击UAPP协议.如果可以降低变量之间的相关性而不增加标签代价成本,则能很好的解决上述问题.图2描述了本文协议规范,表1介绍了本文协议的相关数学符号.

表1 本文协议数学符号Tab.1 Themathematical symbols in protocol

(1)

(2)

(3)

2 安全性分析

2.1数据的保密性

根据数据保密性,消息α,β,γ,δ,ζ都与读写器和标签之间的密钥相关.在不知道这些密钥时,很难恢复随机数和标签的TID[8].因为KeyH和KeyM是保密信息,因此从(Pre(KeyM,KeyH))和R1的可能组合中不可能获取KeyH、KeyM或R1,所以可以保证数据的私密性.β和ζ不仅能提供读写器认证信息,而且能保证消息的可信性.例如,如果攻击者尝试通过修改α中某些比特位来修改R1,则标签将不能认证该消息,因为β是无效的.然而,攻击者想调整β为正确值是非常困难的,因为hash(Pre(Key-M⊕KeyH,hash(KeyM⊕R1))⊕Pre(KeyL,hash(KeyM⊕R1)))操作使R1只要有轻微变动都会导致输出结果有很大不同.

2.2抵御去同步化攻击

本文使用一种轻量级Hash函数来检测传输数据的误差.由于Hash函数不可逆,所以能降低传输消息之间的相关性来抵御去同步化,且不会增加任何代价成本[9].

为了验证本文协议能有效抵抗特定类型去同步化攻击,本文使用简单进程元语言解释器(SPIN)[10]工具来完成验证实验.读写器和标签将根据R1=64 793,R2=43 373计算获得α=17 605,β=39 157,γ=61 304,δ=12 957,ζ=41 294,R1,R2为读写器产生的两个随机数.实验结果显示,如果不存在攻击,消息α,β,γ,δ,ζ可以通过本文协议认证.

2.3抵御追踪攻击

追踪攻击通常由恶意活跃的读写器引起,攻击的目的是找到一个特定标签,攻击者通过标签附近的很小设备不断远距离扫描标签并记录RF信号[11].如果标签重复发送一种信息两次,例如相同的TID,标签将被追踪.根据本文协议,通信过程中,R1,R2值的改变将导致α,β,γ,δ,ζ值发生变化,同时完成每次认证后,必须更新TID.因此,本文协议能有效抵抗各种追踪攻击.

2.4抵御重放攻击

如果恶意读写器尝试通过重放α=hash(Per(KeyM,KeyH))⊕R1和β=hash(Per(KeyM⊕KeyH,hash(KeyM⊕R1))⊕Per(KeyL,hash(KeyM⊕R1)))消息来通过标签认证,然而在步骤3中,读写器已经拦截了这两个消息,标签将会根据XORα和hash(Pre(KeyM,KeyH)) 操作提取重放的α来形成R1.标签能根据R1和密钥来计算本地β′,并将其与重放的β作比较来确定是否通过步骤4的认证过程.本文协议中,R1由读写器产生,且在每次认证时R1值将会不同,恶意阅读器不能伪造信息γ=hash(Per(hash(KeyTH⊕R1),hash(R1⊕KeyTM))⊕Per(hash(KeyTM⊕KeyL),hash(R1⊕KeyTL))) ,因此,将会认证失败,所以本文协议能有效抵抗重放攻击.

2.5抵御泄露攻击

在会话过程中,作用于两个或两个以上消息的XOR操作不会泄露任何秘密信息.即使攻击者得到α=hash(Per(KeyH,KeyM))⊕R1,也不能确定KeyH或KeyM或R1,因为存在很多可能组合,通过计算后产生同样的值α.另外,攻击者可能会采用修改和测试方法来猜想密钥[12].例如,攻击者可能更改α和β,且将更改后的消息发送给标签来测试是否更改正确.然而,因为Hash函数存在单向函数特性,因此从(KeyH,KeyM)和R1组合不可能获取KeyH或KeyM或R1.所以,本文协议能有效抵抗泄露攻击.

3 计算性能分析

表2显示了本文协议与其他协议在安全性能上的对比结果.可以看出,本文协议相比于其它协议,能够全面防止去同步化攻击、泄露攻击和标签追踪攻击.

表2 各种认证协议的安全性比较Tab.2 The safety comparisons of various authentication protocol

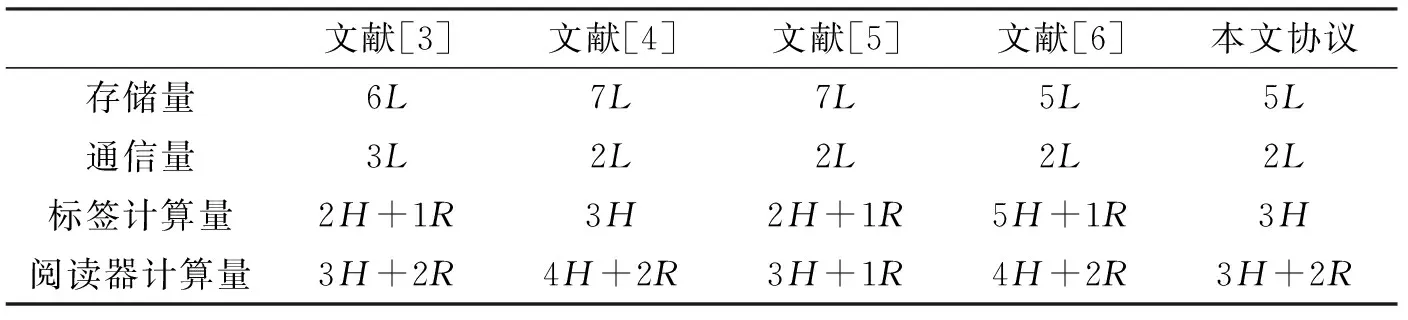

表3描述了本文协议与其他协议在计算性能上的比较结果,其中,H表示Hash函数计算操作,R表示参数的随机数操作,L表示标签ID的长度[15].可以看出,本文协议在保证高安全性的条件下,存储量、通信量和协议计算量都具有较优的表现.

表3 各种认证协议的计算性能比较Tab.3 The calculated performance comparison of various authentication protocol

4 结束语

本文提出了一种轻量级RFID认证协议,利用Hash函数、排列、XOR操作和密钥备份技术来提高协议的安全性能并保证较高的计算性能.通过SPIN工具验证本文协议的安全性能.与其他方法相比,本文协议能够有效地检测去同步、泄漏、追踪和重放攻击,且没有明显增加计算量.

[1]金永明, 吴棋滢, 石志强,等. 基于PRF的RFID轻量级认证协议研究[J]. 计算机研究与发展, 2014, 51(7):1 506-1 514.

[2]赵莲清, 陈元勋, 段晓萌. 基于Grain-128a算法的RFID安全机制[J]. 电子技术应用, 2013, 39(4): 126-129.

[3]CHANG C C, CHEN W Y, CHENG T F. A secure RFID mutual authentication protocol conforming to EPC class 1 generation 2 standard[C]// Intelligent Information Hiding and Multimedia Signal Processing (IIH MSP), 2014 Tenth International Conference on. IEEE, 2014:642-645.

[4]HAN W, ZHU Z. An ID-based mutual authentication with key agreement protocol for multiserver environment on elliptic curve cryptosystem[J]. International Journal of Communication Systems, 2014, 27(8):1 173-1 185.

[5]CHOU J S. An efficient mutual authentication RFID scheme based on elliptic curve cryptography[J]. Journal of Supercomputing, 2013, 70(1):75-94.

[6]WANG X, ZHANG Q. Mutual authentication for RFID based on elliptic curve and zero knowledge[J]. Computer Engineering & Applications, 2013, 49(15):97-100.

[7]TIAN Y, CHEN G, LI J. A new ultralightweight RFID authentication protocol with permutation[J]. Communications Letters IEEE, 2012, 16(5):702-705.

[8]苑津莎, 徐扬, 戚银城, 等. 基于非对称密钥和 Hash 函数的 RFID 双向认证协议[J]. 密码学报, 2014,1(5):456-464.

[9]张兵, 马新新, 秦志光. 轻量级 RFID 双向认证协议设计与分析[J]. 电子科技大学学报, 2013, 42(3):425-430.

[10]KOMU B N, MZYECE M, DJOUANI K. SPIN-based verification of authentication protocols in WiMAX networks[C]// Vehicular Technology Conference, 1988, IEEE 38th. 2012:1-5.

[11]王少辉, 刘素娟, 陈丹伟. 满足后向隐私的可扩展RFID双向认证方案[J]. 计算机研究与发展, 2013, 50(6):1 276-1 284.

责任编辑:龙顺潮

A Lightweight RFID Security Authentication Protocol Based on Hash Function and Arrangement

WANGMing-fei1*,WEIYong1,SUNTing2

(1.Department of Computer Science & Technology,Henan Institute of Technology, Xinxiang 453002;2.Institute of Visualization,Northwestern University,Xi'an 710069 China)

For the security and privacy issues of RFID system, a new lightweight RFID authentication protocol based on hash function is proposed. The one-way Hash function is used to solve the RFID security and privacy issues, and integrates the arrangement operator, exclusive or (XOR) operation and the key backup technology to improve the safety performance of the protocol. Simple Promela Interpreter (SPIN) is used to verify the performance of the protocol, results show that the protocol can effectively resist the desynchronization, disclosure, tracing and replay attacks, and don’t significantly increase the amount of computation. This protocol improves the security flaws existing in the current Hash-based operation authentication protocol, and it is suitable for the security requirement of the low cost RFID system.

security authentication protocol; radio frequency identification devices (RFID); Hash function; arrangement; resist attacks; SPIN

2015-10-07

河南省高等学校重点项目(16A520083,16520010)

王明斐(1982-),男,河南 新乡人,讲师. E-mail:wangmingfei82@126.com

TP393

A

1000-5900(2016)01-0115-05