基于幻影路由的增强型源位置隐私保护协议

周瞭永,刘宴兵,桂明倩

(重庆邮电大学 网络与信息安全重庆市工程实验室,重庆400065)

基于幻影路由的增强型源位置隐私保护协议

周瞭永,刘宴兵,桂明倩

(重庆邮电大学 网络与信息安全重庆市工程实验室,重庆400065)

摘要:针对目标监测型无线传感网中源节点位置隐私保护问题,提出一种基于幻影路由的增强型源位置隐私保护协议(enhanced protocol of source-location privacy preservation based on phantom routing,ESLBPR)。该协议通过一种扇形区域划分方案以及扇形域中改进型幻影路由机制,较好地保护了源节点的位置隐私。该协议具有以下优势:面对较强攻击者,不会发生方向信息泄露;相邻时序产生的幻影节点间的距离及路由至相同幻影节点的可能性得到控制;产生数量众多,分布多样化的幻影节点;幻影节点与源节点的距离进一步增大。理论与仿真实验表明,与已有的源位置隐私保护协议相比,ESLBPR协议在能耗不显著增加的情况下,使得源位置隐私保护的安全性能大幅度提升。

关键词:无线传感网;源位置隐私保护;幻影路由;扇形域

0引言

近年来,物联网的技术日趋成熟,其应用也日趋大众化,作为其底层感知的重要组成部分——无线传感网(wireless sensor networks,WSNs),正扮演着越来越重要的角色。与传统网络相比,无线传感网中的感知节点大多部署在无人监管的恶劣场景中且具有能力脆弱、资源受限、计算能力较弱等特征,使得无线传感网中隐私安全问题备受关注。

无线传感网的隐私保护分为2类:面向数据的隐私保护和面向上下文的隐私保护。而面向上下文的隐私保护又分为源位置隐私保护和基站位置隐私保护[1],本文只关注源位置隐私保护问题。

由于无线传感网具有可跟踪特性,仅依靠传统数据加密技术已不再很好地保证网络的安全性。恶意攻击者可以在不解密数据包的情况下通过逐跳逆向追踪、流量热点分析等方式追溯源节点,进而捕获相应目标。因此,源位置隐私问题成为物联网大规模部署的关键制约因素之一,其研究既具有重要意义又富有挑战性。为此,提出一种基于幻影路由的增强型源位置隐私保护的路由协议。

1相关研究

当前,国内外在保护源位置隐私问题上的研究分为基于路由算法和基于假包,干扰等非路由算法2类。已有的研究工作主要集中在路由算法。

文献[2]提出一种节能的隐私保护路由协议,该协议虽然较好地降低了整体路由能耗,但幻影节点和源节点的距离较近,且幻影节点数量较少。

文献[3]提出一种基于最小能耗路由的源节点位置隐私保护协议,该协议虽然以较低能耗达到一定的隐私保护性能,但面对较强攻击者,其定向随机路由的过程较易泄漏方向信息。

文献[4]提出基于源节点有限洪泛的源位置隐私保护协议,该协议虽然使得路由路径更具多样性。但幻影节点较少,分布较集中;面对较强攻击者,易泄漏方向信息;幻影节点间的距离可能过近;路由至相同幻影节点的可能性未有效控制。

文献[5]提出多幻影节点的幻影单径路由协议。该协议面对较强攻击者,也存在上述文献部分问题,并产生一定的加密开销。

文献[6]提出随机选择中介节点(routing to a randomly selected intermediate node,RRIN)协议,该协议在避免定向路由中方向信息的泄漏时,造成传输路径折叠,网络能耗和时延增加,且幻影节点分布区域较窄,上述文献中部分问题也未得到解决。

文献[7]提出了基于伪正态分布的幻影路由协议,虽然该协议产生的幻影节点分布多样化,但分布区域较窄,其余尚存的问题也未得到解决。

针对上述研究,本文提出的协议可有效地解决这些不足,并显著提升源位置隐私安全性能。

2系统模型

系统模型分为网络模型和攻击者模型。本文的网络模型和著名的熊猫-猎人博弈模型[8]相似。离熊猫最近的传感节点作为源节点,将采集到的熊猫位置信息以数据包的形式定期发送至基站节点,猎人从基站节点附近开始以逐跳的逆向追踪等方式确定源节点位置,进而非法捕获熊猫。

2.1网络模型

1)无线传感网中,任何时候都只有一个Sink节点,并且当某一节点一旦作为源节点S时,在一定的时间内,这个节点保持静止并持续向Sink节点发送数据包[9]。

2)网络中每个节点都拥有Sink节点的位置信息S_Position。

3)节点的有效传输半径记为C(半径C的单位为m,传输半径C内节点间的平均距离记为E,单位为m)

2.2攻击者模型

1)攻击者具有智能的计算与分析能力,同时配备了先进的设备,因此,不会担心能耗、计算能力和记忆等功能的限制[9]。

2)攻击者初始化时位于Sink节点附近,只进行半径C内的监听。

3)攻击者通过单个节点处的单个数据包及流量分析不足以获取源节点位置信息,而需要在此节点处进行大量数据包的捕获和流量窃听才有可能确定源节点位置。

4)攻击者只进行局部网络监听。

5)攻击者可以解密传输中的数据包,但不能入侵,俘获节点,且不干扰网络的正常功能。

3基于幻影路由的增强型源位置隐私保护协议

3.1基本协议描述

基于幻影路由的增强型源位置隐私保护协议(enhanced protocol of source-location privacy preservation based on phantom routing,ESLBPR)的流程包括网络初始化,扇形域改进型幻影路由和最短路径路由3个部分。

该协议网络初始化后,首先进行坐标系的建立及扇形域的划分,然后进行第一阶段路由即扇形域改进型幻影路由,当把数据包传输至幻影节点处后,最后进行第二阶段路由即最短路径路由,直至将数据包传输至Sink。

3.2网络初始化

节点部署后,由Sink节点向全网广播消息Me={InfoSink,HopU_Sink},其中,U为传感网中任意普通节点;InfoSink表示基站广播消息类型;Hop(U_Sink)记录每个节点U距Sink节点的跳数值,网络中每个节点U得到或更新该节点和其邻节点距Sink节点的最小跳数值Hop(U,Sink)min以及邻居节点间的位置关系信息InfoRelative_Position,并把这些信息存储在自身内存Rom中。

3.3扇形域改进型幻影路由

3.3.1从源节点至幻影节点的坐标建立及扇形域划分方案

幻影节点域(phantomsourcedomain,PSD):获取能耗限制下幻影节点与源节点的最大跳数Rmax,最低安全等级下幻源节点的最小跳数Rmin,以源节点S为原点,分别以Rmin和Rmax为半径作同心圆,其中,Rmin和Rmax之间的环形区域为幻影节点域。

坐标建立及扇形域划分步骤如下。

1)当传感网中的某个节点一旦作为源节点S,就以S节点为圆心建立一个同心圆,Rmin,Rmax分别为同心圆的内,外圆半径。

2)随机确定一个圆心角为φ,半径为Rmax的扇形域,记作Domain1,并以该节点为坐标中心,该扇形域顺时针左起第一个扇形边界作为X轴,建立直角坐标系。

3) 从扇形域Domain1开始顺时针依次旋转φ角度产生多个扇形区域,并依次记作Domain2,…,Domaini,Domain(i+1),…Domainλ,其中,λ为奇数,扇形域中位于内圆半径Rmin和外圆半径Rmax之间的区域为幻影域,确定对应的幻影域记作Psd1,…,Psdi,…,Psdλ。

以上扇形区域划分方案过程如图1所示。

图1 扇形域的坐标建立及划分Fig.1 Division of sector-area and the establishment of coordinate

3.3.2扇形区域中改进型幻影路由机制

1)安全节点。寻找第i个扇形域两侧边界Rmin处的点,即Ai和Bi点作为安全节点(第i组安全节点)。

2)最小安全距离。计算第i组安全节点Ai和Bi的距离,记为DSecure,当此距离等于攻击者的监听半径C时,为最小安全距离。

3)节点坐标位置。源节点S为坐标中心,根据建立的直角坐标系,Ai的相对坐标位置为

(1)

Bi的相对坐标位置为

(2)

(1)—(2)式中:i为顺时针旋转时,选取扇形域的编号;φ为每个扇形域的圆心角。

改进型幻影路由步骤如下。

1)当坐标系建立后,源节点首先将封装坐标系信息的数据包Message={InfoCoordinate_System,Flag}向Rmax半径的区域进行洪泛,其中,Flag初始时标志位为false,在洪泛时,如果节点第1次接收到坐标系数据包时则将标志位置为true,当节点第2次接收此数据包时进行判断Flag的标志位,如果为true,则不向此节点进行数据包转发,如此使得每个传感节点以较小能耗获得坐标系信息并将此信息存储在节点自身内存Rom1中。

3) 在li路径上的转发过程中,从源节点S开始,下一跳节点(即第一跳)从集合Li中进行选取,选取的第一跳节点距源节点的距离为C,并将数据包转发至此节点,随后第二跳节点继续从集合Li中选取,且选取的节点距源节点的距离为2C,以此类推,直到把数据包转发至Ai节点处(在节点选取的过程中,期望的位置可能没有节点,那么将周围区域距离该节点最近的节点作为转发节点),

5)当节点X得到数据包后,它从邻居范围内psdi的集合Pi中再继续选取下一跳节点进行转发,记作Unext。选取的节点距源节点的距离为(Rmin+C),随后第二跳节点继续从集合Pi中选取,且选取的节点距源节点的距离为(Rmin+2C),以此类推一直将数据包转发hx跳({hx}⊆{0,1,2,…,(Rmax-Rmin)}),最后一跳节点即为幻影节点Phantom_Node1。

上述路由协议中所涉及到的符号含义如表1所示,以及路由过程原理示意图如图2所示。

表1 协议描述中的主要符号含义

图2 扇形域中改进型幻影路由过程Fig.2 Improved phantom routing’s process in sector-area

3.4最短路径路由

最短路径路由是为了在较短的时间内将数据包从幻影节点发送至Sink,来减少传输时延[10]。从幻影节点开始,每次转发数据包时,当前节点从邻居范围,记作:U={Unext|Unext∈U.neighbor}内选取一个跳数小于自己到Sink且为最小跳数Hop(U,Sink)min的节点作为下一转发节点,以此类推,直至将数据包转发至Sink。

4协议性能分析

4.1通信开销对比分析

实验及理论分析预设参数如下:节点的有效半径为C=30m,Rmin=5,Rmax=50,H=60(源节点与基站节点的跳数距离),φ=11.6°(扇形的圆心角度数),λ=31(总扇形域份数)。

本文所提ESLBPR协议的通信开销包括3部分:①网络初始化,包括基站广播开销;②Rmax范围内的洪泛和扇形域中改进型幻影路由开销;③最短路径路由开销。

PUSBRF协议的第一阶段路由平均通信开销为

(3)

PUSBRF协议的第二阶段路由平均通信开销为

(4)

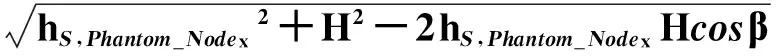

此外,洪泛也产生一定的开销,这部分开销以面积来衡量,PUSBRF协议是以S为圆心,hS,Phantom_Nodex为半径的圆,则洪泛的平均开销为

(5)

(6)

HBDRW协议的第二阶段路由平均通信开销为

(7)

刘莉想起前不久车站搞的一次集中灭鼠活动,肯定是死老鼠什么的死在角落里了。这时正是早上,又正值出行淡季,没什么人来寄存行李,她有些无聊地翻出寄存流水台帐清理到期又无人认领的行李。这是一项例行工作,火车站寄存处总是有一些逾期无人认领的行李,为了避免挤占行李间,他们会定期把逾期无人认领的行李清理一次送到仓库,如果在仓库过了三个月还无人认领,他们就可以随便处理了。

(8)

ESLBPR协议的第一阶段路由平均通信开销为

(9)

ESLBPR协议的第2阶段路由的平均通信开销为

(10)

此外,在洪泛时也产生一定开销,这部分开销同样用面积衡量,ESLBPR协议是以S为圆心,Rmax为半径的圆周,则洪泛的平均通信开销为

(11)

图3 3种协议的通信开销数值比较Fig.3 Numeric comparison of communication overhead among three protocols

3种协议的通信开销数值比较如图3所示。由(5)式和(11)式知,ESLBPR协议洪泛产生的开销较PUSBRF协议略高;由(3),(4),(6),(7),(9),(10)式知,PUSBRF协议和HBDRW协议的通信开销相近,本文的ESLBPR协议开销略高。

4.2安全性分析

本文通过以下几个方面来对协议的隐私保护性能进行对比分析。

1)幻影节点距离数据源节点的距离d[11]。使用幻影路由技术提高源节点位置隐私保护是基于第一阶段路由结束后幻影节点距离源节点的距离大小。当幻影节点和源节点的距离越大时,攻击者的追踪时间就越长,从而提高了隐私保护性能。

在PUSBRF协议中

(12)

在HBDRW协议中

(13)

在EPR协议中

(14)

3种协议的幻源距离数值比较如图4所示。由(12)—(14)式知,PUSBRF和HBDRW协议在幻源距离方面的隐私安全性能相近,本文的ESLBPR协议在此方面的安全性能较PUSBRF和HBDRW协议的性能有很大提升。

图4 3种协议的幻源距离数值比较Fig.4 Numeric comparison of distance between phantom nodes and source node among three protocols

PUSBRF和HBDRW协议未对此安全距离进行有效控制,存在较大安全隐患。

3)路由至相同幻影节点的可能性。在第一阶段路由过程中,路由至相同幻影节点会使得攻击者更准确地分析判断出数据包的来源及走向。因此,对可能性进行有效控制,就可在一定时间内有效提高隐私安全的性能。ESLBPR协议在第一阶段路由过程中对这种可能性进行了一定时间内(当进行到第32次路由时才有一定的可能性路由至相同幻影节点)的控制,由此极大地提升了隐私安全性。

4)幻影节点的个数n[11],当幻影节点分布单一不具多样化并处于某一特定区域时,会产生流量热点问题,攻击者通过流量分析从而判断出数据包的来源,进而接近源节点区域,捕获相应目标,同时数量众多的幻影节点能够使得路径更具多样性,对攻击者产生最大化迷惑,从而增大攻击者追踪难度。

在PUSBRF协议中,幻影节点集中在以S为圆心,半径为hS,Px的圆周上,幻影节点数为nPUSBRF。

(15)

在ESLBPR协议中,幻影节点集中在S为圆心,半径为[Rmin,Rmax]的环形区域内,设幻影节点的个数为nESLBPR,则ESLBPR协议的幻影节点个数[5]为

(16)

由(15)—(16)式知,ESLBPR协议产生的幻影节点数量众多且多样化,使源节点位置隐私安全性能得到了最大化提高。

5) 方向信息泄漏。ESLBPR协议在面对本文假设的较强攻击者不存在方向信息泄漏问题,而HBDRW和PUSBRF协议则会出现泄漏隐患。

5实验分析

本文通过OMNeT++4.0仿真平台对ESLBPR协议进行实验并与已有的PUSBRF,HBDRW协议对比。在WSNs中,部署一个1 500个传感节点且随机分布在1 000m×1 000m的监测区域内。

本文分别对3种协议的幻源距离这一方面安全性和其产生的通信开销进行对比实验,如图5—6所示。

图5 3种协议的幻源距离比较Fig.5 Comparison of distance between phantom nodes and source node among three protocols

通过近似实际场景的ESLBPR协议仿真可知,实验中,由于部署的传感节点分布随机且不均匀,会使得路由过程出现一些误差,但这种误差在允许范围内可以接受。

ESLBPR协议的每一跳都是朝着远离源节点方向进行的,通过大量的路由实验,当在X节点处进行动态跳数值选取时,会使得协议在幻源距离方面的安全性有很大提升(见图5),除此以外,在理论计算分析中,可知该协议较已存在的源位置隐私保护协议在方向信息泄漏,幻影节点个数,安全距离以及路由至相同幻影节点可能性4个方面的安全问题上得到改进和控制。综合分析,协议整体的隐私安全性有了较大幅度提升。

图6 3种协议的通信开销比较Fig.6 Comparison of communication overhead amongthree protocols

由图6可以看出,ESLBPR协议在幻源距离这一方面提高隐私安全性的同时增加了一定的通信开销,但随着信道带宽,传递速率,吞吐量的提高,在不久的将来,这一方面的通信开销会极大地降低。

6总结

本文针对传感网中源节点位置隐私保护问题,提出了一种基于幻影路由的增强型源位置隐私保护协议,通过一种扇形区域的划分以及扇形域中改进型幻影路由的机制极大地提升了隐私安全性。通过理论分析与实验仿真对ESLBPR协议的综合性能进行了验证。

论文的下一步工作是对协议进行大量丰富的仿真实验,对协议的时延,投递率以及单个节点能耗等进行多方面的分析。

参考文献:

[1]GAIKWAD S M, DHAMDHERE V. A Review of Privacy Preserving Techniques in Wireless Sensor Network[J]. Network and Complex Systems,2014,4(3):1-6.

[2]MANJULA R, DATTA R. An energy-efficient routing technique for privacy preservation of assets monitored with WSN[C]//Students’ Technology Symposium (TechSym). Jodhpur, India: IEEE, 2014: 325-330.

[3]刘学军,李江,李斌.基于最小能耗路由的源节点位置隐私保护协议[J].传感技术学报, 2014,27(3):394-400.

LIU X, LI J, LI B. Source-Location Privacy Protocol Based on the Minimum Cost Routing[J]. Chinese Journal of Sensors and Actuators, 2014,27(3):394-400.

[4]陈娟. 无线传感器网络中节点位置隐私保护与自治愈技术研究[D].哈尔滨:哈尔滨工业大学, 2013.

CHEN J, Research on Node Location Protection and Self-Healing Techniques in Wireless Sensor Networks[D]. Harbin: Harbin Institute of Technology, 2013.

[5]TAO Z, LIU Y, LI C.Strategy of source-location privacy preservation in WSNs based on phantom single-path routing[J]. Journal of Chongqing University of Posts and Telecommunications: Natural Science Edition, 2013, 25(2): 178-183.

[6]LI Y,REN J.Source-location privacy through dynamic routing in wireless sensor networks[C]//INFOCOM,2010 Proceedings IEEE.San Diego,CA,US:IEEE,2010:1-9.

[7]HUANG J, MEISONG S. A Source-location Privacy Protection Strategy via Pseudo Normal Distribution-based Phantom Routing in WSNs[C]∥Proceedings of the 30th Annual ACM Symposium on Applied Computing. Salamanca, Spain: ACM, 2015: 688-694.

[8]KAMAT P, ZHANG Y, TRAPPE W, et al. Enhancing source-location privacy in sensor network routing[C]//Distributed Computing Systems, 2005. ICDCS 2005. Proceedings. 25th IEEE International Conference on. Ohio, USA: IEEE, 2005: 599-608.

[9]YAO J. Source-Location Privacy Based on Directed Greedy Walk in Wireless Sensor Networks[C]∥Wireless Communications Networking and Mobile Computing (WiCOM),2010 6th International Conference on. Chengdu, China: IEEE, 2010: 1-4.

[10] RIOS R, LOPEZ J. Analysis of location privacy solutions in wireless sensor networks[J]. Communications, IET, 2011, 5(17): 2518-2532.

[11] LI Y, REN J, WU J. Quantitative measurement and design of source-location privacy schemes for wireless sensor networks[J]. Parallel and Distributed Systems, IEEE Transactions on, 2012, 23(7): 1302-1311.

Enhanced protocol of source-location privacy preservation based on phantom routing

ZHOU Liaoyong,LIU Yanbing,GUI Mingqian

(Engineering Laboratory of Network and Information Security, Chongqing University of Posts and Telecommunications, Chongqing 400065, P. R. China)

Abstract:Around the source-location privacy preservation of monitor-object wireless sensor networks, this paper proposes a protocol called ESLBPR(Enhanced Protocol of Source-Location Privacy Preservation Based on Phantom Routing). This protocol protects the source-location privacy preservation greatly through a scheme of sectorial division, and a method of modified phantom routing. This protocol has the following advantages: avoiding the direction-information leakage of packet for the stronger attacker; avoiding more information’s exposure through controlling the distance among the sequential phantom nodes and the likelihood of routing to the same phantom nodes; generating much more diversified phantom nodes; enlarging the distance between source node and phantom nodes. Compared with existing protocols of source-location privacy preservation, the theory and simulation experiment show that ESLBPR protocol can increase the security of the source-location privacy protection greatly without obvious cost of communication.

Keywords:wireless sensor networks; source-location privacy preservation; phantom routing; sector-area

DOI:10.3979/j.issn.1673-825X.2016.02.013

收稿日期:2015-04-23

修订日期:2015-12-26通讯作者:周瞭永zhouliaoyong@163.com

基金项目:国家自然科学基金(61272400)

Foundation Item:The National Natural Science Foundation of China(61272400)

中图分类号:TP393

文献标志码:A

文章编号:1673-825X(2016)02-0219-07

作者简介:

周瞭永(1990-),男,陕西榆林人,硕士研究生,主要研究方向为物联网隐私安全。E-mail:zhouliaoyong@163.com。

刘宴兵(1971-),男,四川遂宁人,教授,博士,博士生导师,主要研究方向为无线网络管控和网络信息安全。E-mail:liuyanbing@cqupt.edu.cn。

桂明倩(1989-),男,湖北荆门人,硕士研究生,主要研究方向为物联网中的入侵检测。E-mail:guimingqian@126.com。

(编辑:刘勇)