1553B总线安全性分析与测试

赵暾 蒋志翔

【摘要】 由于我国目前武器系统中应用最广的MIL-STD-1553B总线自身并没有任何信息安全保护机制,可能为设备的安全可控留下隐患。故本文的研究方向是采用信息安全的CIA原则对总线协议进行分析,并针对总线安全性的脆弱环节,搭建总线测试环境,采用冒充合法节点、特权获取、干扰、监听等攻击手段,对总线系统的安全脆弱性进行验证。

【关键词】 1553B总线 CIA 总线安全

一、引言

1553B总线是MIL-STD-1553B的简称,由于其传输速率高,通信效率高,可靠性高,噪声容限高,设备之间连接简单灵活,所以被美军标所采用,将其作为机载设备之间相互通信的总线标准。1553B总线协议在设计之初,仅关注可用性、实时性和可靠性,并且是在军用飞机的航空电子设备等专用系统上运行。

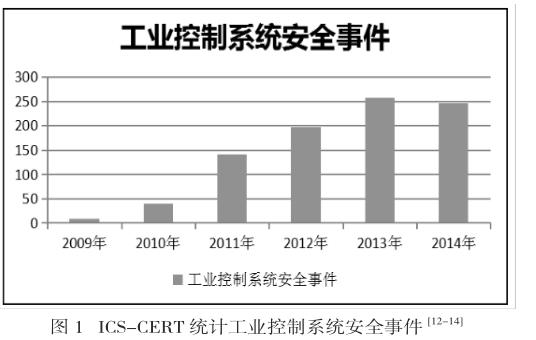

考虑诸如认证、授权和加密等需要附加额外开销的安全特征和功能似乎是画蛇添足的事情,但是随着近几年针对控制系统的攻击技术迅速发展[6-11],控制系统的信息安全面临越来越严峻的威胁,如图1所示:

由于1553B总线的使用范围越来越广,各种军用飞机、导弹等武器的科技含量越来越高,作为管理底层通信与控制的1553B总线安全性缺失受到了我国部分科研院所、高校等研究机构的关注,并陆续开展了控制系统信息安全方面的研究。

本文通过信息安全的机密性、完整性、可用性这三项原则对1553B总线进行分析,并搭建测试平台对可能的安全漏洞进行了测试与分析。

二、1553B 总线简介

1553B总线系统主要分为3个组成部分[1]:

1、总线控制器(BC,Bus Controller),是总线的控制者、管理者,也是所有通信动作的发起者,负责发送命令、参与数据传输、接收状态响应和监测总线系统。

2、远程终端(RT,Remote Terminal),是用户子系统到数据总线上的接口,主要功能是接收BC发送过来的命令,并根据命令做出响应,执行数据传输,完成相应动作,并回送相应的状态字,一个1553B总线系统中最多可以有31个RT。

3、总线监控器(BM,Bus Monitor),用于监控总线上传输的信息,有选择地接收1553B总线上传输的信息并且对信息加以保存,完成对总线上的数据进行记录和分析,从而被用于总线的测试或总线上数据的监视和记录,但它本身不参与总线的通信。

三、1553B总线安全性分析

总线安全,就是保护在总线上传输的信息的安全,这就不得不说到信息安全的基本要素。信息安全通常强调CIA三元组为目标,即机密性(Confidentiality)、完整性(Integrity)、可用性(Availability)[3]。对于1553B总线,后文也将会按照这三条目标进行分析。

机密性:是用来确保信息从产生到销毁的过程中不会被规定目标以外的人或组织获得。

完整性:保护信息不会被未经允许的目标修改。即保证信息在存储或传输过程中不被修改、删除、伪造、重放、插入等手段影响导致信息损坏或丢失。

可用性:保证正常用户可以访问到所有允许被访问的信息,不会发生拒绝访问等情况。

在传统的信息安全领域,通常认为机密性的优先级最高,完整性次之,可用性最低。但是在考虑控制系统安全时与考虑传统IT信息系统安全时则有较大的不同,控制系统强调的是控制的自动化过程及相关设备的智能控制、监测与管理,而且更为关注系统的实时性与可用性。也就是说,控制系统对系统设备的可用性、实时性、可控性等特性要求很高,因此在考虑控制系统的安全性时要优先保证的是系统的可用性;其次各个组件之间因为存在固有的关联,因此完整性的重要性次之;而对于数据保密性来说,由于控制系统中传输的数据通常是控制命令或采集到的原始数据,需要放在特定背景下进行分析才有意义,而且多是实时数据,因此对保密性的要求最低[2]。

1553B协议起初被设计用于航空机载设备之间通信,是一种与其他网络隔离的控制网络,也没有提供基本的安全防护机制。

在1553B总线上,所有结点连接到公用的通信介质上,每个源结点可以直接发送消息到其他目的结点。由于所有的结点直接连接到介质,因此攻击者并不能修改或删除从一个结点发送到另一个结点的消息,但能够非常容易地读取到总线上传输的消息,也可以很简单的冒充其它结点。1553B协议的几个典型的安全问题如下:

缺乏认证:仅需要使用一个合法的地址和合法的消息格式即可以建立一个RT,参与到总线通信当中。

缺乏授权:没有访问控制机制,攻击者可以很简单伪装成BC获取系统特权,执行任意的功能,访问所有设备。

缺乏加密:地址、命令和数据明文传输,可以很容易地被捕获和解析。使攻击者轻易就能了解系统的当前状态和控制方式。

通过以上分析,可以看出1553B总线缺乏机密性,并没有任何确保信息在存储、传输过程中不会泄露给非授权的用户、其他实体的措施,连入BM就可轻易得知总线上传输的数据。同时数据的完整性方面有重大安全隐患,攻击者虽然无法对总线上传输的数据进行修改,但可以隔离并冒充某远程终端或总线控制器,使其他设备接收到伪造的数据或指令;也可以正常接入总线系统,在并不影响总线正常通信的前提下参与通信。但协议对总线的可用性有较好的保障,除非对双绞线实施物理破坏,或者同时占据多条冗余总线长时间连续发送消息占据总线频道,否则系统总是能够顺利的访问其他终端。

由于军用总线一般只是在飞行器或设备被敌方捕获的情况下才更容易受到攻击,而攻击者也并不是为了破坏总线的可用性,而是希望通过总线上传输的消息了解整个系统的运行状态、操控方式和系统内设备的参数、状态等信息,进而知晓设备的性能与设计思路,开展对设备的复制或找出设备可能存在的漏洞,对国家安全造成威胁。

总线上传输的是系统的各种内部消息与控制指令,甚至可能包括系统对外通信中使用的密钥,攻击总线需要多个设备协同进行操作,下面将运用BC、RT、BM设计一种简单的攻击场景案例。

攻击者为了对总线进行控制,首先会使用BM监听总线上的数据,在得到大量数据后就可以分析出系统大概的控制方式,构建用于攻击的测试用例,同时在其他设备实施攻击时,BM也会保持对总线的监听;由于一般系统运行的步骤比较固定,所涉及的数据与内部状态较少,为了进一步了解系统完整的控制方式则要使用RT对BC发出各种请求,分析BC的响应方式,了解系统处理错误的方式与平常并不使用的消息内容;在得到系统整体的控制方式后就可以使用BC接管整个系统,访问内部如发动机状态、雷达数据等敏感消息,控制设备进行各种操作,实现了对系统的攻击。

四、安全漏洞的确定与测试结果及分析

根据上文对总线协议的分析,可以看出我国目前武器系统中应用最广的MIL-STD-1553B总线自身并没有任何信息安全保护机制,可能为设备的安全可控留下隐患。为此,作者对1553B 总线上可能的BC、RT、BM安全机制漏洞进行了测试。

4.1 BC的安全机制漏洞

按规范要求,总线上只能存在一个BC,攻击者的终端可以假装接受总线控制权并成为BC,控制整个总线的传输,进而控制整个控制系统。

4.2 RT的安全机制漏洞

按规范要求,每个RT都有唯一的地址,当另一个设备伪装成某个RT时,会对总线产生干扰,使BC接收到错误的数据,进而对系统状态产生错误的判断。当BC发送RT→RT命令时,恶意数据会在RT之间进行传播,使其他RT接收到被篡改的数据,影响RT的正常运行。

4.3 BM的安全机制漏洞

按照规范定义,BM检测、侦听总线上的所有消息,攻击者能够利用这一机制通过将未授权的BM接入总线来探测总线上的数据信息,可以很轻易的得知当前系统的运行状态。

为了对上述安全机制进行测试就必须搭建测试环境,使数个1553B终端之间实施通信,经过研究本文选择了由本单位自主设计的协议处理芯片组成的1553B板卡和由国内公司生产的MIL-STD-1553B总线仿真测试平台以及收发器、耦合变压器、端接电阻、屏蔽双绞线等部件组成了1553B通信系统。并对以下条件下的总线通信情况做出测试。

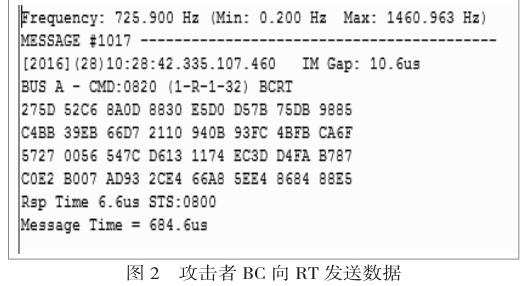

1、攻击者设备充当BC

当攻击者使用设备冒充BC时,会造成系统内同时存在两个BC,都可以控制系统运行。两个BC会对总线造成争抢,虽不能同时通信,但在总线未被占用时都可以发送命令。由于1553B总线属于控制总线,而控制总线上的数据传输是突发的、实时的,并不像计算机网络通信中会长时间占用通信线路,所以攻击者设备发出指令的难度并不大。攻击者BC向RT发送数据结果如图2所示:

攻击者的BC可以正常的发送与接收数据,也可以发送控制指令,从测试结果中可以看出攻击者的BC可以向RT发送伪造的数据,也可以读取RT数据。攻击者的BC能够控制系统的运行,使其他设备做出错误的动作或对现有状态产生错误的判断,对系统的安全稳定运行产生了极大的威胁。

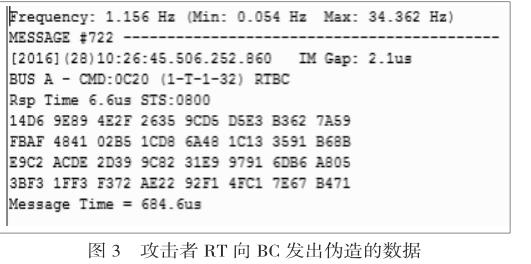

2、攻击者设备充当RT

当攻击者充当内部RT,并与一现有RT同地址时,可以与该RT一起响应BC的命令。当BC发送指令时两个RT都会接收并回复状态字,就会发生总线冲突,而BC接收到何种数据则取决于攻击者RT与原RT发送速度的快慢,BC会接收第一个回复数据的RT的数据并丢弃第二个。由于双绞线的传输延迟对于1553B总线的传输速度来说可以忽略不计,在1553B系统中响应速度的快慢主要取决于RT设备的处理速度,故攻击者设备可以通过优化设计甚至通过简单的提高频率就可以抢在原有RT设备之前发出数据。攻击者RT向BC发送数据结果如图3所示:

从测试中可以看出攻击者的RT如果响应时间短于原有RT设备则可将伪造的数据传给BC,使BC对当前系统运行状态产生错误的判断,而原有RT所发送的消息则会被丢弃。而如果屏蔽掉原有RT则攻击者的RT则可以正常参与通信与收发数据。

3、攻击者设备充当BM

当攻击者设备充当BM时,可以监视整个系统的运行,并不与原有BM产生任何冲突也不会被探知。BM可以对总线上的数据进行记录和分析,从而被用于监视和记录总线上的运行状态并了解设备之间的数据传输方式与设备的控制方式进而掌握整个系统的运作方式。

测试表明,1553B总线在信息安全机制上存在安全风险。

五、结束语

1553B总线作为航空军用设备控制系统的神经中枢,其协议的安全性与总线的实时性、可靠性、经济性等因素并重。本文结合1553B总线协议特点和通信模式,通过运用信息安全的CIA三原则评价标准对现有的1553B总线安全性做了定性研究,并使用多种攻击方式对总线的安全性进行了测试验证,证明了1553B总线安全性方面的不足,为以后提高总线安全性方面的研究打下了基础。

参 考 文 献

[1]熊華钢. 1553B总线通信技术的应用与发展[J].电子技术应用.1997

[2] NSFOCUS. NSFOCUS_ICS_Security_Report [R]. 2013

[3]范梦雪,信息安全风险分析方法及应用[D]. 北京邮电大学硕士学位论文,中国知网数据库. 2006

[4]胡来红,许化龙, 1553B总线在武器通信中的应用探讨[J]. 微计算机信息.2005