LTE系统中Uu接口安全问题分析

毛文俊,申 敏,向东南

(重庆邮电大学 通信与信息工程学院,重庆 400065)

LTE系统中Uu接口安全问题分析

毛文俊,申敏,向东南

(重庆邮电大学 通信与信息工程学院,重庆 400065)

摘要:随着移动通信设备的广泛普及,以及人们越来越高的业务需求,长期演进(Long Term Evolution,LTE)系统变得越来越受欢迎。LTE系统能够给移动用户带来非一般的体验:高数据速率、低时延、高频谱利用率和能量效率。人们普遍关注LTE系统带来的正面效应,而忽视了相关的安全问题。尽管LTE系统采取了完善的安全措施,但其仍然存在诸多漏洞。从LTE-Uu接口特点出发,着重描述了五大安全目标,并对应分析了可能面临的威胁。最后,对DDoS进行了简单介绍,并给出了仿真实例,进一步说明了Uu接口的安全问题。通过仿真结果分析可知,基于Uu接口的DDoS攻击增大了网络时延和丢包率。

关键词:LTE;安全威胁;Uu接口;网络攻击;DDoS

0引言

在移动通信技术的发展道路上,3GPP标准组织做出了多方面的努力,不断完善LTE系统规范研究,以满足高用户数据速率、大系统容量和无缝覆盖等特点的网络演进需求。在通信安全方面,3GPP组织不断升级安全举措,逐渐完善系统缺陷。在2G网络中,用户卡和网络侧配合完成鉴权以防止未经授权的接入,从而保护运营商和合法用户的权益。第三代移动通信系统(3G)在2G的基础上进行了改进,继承了2G系统安全的优点,同时针对3G系统的新特性,定义了更加完善的安全特征与安全服务。

为了实现更加安全可靠的通信,第四代移动通信系统(4G)需要提供比3G系统更安全的功能。在相互认证方面,SAE/LTE(System Architecture Evolution)架构增强了UMTS(Universal Mobile TelecommunicationsSystem)认证和密钥协商机制,提出新的安全访问方法,即演进分组系统的密钥协商(EPS AKA)机制,以避免UMTS系统现有的安全漏洞[1]。为了确保LTE接入过程和切换过程的安全性,3GPP组织引入新的密钥层次和切换密钥的管理机制[2]。除了增强LTE系统的性能外,LTE-A(LTE-Advanced)系统引入了新的实体和应用,如机器类型通信(MTC)、家庭基站(HeNB)、中继节点,因而不可避免地引入新的安全威胁。

1LTE-Uu接口特点

LTE系统中,终端和基站之间的无线接口即为Uu(LTE-Uu)口。通过该接口,用户设备就可以接入到LTE系统的固定网络部分,如图1所示。该接口能够提供很高的传输速率,同时,可以满足多种速率需求。在下行链路,物理层采用正交频分多址(OFDMA)技术;而在上行链路中则采用单载波频分多址(SC-FDMA)技术。该接口主要用于:① 广播寻呼以及RRC连接处理;② 切换和功率控制的判决执行;③ 处理无线资源的管理和控制信息;④处理基带及射频信息等等。

图1 LTE系统Uu接口示意图

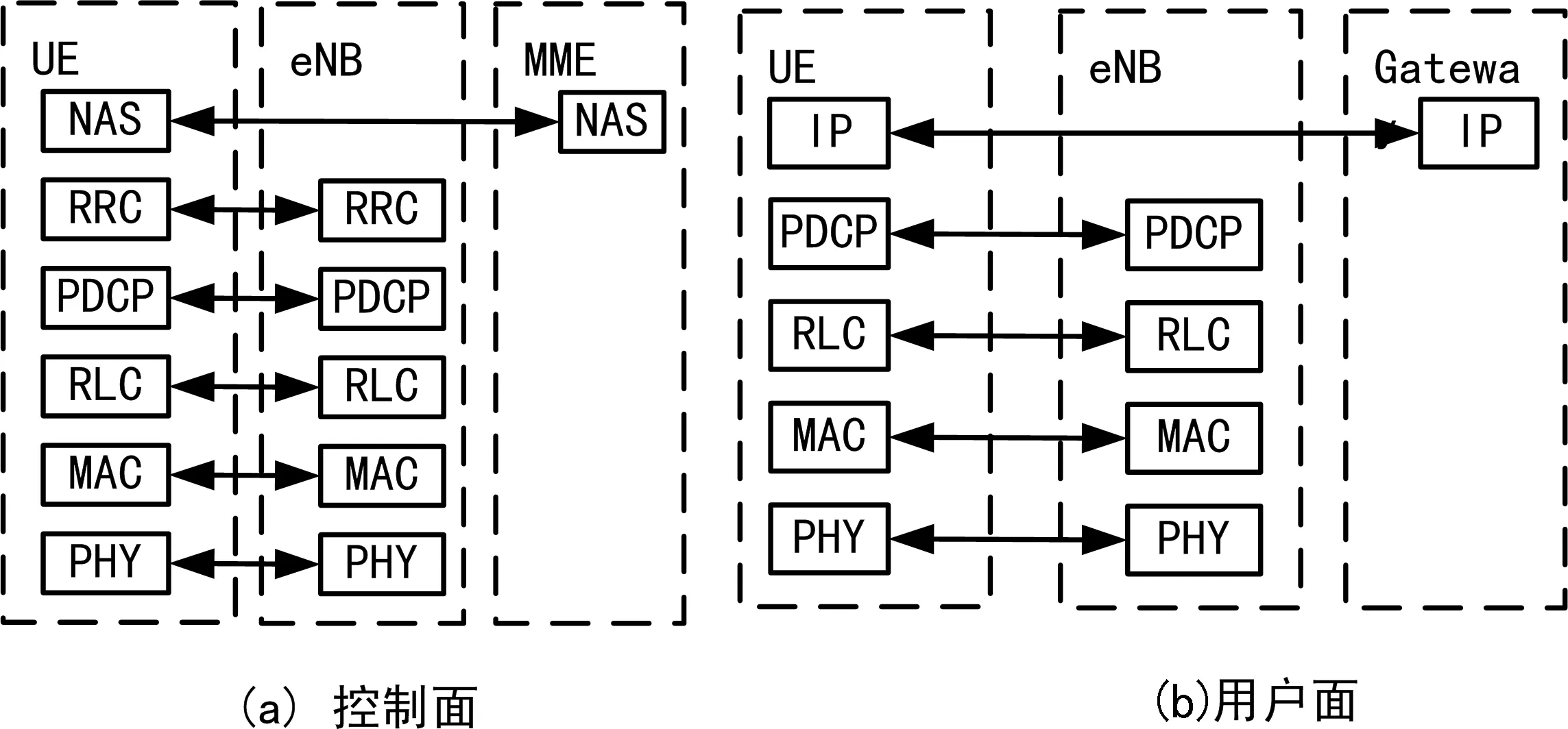

在协议架构层次上,Uu接口包含控制面和用户面,如图2所示。其中,控制面信令主要由NAS(Non-access Stratum)消息和RRC(Radio Resource Control)消息组成,用户面主要用于传送用户业务分组。终端与网络之间的控制信令管理着网络附着、安全控制、鉴权、承载建立以及移动性管理等操作等。LTE系统要求控制面数据进行加密和完整性保护,而用户面数据仅仅要求加密保护。

图2 Uu接口的控制面和用户面协议栈

从图2中不难看出,这2个协议栈包括多层结构。其中,NAS是指非接入层,它支持移动性管理功能以及用户平面承载激活、修改与释放功能。PDCP(Packet Data Convergence Protocol)层执行头压缩、数据传输、加密以及完整性保护;RLC(Radio Link Control)和MAC(Media Access Control)层执行与数据的分段、封装等功能;RRC层主要执行广播、寻呼、RRC连接管理、无线承载(RB)管理、移动性管理、密钥管理、UE测量报告与控制、MBMS(Multimedia Broadcast Multicast Service)控制、NAS消息直传、QoS(Quality of Service)管理等功能。NAS层终止于MME(Mobility Management Entity),它主要执行EPS承载管理、鉴权、IDLE状态(空闲状态)下的移动性处理、寻呼以及安全控制等功能。IP层主要承载数据包,实现点到点的通信。在通信过程中,信令消息只在通信双方的对等实体做相反操作,进一步隔离了各层的相互影响。

由于Uu口的开放问题,在终端与网络进行信令流程过程时,Uu口很容易遭受攻击。

2LTE-Uu接口的安全问题

随着移动终端和各种APP的普及,移动通信中的安全问题正受到越来越多人的关注。现在,手机购物、移动支付以及手机银行转账等便民运用风靡全球,对移动通信中的信息安全也提出了更高的要求。

目前,国内外针对于LTE系统安全问题的研宄非常广泛,主要涉及LTE系统安全准则、LTE系统面临的威胁以及鉴权机制、加密算法和密钥管理等方面内容。然而,针对LTE-Uu接口安全技术的研究,没有引起足够重视,研究内容比较简略。因此,针对Uu接口的特点,可以概括为5大安全目标:可用性、机密性、完整性、可控性和可计费性,而这些安全目标分别对应着10种常见的安全威胁。

2.1可用性目标

T1.对接口进行洪泛攻击

洪泛攻击就是指,攻击者针对LTE-Uu接口发送海量的消息信令,消耗基站设备或是终端的内存,甚至造成过载死机现象。常见的洪泛攻击包括DoS(Denial of Service)攻击[5]、DDoS(Distributed Denial of Service)攻击[7]等。在基本信令过程中,攻击者利用截获的某条信令消息,不断向网络发起信令过程,严重消耗接口资源,影响其他合法用户正常的业务需求[3]。

T2.通过协议或应用程序漏洞攻击网元设备

当终端开机初始接入网络时,终端和基站以及终端和核心网之间需要进行双向认证。由于EAP-AKA(Extensible authentication protocol-Authentication and Key Agreement)认证机制的缺陷,通过Uu口的信令可能会暴露国际移动用户识别码(International Mobile Subscriber Identification Number,IMSI)[10]。攻击者掌握有效的用户IMSI后,不断尝试向网络进行认证过程,就有可能发展成恶意的DoS攻击。这些攻击行为可以单独进行,也可以有组织地进行,如使用手机僵尸网络[11]。攻击者通过发布恶意病毒或者流氓APP软件,一旦安装在大量的用户手机上,这些手机就可能组成一个僵尸网络。

2.2机密性目标

T3.窃听

由于4G系统的异构性和基于IP的开放式体系结构,LTE网络将继承所有底层接入网络的安全问题[9]。在LTE系统中,通信过程中窃听威胁似乎没有前几代通信系统那么普遍,但也不能忽视这种安全隐患。前不久的斯诺登事件,就敲响了警钟,暗示通信窃听是完全可行的。现在,人们通过手机接触金融领域越来越普遍,每天往来各种账号密码之间,保护个人重要信息的同时不要忘了这种潜在威胁。

T4.利用信息泄露非法访问网元敏感数据

虽然要求现网通信健全各种安全措施,但是由于现实条件的限制,部分网络仍然存在各种各样的安全问题。在没有要求双向认证的通信网络中,一些非法终端可以顺利接入到网络,甚至可以接触网元敏感数据,如基站配置数据等。基于IP的传输机制,攻击者获得分配给合法用户的IP地址就可以接入到网元设备,就可能对其产生威胁。

2.3完整性目标

T5.业务修改

在通信业务不断丰富的今天,可以做出多种选择,挑选令自己满意的业务需求。但是,面对复杂的通信环境,业务有可能被修改,同时也会付出相应的代价。目前,LTE系统只强调控制面的完整性保护,而没有对数据面做出完整性要求。因此,针对用户数据的修改是有可能的。只要攻击者找出现有完整性算法的缺陷,就可以修改用户业务。

T6.修改网元数据

如果攻击者入侵网络设备,就有可能修改相关的配置参数,如基站的加密和完整性保护算法、计费系统的计费策略等等[6]。一般来说,网络设备相对独立,修改与其有关的数据基本不可能,但不排除特殊场景下的网络设备情形。

2.4可控性目标

T7.通过利用协议或应用程序的漏洞损坏网元

攻击者可以从IP地址入手,发动IP欺骗攻击[13]。IP 欺骗意味着发送方在信元消息中改变了分配给其的源合法IP地址,使用假的IP地址进行业务请求,使得核心网不断向假IP地址用户发出业务请求过程。IP 欺骗使得很难追踪攻击者的IP地址,并且它已被众多其他攻击技术所利用,比如DoS攻击。文献[8]指出,P欺骗攻击有可能破坏计费系统和恶化移动用户的服务质量。针对基站的DoS攻击就有可能破坏基站的正常运行。

T8.通过管理接口损坏网元

每个网络设备都需要一个管理平台,运营商通过这个平台就可以进行本地或是远程调整设备参数。但是,如果攻击者掌握了该平台的接入权限,就可以通过管理平台恶意配置参数,甚至破坏网络设备。

T9.恶意的内部攻击

网络内部的管理人员可以发动最直接、最有效的破坏行为。这些攻击者可以在网络设备中植入木马病毒,通过发动来至网络侧的攻击,破坏正常用户的业务需求。通常,恶意的内部攻击者极有可能破坏核心网络设施,而无暇顾及单个基站设备。

2.5可计费性目标

T10.窃取服务

通过Uu口,攻击者可以发起中间人攻击,可以伪装成合法用户并接入网络,偷窃服务[6],修改配置信息[12]。这种攻击行为难以追踪,造成的后果往往非常严重。基站设备通常被当做中继节点,同时也可作为终端切换到其他基站节点的锚点。一个能够破坏基站设备的攻击者,能够冒充其他合法用户窃取服务,或是通过某种方式避开计费机制进行无偿的服务。

3基于Uu口的DDoS攻击

LTE-Uu接口中的分布式拒绝服务(DDoS)攻击指,将多个智能终端联合起来作为攻击平台,对一个或多个目标发动的攻击。DDoS攻击是DoS攻击的特例,它主要强调攻击手段呈分布式,而非传统的点对点攻击模式。这种攻击方式隐蔽性强,不易被定位,而且攻击效果明显。常见的DDoS攻击主要通过发送大量合法的业务请求,占用宝贵的网络资源,以达到瘫痪网络的目的。

接入网络的终端,可以通过Uu接口进行一系列的业务活动。终端的数据业务需要经过服务器网关(S-GW)和分组数据网关(P-GW)转发,最后到达指定的服务提供商的服务器。在与网络进行业务期间,终端需要接受网络管理控制器(MME)的调度控制。相比庞大的数据业务量,控制信令流量显得微不足道,仅仅只占总流量的5%左右。由此可知,DDoS攻击主要是针对控制信令进行的。

在终端完全接入网络之前,终端需要进行小区搜索、公共陆地移动网络(Public Land Mobile Network,PLMN)选择、网络鉴权等过程,其中网络鉴权容易暴露终端的IMSI。攻击者可以利用获得的合法IMSI不断向网络发起认证请求,进而产生拒绝服务攻击。在接入网络之后,终端可以发起业务请求、小区重选等过程。这些过程中,终端需要与网络进行信息交互,涉及到大量的控制信令。攻击者可以利用控制信令洪泛网络接口,消耗网络资源。比如,恶意终端连续不断地向网络发起某种业务请求,而不执行相应的操作。当攻击节点逐渐增多时,上述攻击就发展成了DDoS攻击。

4DDoS攻击仿真实例

为了进一步分析LTE-Uu口的脆弱性,选择使用NS-3仿真平台分析基于Uu口的DDoS攻击情形。首先假设,在一个小区集群中存在一个手机僵尸网络(Mobile botnet),并且这些僵尸节点可以对基站发起VoIP(Voice over IP)业务请求。其中,VoIP采用G.729语音编码,语音数据流采用周期性开合方法以模拟人类的正常发音情形[4]。

仿真场景如图3所示。为了减少仿真时间,假设仅在一个包含3个小区的集群区域内进行。这些小区采用5 MHz带宽,小区辐射半径为1 km,用户移动采用随机移动模式,移动速度2 km/h。每个小区同时可以容纳100个VoIP用户,用户移动可能涉及切换到邻区基站的过程。一般网络资源调度算法主要有比例公平算法(PF)、修改后的最大权重延迟优先(ML-WDF)算法等。仿真主要从这两个下行调度算法入手,估计正常情况和DDoS攻击时,网络时延(delay)、丢包率(Packet Loss Ratio)的变化情况。

图3 只考虑包含3个小区的集群场景

正常情况下,网络中没有接入僵尸节点(受感染的手机)。正常用户进行VoIP业务,网络的时延、丢包率主要受正常用户数的影响。而在DDoS情形时,假设每小区正常用户数为80,每个僵尸节点都反复向网络发出VoIP业务请求,此时观察时延和丢包率与僵尸节点数的关系。

仿真结果如图4和图5所示,图4主要对比正常情况下和DDoS攻击时,在2种调度算法下的网络时延情况。

图4 时延变化情况

图5主要反映丢包率在正常情况和DDoS攻击时的变化。通过对比可知,利用PF算法调度的时延随着僵尸节点数的增加逐渐增大,而ML-WDF调度算法的时延变化幅度上升缓慢。在丢包率方面,ML-WDF调度算法比PF调度算法要大。特别是,当网络中出现僵尸节点时,丢包率猛增几十倍。同时,随着僵尸节点数的增加,丢包率一直居高不下。

图5 丢包率变化情况

5结束语

随着时代的发展,LTE网络安全问题逐渐引起了人们的注意。在通信网络中,基于Uu接口的网络攻击越来越频繁,严重影响了人们的正常生活。在安全问题方面,攻击者的行为主要威胁五大安全目标,即可用性、机密性、完整性、可控性以及可计费性。结合理论分析与实验仿真可知,LTE-Uu接口很脆弱,容易被攻击者所利用。LTE-Uu接口是接入网的重要组成部分,关乎着用户和网络的安全。那么,接下来的工作就是,更加深入细致地研究这些安全问题,争取从根本上解决。

参考文献

[1]朱朝旭,果实,薛磊.4G 网络特性及安全性研究[J].数据通信,2011(3):29-31.

[2]郑皓,郭连城.基于4G的 LTE安全架构分析[J].中国科技纵横,2013(2):58-58.

[3]陈志南,彭建华.EPC 网络安全问题研究[J].信息工程大学学报,2013(3):119-123.

[4]Piro G,Grieco L A,Boggia G,et al.Simulating lte Cellular Systems:An Open-source Framework[J].IEEE Transactions on Vehicular Technology,2011:498-513.

[5]Monica Paolini .Wireless Security in LTE Networks[M/OL].2012 Senza Fili Consulting.www.senzafiliconsulting.com,2012.

[6]Cristina-Elena Vintilă.Security Analysis of LTE Access Network[C]∥The Tenth International Conference on Networks,ICN 2011:29-34.

[7]Jang Woung,Kim Se Kwon.Session-Based Detection of Signaling DoS on LTE Mobile Networks[J].Journal of Advances in Computer Networks,2014,2(3):159-162.

[8]Kang Dong W,Joo H.A Practical Attack on Mobile DataNetwork Using IP Spoofing[J].Appl.Math.Inf.Sci.7,2013:23-45.

[9]Cao Jin,Ma Maode.A Survey on Security Aspects for LTE and LTE-A Networks[J].Communications Surveys & Tutorials,2014(16):283-302.

[10]Koien G M.Mutual Entity Authentication for LTE[C]∥ Wireless Communications and Mobile Computing Conference (IWCMC),2011:689-694.

[11]Wan Wei,Li Jun.Investigation of State Division in Botnet Detection Model[C]∥Advanced Communication Technology (ICACT),2014:265-268.

[12]Naqash T,Yasin A.Mutual Authentication Protocol for LTE Based Mobile Networks[C]∥Open Source Systems and Technologies (ICOSST),2012:1-4.

[13]Nashat D,Jiang X,Horiguchi S.Detecting SYN Flooding Agents under Any Type of IPSpoofing[C]∥ e-Business Engineering,2008.ICEBE’08,2008:499-505.

Analysis on Uu interface Security in LTE system

MAO Wen-jun,SHEN Min,XIANG Dong-nan

(School of Communication and Information Engineering,Chongqing University of Posts and Telecommunications,Chongqing 400065,China)

Abstract:With the popularization of mobile communication devices,in order to meet the higher traffic requirement,the Long Term Evolution (LTE) system is becoming ever more popular.The LTE systems bring people non-ordinary experience,including high data rate,low latency,high spectrum efficiency and energy efficiency.People give more concern on the positive effects of LTE system,while ignoring the related security issues.Although LTE systems take a more comprehensive security measures,there are still much vulnerability.In view of LTE-Uu interface features,this paper describes in detail the five security goals,and analyzes the corresponding threats that may arise.Finally,DDoS attack is introduced in brief,the DDoS attack simulation instance is given,and the security of Uu interface is discussed further.The simulation results show that DDoS attack based on Un interface increases the network delay and packet loss rate.

Key words:LTE;security threat;Uu interface;network attacks;DDoS

中图分类号:TN929.5

文献标志码:A

文章编号:1003-3114(2016)03-09-5

作者简介:毛文俊(1988—),男,硕士研究生,主要研究方向:移动通信及网络安全。申敏(1963—),女,博士生导师,教授,主要研究方向:移动通信系统及关键技术、数字信号处理及其应用、移动通信网络安全等。

基金项目:国家科技重大专项基金项目(2012ZX03001012)

收稿日期:2016-02-22

doi:10.3969/j.issn.1003-3114.2016.03.03

引用格式:毛文俊,申敏,向东南.LTE系统中Uu接口安全问题分析[J].无线电通信技术,2016,42(3):09-13.