基于最优决策树的空管信息网络安全评估方法

张凯

【摘 要】安全评估属于信息安全风险管控的范畴。高效而客观的安全评估方法,对于发现空管信息网络的薄弱节点,进行及时防护和科学规划都具有重要的指导意义,因此安全评估越来越受到重视。文章利用数据挖掘中决策树的思想来制定安全评估策略,从信誉度、安全部署时间、安全部署费用多个维度对空管信息网络安全进行抽象建模。以该模型为基础探讨了一种基于最优决策树的空管信息网络安全评估方法,并用C语言进行了实现。文章在Visual Studio 2010平台上运行并验证了该算法的有效性,结果表明,该方法能较好地满足空管对信息网络安全评估的要求。

【关键词】数据挖掘;安全评估;信息网络;风险评估

【中图分类号】TP309 【文献标识码】A 【文章编号】1674-0688(2016)02-0023-04

随着空管信息化的逐步深入,信息安全保障的重要性越来越明显。针对信息安全保障存在的问题,国家推行了信息安全等级保护制度。空管也定期进行信息安全等级测评。空管信息网络由业务网、办公网和宽带网三大网组成。对于以传统技术为基础的信息网络,从实用技术层面来看,密码学、访问控制已经被广泛地运用[1],而站在系统的角度来看,进行宏观的评估也同样受到重视。这体现的正是信息技术的系统工程理念。

这一理念同样适用于新型信息技术[2]。随着新型信息技术的发展和应用,信息安全正逐步从技术层面扩展到技术与管理的相互融合。经过实践不断验证的虚拟化技术正体现了这种融合的趋势。虚拟化后的资源也同样面临着风险管控和安全评估。

安全评估属于信息安全风险管控的范畴。部署需要一个过程,评估也应该是一个开放的动态过程,如何从海量的信息中,快速、准确地抽取有用的信息,也是网络信息安全评估的关键。这一需求與数据挖掘中最优决策树的思想相一致,而这类研究越来越多地被应用于信息安全领域[3]。文献[4]阐述了在大数据背景下的系统评测基准,针对安全攸关系统提出了一种安全检测模型。网络安全包含预测、反应、防范和恢复[5],评估又是预测中最为重要的。

1 需求分析及评估模型

1.1 需求分析

空管信息网络具有分散性、即时性等特点。如何更加快速、客观地对空管信息网络安全进行评估,特别是在安全评估过程中能结合空管自身的特点,探索一种动态高效且更能突出安全关切的评估算法,值得我们深入研究。与其想如何快速准确地获取对空管信息网络相对有用的安全信息,不如转换角度考虑如何快速准确地剔除对其相对无用的信息,剩下的就是对安全最有价值的信息。这样既可突显重要的安全风险,又与数据挖掘中决策树的思想一致。

1.2 安全评估模型

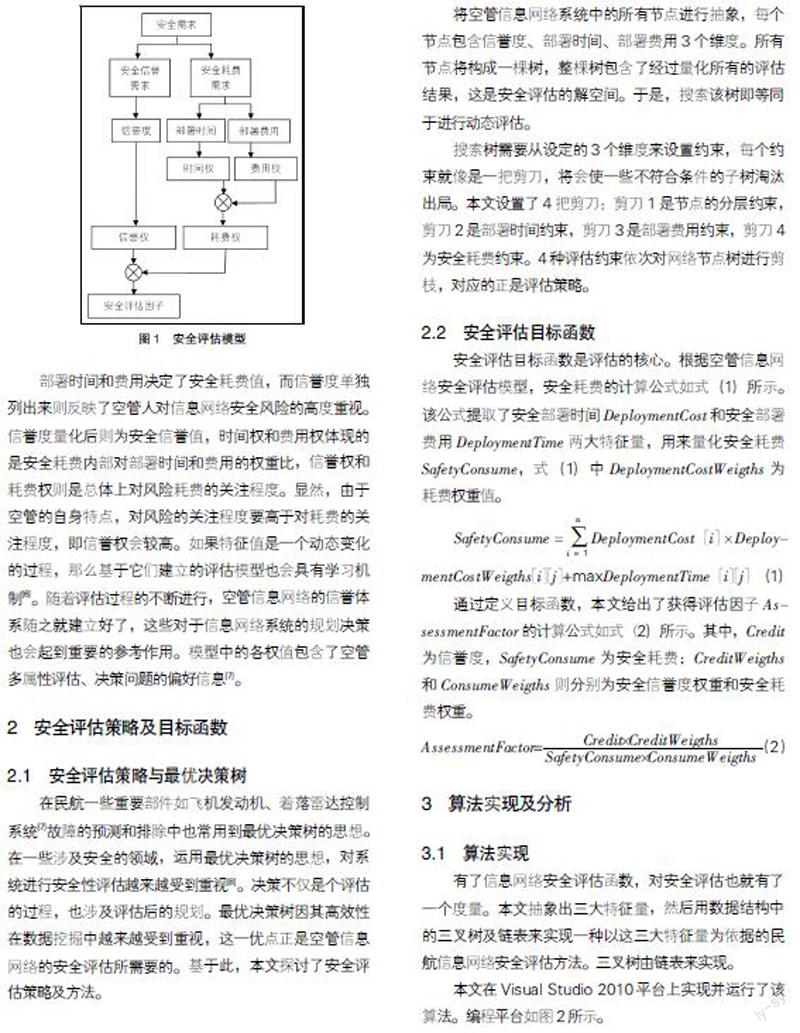

空管信息网络的安全评估策略及模型均来源对空管安全需求的客观分析,安全评估模型如图1所示。

部署时间和费用决定了安全耗费值,而信誉度单独列出来则反映了空管人对信息网络安全风险的高度重视。信誉度量化后则为安全信誉值,时间权和费用权体现的是安全耗费内部对部署时间和费用的权重比,信誉权和耗费权则是总体上对风险耗费的关注程度。显然,由于空管的自身特点,对风险的关注程度要高于对耗费的关注程度,即信誉权会较高。如果特征值是一个动态变化的过程,那么基于它们建立的评估模型也会具有学习机制[6]。随着评估过程的不断进行,空管信息网络的信誉体系随之就建立好了,这些对于信息网络系统的规划决策也会起到重要的参考作用。模型中的各权值包含了空管多属性评估、决策问题的偏好信息[7]。

2 安全评估策略及目标函数

2.1 安全评估策略与最优决策树

在民航一些重要部件如飞机发动机、着落雷达控制系统[7]故障的预测和排除中也常用到最优决策树的思想。在一些涉及安全的领域,运用最优决策树的思想,对系统进行安全性评估越来越受到重视[8]。决策不仅是个评估的过程,也涉及评估后的规划。最优决策树因其高效性在数据挖掘中越来越受到重视,这一优点正是空管信息网络的安全评估所需要的。基于此,本文探讨了安全评估策略及方法。

将空管信息网络系统中的所有节点进行抽象,每个节点包含信誉度、部署时间、部署费用3个维度。所有节点将构成一棵树,整棵树包含了经过量化所有的评估结果,这是安全评估的解空间。于是,搜索该树即等同于进行动态评估。

搜索树需要从设定的3个维度来设置约束,每个约束就像是一把剪刀,将会使一些不符合条件的子树淘汰出局。本文设置了4把剪刀:剪刀1是节点的分层约束,剪刀2是部署时间约束,剪刀3是部署费用约束,剪刀4为安全耗费约束。4种评估约束依次对网络节点树进行剪枝,对应的正是评估策略。

2.2 安全评估目标函数

安全评估目标函数是评估的核心。根据空管信息网络安全评估模型,安全耗费的计算公式如式(1)所示。该公式提取了安全部署时间DeploymentCost和安全部署费用DeploymentTime两大特征量,用来量化安全耗费SafetyConsume,式(1)中DeploymentCostWeigths为耗费权重值。

SafetyConsume=■DeploymentCost[i]×DeploymentCostWeigths[i][j]+maxDeploymentTime[i][j](1)

通过定义目标函数,本文给出了获得评估因子AssessmentFactor的计算公式如式(2)所示。其中,Credit为信誉度,SafetyConsume为安全耗费;CreditWeigths和ConsumeWeigths则分别为安全信誉度权重和安全耗费权重。

AssessmentFactor=■(2)

3 算法实现及分析

3.1 算法实现

有了信息网络安全评估函数,对安全评估也就有了一个度量。本文抽象出三大特征量,然后用数据结构中的三叉树及链表来实现一种以这三大特征量为依据的民航信息网络安全评估方法。三叉树由链表来实现。

本文在Visual Studio 2010平台上实现并运行了该算法。编程平台如图2所示。

3.2 算法分析

为便于进行算法分析,本文设置节点为12个,节点ID从1到12。每个节点实际上是空管信息网络中各节点的抽象,它们构成了一棵待安全评估的三叉树。在主函数中首先利用初始化函数生成这棵树,然后调用ATM_

SafetyAssessment( )进行动态评估。显然,信誉度反应安全风险的程度,信誉度越高,安全风险越低。

条件1:设置安全信誉度权重为最高值,安全耗费权重为一个非常低的值。Weigths[2]={1,0.06},其中Weigths[0]为信誉权重,Weigths[1]为安全耗费权重。DeploymentCostWeigths[2]={5,3},12个节点的信誉度依次为{0.62,0.37,0.71,0.28,0.45,0.33,

0.87,0.65,0.66,0.85,0.79,0.96}。

条件2:安全信誉度权重,安全耗费权重及信誉度均改变。设置Weigths[2]={0.99,0.29},其中Weigths[0]为信誉权重,Weigths[1]为安全耗费权重。DeploymentCostWeigths[2]={5,3},12个节点的信誉度依次为{0.65,0.40,0.74,0.31,0.48,0.36,0.90,

0.68,0.69,0.88,0.82,0.99}。

条件3:在条件2的基础上继续降低安全耗费权重,同时提高节点10的信誉度,降低节点11的信誉度。设置Weigths[2]={0.99,0.09}。DeploymentCostW-

eigths[2]={5,3},12个节点的信誉度依次为{0.65,

0.40,0.74,0.31,0.48,0.36,0.90,0.68,0.69,

1.00,0.38,0.99}。

调用ATM_SafetyAssessment( )进行动态评估后,可得到3个条件下对应的安全评估因子(见表1)。

由表1可绘制其对应的评估因子图(如图3所示):横轴为Safety Path ID,纵轴为安全评估因子。条件1对应Curve 1,条件2对应Curve 2,条件3对应Curve 3。

在图3中对比Curve 1和Curve 2可以发现,Weigths的改变对评估因子的影响较大,特别是信誉权重,这也正体现了空管对风险管控的重视。对比Curve 1、Curve 1和Curve 3发现,当权重和各节点的信誉度发生改变时,评估因子也会随之改变,评估因子的变化趋势也会有明显的变化。实际上权重也好,信誉度也好,这些都是一个动态开放的量,它们会随着学习过程的深入而改变,趋向于更加精准。

算法运行的过程也验证了其高效、快速的特点,节点越多,这一优势愈加明显。其实,这与本文采用了数据挖掘中的剔除策略有关,剔除相对不重要的节点,凸显其重要节点,这些节点既可以是安全评估因子最高的,也可以是最低的。总之,风险管控建立在节点信誉体系的建设上。

4 结语

传统信息系统与新型信息系统都应具有系统工程理念,都需要进行安全评估。通过抽象网络节点,本文以实际需求为导向的多个维度建模有助于找到一种更适合空管信息网络的安全评估方法,而最优决策树的动态性和高效性使得这种方法在空管信息网络安全评估策略上有着明显的优势。

本文通过为主要参数设置一些具體的值,在Visual Studio 2010平台上运行该算法,仿真结果证明了该算法的有效性。整理运行所得的数据,用MATLAB 7.0绘制出相应的对比图,直观地验证了本文的结论。信誉度的引入体现了“空管人”对安全的重视,更凸显对“安全第一”这一观念的贯彻。本文希望通过这种安全评估方法的探讨,能对空管信息网络信誉体系建设的研究和应用有所帮助,从而能更好、更高效地提高空管信息网络安全保障能力。

参 考 文 献

[1]斯坦普.信息安全原理与实践[M].北京:清华大学出版社,2013.

[2]姚宏宇,田溯宁.云计算:大数据时代的系统工程[M].北京:电子工业出版社,2015.

[3]金澈清,钱卫宁,周敏奇,等.数据管理系统评测基准:从传统数据库到新兴大数据[J].计算机学报,2015,38(1):18-34.

[4]杜德慧,程贝,刘静.面向安全攸关系统中小概率事件的统计模型检测[J].软件学报,2015,26(2):305-320.

[5]董会敏.银行网络信息安全的实现[D].上海:华东师范大学,2011.

[6]陈蔼祥,姜云飞,柴啸龙,等.面向结构的基于学习的规划方法[J].软件学报,2014,25(8):1743-1760.

[7]陶志,卞文静.基于先验概率优势关系的粗糙决策分析模型[J].中国民航大学学报,2013,31(4):60-64.

[8]徐丙凤,黄志球,胡军,等.一种状态事件故障树的时间特性分析方法[J].软件学报,2015,26(2):427-446.

[责任编辑:钟声贤]