突破常规的电子设备取证

心愉

随着计算机、通信技术的飞速发展,犯罪分子也越来越多地利用高科技电子设备从事犯罪活动。如何高效地获取这些电子设备中的数据,进行卓有成效的电子取证工作,打击犯罪活动,已经成为世界各国日益重视的一个问题。目前,国外不少政府机构、高等院校、研发企业纷纷推出了新颖的电子设备数据获取技术。

利用手机陀螺仪窃听附近声波

美国斯坦福大学和以色列拉斐尔国防研究小组正在研究如何把手机中的陀螺仪变成“粗糙的麦克风”来窃听周围的声波信息。研究人员在其开发的Gyrophone软件中发现,手机陀螺仪非常灵敏,能够将一些声波转换成粗糙的麦克风曲线,接收到的声波信号有可能不光是电话震动,也包括周围的空气振动。研究人员测试了陀螺仪识别数字1到10及音节“oh”的能力,发现它能够以65%的精确度识别在同一个房间由同一个扬声器传出来的数字,以84%的精确度识别说话者的性别,以65%的精确度区分同一房间内的五个不同扬声器。

IOS系统和安卓系统使用的手机陀螺仪都可以拾取声波信号,要访问传感器也不需要依赖于手机的任何应用程序。IOS系统限制读取传感器的频率为100赫兹,而Android系统允许应用程序以200赫兹的频率读取传感器数据。虽然在安卓系统下,Chrome或Safari浏览器限制网站只以20赫兹的频率读取传感器数据,但火狐浏览器可以让网站以200赫兹的频率访问数据。由于大多数人的声音范围是从80到250赫兹,而传感器可以拾取这些声音的一大部分,因此这意味着即使没有安装任何软件,安卓用户通过火狐访问一个恶意网站也有可能会受到Javascript窃听。目前,虽然陀螺仪可以变成“粗糙的麦克风”来窃听周围的声波信息,但现在还不可能通过手机的麦克风进行窃听,因为Gyrophone软件现阶段只能做到拾取语音,但无法进行语音识别。

通过监控安卓手机耗电量追踪位置

美国斯坦福大学和以色列国防研究公司Rafael的研究人员称,他们所开发的PowerSpy技术可通过监控安卓手机的耗电量来获得手机位置信息,而且这些信息无需经过用户许可即可共享到手机所安装的每一款应用程序。PowerSpy技术在未来有望成为秘密追踪手机位置新方法之一。

斯坦福大学研究员米歇勒夫斯基介绍,PowerSpy技术的原理是:手机在远离基站进行信号传输时,或者被建筑物或山峰阻碍时需要耗费更多的电量,而且电量的耗费与基站距离、周边环境等干扰因素的影响有稳定关系。通过测量手机在一定时间内的耗电量,完全可以暴露手机的地理位置。然而,PowerSpy技术也存在固有的局限性:它需要监控者提前测量某部手机在指定路线行进时的电量使用情况,也即无法监控该手机从未去过的地方。美国和以色列的研究人员分别在美国加州湾区和以色列海法驾车行进,在途中不断记录手机耗电数据,然后把采集的数据与一部经常(随机、不确定地)经过这些路线的LG Nexus 4手机耗电量情况进行比对,发现在7条可能的路线中,他们辨认路线的准确率高达90%。

米歇勒夫斯基表示,研究人员还在探索如何更加精确地检测一部手机在任意时间、在某条路线上的具体位置。目前,根据手机在路线上行进距离的长短不同,这种测量的误差从几米到几百米不等。对于一款只安装了Gmail、谷歌Calendar等少数企业级应用的手机,研究人员对其精确路线的测算成功率为三分之二。对于安装了很多耗电量不可预知的应用程序的手机,他们对路线的测算成功率为60%,而精确路线的测算成功率只有20%。

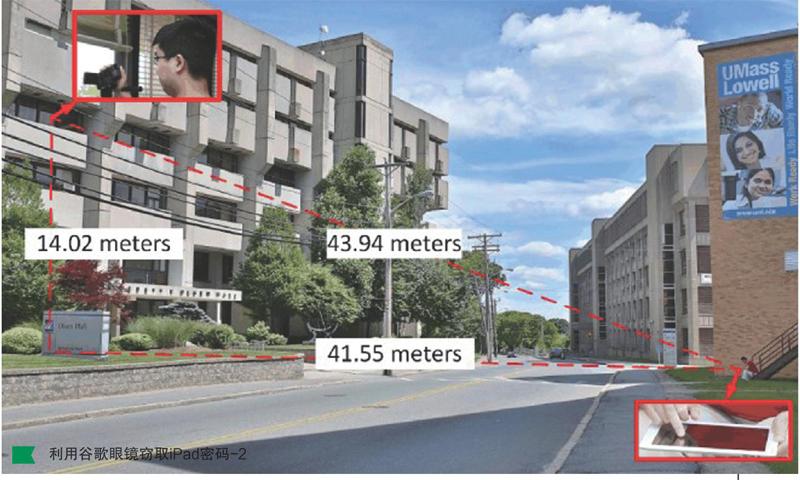

利用谷歌眼鏡窃取iPad密码

美国马萨诸塞大学洛厄尔分校的研究人员发现,他们可以利用可穿戴设备(例如谷歌眼镜、三星智能手表)的视频录制功能,秘密获得在10英尺(1英尺≈0.3米)远处的iPad上输入的4位密码,而如果使用高清摄像机,这个距离则可以达到150英尺远。研究人员使用了一个自定义编码的视频识别算法,能够追踪手指叩击的阴影,即使视频录制功能没有在目标设备的显示屏上捕获到任何图像,也能够辨识出密码。研究人员测试了许多有录制功能的设备,其中包括谷歌眼镜、iPhone5 的照相机、罗技网络摄像头。他们使用谷歌眼镜去获得3米远处的4位密码,准确率达到83%——如果手动修正误差,准确率将大于90%。

有研究已经表明,执行自动窃取越肩密码(over-the-shoulder password)是可能的,但旧的窃取方法要求必须能够看到显示屏,而且若超过一定的距离,或者角度太偏的时候,窃密是不可能的。马萨诸塞大学的视频识别软件功能更强大,即使屏幕是不可读的,它也可以辨识密码,这个软件是基于对iPad的几何形状和用户的手指的位置的理解来运作的。它将倾斜的iPad上的图像映射到这个设备上,获得一个“参考”图像,然后寻找深色的新月状物体的突然的上下移动,这代表的是手指的阴影,由此可以窃取所输入的密码。研究人员没有测试更长的密码。但他们相信今后大约能以78%的正确率识别出在iPad上输入的8位字符密码。

利用数字指纹追踪定位手机

犯罪分子通过利用修改手机内置设备识别码或更换SIM卡等方式,企图逃避追踪和抓捕,这样就使得执法机关无法完全依赖手机信号对罪犯进行追踪和定位。德国工程师最近正在研究利用手机数字指纹追踪定位罪犯。

德国德累斯顿理工大学发布的研究报告指出,如果罪犯使用手机通话,执法人员通过对基站三角测量可以对其进行跟踪。为避免被追踪和被抓捕,罪犯通常修改手机内置设备标识码或更换SIM卡,以致执法机关很难、甚至不能仅仅依赖手机信号对罪犯进行跟踪或抓捕。手机数字指纹技术能帮助执法机关应对罪犯这种“逃避策略”,可以据此实现对罪犯的手机定位和追踪。德国工程师研究发现,手机内的任何一个单独组件都有一定程度的误差,手机内的无线电硬件由功率放大器、振荡器、信号混合器等组件构成,这些组件都能产生不精确的无线电信号。例如,根据电子组件的质量不同,一部手机的实际电阻通常相对其标称值浮动0.1%到20%。当这些误差被混合起来,像数字信号那样发送到基站,其结果可以被解读为一个独特的数字信号,即数字指纹。即使内置的设备标识码被修改或SIM卡被更换,其数字指纹也不会被改变。因此,无论罪犯对其手机做什么,比如替换手机内部各个组件,手机仍会继续发出独特的信号。这些信号经专有设备读取并进行分析,便能将罪犯手机与其他手机区分开来。

研究者雅各布·哈斯称,这种数字指纹技术不会向手机发送任何东西,完全是被动式工作。该技术只是对手机产生的不间断信号传输进行监听,因而很难被罪犯察觉。目前,由欧盟和德国政府资助研究的该项技术已经在2G手机上实现,但显然,每一个无线电设备都存在类似误差,因此这种技术也应该能够应用在3G和4G手机上。采用手机数字指纹技术的定位设备尚在完善阶段,但研究表明该设备识别信号成功率在97.6%,不久将可成为执法机构的一种新工具。

利用恶意软件获取不连外网计算机的数据

存储重要数据的计算机通常都是与互联网隔绝的。它们不会与其他连接互联网的系统相连,也通常会关闭蓝牙功能,工作人员甚至不允许携带手机进入计算机工作区域,以确保重要数据免遭黑客远程攻击。然而,所有这些安全措施在以色列研究人员开发的一项新技术面前并非“固若金汤”,这一技术被以色列本·古里安大学网络安全实验室的研究人员命名为“AirHopper”,它可以利用受病毒感染的電脑产生并发射无线电信号,秘密获取密码和其他数据。

在信号发送部分,研究人员开发了一款恶意软件,可使计算机显卡产生无线电信号,以发射被窃取的数据。研究人员测试了两种通过音频信号发射数据的方法,但音频频移键控(Audio Frequency-Shift Keying,A-FSK)被证明为最有效。研究人员在论文中称,每一个字母或字符都是以不同的音频键入的,他们使用了约40种声音频率,可以对简单的文本数据(如标识符、击键信息、在线信息、通知信息等)进行加密。在信号接收部分,通过安装在手机里的长波无线电接收器接收无线电信号并解码。数据可以由最远23英尺(约合7米)的手机接收,并通过Wi-Fi或手机网络传输到黑客控制的服务器上。黑客可以在被攻击机器附近使用自己的手机或被攻击者的手机来接收信号,也可以通过使用强信号的便携接收器,如架设在停车场或安装在无人机内实现从更远距离获取数据。

在攻击环节,攻击者利用AirHopper,将其恶意代码植入目标机器,然后将信号接收组件安装在被侵害人手机或自己手机上,接收数据并发送至攻击者的指挥控制服务器上。恶意代码可以设置成先将获取的数据存放在受感染的机器上,然后在特定的时间或间隔进行发出。研究人员还开发了技术来掩盖目标机器上的数据传输痕迹,从而避免被侦测到,如只有在监视器关闭的时候或进入休眠模式时才传输数据,或者调节手机上的长波无线电接收器以使数据传输过程不发出声响等。然而这一技术也存在限制。在概念性测试里,数据传输的速度仅为每秒60字节,用此技术传输一天的击键记录一般需要14分钟,传输一份5 MB大小的文档可能要花上10多个小时,这限制了攻击者获取数据的速度和数量。研究人员称,数据传输速度在未来有望获得提升。

利用电磁辐射技术窃听封闭网络

据美国《C4ISR杂志》披露,美军目前正致力于研究一项新型电磁辐射窃听技术,可通过电磁辐射手段来进入封闭网络,对计算机植入代码,从而实现窃听。

早在几年前,瑞士研究人员就曾发现,即使在另一个房间,人们也可以通过监控计算机的电磁辐射识别出隔壁房间人员敲击键盘的情况。美国一些公司也相应地研究和开发了一些基于电磁原理的电磁设备技术反制产品,如通过对已经进行物理隔绝的计算机架设一道空气间隙来防止计算机被敌方攻击,防止电子设备因电磁辐射而遭受窃听。目前,美军研究人员正在尝试着反其道而行之——通过使用电磁辐射手段来对计算机植入代码。一名匿名专家暗示《C4ISR杂志》,这种技术的物理原理并不难,即在一个封闭网络环境中的电子设备会发射电磁信号,尽管这种信号只是微弱或间断的,只要能捕捉到这些信号,那么就有可能实现窃听。当前的技术瓶颈主要是电磁辐射植入的工作距离比较近,且数据传输的速率比较低。研究人员拒绝提供具体数据传输速率的参数以及利用无线电频率植入数据的范围,因为这涉及技术能力界定和国家安全问题。

如果这种技术研发成功,那么在将来的窃听世界中,窃听人员无需通过物理方式或网络信道来侵入目标计算机进行黑客攻击,只需把车辆开到被窃听网络附近并作短暂停留,或者只需举起一把电子手枪隔着窗户玻璃瞄准目标计算机发射,这样就可将木马病毒植入,从而成功实施窃听。

栏目主持人:刘雨濛 lymjcfy@163.com