网络熵在计算机防攻击中的安全化实践应用

马小雨 刘乃迪

摘 要: 分析了网络熵在计算机防护攻击中的应用。在网络安全指标选取基础要求的前提下,分析基于网络熵效果评估,量化指标,得到安全性度量,构建定量评估模型,系统设置子模块包括基本参数、攻击目的以及服务类型。采用灰色关联度表示评价指标,利用Libpcap库函数进行数据采集,设计系统实现框架图。搭建安全评估系统,发动模拟攻击,验证效果评估模型有效性,计算机防护攻击评估模型能够反应网络攻击效果。计算机防护攻击模型能够定量评估网络攻击效果,可操作性强。

关键词: 计算机防攻击; 安全性; 网络熵; 效果评估

中图分类号: TN915?34 文献标识码: A 文章编号: 1004?373X(2016)08?0048?03

Security practice application of network entropy in computer anti?attack

MA Xiaoyu1, LIU Naidi2

(1. School of Computer Science, Henan Institute of Engineering, Zhengzhou 451191, China; 2. Hebei North University, Zhangjiakou 075000, China)

Abstract: The application of network entropy in computer anti?attack is analyzed. On the premise of the basic requirement of network security indicator selection, the effect evaluation based on network entropy and quantitative index are analyzed to obtain the security metric. The quantitative evaluation model was constructed, in which the submodule of system setup is composed of basic parameters, attack purpose and service types. The framework diagram of the design system was implemented by taking gray correlation degree to express the evaluation index and using Libpcap library function to acquire the data. The security assessment system was built, and a simulation attack was launched to verify the validity of the effect evaluation model. The computer anti?attack evaluation model can react and quantitatively evaluate the network attack effect. The model has strong operability.

Keywords: computer anti?attack; security; network entropy; effect evaluation

随着计算机技术在实际应用中的不断发展进步,计算机网络安全要求逐渐提高,信息安全内涵理解不断延伸[1],已经由原来的信息安全完整性和可靠性拓展为信息的完整性和不可否认性,在信息安全防护中,开始出现防范、检测以及评估等安全理论和技术[2]。对于计算机网络系统评估中,没有特定标准[3]。本文主要结合网络熵概念,提出计算机网络攻击效果评估模型,并验证可行性。

1 网络安全指标的选取

网络攻击目的是破坏对方网络的安全性,因此可以采用特定安全指标进行定量描述。网络安全性指标有很多,如何确定还需要进一步分析。这里采用系统化分析方法,从网络研究的安全机制入手,得到初步有效性能指标集。每一个安全机制划分为不同安全子准则,对应着一定的安全指标。依照计算机安全要求,要求具有防更改性、多样性、强制性、信息全面性等,进而分析得到初步相应的网络安全性指标集,依照安全特性包括布尔型[4]、分级数值以及实数型等。由于计算机种类很多,还需要根据相关原则制定安全指标。由于安全指标过于复杂,因此采用Delpphi方法进行筛选。假设依据某项安全准则,得到n个安全指标,采用In表示,分析这些指标的重要性,xn值越大,指标重要性越高[5],求重要性值总和,最小值大于α(一般取值0.7),这些指标就是重要性指标,一般α根据实际情况而定。

2 基于网络熵的效果评估

网络安全性指标选定后,需要量化指标,得到安全性度量,考虑进行攻击效果评估中,需要分析安全性能变化,借助信息理论中熵的概念,提出网络熵理论[6]。对于任意网络性能指标而言,网络熵Hi=-log2 Vi,受到攻击时,系统稳定性变差,网络熵值就会出现一定变化,因此可以依照网络熵变化量来描述攻击。

在网络信息众多性能指标中,信息的可靠性和保密性是基本指标,同时也是最重要的指标,如防止信息的篡改性、信息隔离性等。不同网络环境下,所选定的性能指标集也存在一定的差异。在网络可用性方面,网络性能影响较大的指标包括吞吐量、响应时间以及延长抖动等。以网络吞吐量为例进行分析,攻击前,网络吞吐量为V1,受到攻击后变为V2,进行归一化处理,吞吐量为[V1V2,V2Vg],在这里Vg代表最大吞吐量,则ΔH=

-log2[V1V2],在V1和V2相等情况下,ΔH为零,未受到攻击,ΔH增大,表明计算机开始受到攻击,而且ΔH与攻击效果呈现正相关关系。

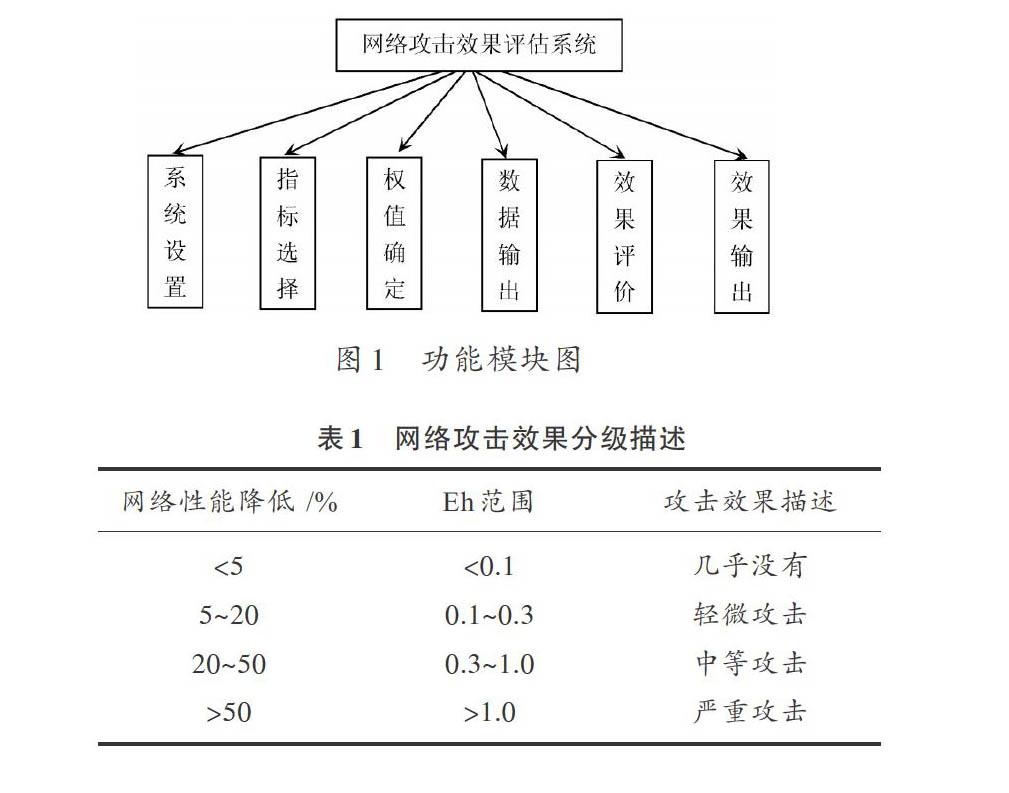

网络熵计算中需要考虑网络安全性能指标,如何设定权重值是难点问题,在本研究中,根据攻击目的性,确定权重。假设攻击发生前,系统网络熵为H,网络攻击效果可以采用H′-H表示,利用这个公式,设定各项指标的权重,进一步分析攻击情况下,网络信息性能造成的损失。Eh值越大,表明攻击引起的安全性能下降越厉害,可以根据Eh值将网络攻击效果分为四个等级,对应关系如表1所示。

3 系统实现

3.1 攻击效果评估系统建模

建立评估系统,如图1所示,系统设置子模块包括基本参数、攻击目的以及服务类型的设置。系统选择子模块主要是指从网络性能指标中选择合适评价指标,采用灰色关联度表示,通过分析相关因素的关联程度,选择出最优可能对评估有影响的指标,减少人为因素的干扰。在权值设定模块中,主要设置评价指标的各个参数,并列出判断矩阵层次分析逐步计算。数据输出模块主要根据以上分析得到数据,进而将各项指标的数据值输出到下一个环节中。效果评价模块根据以上模块分析,判断计算机受到攻击情况下,导致的损伤情况,在设计中同时增加了评价效果,在结果输出模块输出分析的效果,格式根据实际情况而定,可以采用表格以及图形等形式。

3.2 采集系统实现

信息采集和处理模块主要完成从仿真内部提取流量等网络性能指标,并预处理收集到的数据,关联分析和融合处理,得到安全性能参数。采集信息模块包括被动监听组件、信息处理组件以及主动探测部分,信息处理组件主要统计分析收集到的信息,提出必要的信息统一格式,然后进行判断。

被动监听组件主要实现判断网络性能的功能,在设计中采用数据包过滤统计方法,依照设计方式协议解析不同层次数据包,监听网络时保存大量的信息,如果需要整理所有搜集到的信息,显然增大工作量。因此为了提高系统效率,进而分析数据包长度以及数量,具体内容不分析。

利用Libpcap库函数进行数据采集,为应用程序提供直接接口函数得到制定的数据,实现接货工作,类似于独立的API函数结构,这个函数数据库的设计主要为底层网络监控编程提供应用框架。接口支持BSD数据包过滤器,为数据包提供统一API接口,pcap_open_

live()获得数据截获描述符,pacp_starts()返回相关转台参数,pcap_setfilter()设定过滤器程序。

主动探测组件主要通过特定数据包分析系统性能,该模块得到的重要参数包括响应时间、CPU载荷、延迟抖动等。为得到广泛适用性,所有参数均采用平均值表示。预处理组件统计分析主动被动探测组件搜集的信息,对信息进行回归拟合,数据信息融合处理得到统计数据,同时保留前一段时间的性能参数,进行比较,合理判断网络性能变化。

3.3 模型验证

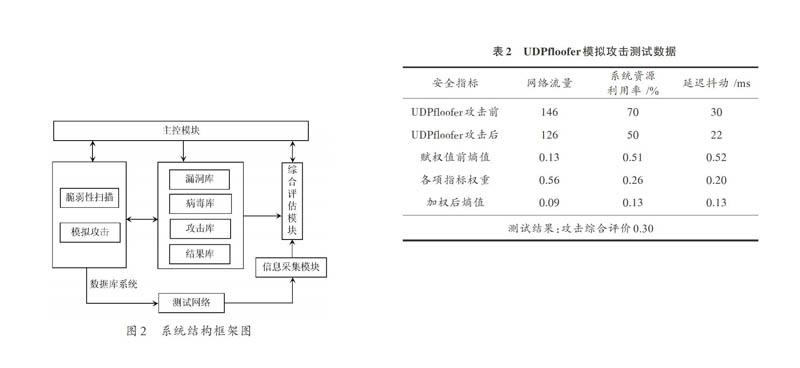

为验证安全性指标选择的合理性,搭建安全评估系统,发动模拟攻击,测试网络性能参数变化,并与实际攻击相比较。系统结构框架图如图2所示,主控模块控制其他模块,并设计其他模块相关参数变化。脆弱性扫描模块扫描安全漏洞,以备模拟攻击模块使用。模拟攻击模块利用黑客手段发动攻击,并记录模拟攻击结果。数据库模块负责漏洞、病毒库等维护管理工作。信息采集模块采集网络性能数据以及利用率等信息。综合评估模块利用数据模块采集系统性能参数,给出定量度量,验证评估准则合理性。

系统初始化,利用漏洞库信息扫描被测试网络,将结果存入数据库,从病毒库中提取相关攻击工具,发动模拟攻击,预处理采集到的信息,评估被测试网络受损情况,得到攻击效果测度,如表2所示。

4 结 语

本文借助网络熵概念,提出基于网络熵的网络防攻击安全性事件,初步测试和计算,能够反应网络攻击效果,能够定量评估网络攻击效果,可操作性强,对深化各类网络信息安全状况评估有重要价值。

表2 UDPfloofer模拟攻击测试数据

参考文献

[1] 王新安,周漫,万歆.基于网络熵的计算机网络攻击效果定量评估方法分析[J].科技资讯,2013(5):18.

[2] 张胜,施荣华,赵颖.基于多元异构网络安全数据可视化融合分析方法[J].计算机应用,2015,35(5):1379?1384.

[3] 陈鹏,司健,于子桓,等.基于信息熵的网络流异常监测和三维可视方法[J].计算机工程与应用,2015(12):88?93.

[4] 李青,李军,马昊.基于互补型集成经验模态分解?模糊熵和回声状态网络的短期电力负荷预测[J].计算机应用,2014,34 (12):3651?3655.

[5] 张丽,陈曙晖,孙一品.DDoS攻击从检测到流量识别总体防御方案研究[J].现代电子技术,2013,36(22):62?66.

[6] 王坤臣,孙权森.基于区域特性的Curvelet变换图像融合算法[J].现代电子技术,2015,38(2):77?82.