ISA防火墙技术在企业多重网络环境中的应用

张睿 卫志华 李雪梅

【摘要】 随着网络信息技术的不断发展,企业网络面临越来越多的应用和挑战,而防火墙技术是企业内部网络和外部Internet网络沟通和交流的关键。本文通过介绍企业复杂网络环境中应用ISA防火墙技术的实现,分析了该技术的特点和优势,说明其在企业多重网络信息管理中的实际意义。

【关键词】 ISA 防火墙 多重网络

ISA firewall technology in the enterprise application of multi-networking

Abstract: With the continuous development of network information technology, enterprise network is facing more and more applications and challenges, and firewall technology is the key to communication and communication between the internal network and the external Internet network. This paper introduces the realization of ISA firewall technology in the complex network environment, analyzes the characteristics and advantages of the technology, and explains its practical significance in the multi network information management.

Key Words:ISA; Firewall; Multi-networking

引言

对现代企业而言,互联网已成为一个不可或缺的平台,经过几十年的发展,Internet已将几乎所有企业网络直接或间接的联接起来。在这个无处不在的网络体系中,从使用范围和安全角度来划分,企业网络的应用一般可分为内部网络(Internal network)和外部网络(External network)应用。通过防火墙、路由器等软硬件措施可保障各个应用的安全运行和相互联系。随着我国信息化进程的进一步加快,企业网络应用的环境也变得日益复杂、多样和多变。许多企业需要通过Internet连接总公司网络、各地分公司网络、外地VPN(虚拟专用网络)客户端、DMZ(屏蔽子网络)、各种受保护的专用网络(如:电话会议、视频会议网络)等,如何将这些网络联接起来,并且确保网络之间传送数据的安全性,成为各级企业网络管理人员所要解决的问题。也就是说,随着业务规模的日益扩大和应用需求的不断增多,原本形式单一的企业网络面临复杂多重网络环境的挑战。

一、多重网络环境中的应用需求

天华化工机械及自动化研究设计院有限公司(天华院)是中国化工集团公司旗下重要的集科技、研发、生产制造为一体的企业。该院的企业网络与Internet的连接原本是由Windows Server2003提供代理服务器和防火墙管理,网络系统仅满足于本企业的Internet/Intranet应用需求,提供较单一的内网Web、E-mail以及其它网络应用服务。该网络按照B类私用网络编址,在局域网内没有划分VLAN,仅按照分属部门的不同划分了IP地址段。

2012年起,集团公司为逐步整合和加强对子公司的信息管理,统一规划了其下属企业的网络布局,在全国各地为各个分支机构提供SSL VPN接入服务,子公司、下属各企业通过VPN专线安全的接入化工集团内部网络,访问集团的Protal、OA、集团邮箱、ERP、视频会议等应用系统。

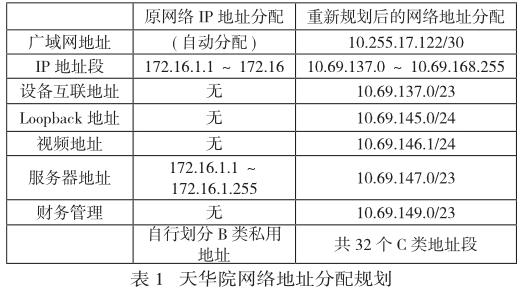

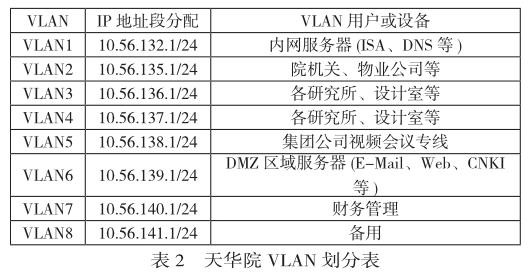

从表1可以看出,根据新的网络规划,天华院企业内部网络需重新划分为多个VLAN,以便为规范管理不同的设备、应用服务。同时,由于管理的需要,院区内不同的研究所、设计室和部门,甚至同一部门中的不同个人因为职务、职责的不同,也拥有不尽相同的内外网(Intranet/Internet)访问权限和对各类网络应用的使用权限,这些权限务必能够通过随时根据需要进行调整和变更。为根据这些原则能够方便的管理处于企业园区内不同楼宇、不同物理节点上的计算机及其使用者,必须由服务器提供管控手段。另外,由于引入视频会议的实际情况,需要同时引入两个不同运营商的网络线路,中国电信20M带宽光缆提供基础的Internet接入服务,中国移动2M光缆提供专线视频会议服务。整个网络环境由于应用需求的猛增和管理控制的多样变得愈加复杂,为网络管理部门提出了新的要求和难题。

二、ISA Server的技术特点

ISA(Internet Security and Acceleration)Server是Microsoft推出的集防火墙、代理服务器于一身的服务器端软件,它同时有代理服务器(代理客户端共享上网)、防火墙(安全连接Internet、安全发布网络内各项服务如Web、FTP、E-mail到Internet上、提供安全的VPN连接)功能。当企业网络接入Internet时,Internet为企业提供与客户、合作伙伴和员工连接的机会。这种机会的存在,同时也带来了与安全、性能和管理性等有关的风险和问题。ISA Server提供了多层企业防火墙,来帮助防止网络资源受到病毒、黑客的攻击以及未经授权的访问。ISA的代理服务器中的“缓存”功能是业界最好、速度最快的,使得企业网络可以通过从本地提供对象(而不是通过拥挤的Internet)来节省网络带宽并提高Web访问速度。

ISA Server为各种类型的网络提供了高级保护、易用性和快速、安全的访问。它尤其适合于保护需要为不同地域设置多重防火墙阵列的大型企业网络,通过状态信息包检测、应用层过滤、和全面的发布工具,穿越不同的网络层面,保护您企业内部网络的应用系统、服务、和数据的安全。相对于其他防火墙解决方案,Microsoft ISAServer的主要优势包括了它的高级应用层检测和保护功能,易于使用,提供快速、安全的Internet访问的能力,分布式防火墙集中管理能力,以及易于与目前的防火墙和 VPN 结构集成的功能。

三、ISA 在多重网络中的技术实现

天华院原有的网络系统即是由Windows Server2003提供简单Web代理服务,由于网络结构形式比较简单,仅仅使用二层交换设备。为在多重网络环境中实现新的服务功能,网络 升级改造并引入了ISA Server企业版防火墙系统,同时增加三层交换设备解决网络中的子网划分问题。

3.1 外围防火墙

首先,须将ISA Server设置为整个企业网络的外围防火墙(Perimeter Firewall),增加一个DMZ网络区域来专门放置要发布的服务器。也就是说,在这个架构中,ISA Server通过三个接口将三个网络联接起来:内部网络(Intranet)、互联网(Internet)、边界网络(Perimeter network)。其中,边界网络又称为DMZ(Demilitarized Zone,非军事区)或是屏蔽子网络(Screened subnet),在这个区域专门放一些重要的服务器。将企业内部的Web、FTP、E-mail CNKI Server等放置在这个区域内,最重要的作用是这些服务器不但现在可以服务于内部网络,将来可能要通过ISA安全的发布到互联网上。

3.2 通过三层交换实现VLAN

根据集团公司对企业网络统一规划要求和对子网分配方案,天华院的企业网络需要重新划分为多个VLAN。原有的二层交换机属数据链路层设备,可以识别数据包中的MAC地址信息,根据MAC地址进行转发,并将这些MAC地址与对应的端口记录在自己内部的一个地址表中。尽管基于MAC地址的VLAN能够在二层交换机上实现,但这种方法通常所以这种划分方法通常适用于小型局域网。是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置属于哪个组,它实现的机制就是每一块网卡都对应唯一的MAC地址,VLAN交换机跟踪属于VLAN MAC的地址。这种方法的缺点是初始化时,所有的用户都必须进行配置,如果网络日趋扩大,用户日益增多,配置工作是非常累的,而且这种划分的方法也导致了交换机执行效率的降低,因为在每一个交换机的端口都可能存在很多个VLAN组的成员,保存了许多用户的MAC地址,查询起来相当不容易。因此,有必要引入新的三层交换设备。三层交换机就是具有部分路由器功能的交换机,三层交换机的最重要目的是加快大型局域网内部的数据交换,所具有的路由功能也是为这目的服务的,三层交换技术就是二层交换技术+三层转发技术。在三层交换中可以采用基于端口的VLAN,这是最常应用的一种VLAN划分方法,应用也最为广泛、最有效,目前绝大多数VLAN协议的交换机都提供这种VLAN配置方法。这种划分VLAN的方法是根据以太网交换机的交换端口来划分的,它是将VLAN交换机上的物理端口和VLAN交换机内部的PVC(永久虚电路)端口分成若干个组,每个组构成一个虚拟网,相当于一个独立的VLAN交换机。对于不同部门需要互访时,可通过路由器转发,并配合基于MAC地址的端口过滤。从这种划分方法本身我们可以看出,这种划分的方法的优点是定义VLAN成员时非常简单,只要将所有的端口都定义为相应的VLAN组即可,适合于任何大小的网络。

为在资源优化的前提下划分VLAN,天华院的网络设备采用二、三层交换设备混搭的模式来实现。将一台三层交换机作为中心交换设备,院区内其它研究所、设计室、部门根据原有物理位置、工作职责分配和连接方式的不同划分为多个VLAN。

3.3 路由、网络规则

ISA Server作为企业网络的外围防火墙,其外接口直接通过光纤连到电信的20M固定专线上。所有的内部网络、服务器和用户通过三层交换设备划分的VLAN连接ISA的内网接口。三层交换缺省路由指向ISA Server,这样到外网(Internet)的路由就转交给ISA。而ISA Server的内网接口与三层交换中的VLAN1(表2)相连,其他的VLAN也需要路由定向。这个功能的实现即可以在ISA Server上,也可以在三层交换设备中通过手工添加静态路由来完成。在这当中,ISA Server既是VLAN1的网关,也是整个企业内网的网关。

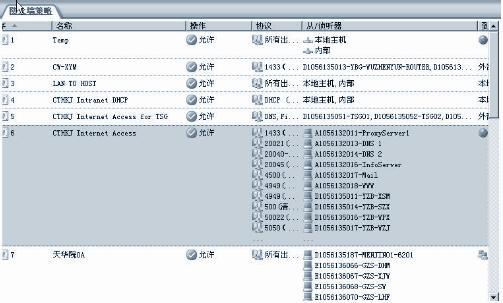

网络规则是ISA Server进行访问控制时所要考虑的第一要务,一个数据包通过ISA时,ISA首先要检查的就是网络规则。ISA检查数据包时首先要考虑的就是这个数据包是从哪个网络到哪个网络,这两个网络间的网络规则是什么。考虑到多重网络环境的应用复杂性,最适合的网络规则是内部到外部均采用NAT(Network Address Translation,网络地址转换)的方式,尽管ISA还为客户端提供了防火墙、Web代理两种模式,而且比NAT的安全性要好,但采用NAT的好处就是兼容性最好,用户使用简单,管理维护方便。于是ISA Server就有一张NAT表,那么不管ISA前面有没有硬件防火墙,ISA Server都是通过NAT方式出去的,只要把ISA Server外网口的网关指向对端的三层设备就好了。需要注意的是,DMZ区域与内部网络的规则是路由方式,这一点必须在ISA Server中与NAT规则同时存在。

网络规则一旦确定,对内外网(Intranet/Internet)和各类应用系统的访问规则和对不同用户、使用者的控制策略就非常简单容易了,由于本身就是软件系统,ISA的使用界面远比其它硬件防火墙的控制操作界面要友好的多,可以根据用户管理的需要实现非常复杂多样、层次繁多的控制规则和策略。

三、应用中的安全特性和优点

ISA Server是目前世界上最好的路由级软件防火墙,ISA Server的核心是多网络,它可以让企业内部网络安全、快速的连接到Internet,性能可以和硬件防火墙媲美,并且深层次的应用层识别功能是目前很多基于包过滤的硬件防火墙都不具备的。而它作为企业多重网络的边缘防火墙,可以有机的将网络中的其它设备和软件,如二层交换设备、三层交换设备、路由器、DNS、DHCP等结合起来;而ISA Server对于安装的要求非常低,中低端服务器对于ISA Server的硬件系统需求都是绰绰有余的,这就能够最大限度利用企业的既有资源。

同时作为软件防火墙,它的扩展性远远高于一些硬件防火墙,对于制定和配置网络规则、系统策略、管理控制手段都非常灵活多样,无论网络怎样复杂多变和不断扩充,用户如何变更管控规则和要求,使用ISA Server作为防火墙都能够应付自如。

另外,由于是基于Windows平台的软件防火墙, 它的掌握和使用非常方便,对于管理者来说,不必熟悉过于复杂的交换、路由和高级硬件防火墙技术,就能够很快管理和应用了。

四、结束语

通过以上的技术整合,ISA Server防火墙与三层交换技术等结合在一起,共同构筑了应对企业日益发展的复杂多重网络环境的有效手段,成功的为企业网络扩充发展、连接Internet提供了安全、高效的保障。这一系统的应用也对其他企事业单位改造网络系统、扩展网络应用有很好的借鉴和参考意义。

参 考 文 献

[1] 戴有炜,《ISA Server防火墙安装和管理指南》。

[2] 李剑勇,基于ISA Server防火墙的典型应用,科学咨询(科技管理),2012(3)。

[3] 贺武征,基于ISA的上网行为分析与应用,天津大学,2012。