一种基于模糊逻辑的虚拟服务迁移策略

王子厚,徐月梅,张露晨

(1.国家计算机网络应急技术处理协调中心,北京 100029;2.北京外国语大学计算机系,北京 100089)

研究与开发

一种基于模糊逻辑的虚拟服务迁移策略

王子厚1,徐月梅2,张露晨1

(1.国家计算机网络应急技术处理协调中心,北京 100029;2.北京外国语大学计算机系,北京 100089)

在网络虚拟化环境中,用户对虚拟网络的需求不是一成不变的,而是受到用户行为、位置、移动性等多方面因素的影响。针对用户需求变化的应用场景,为了实现绿色节能、低能耗、高效利用的虚拟资源迁移与调度,提出了基于模糊逻辑推理的虚拟服务迁移机制。该机制能够有效地对用户需求的变化进行判断,根据用户需求的变化情况,对虚拟服务进行迁移,既提高了资源利用率,也提升了用户的服务体验。

网络虚拟化;服务迁移;模糊逻辑

1 引言

2016年,全球移动互联网用户数已经达到36亿户[1]。增强移动性需求、网络适应能力、保障和提高用户的体验质量对互联网提出了新的考验。具体地,可能会出现在某些时刻大量用户访问同一网络服务,或者在移动环境下出现用户大规模迁移的场景。网络虚拟化技术的发展将协助解决这些问题,网络虚拟化的目标是在不用考虑物理网络属性的情况下实现虚拟服务的平滑移动,实现对网络资源的按需分配,提高用户的体验质量。而由于网络中用户数量、行为和偏好的变化,如何根据用户行为对服务进行迁移和调整,以节约网络的资源、提高使用者的用户体验,也是网络虚拟化环境下的挑战性问题。为了直观的说明虚拟服务迁移的意义,这里首先列举服务迁移可能发生的两个场景。

(1)时区场景

时区场景针对跨越多个大洲的网络服务。这种场景下,多组用户分布于不同的时区位置,共同使用相同的服务,用户对网络应用具有低时延的需求,而不同地域的每组用户的使用时间都是在固定的时间段,比如都是在上班时间使用某种商业应用。一种解决方式是在每个时区均设置云数据中心,以满足用户的需求。这种方式能够解决诸如内容存放、下载等类型的服务,而不能满足那些对实时性、互通性要求较高的应用服务。另一种想法则是,将一个或多个装有应用的虚拟机和数据随时间进行迁移,比如某些全球性商业金融服务,在每天的日落时刻将数据迁移到即将日出的时区,如东京—伦敦—纽约。迁移的时机、开销、带来的收益是需要综合考虑的问题。

(2)用户移动性场景

用户移动性场景指的是,服务的用户在一天中的不同时刻处于不同的位置,而用户位置变化的统计特征则有规律可循。比如,在上下班时刻,用户服务的热点处于公交车站/地铁等位置,工作时间用户服务的热点则处于城市中心/商业区/工业区等位置,晚上网络服务的热点则集中于居民区/卫星城等区域。同时,在不同时刻,用户对应用的需求类型也是不同的,比如,在上下班时间,用户关注的应用服务主要集中在一些新闻、小游戏等内容,而在晚上,用户则更倾向于视频点播、大型游戏等内容。这些热点和资源分布是可以预测的。根据热点分布的不同,对网络中服务位置进行动态调整,能够有效地节约网络的资源。

从以上的应用场景可以看出,分析用户行为、分布的变化,并以此来调整网络服务的位置,可以有效地节约网络资源,降低服务响应时间,改善用户的使用体验。图1展示了终端设备的移动可能导致的服务迁移。在终端设备发生迁移时,服务从一个节点迁移到另一个节点更能满足用户的需要。

图1 用户迁移示意

基础设施提供商在对运行在其物理网络上的虚拟服务根据用户的情况进行自由迁移时,虽然有着广泛的应用场景,但同时也面临着很大的挑战。首先,服务迁移需要考虑迁移的各种代价的平衡,平衡主要包括两个方面:一方面是迁移带来的好处,如服务时延减小、对链路占用率降低等;另一方面则是迁移可能带来的坏处,如迁移时大数据传输对网络的压力、迁移导致的服务的中断及恢复对用户体验的影响等。

2 相关工作

目前,对网络虚拟化环境下服务迁移的研究已经有一些想法被提出来。在移动互联网方面,参考文献[2]展示了移动互联网以Web浏览器为基础的服务迁移的相关研究工作。参考文献[3]提出了通过虚拟机的实时迁移来实现云计算资源动态池化的手段,提出了服务迁移需要考虑的一些问题。参考文献[4]提出了VROOM方案,实现虚拟路由器的自由迁移问题。OpenFlow[5]利用对流表的控制,简化了虚拟路由器的控制设计,降低了虚拟路由器和逻辑路由器可能对商用路由器的冲击,成为当前的研究热点。而OpenFlow通过控制网络流的方式,减轻了虚拟节点迁移在技术上的困难,为服务迁移的实现提供了可能,目前很多考虑服务迁移的文章都以OpenFlow实现迁移为假设基础。参考文献[6]提出将OpenFlow与XEN主机虚拟化进行结合,以实现虚拟网络迁移。

在利用服务迁移以实现网络的资源管理和降低能耗方面,参考文献[7,8]做了尝试,提出了虚拟服务迁移的初步方案。该方法通过对迁移的代价与收益各个参数进行量化,通过动态比较的方式,判断迁移的时机。这种方法的缺点包括决定迁移的各个因素是相互作用影响的,简单量化不能反映各个因素之间的相互关系;各个因素简单量化过于死板,不利于迁移时机的动态调整;不易根据网络参数的变化,对模型进行扩展。

提出了基于模糊逻辑的虚拟服务迁移机制,有效综合各种因素对迁移的影响,通过模糊逻辑规则的建立和更新反映了不同参数对迁移的影响力的不同,并且通过对模糊逻辑规则库进行分析和判断,有效地验证了网络行为的变化规律,对迁移进行预判和执行。

3 模糊逻辑推理过程

1965年,美国数学家Zadeh L[9]首先提出了模糊集合的概念。模糊集合理论给出了表示不确定性的方法,为那些含糊、不精确或缺少必要资料的不确定性事物的建模提供了工具。目前,模糊逻辑理论在计算机网络研究中已取得一定进展。参考文献[10,11]提出了在数据中心中利用模糊逻辑实现自治管理的方法。参考文献[12]则提出了利用模糊预测来进行数据中心中任务调度的方案。参考文献[13]则展示了利用模糊逻辑来简化网络管理的可能。参考文献[14]中提出了在网络入侵检测系统中实现基于模糊逻辑的动态供应方法。这些文章为将模糊逻辑推理引入虚拟网络服务迁移问题提供了参考。

3.1 模糊逻辑的基本概念

在经典或清晰的集合中,根据域内元素在给定集合中的变化是否是突变和容易定义的,可明确地分辨元素是否属于某一个集合,称为明确集合。所谓明确就是指“属于”“不属于”之间可以做出明确的判断,一般以0与1两个数值表示。然而在大多数事物、语义表达上通常难以做到明确的区分辨别,而是含有模糊、不明确的叙述,即含有模糊、不明确的外延。以天气温度为例,“寒冷”“炎热”“气候适宜”都没有明确的外延。因此,这些模糊的概念不能利用清晰集合加以描述,因为他们对于某个集合而言,不是简单的“属于”或者“不属于”。而模糊集合,如同人们的思维方式,每一元素可以说是将二值逻辑扩展成多值逻辑,除了以0和1表示所属程度之外,并推广至介于0和1之间的数值来表示。

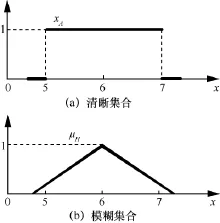

集合隶属度概念是用域上集合来表示域内对象。经典集合中的元素具有精确的隶属度,而模糊集合中的对象具有近似的隶属度。为详尽起见,假设有一个单个元素x的穷举集,并构成论域X,再设该域上的这些元素的不同组合构成的集合为A。对明确集合来说,此X域上的元素x要么是某个明确集合A的元素,要么不是。以人的高度为例,设A集是所有5.0≤x≤7.0英尺人的一个清晰集合,如图2(a)所示。某成员x1有6.0英尺,在清晰集合中其隶属度为1,或用全隶属度符号χA(x1)=1表示,另一成员x2有4.99英尺。在A集中的隶属度等于0或者无隶属关系,所以χA(x2)=0。这种情况下的集合隶属度是二进制的,即一个元素或属于一个集合,或不属于一个集合。

模糊集合发展了二进制隶属度的概念,以满足各种隶属度函数能落在实数连续区间[0,1]上,其端点0和1分别表示无隶属关系和有完全隶属关系,如同明确集合指标函数一样,端点间的任何一个值表示域上某集合元素x的各种隶属度。该域上能满足各种隶属度的集合,称为模糊集合。仍然以人的身高为例,假设“大约6英尺高”组成的集合为H集,因“大约6英尺高”属于模糊性质,H集没有唯一的隶属度函数。然而,可以确定模糊的隶属度函数μH。这个函数的似然性表现为:标准值μH(6)=1;单调性(H值越接近6,μH值越接近1);对称性(与6等距变化的数,具有相同的μH值)。该隶属度函数可见图2(b)。

图2 隶属度函数示意

不同隶属度之间的变化可认为遵循了模糊集合边界的不确定性和模糊性的事实。因此,集合中域内元素的隶属度可由描述不确定性和模糊性的函数来度量。模糊集合是一个有着不同隶属度的元素集合。

3.2 模糊逻辑控制系统

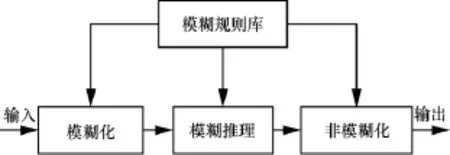

模糊控制指的是在控制方法上应用模糊集合理论、模糊语言变量以及模糊逻辑推理的知识来模拟人的模糊思维方法,用计算机实现与操作者相同的控制。模糊控制用比较简单的数学形式直接将人的判断、思维过程表达出来,一般来说大多数的模糊控制都是依据Mamdani提出的“if-then”条件命题的语言控制[15]。模糊逻辑控制系统一般包括4个部分:模糊化、模糊规则库、模糊推理、非模糊化,如图3所示。

图3 模糊逻辑控制系统

模糊化是一个使清晰量模糊的过程。模糊化过程主要测量输入变量的值,并将数字表示形式的输入量转化为通常用语言值表示的某一限定码的序数。每个限定码表示论域内的一个模糊子集,并由隶属度函数来定义。对于某一个输入值,它必定与某一个特定限定码的隶属程度相对应。一旦模糊集设计完成,则对于任意的物理输入x,需要将其映射到模糊集合系统中。

模糊规则库包含整个模糊逻辑控制系统的思考法则,其中所存储的控制规则,是结合人们的经验,把受控目标各种可能的状态,以“if-then”的形式,表示成包含人类判断模糊性的控制演算法则。每条模糊逻辑规则由前件(antecedent)和后件(consequent)所组成,其形式为:

规则1:如果x为A,那么y为B。

其中,A和B都是模糊集合。规则的设计直接影响到模糊控制的效果。规则产生的方式一般有如下3种:

·直接转换人的实践知识为模糊语言控制规则;

·根据控制系统对系统输入与输出的反应归纳受控行为,以试误法进行设计;

·由控制系统本身进行学习或修正控制规则,这是最系统化的方法。

当控制系统的输入已经模糊化后,必须依据模糊规则进行合成推理,这种推理称为模糊推理。模糊逻辑推理借助模糊逻辑运算以模拟人类思考判断的方式,挑选模糊规则库中适用的语义化控制规则,用并行的方式对输入的模糊化变量做运算,求得模糊化输出。以最大最小推理为例说明,考虑以下模糊推理形式,其中,A、B和C都是模糊集合:

规则1:如果x为A1,y为B1,那么z为C1;

规则2:如果x为A2,y为B2,那么z为C2;

…

规则n:如果x为An,y为Bn,那么z为Cn。

前提:x为x0,y为y0

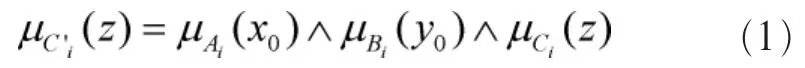

由前提“x为x0,y为y0”以及各个模糊规则,通过取最小得出Cn1为:

其中,表示取最小。

最终结论C′由以上结果取最大得到,即:

其中,表示取最大。

通过模糊推理得到的结果是一个模糊集合。但在实际应用中,特别是在模糊控制中,必须要有一个确定的值才能控制或驱动执行。在推理后得到的模糊集合中取一个能够代表这个模糊推理结果可能性的精确值的过程就称为非模糊化过程。非模糊化过程可以采用许多不同的方法,用不同的方法所得到的结果是不同的。最常见的重心法是取模糊隶属度函数曲线与横坐标围成面积的重心为模糊推理最终输出值,即:

4 基于模糊逻辑的虚拟服务迁移

基础设施提供商根据需求创建虚拟网络以后,服务提供商在虚拟网上创建服务以提供给用户。用户和终端设备在不同的地理位置,通过接入节点向服务发起请求,而用户和终端设备的分布是不确定的和随时间变化的。一般情况下,服务提供商在描述虚拟资源请求时,就考虑了用户的初始分布、行为特性等,并根据此制定不同的资源数量在网络中的不同位置。然而用户的需求不是一成不变的,随时间、用户行为变化等不断变化,一些新用户加入进来,一些老的用户移出,还有一些用户在网络中从一个接入点迁移到另外的接入点。将虚拟服务的单个节点或者部分节点根据用户的变化移动到新的位置是必要的,可以降低网络的开销。基于模糊逻辑推理技术,提出了根据用户变化的场景进行虚拟服务迁移的方法。所提的服务迁移方法分为以下几个步骤:服务迁移所需参数的采集、模糊逻辑的判断、服务的迁移等。

4.1 服务迁移的参数采集

在虚拟服务迁移中,首先要定义迁移代价的概念,考虑当需要进行服务迁移时,哪些因素可能影响迁移,哪些因素的变化导致迁移的发生,而迁移又会带来哪些问题,哪些因素阻碍迁移的发生。这些因素对迁移的影响程度不同,而同一因素在不同环境下的重要性也可能不同。这些因素的重要性在经验的基础上可以用模糊逻辑进行推理和判断。

一个虚拟节点/虚拟服务器的迁移代价可能包括多个因素的影响,例如:物理服务器的负载、到终端设备的流量、到中间设备的时延等。为了对问题进行简化,只考虑物理网络上只有一个虚拟网络,同时在虚拟网络中只有一个虚拟节点/服务器的情况。

4.1.1 参数选择

首先,考虑会有哪些因素导致迁移,即迁移可能带来的好处,或者说不迁移/保持现状要付出的代价。

Cdelay为服务的时延。当用户的位置发生变化时,从虚拟服务器端到用户端的时延将增大,这将影响一些服务的服务质量。简化此参数为虚拟节点到接入节点的路由器跳数。同时,此项因素受到用户数量分布的影响,决定于用户分布的重心。

Caload为服务器的可用负载。迁移能否实现的一个重要因素是潜在迁移节点的负载情况。如果潜在节点不能满足待迁移虚拟节点的需求,则迁移无法进行。服务器的负载由两部分构成,即物理服务器本身的容量和上面已经运行的服务需要的资源量,两者做差即服务可用的负载量。而在进行迁移时,相同条件下,应该选择服务器可用负载较大的节点进行迁移。

接下来,考虑哪些因素对迁移有负面影响。由于这些因素的存在,服务迁移必须被慎重考虑。

Cbandwidth为迁移路径上带宽的影响。这里的带宽指的是潜在迁移路径上的最大带宽,迁移路径一般选取从当前节点到迁移目的节点之间的最短路径。服务本身的大小与迁移路径的带宽,共同决定了迁移所需要的时间。

Csize为服务本身的大小,直接影响服务迁移的快慢。

Cinterrupt为服务中断及恢复的代价,这里既包括时间的代价,也包括中断及恢复的复杂程度。如果迁移引起的服务中断的时间过长,或者中断会对服务的正常运行产生较大的风险,则应该慎重选择迁移。

初步选择了5种影响迁移的因素,而模糊逻辑的好处就是可以自定义输入参数及规则,容易根据别的参数对问题进行扩展。在选择的5个因素中,有些因素的值越大越好,有些服务的值则越小越好,前者称为正属性,后者则称为负属性。比如,服务器的可用负载越大越好,为正属性,而服务本身的大小则越小越好,为负属性。

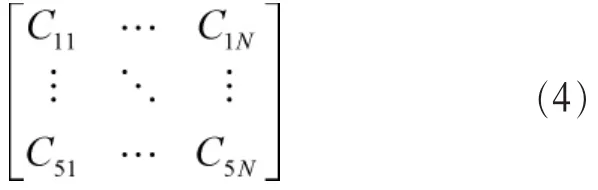

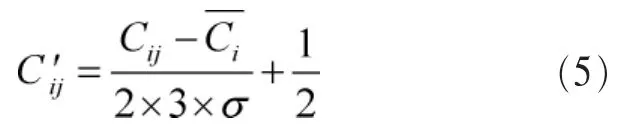

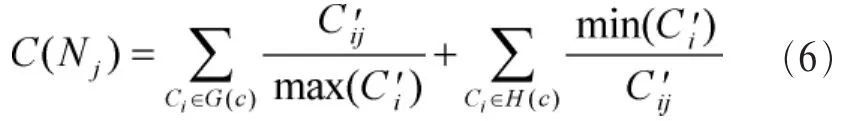

对于具有N个节点的网络,服务迁移的代价可以组成5×N维矩阵,矩阵中的Cij代表节点Nj的第i种代价的数值。

为了使这些因素能够相互比较,将这些值进行归一化。为了确保99%的值能够归一化到[0,1],采用高斯归一化[16]的方法对各种代价进行归一化:

其中,Ci表示代价Cij的平均值,σ则是Cij的标准方差。而对于每个节点Nj,迁移代价的参考值为:

其中,G(c)是所有正属性的集合,H(c)则是所有负属性的集合,max(Ci′)表示代价归一化矩阵中第i行中的最大值,min(Ci′)则代表矩阵中第i行中的最小值。

4.1.2本地监视器

对于物理网络的每个节点,将有一个监视器来采集节点上的状态信息,包括节点的服务器负载、节点相邻的可用带宽情况、节点到各个接入节点的时延和到当前虚拟服务器所在位置的距离等。

如何处理所有节点的状态是一个复杂的问题。一般来说,最常用的方法有算数平均法和加权平均法,以对各个参数进行衡量。然而,在多参数的情况下,各个参数之间存在互相影响的情况。从上面5种参数的自然属性也可以看出,简单地对5种因素进行算术平均或加权平均难以反映各个因素之间的复杂关系。为此,采用模糊逻辑法,以能够有效地对问题进行分析。

4.1.3 代价模型建立

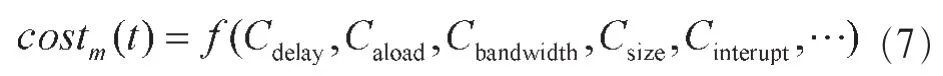

对于有N个节点的网络,对某个节点m(1≤m≤N)来说,将其在某一个时刻t服务迁移的代价定义为:

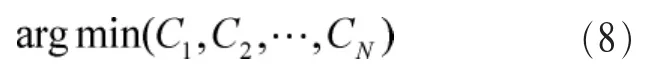

其中,f代表各种代价之间的关系,这里采用模糊逻辑推理,推理的目标则是寻找具有最小迁移代价的节点:

然后虚拟服务将从当前节点迁移到具有最小迁移代价的节点。

4.2 逻辑判断

服务迁移需要的参数通过本地监视器进行采集之后,就可以采用模糊逻辑推理来对迁移进行判断和选择。如上所论述,分为模糊化、规则建立及推理、非模糊化几个部分。

4.2.1 输入函数的隶属度函数

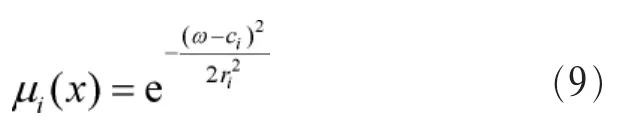

隶属度函数是将采集到的精确数值映射到模糊集合中,有多种表达方式。本文采用高斯函数作为输入的隶属度函数,其表达式为:

其中,函数的中心ci表示模糊集合i的中心,而函数的权重ri表示模糊集合的半径。而对于每个参数,本文设定“VL(very low),L(low),M(medium),H(high),VH(veryhigh)”5个隶属度函数,而对于每个参数,区间被归一化到[0,1],每个参数将有一个对应的隶属度函数。输入隶属度函数如图4所示。

图4 输入隶属度函数

4.2.2 模糊规则和推理

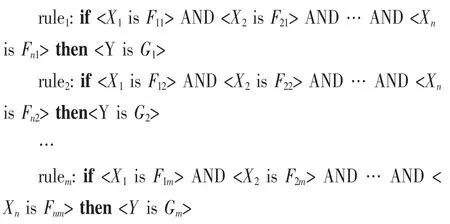

模糊逻辑的根本目标是借助模糊集合工具,为不确定问题提供近似推理的工具。基于模糊逻辑的系统模型是由以下形式的模糊规则组合形成的系统:

其中,Xi,i=1,…,n为前件变量,Y则为后件变量。每个前件变量Xi需要覆盖参数可能产生的空间,在本问题中为[0,1]。

在模糊推理的过程中,采用最大—最小推理方法进行推理,使用模糊逻辑进行推理的步骤如下。

给定一个输入 Xj=uj*,计算 Xj与每条规则的匹配度,为:

然后,所有规则的匹配度被结合以计算系统的输出:

4.2.3非模糊化

模糊规则的输出是模糊的,需要转化成为系统可以执行和识别的值。根据模糊集合和隶属度函数,非模糊化输出单一的、可以计量的值。采用重心法得到清晰值:

其中,z*为输出的非模糊化值,μi(z)为隶属度函数,z为输出变量。

4.3 迁移执行

经过非模糊化后,输出了对应节点的迁移参考值。以此对节点进行排序,然后选择参考值最小的节点作为迁移的目标节点。

在模糊逻辑推理下,综合考虑了带宽、负载、时延等多方面因素,最小化了迁移的开销,将节点迁移到最适合的位置。而又可以根据对不同因素影响的认知不同,对模糊逻辑规则进行不断修正。

5 性能分析

进行了对基于模糊推理的服务迁移机制的仿真实验,以考察该机制的运行效率。为了展示新机制的性能效率,本文参考了参考文献[7,8]中的实验设置以进行对照试验。

5.1 实验设置

实验采用Erdos-Renyi随机图模型[17]来创建实验网络,对于实验网络设置100个节点,节点之间以1%的概率相连,对于每个节点的最初负载,则符合[50,100]的均匀分布,节点之间链路上的负载也符合[50,100]的均匀分布。服务迁移的中断时间符合[0,1]的均匀分布,虚拟节点的大小符合[0,20]的均匀分布。用户则可能出现在网络中所有的接入节点,在所有的接入节点上,用户通过发送对服务的请求以获取资源,而用户的行为包括用户的位置、用户何时发送请求、用户发送请求的频率,主要取决于应用场景。用户请求的时间长度一般符合指数分布。

至于用户请求的分布,本实验选择了两个场景作为实验场景:时区场景和上下班场景。时区场景将一天分为T个时间段,在时间t,p%的请求出现在网络中随机选择的接入节点。请求的持续时间符合指数分布,指数分布参数为λ。另外,剩余的请求作为背景流量则均匀随机地在所有节点产生。

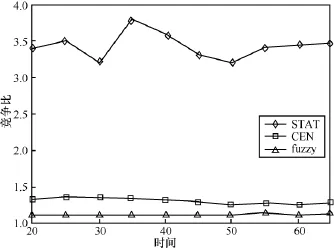

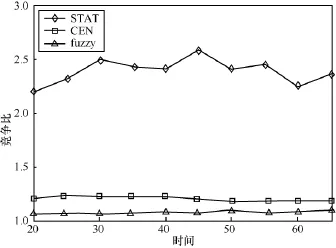

上下班场景将1天T作为1个周期,在一天中的上半个时间段[0,T/2],用户请求发生在距离网络中心较近的节点,而在下半个时间段,用户请求则发生在距离网络中心较远的节点。然后新的一天开始。每次请求总数为2T/2。在时间ti 模糊推理的计算过程是在MATLAB中进行的,包括参数选择、隶属度函数及部分规则推理。所有代价在进行规则推理前要进行归一化,以满足[0,1]的规则空间,服务的时延则用最短路径上的节点跳数来表示。 本实验采用了参考文献[8]中的竞争比的概念来衡量算法的有效性,即假设存在算法(用opt表示),提前知道算法过程中所有用户请求到达的位置和时刻,可以通过最优化算法确定网络中进行迁移的最优方案。ρ是所提出算法(用alg表示)与最优化算法的代价之比,新算法的目标则是最小化ρ: 其中,seq代表所有用户请求到达的序列,包括时间和位置。 5.2 规则表的建立 在对输入值按照高斯隶属度函数进行模糊化后,基于直观感受,使用模糊规则进行推理。在规则中,服务中断的代价最大,如果服务迁移产生较为严重的后果,则将总体代价表示为最高值,而不论其他代价的大小。其次则为时延的大小,这两项关系到服务提供商和终端用户对服务的使用体验。其余3项代价主要与物理网络的资源开销、运行效率有关,相互间重要程度相差不大。 基础设施提供商也可以根据自己所管理网络的不同特点进行规则的设计,比如提高某种参数的重要程度,也可以根据自己的需要增减网络的参数,在这里只考虑一般的情况,对特殊的情况不予考虑。 5.3 实验结果 在对代价总和进行非模糊化后,本实验即得到了所有节点的迁移参考代价值cost(n),然后对所有节点的迁移参考代价值进行排序,选择最小的进行迁移。 将本机制与参考文献[8]中的“不迁移(static,STAT)”与“重心法(centroid,CEN)”进行了比较,“不迁移”即在虚拟网络运行的过程中,虚拟节点的位置是静态的,对其不做出调整。重心法则是选择当前所有活跃节点的“中心”作为迁移的目标。 图5展示了在时区场景下不同方法的竞争比情况,在本试验中p取60%,实验进行的时间T=60,λ=5。从图5中可以看出,两种基于迁移的算法的网络代价都小于不迁移的静态算法,而本文提出的基于模糊逻辑推理的算法竞争比则在3种算法中最小。这说明,在时区场景下,本文所提算法在提高资源的利用率、降低网络的开销方面具有一定的优势。 图5 时区场景竞争比的变化 图6则展示了上下班场景下竞争比的变化,其中,λ=10。与时区场景类似,可以看出,基于模糊逻辑的算法在提高网络资源的利用率、降低资源占用开销方面具有一定的优势。而不迁移算法则仍然具有最大的竞争比,说明其不能满足用户场景变化的需要。 图6 上下班场景竞争比的变化 5.4 结果分析 本文所提的基于模糊逻辑的方法与离线的最优化方法相比,具有以下优势。首先,在算法复杂度方面,基于模糊逻辑的方法一旦设定好规则,则复杂度只决定于规则的数量,复杂度为O(N),低于最优化方法的复杂度。其次,基于模糊逻辑的方法在规则设定上有较大的灵活性,可以根据实际经验和不同的需求对规则进行修改和取舍。比如,如果需要更多地考虑网络的带宽,则可以对规则进行修订,在规则中提高带宽规则所占的比重。这样一来,就提高了用户在虚拟服务迁移方面的体验。进一步可以将模糊逻辑推理与机器学习相结合,将依靠实践经验设计的规则与机器学习的结果相结合,进一步提升模糊逻辑的推理水平。 本文讨论了采用基于模糊推理的算法的虚拟网络服务迁移机制,对虚拟网络服务迁移的时机进行及时有效的判断。仿真结果显示,该机制与以往算法相比,可以提高迁移的成功率,降低网络的运营开销。基于模糊逻辑推理的服务迁移机制具有一定适应能力,满足现实网络中场景的需要,具有良好的应用前景,对降低物理网络的资源开销、实现绿色节能与自治管理的网络虚拟化环境具有重要的作用。后续将在提高模糊逻辑推理的自动化水平方面开展进一步研究。 [1]International Telecommunications Union.ICT facts and figures 2016[R].[S.l.:s.n],2016. [2]ASOKE T,ROOPA Y.Mobile computing:technology,applications, and service creation[M].New York:McGraw-Hill,2006. [3]TIMOTHY W,PRASHANT S,RAMAKRISHNAN K K,et al. CloudNet:dynamic pooling of cloud resources by live WAN migration of virtual machines[J].ACM SIGPLAN Notices,2011, 46(7):121-132. [4]YI W,ERIC K,BRIAN B,et al.Virtual routers on the move: live router migration as a network-management primitive[J]. ACM SIGCOMM Computer Communications Review,2008,38(4): 231-242. [5]MCKEOWN N,ANDERSON T,BALAKRISHNAN H,et al. OpenFlow:enabling innovation in campus networks[J].ACM SIGCOMM Computer Communication Review,2008,38(2):69-74. [6]PISA P S,FERNANDES N C,CARVALHO H E T,et al. OpenFlow and Xen-based virtual network migration[C]//IFIP TC 6 InternationalConference,September20-23,2010, Brisbane,Australia.New Jersey:IEEE Press,2010:170-181. [7]BIENKOWSKIM,FELDMANN A,JURCA D,etal. Competitive analysis for service migration in VNets[C]//ACM SIGCOMM Workshop on Virtualized Infrastructure Systems and Architectures,August 30-September 3,2012,New Delhi,India. New York:ACM Press,2010:17-24. [8]ARORA D,BIENKOWSKI M,FELDMANN A,et al.Online strategies for intra and inter provider service migration in virtual networks[J].Computer Science,2011:1-11. [9]LOTFI Z.Fuzzy sets[J].Information and control,1965,8(3): 338-353. [10]XU J,ZHAO M,FORTES J,et al.On the use of fuzzy modeling in virtualized data center management[C]//International Conference on Autonomic Computing,June 11-15,2007, Jacksonville,USA.New York:ACM Press,2007:25-25. [11] XU J,ZHAO M,FORTES J,et al.Autonomic resource management in virtualized data centers using fuzzy logic-based approaches[J].Cluster Computing,2008,11(3):213-227. [12] KONG X,LIN C,JIANG Y,et al.Efficient dynamic task scheduling in virtualized data centers with fuzzy prediction[J]. Journal of Network&Computer Applications,2011,34(4): 1068-1077. [13]SOHAIL S,KHANUM A.Simplifying network management with fuzzy logic[C]//IEEE International Conference on Communications Workshops,May 19-23,2008,Beijing,China.New Jersey:IEEE Press,2008:195-201. [14] LI B,LI J,WO T,et al.A fuzzy-based dynamic provision approach for virtualized network intrusion detection systems[C]// Advances in Computer Science and Information Technology, AST/UCMA/ISA/ACN 2010 Conferences,June 23-25,2010, Miyazaki,Japan.New York:ACM Press,2010:115-128. [15] MAMDANI E H.An experiment in linguistic synthesis with a fuzzy logic controller[J].International Journal of Man-Machine Studies,1975,51(1):1-13. [16]ORTEGA M,RUI Y,CHAKRABARTI K,et al.Supporting ranked boolean similarity queries in MARS[J].IEEE Transactions on Knowledge&Data Engineering,1998,10(6):905-925. [17] ERDÖS P,RÉNYI A.On random graphs[J].Publicationes Mathematicae,1959(6):290-291. 王子厚(1985-),男,博士,国家计算机网络应急技术处理协调中心工程师,主要研究方向为网络与信息安全、云计算与未来网络。 徐月梅(1985-),女,博士,北京外国语大学计算机系讲师,主要研究方向为下一代互联网、内容中心网络等。 张露晨(1986-),女,博士,国家计算机网络应急技术处理协调中心助理研究员,主要研究方向为信息安全与网络安全。 Virtual service migration based on fuzzy logic approach WANG Zihou1,XU Yuemei2,ZHANG Luchen1 During the lifetime of virtual network,users’requirements for virtual services will be affected by their locations,behaviors and mobility.For a green,energy-saving,efficient-using virtual resource migration and scheduling,the service migration method based on fuzzy logic inference was proposed.The method could infer the changes of user demand,migrate the virtual service according to the changes.It would increase the resource utilization and the QoE. network virtualization,service migration,fuzzy logic TP393 A 10.11959/j.issn.1000-0801.2016246 2016-04-30; 2016-09-13 张露晨,zlc@cert.org.cn 国家自然科学基金资助项目(No.61502038,No.61571144) Foundation Items:The National Natural Science Foundation of China(No.61502038,No.61571144)

6 结束语

1.National Computer Network Emergency Response Technical Team/Coordination Center of China,Beijing 100029,China 2.Department of Computer Science,Beijing Foreign Studies University,Beijing 100089,China