回溯分析某银行网站被Web攻击

■

攻击事件还原与分析

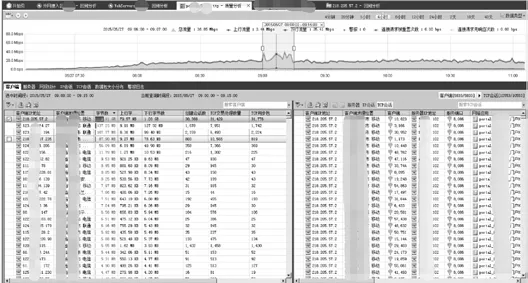

我们可以通过科来网络回溯分析系统快速调出攻击发生时的流量情况,如图1所示。

2 1 8.2 0 5.5 7.2在1 0分钟内向Web服务器发送了1.1 1 G B的流量,T C P请求达到了3 1 7 7 6次。

我们通过科来网络专家分析系统进行深入分析,发现该攻击者针对门户网站所有子URL下的静态文件、动态页面和文档进行遍历请求,为典型的“CC攻击”。

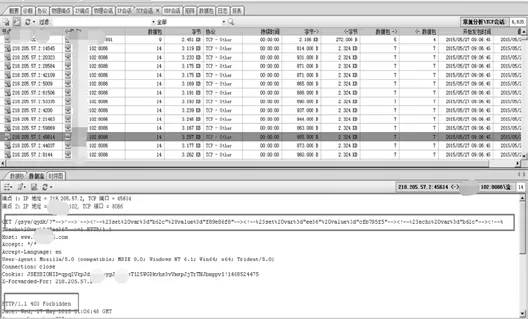

我们同时分析发现,攻击者尝试对这些页面注入攻击(SQL注入和JS脚本注入),但是由于都是静态页面,这些攻击并没有成功,都被服务器返回了: HTTP 403错误,如图2所示。

另外发现攻击者对某页面/../lcjsq/default.shtml的请求带有........windowswin.iniX恶意内容,服务器并没有返回攻击者请求的内容。

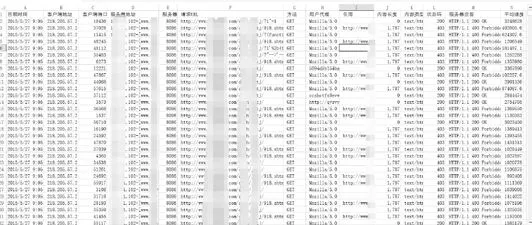

科来网络回溯分析系统可以提取出本次攻击的HTTP日志以供内部人员进行深入分析,如图3所示。

图1 流量情况

图2 服务器返回错误信息

图3 科来网络回溯分析

总结

经过以上分析,我们可以看出本次针对门户网站的攻击:

从攻击的方式可以看出,攻击者希望通过对网站的大规模请求来使网站服务瘫痪,但是数量还没有达到网站服务瘫痪的量级。

从攻击的内容来看,攻击者希望对网站的漏洞进行渗透,从而进一步破坏或窃密,网站大部分页面都是静态页面,个别板块为JSP页面。

攻击者使用单一IP,注入对象多为静态页面,比较盲目,说明攻击者很可能使用的是自动化工具,这或许是攻击者做测试而已。

我们从本案例可以看出科来网络回溯分析系统的价值:

科来网络回溯分析系统能够保存有效的攻击证据,方便事后进行数字取证。

科来网络回溯分析系统清楚地记录并分析了整个攻击过程,能对攻击的危害后果进行有效的分析和判断,为后续防护提供参考。

对用户建议

用户需要对网站进行全面的漏洞扫描和渗透测试,同时应该对单一IP的HTTP请求数量进行限制,并在各级防护设备上做相应的策略。