勿让系统后门成命门

■

提到Windows 2003系统的“安全”字眼,不少人都会下意识地“请”来各种专业安全工具,希望借助它们的力量来给该系统多一点的安全保护。其实,在手头没有外力工具可以利用的情况下,我们可以充分利用自己的聪明才智,对服务器系统进行严格管理,也能让其安全无忧!

切断关机脚本后门

大家知道,往系统组策略中添加关机脚本,能够让Windows在关闭系统时执行一些特殊操作。由于这种操作具有很好的隐蔽效果,恶意用户经常会利用它来做Windows 2003服务器系统的后门。例如,恶意用户事先构造一个脚本文件,让其生成具有系统管理员权限的隐藏账号,之后打开系统组策略编辑界面,将鼠标定位到“本地计算机策略”、“计算机配置”、“Windows设置”、“脚本 (启动/关机)”节点上,用鼠标双击目标节点下的“关机”组策略,在对应组策略属性对话框中(如图1所示),导入刚才构造的脚本文件,这样Windows系统日后在关机时,就能偷偷创建具有系统管理员权限的隐藏账号了。

图1 对应组策略属性对话框

对于普通用户来说,根本不清楚本地系统中悄悄生成了一个隐藏账号,而恶意用户能够心安理得地通过该账号控制本地系统,即使普通用户发现并删除了隐藏账号,当执行关闭系统操作时,该隐藏账号又会卷土重来。

这种后门之所以被恶意用户频繁利用,主要是系统管理员自己平时疏于防范,对组策略中的关机脚本配置操作不熟悉。要想切断关机脚本后门,只要定期打开系统组策略编辑窗口,依次展开“本地计算机策略”、“计算机配置”、“Windows 设置”、“脚本(启动/关机)”节点,检查目标节点下是否存在陌生的脚本文件,一旦发现有可疑脚本出现时,不但要将其从脚本列表中及时删除掉,而且还要找到并删除原始的脚本文件。

此外,系统管理员也可以打开资源管理器窗口,定 期 查 看“C:Windowssystem32GroupPolicyM a c h i n eS c r i p t sShutdown”窗口下的内容,因为所有关机脚本内容都会显示在这里。按照同样的操作方法,我们还要切断启动脚本后门。

切断系统嗅探后门

为了防止被植入的专业嗅探程序被用户发现,这类程序往往会被伪装成系统驱动程序,而且文件尺寸也是相当地小,安全意识不高的用户一般很难找到它们的踪迹。

那么怎样才能切断系统嗅探后门呢?

首先采取加密措施,对重要数据的传输进行安全保护。例如,在上网浏览站点信息时,可以使用https协议,来突破专业工具的嗅探,避免Web访问密码被黑客偷偷窃取,当然这种方法的安全保护,依赖浏览器的正确实现以及服务器软件、实际加密算法的支持。

图2 选项设置对话框

其次,加强对系统登录操作的审核追踪。恶意用户要想植入专业嗅探程序,必须先要成功登录Windows 2003服务器系统。

如果我们事先对系统登录操作启用审核监控策略,那么恶意用户的一切登录入侵痕迹会被系统日志记忆下来,到时打开事件查看器窗口,检查分析有没有可疑时间的非法登录,或许就能发现恶意用户的“身影”。

在启用审核监控策略时,可以依次点击“开始”、“运行”命令,弹出系统运行对话框,输入“gpedit.msc”命令并回车,开启系统组策略编辑器运行状态。将鼠标定位到左侧列表中的“本地计算机策略”、“计算机配置”、“Windows 设置”、“安全设置”、“本地策略”、“审核策略”节点上,双击目标节点下的“审核登录事件”选项,打开如图2所示的选项设置对话框,选中“成功”选项,单击“确定”按钮保存设置即可。

当然,有些狡猾的恶意用户,可能在实施攻击后,会悄悄删除或者修改遗留在日志中的痕迹,这时唯一的应对办法,就是想办法找到并删除安装在Windows 2003服务器系统中的嗅探工具,同时及时调整系统管理员登录密码。

第三拒绝使用杂错节点。在Windows 2003服务器系统中安装不支持杂错的网卡设备,一般能够预防IBM兼容机进行嗅探。

该矿体为浸染(星点)状辉钼矿,矿体呈灰白色—浅肉红色—褐红色,地表出露长度为142 m,厚度1.72~2.86 m,产状310°∠69°。矿体规模不大,沿走向露头不好。矿石金属矿物主要有黄铁矿、褐铁矿、辉钼矿、钼华,蚀变主要为硅化。脉石矿物主要为二长花岗岩及碎裂石英岩。围岩为二长花岗岩,矿体与围岩界线不明显,沿矿体两侧围岩产生钾化、硅化蚀变。矿石钼品位0.038%~0.137%。

切断放大程序后门

为了方便视力不好用户的操作,Windows 2003系统特意内置了一个小巧玲珑的放大镜程序。不过,该程序很容易被恶意用户替换成具有破坏性的脚本文件,这样它就会在不知不觉中成为服务器系统的后门,被黑客利用来攻击控制服务器系统。一旦黑客通过自行构造的脚本程序,来窃取得到最高权限的用户账号时,那么整个服务器系统都降成为黑客的掌中玩物。

为了切断放大程序后门,我们需要定期打开服务器系统资源管理器窗口,切换到“%Windir%system32”文件夹中,检查“magnify.exe”程 序 图标与默认的放大镜图标是否一致,如果不一致,那么多半是黑客正在利用放大程序后门。此时,先将被替换掉的放大程序文件删除,同时从其他Windows 2003系统中拷贝一个正常 的“magnify.exe”文件回来,以恢复放大程序的工作状态。

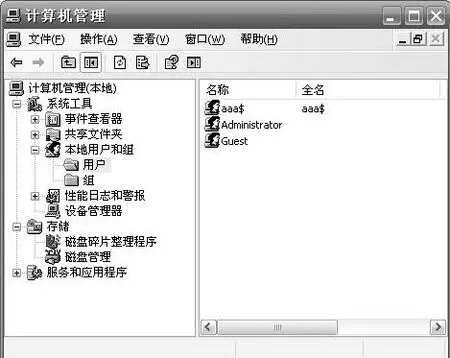

之后,用鼠标右键单击服务器系统桌面上的“我的电脑”图标,执行快捷菜单中的“管理”命令,打开计算机管理窗口。在该窗口的左侧列表中,将鼠标定位到“系统工具”、“本地用户和组”、“用户”节点上(如图3所示),检查目标节点下是否存在陌生的用户账号,一旦发现有可疑账号存在时,必须及时选中并删除它们,以防止恶意用户再次利用它们进行恶意攻击。

图3 定位到”用户“节点

图4 设置界面

切断粘滞键后门

与放大程序后门类似的是“粘滞键”后门,该后门在Windows服务器系统下连续按5下SHIFT键,就能开启系统自带的粘滞键程序,其对应的程序文件为“C:Windowssystem32Sethc.exe”。 当 黑客利用技术手段,将事先构造好的具有恶意攻击性的程序替换掉系统自带的粘滞键程序时,日后黑客就能通过连续按5下SHIFT的方式,达到攻击特定计算机系统的目的。

为了防止该后门程序成为Windows 2003系统的命门,我们最好关闭系统粘滞键的快捷键调用方式。在进行该操作时,可以依次点击“开始”、“设置”、“控制面板”命令,弹出系统控制面板窗口,双击其中的“辅助功能选项”图标,切换到辅助功能选项设置对话框。点击“键盘”标签,在对应标签页面的“粘滞键”位置处,按下“设置”按钮,弹出如图4所示的设置界面,取消选中“使用快捷键”选项,单击“确定”按钮保存设置即可。

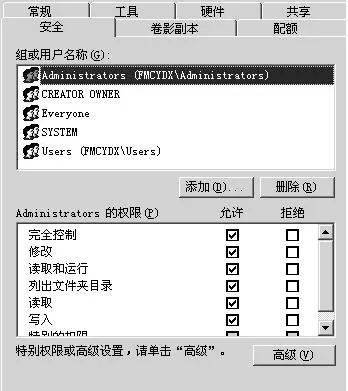

如果不希望关闭系统粘滞键的快捷键调用方式时,也可以通过授权的方式,禁止普通用户使用系统粘滞键功能。只要先进入系统资源管理器窗口,找到其中的“C:Windowssystem32Sethc.exe”文件,用鼠标右键单击该文件,点击快捷菜单中的“属性”命令,进入对应文件属性对话框。选择“安全”标签,在对应标签页面中,将“everyone”账号的权限设置为拒绝访问,单击“确定”按钮保存设置操作,这样普通用户日后就不能使用系统粘滞键功能了。

切断文件解析后门

基于Windows 2003系统的Web服务器,一般都存在文件解析后门,当特定站点根目录下的某个文件夹名称与“*.asp”格式类似的时候,那么对应文件夹中的所有内容,都会自动被IIS服务器当作ASP程序来进行解析执行,这么一来恶意用户就可以通过向特定文件夹上传图象格式的恶意文件,来悄悄向服务器系统植入木马或间谍程序了,那样Web服务器系统的运行安全性和稳定性就会受到严重威胁。

为了切断文件解析后门,建议用户将通过网站上传的文件统一保存到指定的一个文件夹里面,同时将该文件夹的执行权限设置为“无”,这样一定程度能对文件解析后门进行预防。

在进行这种设置操作时,不妨先以系统管理员权限登录进入Windows 2003系统,展开系统资源管理器窗口,从中找到用来保存上传文件的特定文件夹。用鼠标右键单击该文件夹图标,点击快捷菜单中的“属性”命令,切换到特定文件夹属性设置对话框。

图5 选项设置页面

选择其中的“安全”选项卡,打开如图5所示的选项设置页面,从该页面的“组或用户名称”位置处将“everyone”帐号选中,同时将其操作权限调整为“读取”和“写入”,再将其他所有权限全部设置为拒绝,确认后保存设置。这样,黑客就无法利用Windows 2003系统的IIS服务器文件解析后门,悄悄上传运行gif或jpg格式的图象木马了。

切断远程登录后门

为了提高管理维护效率,很多系统管理员经常喜欢使用telnet命令,对局域网中的重要主机系统进行远程登录管理。可是,telnet程序在缺省状态下会使用端口23,一旦开启该端口后,恶意用户是很容易扫描到的,并悄悄利用该端口远程控制服务器系统。

要想切断远程登录后门,只要将人人皆知的23端口号码修改为其他用户不知道的号码即可,下面就是具体的端口号码修改步骤:首先依次单击“开始”、“运行”命令,弹出系统运行对话框,输入“cmd”命令并回车,开启DOS命令行工作窗口。在该窗口命令提示符下,执行“tlntadmn config port=1286”命令(这里假设1286为新的登录端口),本地计算机的telnet登录端口就被修改为1286了。

值得注意的是,新指定的远程登录端口号码不能和本地计算机中已开启的端口号码相同,否则telnet远程登录连接操作将会失效。

经过上述操作后,当用户想通过telnet连接方式远程登录本地计算机时,只要在本地系统主机的IP地址后面加上“:1286”,就能保证telnet连接操作的成功。