电子政务移动办公系统安全技术框架的研究

付宏燕 刘 蓓

(国家信息中心信息与网络安全部 北京 100045)

电子政务移动办公系统安全技术框架的研究

付宏燕 刘 蓓

(国家信息中心信息与网络安全部 北京 100045)

(fuhy@cei.gov.cn)

电子政务移动办公是一种灵活、能耗少的低碳办公模式,也是构建高效服务型政府的必然趋势.利用移动办公,政府办公人员可以摆脱时间和空间的束缚,在任何时间、任何地点通过任何授权的移动终端进行任何相关业务的处理,但同时也面临着没有统一安全要求的开放办公所带来的安全风险.为有效降低和控制移动办公的安全风险,从移动电子政务的现状出发,以电子政务移动办公系统的基本结构为基础,通过对已有的移动办公解决方案和电子政务移动办公系统面临的主要安全风险进行总结和分析,提出了由移动终端安全、信道安全、移动接入安全、服务端安全4个部分组成的电子政务移动办公系统整体安全框架,以及建设实施电子政务移动办公系统的关键点所在.

移动电子政务;安全风险;安全框架;移动终端安全;信道安全;移动接入安全;服务端安全

移动通信和互联网的结合推动了移动互联网的发展,WIFI的广泛铺设、WAPI标准的推出、4G时代移动终端设备的凸显,以及IT业云计算、虚拟化技术和动态加载技术的应用为移动办公提供了基本技术条件.思杰公司的调查报告显示,预计到2020年,全球89%的企业都将采用移动办公的工作方式[1].电子政务移动办公作为一种灵活的、电力能源消耗极少的低碳办公模式将成为构建高效服务型政府的必然趋势.利用移动办公,政府部门任何授权的办公人员可以摆脱时间和空间束缚,在任何时间、任何地点通过移动终端进行任何相关业务的处理.但同时,IP网络面临的病毒传播、主机遭受攻击、非法篡改通信数据的安全问题在移动办公中同样存在,并且由于移动办公网络架构的开放性,更给电子政务带来了信息外泄、非法攻击、网络瘫痪等安全风险.

1 电子政务移动办公现状

1.1 美国移动电子政务现状

国际上,移动电子政务的基本内涵为通过可移动性的设备满足政府及民众对于移动办公的需求,从而更好地为国家和百姓服务.美国移动电子政务的应用重点主要体现在:建立全国性、整合性的电子福利支付系统;发展整合性的电子化信息服务;提供“全国信息服务网站”的服务;发展全国性执法及公安信息网络等.美国联邦政府的移动计划遵从“设备无关性”,确保应用能兼容大多数的移动设备[2].如美国政府印刷办公推出的财政预算软件能在黑霉、iPhone、Androids等智能手机上使用.使用该软件,通过移动终端在线接入政府数据库系统查看财政预算的详细文字和图片,用户可接触到4卷、216页的总统预算咨文、优先事项和每个联邦机构的财政计划,还附加2000多页的其他出版物——历年财政预算表格、“分析眺望”和附录.在地方政府方面,阿肯色州移动网站Arkansas.gov提供移动支付功能,为三大政府在线功能服务;囚犯信用账户存款;缓刑和假释的监管和赔偿支付;Pulaski郡房产税支付等.这些应用程序支持所有智能终端,提供方便、快捷、安全的方式接入政府服务.

美国在发展移动电子政务过程中,高度重视移动电子政务安全体系建设:一是通过法律法规和相关合法性文件,如联邦信息管理安全法、电子通信隐私法等,从法律层面上保护信息的安全和个人的隐私信息;二是建立完备的安全体系机构,从人员安全、物理安全、信息技术解决方案、安全管理规定和冗余5个层次进行安全防范,主要措施有用户身份认证和审查、收据保留、隐私和加密、服务可用性、信息可用性、审计和记录等,使用的主要技术包括虚拟专用网(virtual private network, VPN)、公开密钥基础实施(PKI)、安全套接协议层(secure sockets layer, SSL)、入侵检测和数字签名等[3].

1.2 我国移动电子政务现状

我国政府移动办公整体是一种基于移动互联网但没有统一安全制度和技术标准要求的服务,多由外部移动通信网络、互联网和内部政务网络共同构成,由政务网络处理内部业务,外部网负责信息的传播和反馈.我国政府较早的典型应用如城管通、警务通,用以支持工作人员实时地移动执法[4].目前,医院、公安、石油、税务等行业都已建设了移动办公的案例.

2013年底开展的第3次全国经济普查,国家首次全面推广通过手持电子终端,对普查对象进行现场数据采集、定位、拍照、识别转换,利用广域或无线网络以电信VPDN通道将大数据量传输推送至国家统计局的统一数据中心,统计人员5级在线审核处理的组织模式,实现数据采集、报送、处理等手段的自动化、电子化,有效控制了源头数据质量,提高了统计工作效率,同时减轻了普查人员和普查对象的负担,意味着中国普查方式发生了一场新的变革[5].这次普查结合了对移动设备的安全管理以及利用电信VPDN通道安全传输,但仍存在数据在移动终端留存和网络传输中泄漏的高安全风险.

国土资源厅的移动办公系统无缝集成建设用地预审、采矿权、探矿权、用地报件审查、OA办公、执法监察等系统的待办、已办事项,用户通过智能手机和平板电脑主流平台登录系统即可进行不同业务的审批办理和查看,使不同的业务可以同时在移动办公系统与固定电子政务系统同时办理.同时为便于日常办公出行,系统还设计了通知公告、日程管理、今日提醒、通讯录、辅助办公等功能,使用户真正做到“自由自在”信息化办公.其安全保障体系包含了统一的信任服务体系、可信时间戳、网络信任域、可信应用传输、分布式底层密码、可信授权、政务网关、安全客户端、安全防御等多项功能,保证网络与信息安全和政府监管与服务的有效性,提高了办公效率[6].

1.3 已有移动办公系统解决方案

目前移动办公系统的实现主要有基于移动APP的方案和基于应用虚拟化的方案,但均没有完整的安全技术体系.基于APP的移动办公方案侧重点为新增移动应用和移动APP的开发,在移动终端界面突出页面适配效果;基于应用虚拟化的移动办公方案侧重点为新增虚拟化软件的部署与配置,无须关注移动业务应用的开发.

1.3.1 基于移动APP的移动办公方案

基于移动APP的移动办公方案有以下2种.

1) 开发完全独立的移动办公系统,对原有的固定政务系统进行全新的移动服务端应用软件和终端APP开发,移动政务系统和固定政务系统为完全分开的2套软硬件.该移动方案封闭了一切与移动办公方面的服务,如与固定政务系统交互的Web-Service、与运营商交互的各种通信协议(GPRSWAP、短信、彩信)的服务实现等,移动终端上安装客户端APP,负责与移动服务端通信.该方案的优点是与原有固定系统相互独立;缺点是移动和固定2套独立系统的维护和同步比较困难,数据无法共享,并且需要针对每种智能终端开发不同平台的客户端,再者,移动系统的开发商需要先梳理已有固定政务系统的业务流程,在很难获得固定系统开发商的技术支持下,此种方案业务梳理和开发工作量巨大,对于移动安全和系统性能考虑较少.

2) 基于固定政务系统表现层的移动办公化[7],此方案共用固定政务系统的软硬件,如同一套数据库,在表现层人机界面开发出移动办公界面,使之适合于移动终端的办公处理要求.技术上主要是通过截取HTTP包分析和转换,将请求发送到原固定政务系统处理,并将结果以适合于智能终端显示的方式重新组织.其优点是:与固定政务系统耦合度适当,可移值性强、不依赖于固定系统承建商.缺点是:要对固定政务系统相关流程的每个界面进行匹配性的智能端界面开发,但现在已有移动厂商提供专门的工具和设备进行界面的自动抓取、过滤和基本分析,辅以少量的人工配合即可快速完成移动服务端的转换和终端APP的快速开发.该方案加入移动终端的安全控制、网络的安全传输等安全措施即是一种开发高效、用户体验极高的移动办公解决方案.例如,中国电力投资集团公司的移动办公系统建设[8], 就是基于已有等保二级的内网应用系统进行了表现层的移动办公化,用户移动终端设备通过3G,WIFI等网络介质接入集团SSL VPN登录内网,采用证书身份认证、移动终端特征码匹配、信息不落地、移动设备管理、移动设备防病毒、主账号口令及移动办公使用管理制度等多重维度的手段加固系统安全, 从移动终端安全接入、移动业务平台安全开发、移动业务平台安全部署以及移动办公安全审计4 个层面保障移动办公业务安全建设,实现身份防盗用、数据防窃取、系统防入侵、遗失有准备、事件可追溯、隐私有保护六大安全目标.在系统功能及UI设计上同时兼顾了用户体验和系统扩展性,以快速适应iOS及Andorid系统的不同版本、不同尺寸屏幕,具有使用方便、简洁明了及响应速度快等优势, 获得了用户的一致好评.

1.3.2 基于应用虚拟化的移动办公方案

虚拟化移动办公的核心思想是基于已有的固定政务系统,分离应用程序的计算和显示逻辑,将应用系统尽可能完整地从移动终端中分离出来[9].移动终端除安装虚拟化客户端外不再安装其他应用软件,而在服务端的虚拟化服务器上安装虚拟化软件和各种办公软件.所有数据都在虚拟化服务器或移动应用发布平台上运行和处理,移动终端只显示应用运行的界面和屏幕刷新的方式,同时移动终端也仅向平台发送键盘、鼠标的操作信息.该方案中移动终端设备不存储数据,所有的移动政务应用访问必须经过作为应用前置的虚拟化服务器,使用户获得如同在本地运行应用程序一样的体验感受.这种虚拟桌面方式保证了政务数据不能在外部不安全的环境下从个人终端存储中读取,实现了一个安全隔离的应用环境.

基于应用虚拟化的移动办公方案优点是:一方面不需要对原有的固定政务系统进行改造,只需要加入前置的虚拟化服务器和前端的虚拟化客户端即可;另一方面在于将移动终端设备上与政务有关的应用、数据和桌面都整合到一体的虚拟工作空间中,移动终端并不做数据留存,大大简化开发工作和数据的管理,同时提高了移动终端的安全性.但用户身份、网络安全、数据传输安全、系统安全问题依然存在,其缺点是通过移动终端访问的虚拟桌面与PC机虚拟桌面的完整界面相同,用户需要不停拖拽窗口滚动条寻找定位,实际使用体验较差,同时,用户身份、网络安全、数据传输安全、系统安全问题仍然亟需解决.

2 电子政务移动办公系统基本结构

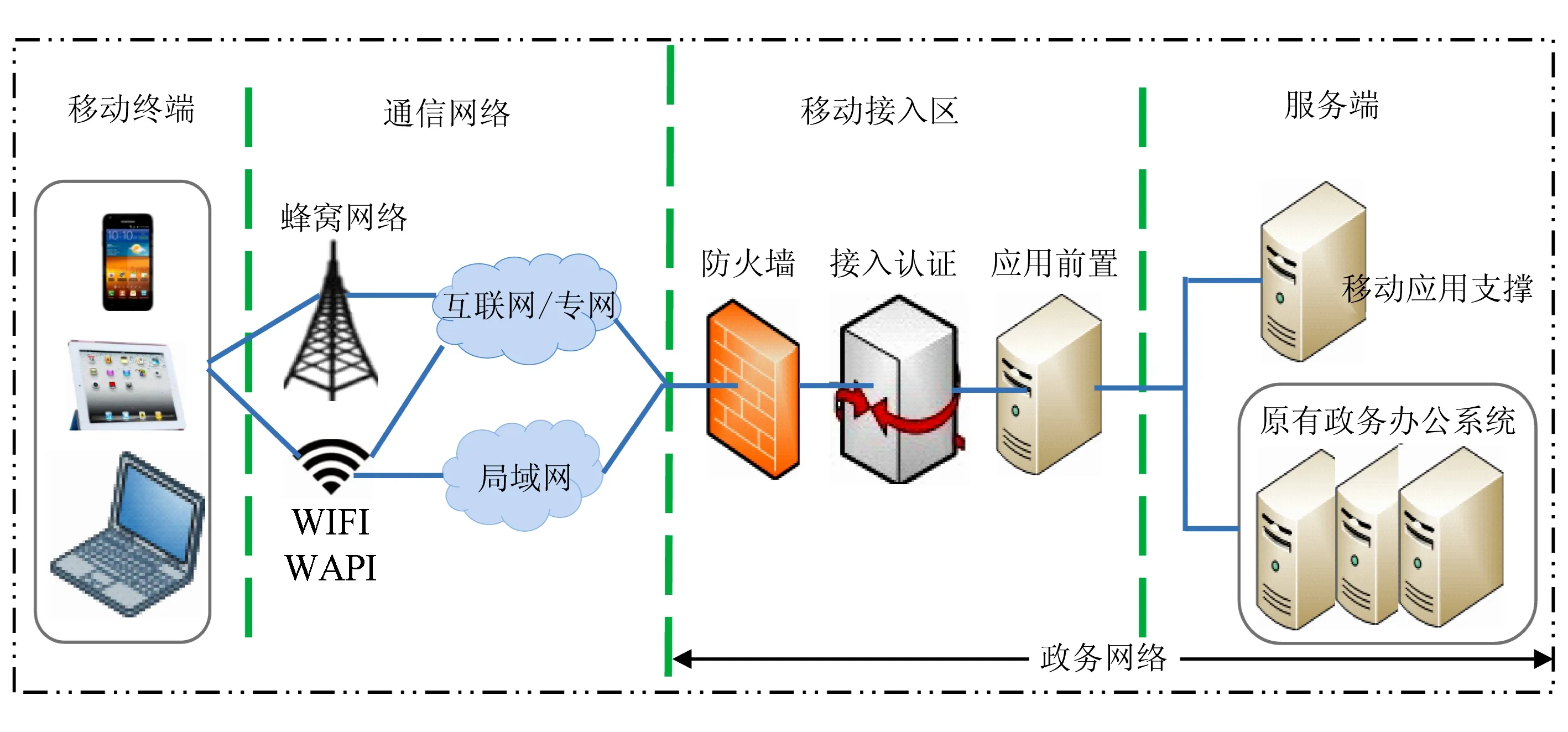

由上述可知,假设政府单位已建有基于内部Intranet的固定政务系统,那么电子政务移动办公系统应以已有的固定政务系统为基础,以已有的移动终端和通信网络为支持,加入移动办公的必要支撑和各种安全要素,其基本结构如图1所示,主要由移动终端、通信网络、移动接入区和服务端4部分构成:

图1 电子政务移动办公系统基本结构

1) 移动终端:处于电子政务移动办公系统的用户侧,多在组织办公场所外部使用,也支持组织办公场所内部使用.包括所有便携式、可移动具备无线上网功能的计算设备,如智能手机、平板、笔记本电脑.

2) 通信网络:位于移动终端与政务网络之间,以移动蜂窝网络(2G,3G,4G)、WIFI或WAPI等公共无线网络连接移动终端,以互联网专网或局域网等方式接入政务网络.

3) 移动接入区:处于政务网络边界侧,一般包括网络边界防护设备,如防火墙、网关设备,以及用于接入区与服务区进行政务应用控制或数据交换的应用前置系统等.

4) 服务端:指政务网络的核心服务区域,包括组织原有的政务办公系统,以及对移动应用和移动内容进行管理的移动应用支撑系统.

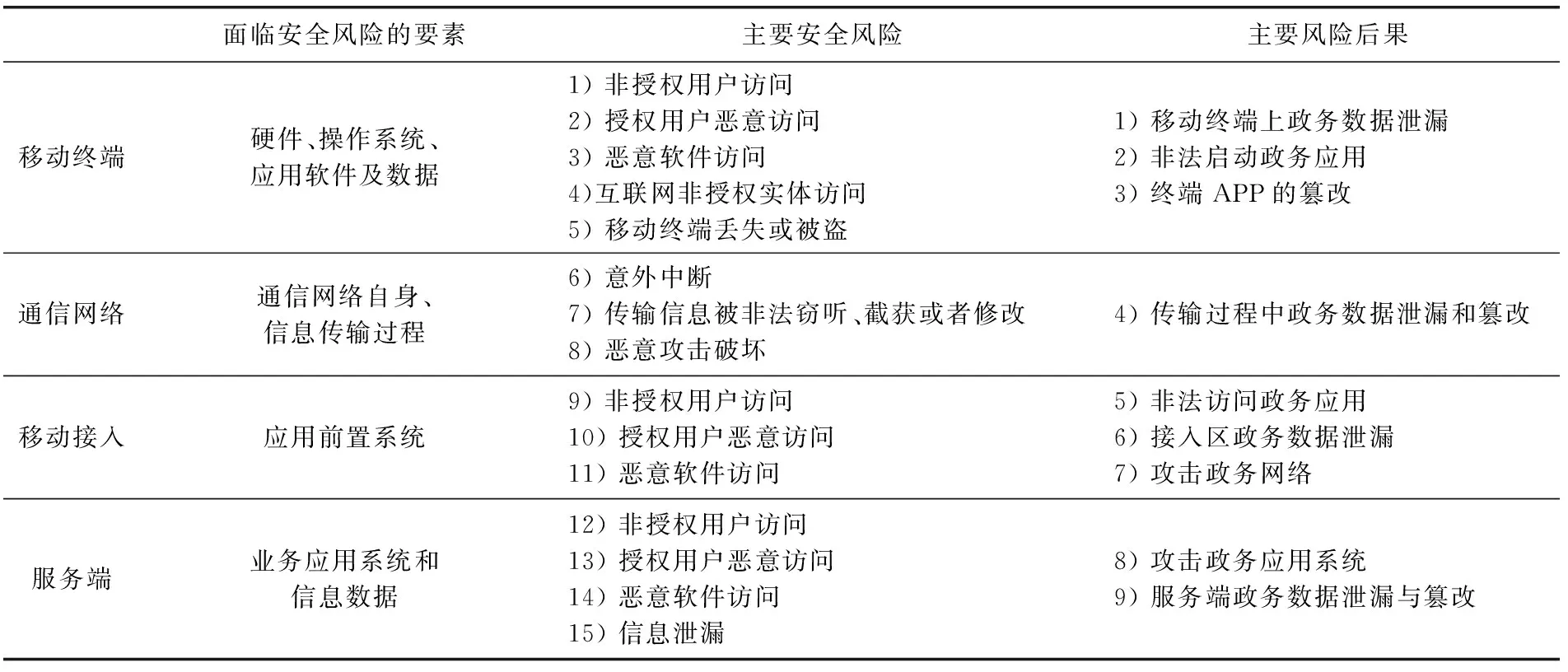

3 电子政务移动办公系统主要安全风险

由于移动终端的移动性、使用场景的开放性和不可监督性、无线传输安全的脆弱性、网络环境的复杂性,电子政务移动办公系统的安全风险无处不在.与基本结构相对应,我们将电子政务移动办公系统的主要安全风险归结为存在于移动终端、通信网络、移动接入和服务端4个方面,如表1所示:

表1 电子政务移动办公系统面临的主要安全风险

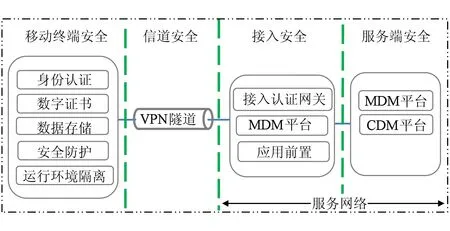

4 电子政务移动办公系统安全技术框架

与电子政务移动办公系统的安全风险相对应,电子政务移动办公系统的安全技术框架应包括移动终端安全、信道安全、接入安全和服务端安全4部分,如图2所示.图1中的基础设施如边界防护或安全隔离设备不包含在图2范围内.

图2 电子政务移动办公系统安全技术框架

4.1 移动终端安全

因移动终端面临的主要风险集中在用户是否授权、访问是否恶意、终端设备丢失等方面,移动终端的安全应保证终端设备及其运行环境的安全可信,结合其风险要素为硬件、操作系统、应用软件和数据,移动终端的安全保障技术应从身份认证、数据存储、安全防护、运行环境隔离来考虑.

1) 身份认证和数据证书:身份认证至少应混和2种认证方式,如在开启终端时设置移动终端的开机口令或利用生物特征识别认证,并且访问政务应用和本地政务数据前采用第三方CA数字证书(TFMicro,SD卡)进行认证,保证非授权用户无法接入政务网络.同时,数字证书存储个人身份信息及签名私钥,为移动终端提供数字签名、签名验证和数据加解密等密码服务,保证信息的加密性、完整性和不可抵赖性.

2) 移动终端的数据存储与安全防护:若政务数据需要在移动终端落地,应保证与个人数据隔离存储,并且使用数据加密技术以密文形式存储,更安全的方式是移动终端不存储任何数据.为提高对病毒木马及恶意软件的查杀能力,移动终端应支持对系统的补丁升级和对系统漏洞的修复,及时清理缓存页面等临时文件.

3) 移动终端的运行环境隔离:政务应用运行时,应采用沙箱或安全容器等隔离技术保证移动终端政务办公应用与个人应用运行环境有效隔离,并具备防截屏功能.若政务系统安全级别较高,应采用动态加载或虚拟化技术进行用户界面和运行环境的隔离,保证政务数据仅在服务端运行和存储,移动终端侧仅保存必要的缓存数据并随着应用结束及时清除.

4.2 信道安全

移动终端远程接入政务网络有3种方式:基于互联网接入、基于专线接入、基于VPN接入.基于互联网接入灵活便捷,可随时随地接入,但安全性太差,访问速度慢;基于专线接入速度快,可靠性佳,用户体验好,但价格昂贵、灵活性差,适用于特定行业;基于VPN接入是既能灵活便捷可靠的接入,又能保证安全性和传输效率,集合了互联网和专线接入的优势,能够为用户提供安全、便捷、高效、低成本的接入方案.所以,当移动终端通过移动蜂窝网络GPRS3G4G或WIFI,WAPI等公共无线网络接入政务网络时,应构建VPN隧道安全传输.

目前成熟的VPN应用技术有IPSec VPN和SSL VPN.IPSec安全协议工作在网络层,安全性建立在隧道技术基础上,隧道间传输密文,两端是明文.IPSec VPN需要在用户移动终端上安装特定的VPN客户端,以建立安全隧道,没有装载IPSec客户端系统的远程用户不能与网络进行VPN连接.但VPN客户端的安装有可能带来与其他系统软件之间的兼容性问题和管理问题等风险,例如当客户端软件从网站上下载时,木马程序所带来的安全性风险.此外,IPSec安全协议方案在运行和长期维护方面需要大量的IT技术和费用支持,并且在实际应用中是IPSec协议的移动终端通常只运行Windows系统和安卓系统,很少运行其他操作系统平台的.

SSL VPN的安全性建立在SSL协议基础上,利用PKI的证书体系完成秘密传输.SSL协议基于Web浏览器,不需要客户端软件和硬件需求,易于配置和扩展.相对于IPSec VPN,SSL VPN不受接入位置限制,可实现更多远程用户在不同地点接入,对移动终端设备要求较低,因而降低了配置和运行支撑成本.SSL VPN要求只有经认证的用户才能对资源进行访问,可以细化接入控制功能,将不同访问权限赋予不同用户,实现伸缩性访问,这种精确的接入控制功能对于远程接入IPSec VPN是不可能实现的.超过90%的组织利用VPN进行内部网和外部网的连接都是用来进行基于Web和Email的访问,SSL VPN是一种更好的选择[10].

4.3 移动接入安全

组织办公场所之外的移动终端不可直接与内部政务网络直接建立通信,必须先与移动接入区建立通信,再由接入区代理通信.接入区位于政务网络边界侧,对外满足移动终端的接入要求,对内与政务网络核心服务区安全隔离.一旦发生恶意的攻击也只能威胁到接入区中的设备,造成的损失很小.接入区的安全通过接入认证网关、MDM平台和应用前置来实现.

1) 接入认证网关:在移动接入区配置VPN接入认证网关,与移动终端的UKey或TF卡共同保证合法终端的接入,同时完成信道安全VPN传输和接入区的安全接入和控制功能,实现移动终端认证、端到端信道加密、应用访问控制.VPN接入认证网关应支持SSL和IPSec协议,对于密钥协商数据的加密保护应采用非对称密码算法(如SM2),对于报文数据的加密保护应采用对称算法(如SM1和SM4).

2) MDM平台:为加强对移动终端设备从注册、激活、使用到废弃全生命周期的管理,移动接入区要配置MDM平台.该平台首先负责对移动终端设备的管理,如支持对设备硬件、网络、系统、应用及用户信息的统计,支持远程对移动终端设备进行注销、禁用和锁定管理,以及限制或禁用终端硬件模块如录音、蓝牙等功能;其次是对于移动终端的安全管控,如安全准入检查、对终端软硬件环境、运行状态及安全事件的持续监控、安全审计及预警,并能够针对终端违规行为采取限制访问、警告、锁定、禁用、数据擦除等有效控制措施,能够远程禁用或重新启用移动终端.同时应具备日志审计功能,记录安全事件发生的时间、对象描述和结果.

3) 应用前置:通过增加应用前置服务器,使用统一入口、动态加载、虚拟化、网闸等技术实现政务办公应用与数据在不同网络间的安全隔离,提升政务应用与数据的安全.移动办公对用户最直接的体验是移动终端的智能适配,应用前置要保证政务办公系统Web应用到移动应用的转换,并且满足与固定政务系统的邮件系统的无缝对接.

4.4 服务端安全

政务网络核心服务区的安全通过加强对移动应用和移动数据的安全控制管理来完成,包括对移动应用进行控制管理的MAM平台、对移动内容进行控制管理的MCM平台.

1) MAM平台:移动应用管理平台除对移动政务应用进行远程推送、安装、发布、更新外,安全上必须支持移动应用的黑白名单策略,并设置应用的用户访问权限,支持远程监控和管理终端上的政务应用,拒绝在未认证的移动终端中安装和运行.同时支持对于政务应用APP进行安全扫描,阻止含恶意代码和严重漏洞的应用发布.

2) MCM平台:移动内容管理平台应支持政务办公文档的分类管理,设置用户访问权限,应具有用户下载、查阅文档的统计记录,支持向移动终端自动分发或推送政务办公文档,能够根据移动终端请求动态转换为适应终端显示的文档格式.

5 总 结

真正的移动化办公绝不是将PC端产品简单的搬到移动终端.无论在内容展现还是访问操作上,PC端的用户习惯和操作模式与移动终端物理屏幕的局限、触摸屏的操控模式以及碎片化的用户时间格格不入,甚至会进一步耗费用户处理工作的时间成本[11].根据我们的实际经验,在PC办公向移动办公的转换过程中,难点有3个:1)如何保障移动办公的安全性;2)如何利用已有固定政务系统快速向移动系统转换;3)如何跨越不同的移动终端平台.在安全性、体验性、扩展性3方面,保障系统安全是电子政务移动办公系统最重要的考量因素,而PC时代的安全标准已无法评价移动办公的优劣,不同的网络结构、不同的承载硬件、不同的访问方式要求移动办公尽快出台新的安全标准.而随着新标准的不断发展、完善、落地,移动办公软件也将被重新定义.

[1]曾智强. 让办公移动起来——畅谈思杰移动办公方式[EBOL]. [2012-11-08]. http:storage.it168.coma201211071418000001418877_ all.shtml

[2]梁新权. 广东移动电子政务建设问题研究[D]. 西安: 陕西师范大学, 2013

[3]李婉渝. 我国移动电子政务的发展现状及路径选择[D]. 济南: 山东师范大学, 2014

[4]谷和启. 移动电子政务——电子政务建设发展新趋势[C]第六届中国科学家论坛论文汇编. 北京: 科技日报社, 2007: 108-110

[5]靳海凤. 浅析PDA设备在第三次全国经济普查应用中的利弊[J]. 青海统计, 2014 (10): 33-39

[6]欧孝奇, 田燕. 移动办公技术在国土资源电子政务领域中应用的研究与应用[J]. 国土资源信息化, 2012 (6): 54-58

[7]王树新. 移动办公平台在电子政务中的应用[J]. 内蒙古科技与经济, 2012 (6): 69-70

[8]刘铮, 王静. 移动办公在发电企业中的研究和应用[C]2013电力行业信息化年会论文集. 北京: 人民邮电出版社, 2013: 623-624

[9]杨会琴, 张勇. 虚拟化移动办公平台的架构及安全控制方案[J]. 数字技术与应用, 2013 (7): 232-233

[10]陈冠胜. 移动办公安全技术分析及比较[J]. 中国电力企业管理, 2009 (30): 49-50

[11]工作宝. 移动办公软件即将改变我们的工作方式[EBOL]. [2015-06-25]. http:www.mygzb.comnewsinfo301. html

付宏燕

研究生,高级工程师,主要研究方向为云计算虚拟化技术、移动办公、项目管理.

fuhy@cei.gov.cn

刘 蓓

博士,高级工程师,主要研究方向为云计算虚拟化技术、信息安全标准.

liubei@cei.gov.cn

Research on Security Technology Framework of Mobile E-Government System

Fu Hongyan and Liu Bei

(InformationandNetworkSecurityDepartment,StateInformationCenter,Beijing100045)

The mobile e-government is a kind of low-carbon office styles, which is flexible and less energy consumption. It is the inevitable trend of efficient government. By mobile office, each government worker can complete his task at any time or place through any authorized mobile terminal. At the same time, he must face all kinds of security risks in the open office environment without special security requirements. To reduce the security risks, a security technology framework of mobile e-government system is proposed which includes mobile terminal security, transmission security, mobile access securityandserver security. Four components of the security framework are described in detail according to different security requirements and security technologies. The basic structure of mobile e-government system is summarized in order to explain the framework. And, the existing mobile office system solutions are also analyzed in detail which include two designs based on APP and application virtualization. Finally, the key of implementing mobile e-government system is given. In the actual mobile e-government project, the application of this framework is shown to significantly reduce the security risk.

mobile e-government; security risk; security framework; mobile terminal security; transmission security; mobile access security; server security

2015-07-31

TP393