基于秘密身份的高安全性RFID网络协议*

吴代文,熊永华

(1.湖南工业职业技术学院,湖南 长沙 410208;2.中南大学 信息科学与工程学院,湖南 长沙 410083)

基于秘密身份的高安全性RFID网络协议*

吴代文1,熊永华2

(1.湖南工业职业技术学院,湖南 长沙 410208;2.中南大学 信息科学与工程学院,湖南 长沙 410083)

针对现有的RFID安全协议计算成本较高及无法抵御完全的主流RFID攻击,提出一种基于秘密身份与单向hash函数的轻量级安全协议。第一阶段,标签向数据库注册,数据库为标签分配一个一次性的秘密身份与一个唯一的秘钥;第二阶段,基于一次性秘密身份与单向hash函数进行标签-阅读器-数据库之间的双向认证,实现了对各种攻击的检测与抵御能力。最终,将本协议与近期性能较好的双向认证协议进行比较。结果表明,本协议与其他协议的计算成本、内存需求接近,且具有完全的攻击抵御能力。

单向散列函数;RFID网络;秘密身份;鲁棒性;双向认证

中文引用格式:吴代文,熊永华.基于秘密身份的高安全性 RFID网络协议[J].电子技术应用,2015,41(12):102-104,108.

英文引用格式:Wu Daiwen,Xiong Yonghua.Secure digital speech watermarking based on SVD decomposition and eigenvalues quantization in discrete wavelet domain[J].Application of Electronic Technique,2015,41(12):102-104,108.

0 引言

RFID系统将尺寸较小、成本极低的标签置入目标物体,以实现对海量物品的监控[1]。目前,RFID网络已广泛应用于供应链管理、运输各行业之中,RFID的目标是代替已有的条形码[2,3]。然而,RFID为无线接入,极易受到攻击与隐私泄露的威胁。RFID标签的能量、计算与存储能力均较低,无法负荷复杂的加密算法,而大量采用加密算法的安全协议不具备较好的实用性[4]。

已有的RFID系统大多采用双向认证,双向认证需要标签认证数据库的真伪,数据库认证标签的真伪,具有较高的安全性[5,6]。本文采用单向 hash函数生成共享秘钥,采用一次性的秘密身份对生成标签的一次性身份ID,匿名性较好。同时,本协议的标签无需复杂的计算操作,并且数据库端无需搜索操作,计算量极低。研究结果证明了本文轻量级的RFID安全协议满足RFID网络所需的所有安全性需求,且计算复杂度较低。

1 本文协议

表1为本文的符号说明。

表1 本文的符号说明

图1所示是一个典型的RFID网络模型,其中网络拓扑分为若干簇,为每个簇分配一个阅读器。RFID标签可在簇之间移动,阅读器需要认证其簇内的标签,同时,标签需要向阅读器注册。假设阅读器与服务器共享一个秘钥Krs,标签与阅读器之间的信道为非安全信道。

图1 RFID分布式网络拓扑

本认证方案共有两个阶段:(1)注册阶段。数据库(S)通过安全信道向标签发送安全证书;(2)匿名认证阶段。标签(IDTj)与阅读器Ri均向数据库认证其合法性。

然后,簇内的阅读器 Ri生成一个随机数 Nr,并计算。最终,阅读器生成请求消息,将其传递至S进行验证。

S收到请求消息,首先检查追踪序列数 Trseq是否有效,然后计算并检查 V1是否等于。如果相等,S则计算,然后验证 AIDT,否则,S终止本链接。如果AIDT验证成功,S生成一个随机数m并设置,然后,计算,并生成响应消息。最终,S计算

1.1注册阶段

标签向数据库注册其身份 IDTj。S收到注册请求之后,生成一个随机数 ns,并计算;然后,S生成秘密 ID,表示为,秘密 ID的计算方法为:;之后,S为每个秘密 ID生成对应的紧急秘钥紧急秘钥的计算方法为:其中 rj表示一个随机数。

提高认证的速度:S生成一个 32 bit的追踪序列数Trseq,该序列数为随机生成,然后 S将 Trseq发至标签,并在S端保存一个备份。S可查看每个标签最近的 Trseq,将其与S端的Trseq值比较,基于此,S可快速判断该请求是否有效。

1.2匿名认证阶段

该阶段实现标签、阅读器与数据库的双向认证。图2所示为认证流程示意图,该阶段包含以下步骤:

步骤1:MA1:IDTj→Ri:{AIDT,Nx,Trseq(if req),V1},更新数据库中的值。

图2 本文轻量级协议的详细步骤

2 RFID基本指标与安全性分析

2.1RFID基本性能分析

(1)标签-数据库的双向认证。

(2)强匿名性(假冒攻击)。

证明:本文的秘密身份与一次性名称均保证了强匿名性。本文协议的各种身份与名称之间并无直接联系,并且在第二阶段中,请求中的参数仅允许发送一次。

(3)可用性。

证明:如果标签与服务器同步更新秘密信息,则易受到去同步攻击或 Dos攻击[7],此时,数据库无法判断真正有效的请求。而本文的秘密ID与紧急秘钥之间无直接联系,由此防御去同步攻击。

(4)转发安全性。

证明:转发安全性的要求是利用之前传递的信息无法追踪当前信息。假设攻击者获得了某个标签的秘钥,即 Kts,而攻击者无法获得任何之前的信息,因为本方法中每个会话完成后,必须更新其共享秘钥,由于 hash函数是单向的,因此无法从 Ktsnew反向推导出 Kts。

(5)可扩展性。

证明:本方法的数据库端无需复杂的搜索操作,仅需要检查最近的追踪序列数 Trseq或者 sidj,因此数据库的响应极快,可扩展性较好。

2.2安全性分析

(1)重放攻击。

证明:攻击者拦截之前的消息,重放该消息。本文方法中,因为请求中的参数仅允许发送一次,因此,数据库可轻松检测出重放攻击的消息。

(2)假冒攻击。

攻击者拦截并修改合法标签的消息,试图通过安全检测。①攻击者假冒标签:对于本文协议,攻击者需建立一个有效的请求以及追踪序列数。首先,需从Tr中提取最近的跟踪序列数,即,此外,需要获得共享秘钥Kts。如果攻击者未获得此类先验知识,则无法通过数据库的检查。②攻击者假冒数据库:攻击者需建立一个消息MA4并获得秘钥 Kts,而本方法显然可防御该攻击。

(3)克隆攻击的安全性。

证明:如果多个标签共享同一秘钥,则极易受到克隆攻击。本文每个标签拥有唯一的秘密身份 {Kts,(SID,Kem),Trseq},攻击者无法利用某个标签推导出其他标签的秘钥,因此,攻击者无法克隆其他标签。

(4)Dos攻击的安全性。

证明:会话失败易引起去同步化攻击。根据上文所述,本方法可抵御DoS攻击。

(5)位置追踪攻击。

证明:本协议对数据传递过程的保护较好,无法从消息流中推导出标签的。

3 实验结果与分析

本文协议的目标是在保证合理计算成本的前提下,满足RFID的安全性要求。将本方法与其他4个具有代表性的轻量级 RFID双向认证协议[8-11]进行比较。

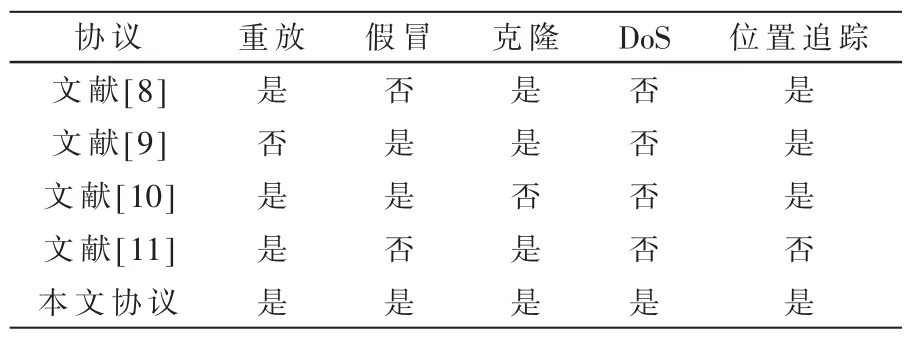

表2所示为5种RFID协议的安全性结果统计,本方法可满足所有的RFID系统安全要求,而其他算法无法完全满足RFID系统安全需求。

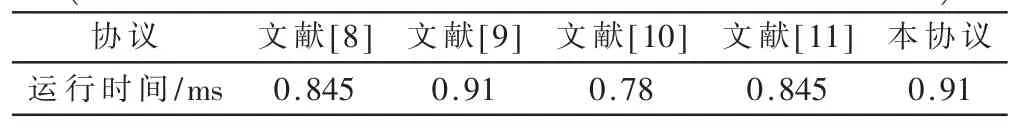

为了验证标签的身份信息,RFID协议需要具备一定的搜索能力,由此降低了协议的扩展性。表3所示为几种协议的计算成本结果,本协议的计算开销低于其他几种算法。实验采用8 MHz频率的SHA-256 MSP430协议族,hash函数的运行时间为0.065 ms。本文方法需要14×tHash的操作,因此需要 0.91 ms,与其他 4种算法接近,但本协议具有最全面的安全性能,因此,牺牲少量的计算时间较为合理。

表2 RFID协议的安全性结果统计

表3 几种协议的计算成本比较(标签-阅读器-数据库处理一次认证总时间)

对RFID协议运行所需的运行时内存进行比较统计,表4为本文协议标签运行所需的内存(RAM)大小,本协议所需的RAM大小略高于文献[9],但是明显低于其他3种算法。由于文献[8-10]并非基于hash函数的认证方法,其标签消息的长度较高,且无法做出准确的统计。然而,本文标签秘钥为128 bit,标签ID为64 bit,协议安全性变量所需的存储空间为224+n*(192)bit,该容量较低,其中n*(192)bit的存储空间用于抵御Dos攻击,而其他协议均无法抵御DoS攻击。此外,本文标签的认证过程中,传递的消息长度为416 bit,其中32 bit是追踪序列号 Trseq,该开销可保证协议具有较好的可扩展性,而其他算法可扩展性较差。

表4 几种协议的其他性能比较

4 结论

根据RFID标签的能量来源,可将其分为被动式标签、半被动式标签以及主动式标签。主动与半被动标签均具有较高的计算与存储能力,而本文的轻量级安全协议需要一定的存储能力 (维护合理数量的秘密ID-紧急秘钥对),因此本协议适用于主动与半被动标签。但合理的开销使得本文具有完整的安全性能,可抵御各种主流的RFID网络攻击,具有极好的实用价值。

[1]谢磊,殷亚凤,陈曦,等.RFID数据管理:算法、协议与性能评测[J].计算机学报,2013,36(3):457-470.

[2]高锐,程良伦,胡莘.一种基于空间分割的无源 RFID室内定位方法[J].计算机应用研究,2012,29(1).

[3]蒋浩,高春华,张林,等.一种基于RFID的室内车载监控系统定位方法的设计与实现[J].计算机科学,2012,39(2):29-33.

[4]贺章擎,郑朝霞,戴葵,等.基于PUF的高效低成本 RFID[5]王少辉,刘素娟,陈丹伟.满足后向隐私的可扩展RFID双向认证方案[J].计算机研究与发展,2013,50(6):1276-1284.

认证协议[J].计算机应用,2012,32(3):683-685.

[6]肖锋,周亚建,周景贤,等.标准模型下可证明安全的RFID双向认证协议[J].通信学报,2013(4):82-87.

[7]曹峥,马建峰,杨林,等.RFID安全协议的数据去同步化攻击[J].华中科技大学学报:自然科学版,2013,41(4):65-69.

[8]李晖,夏伟,邓冠阳,等.PUF-HB#:轻量级RFID双向认证协议[J].北京邮电大学学报,2013(6):13-17.

[9]王坤,周清雷.新物联网下的RFID双向认证协议[J].小型微型计算机系统,2015,36(4):732-738.

[10]DEHKORDI M H,FARZANEH Y.Improvement of the hash-based RFID mutual authentication protocol[J].Wireless personal communications,2014,75(1):219-232.

[11]CHUANG Y H,TSENG Y M,LEI C L.Efficient mutual authentication and key agreement with used anonymity for roaming services in global mobility networks[J].International Journal of Innovative Computing Information&Control,2012,8(9):6415-6427.

Secret identity based high security RFID network protocol

Wu Daiwen1,Xiong Yonghua2

(1.Hunan Industry Polytechnic,Changsha 410208,China;2.College of information science and Engineering,Central South University,Changsha 410083,China)

The computational cost of the existing RFID security protocols is high or the existing protocols can't defense the all kinds of the popular RFID attacks,a secret identity and one-way hash function based highlight security protocol.In the first phase,tag registers to dataset,dataset assigns a one-time secret identity and one unique secret key to the tag;in the second phase,the mutual authentication of tag-reader-dataset is processed by one-time secret identity and one-way hash function,and the detection and defense power of all kinds of attacks is realized.At last,the proposed protocol is compared with several recent mutual authentication protocols,the results show that,the proposed protocol has similar computational cost and memory cost with the other methods,but the proposed protocol can defense complete attacks.

one-way hash function;RFID network;secret identity;robust;mutual authentication

TP393

ADOI:10.16157/j.issn.0258-7998.2015.12.027

2015-08-03)

吴代文(1980-),男,硕士,讲师,主要研究方向:计算机网络、电子商务。

2014年湖南省十二五规划课题(XJK014BZY007)

熊永华(1979-),男,博士后,研究生导师,教授,主要研究方向:计算机网络、云计算。